Come proteggere i dati dal ransomware: i consigli per gli MSP

Qualche mese fa, il National Institute of Standards and Technology (NIST) ha pubblicato la bozza di un framework per la gestione dei rischi legati al ransomware. Ma non si tratta dell’unica pubblicazione su questo genere di minacce, di recente il NIST ha condiviso anche una guida su come gli MSP dovrebbero proteggere i dati dal ransomware e da altri episodi che comportano la perdita di dati.

NIST ha suddiviso tale guida in diverse sezioni:

- Pianificazione:

Identificare i dati più sensibili di cui eseguire il backup, oltre che quali file di backup devono essere messi al sicuro offline. Inoltre, le organizzazioni dovrebbero disporre dei propri backup indipendenti dagli MSP. In tal senso, la guida indica la seguente regola 3-2-1:

3-Mantenere tre copie di qualsiasi file importante: una principale e due di backup

2-Salvare i file di backup su due supporti di archiviazione distinti

1-Archiviare una copia fuori sede

Stabilire e pianificare le tempistiche di ripristino (RTO) per ridurre al minimo l’impatto sulle operazioni aziendali.

Essere consapevoli di qualunque requisito normativo per la conservazione dei dati.

- Implementazione:

Mantenere un set di sistemi offline all’esterno della rete aziendale e disporre di una rete distinta all’esterno dell’ufficio in caso di indisponibilità.

Preparare un “kit con l’essenziale” per il ripristino dei dati che idealmente dovrebbe contenere una copia dei dati fondamentali e le chiavi di sicurezza scritte in un formato fisico.

- Test e monitoraggio:

Verificare l’aggiornamento e l’integrità dei file di backup.

Sottoporre a test i tempi di ripristino e di risposta automatici per i file di backup

- Funzionalità e tecnologia

Integrare le tecnologie di archiviazione più adatte in modo equilibrato e in linea con le esigenze e le risorse dell’azienda. Un modello 100% cloud non è sicuro contro gli hacker e dipende molto dalla connettività di rete, ma anche un modello con archiviazione in locale comporta dei rischi a causa dell’assenza di disponibilità fuori sede.

È consigliabile crittografare i file, sia online (tramite le connessioni HTTPS) che nei backup e negli archivi fisici.

- Architettura

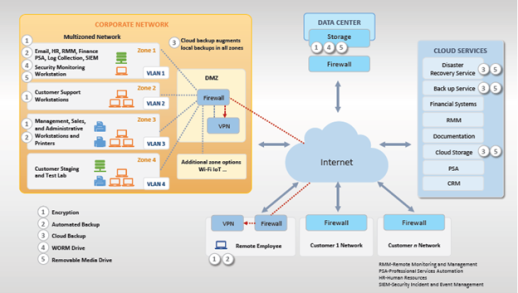

Adottare un’architettura IT per gli MSP che tenga in considerazione i suggerimenti appena descritti e altre prassi indicate nei consigli per l’implementazione dell’NIST nella sua guida per il recupero dal ransomware. Il diagramma di seguito descrive un modello tipico:

Secondo la guida questi suggerimenti rappresentano un aiuto determinante per gli MSP nel limitare l’impatto che il ransomware può avere sui loro dati e, in definitiva, sulle informazioni chiave dei loro clienti. Inoltre, permette alle organizzazioni di ridurre al minimo i danni causati da attacchi come BlackMatter, l’ultimo strumento “Ransomware as a Service" (RaaS), e da minacce rivolte a organizzazioni e aziende di grandi dimensioni che hanno colpito sia infrastrutture fondamentali sia il settore dell’alimentazione e dell’agricoltura negli Stati Uniti. In tal senso, le agenzie statunitensi hanno consigliato di adottare diverse misure in aggiunta ai backup di cui abbiamo parlato. Ad esempio, implementare tecnologie di protezione avanzata per gli endpoint e usare sempre password complesse con autenticazione a più fattori (MFA).