Moderne Technologie – sicher implementiert

Die meisten Unternehmen haben in den letzten Jahren wichtige digitale Transformationsprozesse vollzogen oder zumindest eingeleitet. Moderne Technologien spielen hierbei eine entscheidende Rolle. Trotzdem haben viele IT-Verantwortliche noch immer Vorbehalte, wenn es darum geht, die neuesten technologischen Möglichkeiten zu nutzen. Denn tiefgreifender Wandel birgt immer auch Risiken für die IT-Sicherheit.

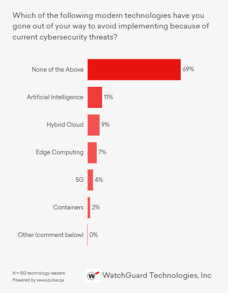

Eine Pulse-Umfrage unter 150 Technologieexperten ergab, dass etwa 65 Prozent der Befragten die Implementierung von Künstlicher Intelligenz (KI), Hybrid Cloud, Edge Computing, 5G und Container-Security aktuell noch scheuen. Grund hierfür sei die hohe Komplexität im Zuge der sicheren Nutzung.

Für den Einsatz der Zukunftstechnologien braucht es vor allem entsprechendes Know-how. Im Folgenden soll deshalb kurz vorgestellt werden, was bei der Implementierung zu beachten ist, um Sicherheitsanforderungen konsequent Rechnung zu tragen.

- Ein Hybrid-Cloud-Ansatz bringt in Sachen Skalierbarkeit, Kontrolle kritischer Workloads und Kosteneinsparungen diverse Vorteile mit sich. Dennoch verzögern etliche Unternehmen die Migration in die Cloud. Die angegebenen Gründe dafür sind vielseitig und reichen von mangelnden Erfahrungen im Umgang mit dieser Technologie über die Komplexität der Implementierung bis hin zum fehlenden Budget für hybride Strukturen. Im Hinblick auf die Sicherheit ist Multifaktor-Authentifizierung hier in jedem Fall der Schlüssel zum sicheren und zuverlässigen Einsatz der Technologie. Sie ist der erste Schritt, um implizites Vertrauen durch „Evaluated Trust“- bzw. „Adaptive Trust“-Modelle zu ersetzen, die in hybriden Arbeitsumgebungen unerlässlich sind. Auf diese Weise entsteht eine resiliente Sicherheitsstruktur, die es Unternehmen erlaubt, die Vorzüge der Remote-Arbeit weiter auszuschöpfen und die hybride Cloud intern zu etablieren.

- Mit Edge Computing ist die Technologie gemeint, mit der sich die Daten von IoT-Geräten integrieren, verwalten und virtuell verarbeiten lassen. Damit geht jedoch die mögliche Gefahr riskanter Datenlecks einher. Aus diesem Grund sollten in jedem Fall Endpoint-Detection-and-Response-Lösungen (EDR) eingesetzt werden. Sie ermöglichen es, die Verbindungen zu den Endpunkten jederzeit im Blick zu behalten – mit einem zusätzlich integrierten Sicherheitsbaustein, um die Daten des Unternehmens zu überwachen, zu klassifizieren und zielgerichtet zu schützen.

- Die EDR-Lösungen spielen auch beim Schutz von KI-basierten Technologien ihren Mehrwert aus. Dank der KI-Algorithmen können große Mengen an Daten, Attributen, Events und Bedrohungsinformationen verarbeitet werden. Dies eröffnet ganz neue Service-Level, mit denen sich die Angriffsfläche besonders effektiv und schnell reduzieren lässt. Sie helfen dabei, Cyberangriffe jeglicher Art – ganz unabhängig davon, ob bekannte oder unbekannte Malware-Varianten, Ransomware, APT oder Living-off-the-Land-Techniken im Spiel sind – zu erkennen und zu verhindern. Mit den richtigen Lösungen am Endpunkt können so Systemmanipulationen und mögliche Datenverluste wirksam verhindert werden.

- 5G bietet dank höherer Datenübertragungsgeschwindigkeiten über das mobile Internet völlig neue Möglichkeiten im geschäftlichen Alltag. Es besteht jedoch das Risiko, dass nach der Umstellung von 4G auf 5G sowie bei der Nutzung ungesicherter Netzverbindungen die erforderlichen Möglichkeiten zur Überwachung des Datenverkehrs fehlen. Passende Netzwerksicherheitslösungen und die Zusammenarbeit mit einem geeigneten Managed Security Provider (MSP) tragen maßgeblich dazu bei, mit steigenden Datenraten Schritt zu halten und den Schutz des Unternehmens zu jedem Zeitpunkt sicherzustellen.

- In Bezug auf Container-Security müssen Tools eingesetzt werden, die verhindern, dass die IT-Container zum leichten Ziel für Hacker werden. Diese sollten widerstandsfähig miteinander verbunden werden, um die Isolation der jeweiligen Container zu gewährleisten.

Der Markt bietet eine Vielzahl von Sicherheitslösungen. Bei der Auswahl der individuell geeignetsten Option sollten Unternehmen darauf achten, dass diese umfassenden und zuverlässigen Schutz hinsichtlich verschiedenster Technologien bietet, von bereits gängigen bis hin zu den potenziell disruptivsten im digitalen Ökosystem – unabhängig davon, ob diese jetzt oder in naher Zukunft für die eigene Organisation in Betracht gezogen werden. Nur so kann gewährleistet werden, dass sich das Sicherheitskonzept im Rahmen der Implementierungsprozesse jederzeit beliebig anpassen bzw. skalieren lässt und in der Lage ist, der sich ständig verändernden Bedrohungslandschaft flexibel zu begegnen.