Fai in modo che le minacce non si nascondano da nessuna parte

Sapevi che il tempo medio per rilevare una violazione della sicurezza è di 212 giorni? Sapevi che in media servono 75 giorni per contenere l'incidente una volta individuato? Più lungo è il ciclo di vita della minaccia, maggiore è il costo dell'incidente. Questo ci insegna che la ricerca proattiva delle minacce è essenziale in qualsiasi programma solido di sicurezza informatica.

Un'iniziativa di sicurezza di primo piano - Molti ostacoli

L'istituzione di un programma interno di threat hunting comporta molte sfide.

Operazioni proattive di threat hunting

Approccio guidato dall'analisi

Utilizza metodi statistici per rilevare qualcosa che non è mai stato visto prima o irregolarità nei dati di base dell'ambiente.

Approccio basato su ipotesi

Viene eseguito dai cacciatori pensando come l'avversario. Si tratta di sviluppare e testare teorie su dove e come un aggressore determinato potrebbe tentare di operare senza essere visto.

Approccio basato sulle informazioni

Sfrutta le informazioni aggiornate sulle minacce per cercare nei dati storici i segnali di intrusione. Gli indicatori di compromissione (IoC) sono un buon punto di partenza, anche se non dovrebbero essere limitati a questi ma estesi ai comportamenti associati a una minaccia specifica o a un gruppo di minacce.

La caccia proattiva alle minacce aumenta la sicurezza complessiva grazie a:

- Riduzione della probabilità di essere compromessi

- Individuazione rapida delle minacce in corso

- Accelerazione della risposta

- Riduzione dei costi relativi a incidenti e ripristino

- Identificazione di lacune e configurazioni errate nella sicurezza

- Creazione di consigli per i piani di riduzione della superficie d'attacco

Leggi questo eBook per approfondire il processo di caccia alle minacce, comprendere meglio i pro e i contro della caccia e apprendere modi alternativi per farlo.

87%

delle organizzazioni concorda sul fatto che il threat hunting dovrebbe essere una delle principali iniziative di sicurezza

Le aziende di tutte le dimensioni concordano sulla necessità di andare a caccia di minacce attive o latenti nei loro ambienti che hanno aggirato i controlli di sicurezza

53%

delle organizzazioni prevede di adottare il threat hunting nei prossimi 12 mesi

Grazie alla ricerca proattiva delle minacce, saranno in grado di ridurre i tempi di rilevamento delle minacce, accelerare la risposta e ridurre al minimo i costi degli incidenti

65%

delle organizzazioni ha indicato che le limitazioni dei propri strumenti o della tecnologia costituiscono un ostacolo

Il threat hunting comporta numerose sfide che potrebbero vanificare l'iniziativa: limiti degli strumenti o delle tecnologie esistenti, mancanza di competenze, troppi dati da elaborare

51%

delle organizzazioni affronta o ha affrontato ostacoli dovuti alla mancanza di competenze in materia di sicurezza

Per questo motivo, la maggior parte delle aziende e dei partner delega, almeno in parte, il servizio di threat hunting al proprio provider di sicurezza gestita

4 percorsi di threat hunting da valutare

Threat hunting come servizio

Il servizio Threat Hunting di WatchGuard EDR e WatchGuard EPDR scopre le minacce che si nascondono negli endpoint individuando una serie di indicatori di attacco (IoA) deterministici. Le linee guida attuabili, fornite in questi prodotti, consentono di rispondere rapidamente e con sicurezza alle minacce.

Cerca le minacce non rilevate

Inoltre, WatchGuard Advanced EDR e EPDR consentono ai team di sicurezza di valutare i loro ambienti per le minacce emergenti cercando OSINT (Open-Source INTelligence) o IoC di origine privata - hash, nome di file, percorso, dominio, IP e regole Yara. Gli analisti possono contenere la diffusione del rischio in caso di rilevamento di una compromissione, isolando dalla rete gli endpoint interessati e provvedendo allo sradicamento e al recupero dell'incidente.

Delega a un team di esperti di sicurezza informatica

WatchGuard MDR monitora costantemente l'attività degli endpoint, analizzando ogni debole segnale di comportamento anomalo e scoprendo altre minacce quando mostrano attività sospette. Sei supportato dai nostri esperti analisti delle minacce, che ti forniscono immediatamente rapporti dettagliati e agibili a cui rispondere. I rapporti settimanali e mensili sono la prova condivisibile della diligenza nella protezione, nel rilevamento e nella caccia alle minacce.

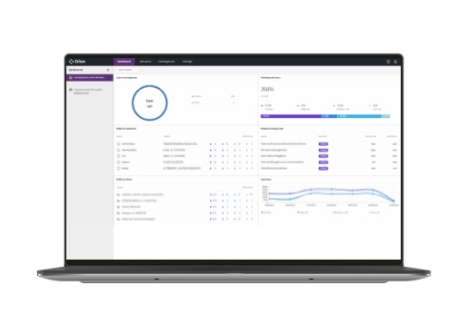

Migliora il tuo threat hunting con l'automazione

WatchGuard Orion è una piattaforma multi-tenant di threat hunting e incident management basata su cloud che utilizza l'apprendimento automatico per consentire agli analisti della sicurezza di scoprire minacce sconosciute, indagare su attività sospette e rispondere rapidamente agli incidenti. Le query e le regole di threat hunting integrate aiutano i SOC a porre le domande giuste per individuare i problemi nella telemetria arricchita di 365 giorni, creare ipotesi ed eseguire indagini dettagliate.