Cerque as ameaças por todos os cantos

Você sabia que o tempo médio para detectar uma violação de segurança é de 212 dias? Você sabia que leva em média 75 dias para conter o incidente detectado? Quanto maior o ciclo de vida da ameaça, maior o custo do incidente. Isso nos mostra que buscar proativamente as ameaças é essencial em qualquer programa robusto de cibersegurança.

Uma importante campanha de segurança ― Barreiras demais

Estabelecer um programa de threat hunting internamente apresenta muitos desafios.

Operações proativas de threat hunting

Abordagem orientada por análise

Usa métodos estatísticos para detectar algo que não foi visto antes ou alguma irregularidade nos dados de linha de base no ambiente.

Abordagem baseada em hipóteses

É realizada por uma equipe que pensa como o inimigo. Trata-se do desenvolvimento e teste de teorias sobre onde e como um determinado invasor pode tentar operar sem ser visto.

Abordagem baseada na inteligência

Aproveita a inteligência atualizada sobre ameaças para pesquisar dados históricos em busca de sinais de intrusão. Os indicadores de comprometimento (IoCs) são um bom ponto de partida, embora não devam ser os únicos indicadores, e sim estendidos a comportamentos associados a uma ameaça ou a um grupo de ameaças específico.

O threat hunting proativo aumenta a postura geral de segurança ao:

- Reduzir a probabilidade de ser comprometido

- Descobrir ameaças em andamento rapidamente

- Acelerar a resposta

- Reduzir o custo de incidente e recuperação

- Identificar lacunas de segurança e falhas de configuração

- Criar recomendações para planos de redução da superfície de ataque

Leia este e-book para se aprofundar no processo de threat hunting, entender melhor os prós e contras do hunting e aprender maneiras alternativas de realizá-lo.

87%

das organizações concordam que o threat hunting deve ser uma importante iniciativa de segurança

Empresas de todos os portes concordam que devem procurar ameaças ativas e dormentes que burlaram os controles de segurança em seus ambientes

53%

das organizações planejam adotar o threat hunting nos próximos 12 meses

Ao buscar proativamente as ameaças, elas poderão reduzir o tempo de detecção das ameaças, acelerar a resposta e minimizar os custos de incidentes

65%

das organizações indicam que as limitações de suas ferramentas ou tecnologia são barreiras

O threat hunting traz muitos desafios que poderiam frustrar a iniciativa: limitações de ferramentas ou tecnologia existentes, falta de conhecimento, dados demais a processar

51%

das organizações enfrentam ou já enfrentaram barreiras devido à falta de habilidades de segurança

Por esse motivo, a maioria das empresas e parceiros delegam, pelo menos parcialmente, o serviço de threat hunting a seu fornecedor de segurança gerenciada

4 caminhos de threat hunting que você deve avaliar

Threat Hunting como um serviço

O Serviço de Threat Hunting no EDR e no EPDR da WatchGuard detecta ameaças escondidas nos endpoints, detectando um conjunto de indicadores determinísticos de ataque (IoAs). As diretrizes acionáveis, oferecidas por esses produtos, permitem que você responda às ameaças com rapidez e confiança.

Busque ameaças não detectadas

Além disso, as versões avançadas do EDR e EPDR da WatchGuard permitem que as equipes de segurança avaliem seus ambientes em busca de ameaças emergentes buscando OSINT (Open-Source INTelligence) ou IoCs de origem privada: hashes, nomes de arquivos, caminhos, domínios, IP e Yara rules. Os analistas poderão conter a disseminação do risco, se um comprometimento for detectado, isolando os terminais afetados da rede enquanto erradicam e se recuperam do incidente.

Esteja preparado para responder a ameaças nocivas emergentes >

Delegue para uma equipe de especialistas em segurança cibernética

O MDR da WatchGuard monitora constantemente a atividade nos endpoints, investigando todos os leves sinais de comportamento anormal e descobrindo mais ameaças quando elas apresentam atividades suspeitas. Você tem o apoio dos nossos analistas de ameaças especializados, que fornecem imediatamente relatórios detalhados e que podem ser colocados em prática para orientar a resposta. Os relatórios semanais e mensais são uma prova compartilhável do seu empenho em proteger e em detectar e caçar ameaças.

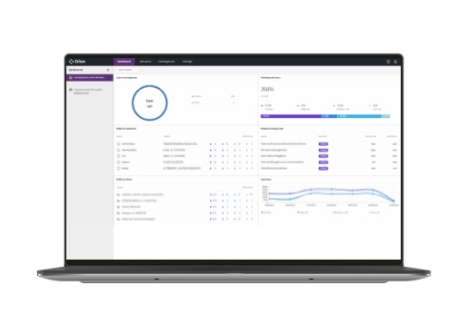

Melhore seu threat hunting com automação

A Orion da WatchGuard é uma plataforma de gerenciamento de incidentes e threat hunting multilocatária baseada em nuvem, que usa machine learning para capacitar os analistas de segurança a descobrir ameaças desconhecidas, investigar atividades suspeitas e responder rapidamente a incidentes. Suas consultas e regras de busca de ameaças integradas ajudam os SOCs a fazer as perguntas certas para encontrar problemas na telemetria detalhada de 365 dias, criar hipóteses e executar investigações detalhadas.