Ne laissez aucune place aux menaces

Saviez-vous que le délai moyen de détection d'une faille de sécurité est de 212 jours ? Saviez-vous qu'une fois l'incident détecté, il faut en moyenne 75 jours pour l'enrayer ? Plus le cycle de vie de la menace est long, plus le coût de l'incident sera important. Cela nous montre que la traque proactive des menaces est essentielle dans tout programme robuste de cybersécurité.

Une sécurité maximale, de nombreux obstacles

Élaborer un programme de threat hunting en interne présente de nombreux défis.

Opérations de Threat Hunting proactives

Approche pilotée par les outils d'analyse

Cette approche utilise des méthodes statistiques pour détecter les éléments encore jamais décelés ou des irrégularités dans les données de référence présentes dans l'environnement.

Approche basée sur des hypothèses

Cette approche est adoptée par les traqueurs qui raisonnent comme l'adversaire. Elle consiste à élaborer, puis tester différentes théories pour découvrir où et comment un pirate informatique résolu pourrait tenter d'opérer sans être repéré.

Approche basée sur les renseignements

Cette approche tire parti des renseignements sur les menaces, mis à jour en permanence, pour rechercher des signes d'intrusion dans les données historiques. Les indicateurs de compromission (IoC pour Indicators of Compromise) sont un bon point de départ. Il est toutefois préférable de ne pas s'y limiter et d'élargir la recherche aux comportements associés à une menace ou un groupe de menaces précis.

Le threat hunting proactif renforce la posture de sécurité globale :

- En réduisant les risques de compromission

- En démasquant très vite les menaces constantes

- En accélérant la réponse

- En réduisant le coût des incidents et de la récupération

- En identifiant les lacunes de sécurité et les erreurs de configuration

- En recommandant des plans de réduction de la surface d'attaque

Lisez cet eBook pour mieux comprendre le processus de threat hunting, ses avantages et ses inconvénients, et découvrir des alternatives potentielles.

87 %

des organisations reconnaissent que le threat hunting doit être une initiative de sécurité prioritaire.

Quelle que soit leur taille, les entreprises reconnaissent qu'elles devraient traquer les menaces actives ou dormantes qui ont contourné leurs contrôles de sécurité et se retrouvent dissimulées dans leur environnement.

53 %

des organisations prévoient d'adopter une solution de threat hunting au cours des 12 prochains mois.

En traquant les menaces de manière proactive, elles seront en mesure de les détecter plus vite, d'accélérer la réponse et de minimiser le coût des incidents.

65 %

des organisations indiquent que les limites de leurs outils ou technologies sont un obstacle.

Le threat hunting présente de nombreux défis susceptibles d'entraver l'initiative : limites des technologies ou des outils existants, manque d'expertise, trop gros volume de données à traiter.

51 %

des organisations rencontrent ou ont rencontré des obstacles à cause d'un manque de compétences en sécurité.

De ce fait, la plupart des entreprises et des partenaires délèguent, au moins en partie, le threat hunting à leur fournisseur de services managés (MSP).

4 méthodes de threat hunting à évaluer

Le threat hunting sous forme de service

Le Threat Hunting proposé par WatchGuard EDR et WatchGuard EPDR décèle les menaces qui parviennent à se faufiler dans les endpoints en repérant une série d'indicateurs d'attaque (IoA pour Indicator of Attack) déterministes. Directement exploitables, les directives fournies par ces produits vous permettent de réagir rapidement aux menaces en toute confiance.

Faites passer vos services au niveau supérieur, traquez les menaces >

La recherche des menaces non détectées

Par ailleurs, WatchGuard Advanced EDR et EPDR permettent aux équipes de sécurité d'évaluer les menaces émergentes dans leur environnement. Pour ce faire, ils disposent des renseignements d'origine sources ouvertes (OSINT, Open-Source INTelligence) ou les indicateurs de compromission (IoC) provenant de sources privées : hachages, nom de fichier, chemin d'accès, domaine, adresse IP et règles Yara. Pour limiter la propagation du risque en cas de compromission, les analystes peuvent isoler les endpoints affectés dans le réseau, éradiquer l'incident et effectuer une récupération.

Soyez prêt(e) à riposter face aux nouvelles menaces les plus dommageables >

La délégation à une équipe de spécialistes de la cybersécurité

WatchGuard MDR surveille en permanence l'activité des endpoints, examine tout signal faible de comportement anormal et démasque davantage de menaces à la moindre activité suspecte. Soutenu par nos experts en analyse des menaces, vous disposez aussitôt des rapports détaillés et exploitables requis pour répondre. Les rapports hebdomadaires et mensuels, qui peuvent être partagés, attestent de votre diligence en matière de protection, de détection et de threat hunting.

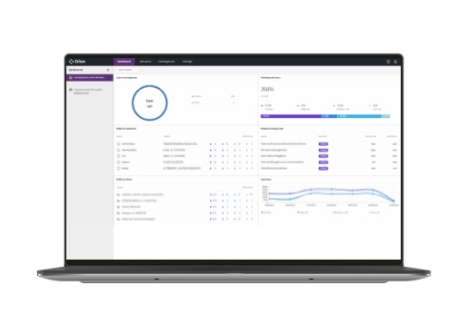

L'automatisation, pour optimiser vos pratiques de threat hunting

Basée dans le Cloud et multi-tenant, la plateforme de threat hunting et de gestion des incidents WatchGuard Orion exploite le Machine Learning pour habiliter les analystes de la sécurité à déceler les menaces inconnues, à examiner toute activité suspecte et à réagir rapidement face aux incidents. Ses requêtes et règles de threat hunting intégrées aident les SOC à poser les bonnes questions pour mieux identifier les problèmes éventuellement présents dans les télémesures enrichies sur 365 jours, élaborer des hypothèses et réaliser des enquêtes minutieuses.