No deje espacios donde puedan ocultarse las amenazas

¿Sabía que el tiempo promedio de detección de brechas de seguridad es de 212 días? ¿Sabía que en promedio lleva 75 días contener el incidente una vez detectado? Cuanto más largo sea el ciclo de vida de la amenaza, mayor será el costo del incidente. Esto nos indica que buscar amenazas de manera proactiva es esencial en cualquier programa de ciberseguridad robusto.

Una de las principales iniciativas de seguridad: muchos obstáculos

Establecer un programa de búsqueda de amenazas internamente implica muchos desafíos.

Operaciones de búsqueda de amenazas proactivas

Enfoque impulsado por la analítica

Emplea métodos estadísticos para detectar algo que no se ha visto antes o irregularidades en los datos de referencia del entorno.

Enfoque basado en hipótesis

Lo realizan los buscadores al pensar como el adversario. Incluye el desarrollo y la prueba de teorías sobre dónde y cómo un determinado atacante podría intentar operar sin ser detectado.

Enfoque basado en inteligencia

Aprovecha la inteligencia de amenazas más actualizada para buscar datos históricos de señales de intrusión. Los indicadores de riesgo (IoC) son un buen punto de partida, aunque no se debe limitar a ellos, sino extenderse a comportamientos asociados con una amenaza o un grupo de amenazas específico.

La búsqueda proactiva de amenazas mejora la posición de seguridad general al hacer lo siguiente:

- Reducir la probabilidad de riesgo

- Detectar amenazas activas rápidamente

- Acelerar la respuesta

- Reducir el costo de incidentes y recuperación

- Identificar puntos débiles y configuraciones incorrectas de seguridad

- Crear recomendaciones para planes de reducción de la superficie de ataque

Lea este eBook para conocer a fondo el proceso de búsqueda de amenazas, comprender mejor los pros y contras de la búsqueda y aprender maneras alternativas para hacerla.

87 %

de las organizaciones coincide en que la búsqueda de amenazas debe ser una de las principales iniciativas de seguridad

Pequeñas, medianas y grandes empresas coinciden en que deberían buscar en sus entornos amenazas activas o latentes que hayan omitido los controles de seguridad

53 %

de las organizaciones prevé implementar la búsqueda de amenazas durante los próximos 12 meses

Al buscar amenazas de manera proactiva, podrán reducir el tiempo necesario para detectar amenazas, acelerar la respuesta y minimizar los costos de incidentes

65 %

de las organizaciones indicó que las limitaciones de sus herramientas o su tecnología representan obstáculos

La búsqueda de amenazas implica muchos desafíos que pueden frustrar la iniciativa: limitaciones de las herramientas o la tecnología existentes, falta de experiencia o demasiados datos para procesar

51 %

de las organizaciones tiene o ha tenido obstáculos por falta de competencias de seguridad

Por este motivo, la mayoría de las compañías y partners delegan, al menos de manera parcial, el servicio de búsqueda de amenazas a su proveedor de seguridad administrada

4 caminos de búsqueda de amenazas que debería evaluar

Búsqueda de amenazas como servicio

El servicio de búsqueda de amenazas en WatchGuard EDR y WatchGuard EPDR descubre las amenazas que están al acecho en los endpoints por medio de la detección de un conjunto de indicadores de ataque (IoA) determinísticos. Las pautas accionables, incluidas en esos productos, le permiten responder rápidamente a las amenazas con confianza.

Busque amenazas no detectadas

Además, WatchGuard Advanced EDR y EPDR permiten a los equipos de seguridad evaluar los entornos para detectar amenazas emergentes al buscar OSINT (Open-Source INTelligence) o IoC de fuentes privadas, como códigos hash, nombre de archivo, ruta, dominio, IP y reglas Yara. Al detectar un riesgo, los analistas pueden contener su propagación al aislar los endpoints afectados de la red, erradicar el incidente e iniciar la recuperación.

Esté preparado para responder ante amenazas emergentes perjudiciales >

Delegue en un equipo de expertos en ciberseguridad

MDR de WatchGuard monitorea constantemente la actividad de endpoints, investigando cada señal débil de comportamiento anormal y descubriendo más amenazas cuando muestran actividad sospechosa. Está protegido por nuestros analistas de amenazas expertos, que de inmediato le brindan informes detallados y accionables a los que responder. Los informes semanales y mensuales son prueba compartible de diligencia en la búsqueda, detección y protección ante amenazas.

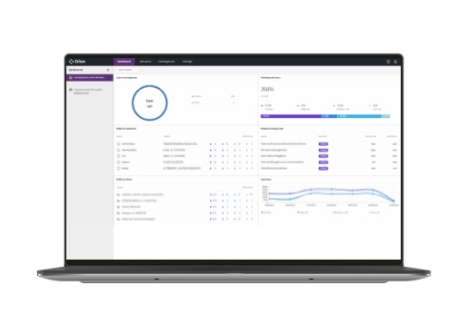

Mejore su búsqueda de amenazas con automatización

WatchGuard Orion es una plataforma multiusuario de búsqueda de amenazas y gestión de incidentes basada en la nube que usa el aprendizaje automático para empoderar a los analistas de seguridad para que puedan descubrir amenazas desconocidas, investigar actividad sospechosa y responder rápidamente a incidentes. Sus consultas y reglas de búsqueda de amenazas incorporadas ayudan a los SOC a encontrar problemas en la telemetría enriquecida de 365 días, crear hipótesis y realizar investigaciones detalladas.