Les bonnes pratiques pour mettre en œuvre les cinq technologies les plus difficiles en matière de cybersécurité

La technologie joue un rôle fondamental dans le processus de transformation que les sociétés ont entrepris ces dernières années. Toutefois, les décideurs en matière de technologie émettent quelques réserves quant à l’adoption des dernières technologies pour éviter de mettre en péril la sécurité de l’entreprise.

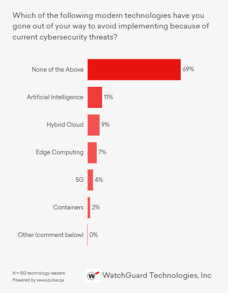

Telles sont les conclusions de l’enquête Pulse menée auprès de 150 directeurs de la technologie, dans laquelle 65 % déclarent qu’ils éviteront de mettre en œuvre l’IA, le Cloud hybride, l’edge computing, la 5G et la sécurité des conteneurs en raison de la complexité requise pour les mettre en œuvre de manière sécurisée.

Au vu de cette situation, nous vous expliquons ci-dessous comment déployer les cinq dernières solutions en toute sécurité.

- Dans le cas du Cloud hybride, malgré les avantages qu’il offre en termes d’évolutivité, de contrôle accru des charges de travail critiques dans l’environnement privé et de réduction des coûts, certaines sociétés ralentissent la migration vers le Cloud en raison de leur inexpérience dans l’utilisation de cette technologie, de la complexité de sa mise en œuvre et du fait qu’elles ne disposent pas du budget nécessaire pour investir dans cette technologie.

- L’intégration de l’authentification multifacteur est essentielle pour le déploiement correct de cette technologie, car c’est la première étape pour remplacer la confiance implicite par une confiance évaluée et explicitement adaptable, ce qui est essentiel dans les environnements de travail hybrides. Cela crée une structure de sécurité résiliente qui permet aux entreprises de mettre en œuvre les avantages tirés du travail à distance et d’adapter le Cloud hybride en interne.

- L’Edge computing est la technologie qui permet l’intégration, la gestion et la gouvernance virtuelle des données obtenues à partir des appareils IoT. Cependant, comme il existe un risque de fuite des données pendant la mise en œuvre, des solutions EDR doivent être déployées pour surveiller les connexions aux endpoints à tout moment, avec un module intégré de sécurité des données qui surveille, vérifie, classe et protège les données des entreprises.

- Ces solutions de détection et de réponse pour les endpoints servent également à protéger les technologies qui intègrent l’Intelligence Artificielle. Grâce aux algorithmes d’IA, de grands volumes de données, d’attributs, d’événements sur les menaces sont traités et fournissent des niveaux de service très efficaces pour étendre et accélérer la réduction de la surface d’attaque. Elles aident à prévenir, détecter et répondre aux attaques de cybersécurité de toute nature, exécutées avec n’importe quel type de malwares connus ou inconnus, de ransomwares, d’APT ou de techniques LotL (Living-off-the-Land). La mise en place des solutions adaptées au niveau des endpoints empêche la manipulation du système et les fuites potentielles de données.

- Les vitesses de transfert de données plus élevées de la 5G offrent de nouvelles opportunités d’expansion pour les entreprises. Cependant, les entreprises risquent de ne pas disposer des capacités nécessaires pour surveiller ces nouvelles expansions après le passage de la 4G à la 5G et lors de l’utilisation de connexions réseau non sécurisées. L’utilisation d’une connexion réseau fiable, ainsi que le recours à un MSP permettront à la fois de protéger la société et de gérer le nouveau volume de données reçues.

- En ce qui concerne la sécurité des conteneurs, des outils sécurisés doivent être déployés pour éviter d’en faire une cible facile pour les pirates informatiques. Ils doivent en outre être connectés de manière fiable pour assurer l’isolation entre les conteneurs.

Il existe une multitude de solutions de sécurité sur le marché. C’est pourquoi, au moment de choisir la solution la plus adaptée à votre entreprise, il est essentiel de vérifier qu’elle offre une sécurité complète et fiable pour tous les types de technologies de l’écosystème numérique mises en œuvre aujourd’hui et dans un avenir proche, des plus courantes aux plus révolutionnaires. Cela permet de faire évoluer rapidement la sécurité dans les processus de mise en œuvre de l’entreprise, en réponse à l’évolution rapide du paysage numérique.