Remote-Access-Trojaner (RAT) nehmen Kurs auf Fluggesellschaften

Am 11. Mai warnte Microsoft auf dem Twitter-Account “Microsoft Cybersecurity Intelligence“ vor einer speziell auf Fluggesellschaften und Reiseunternehmen ausgerichteten Cyberangriffskampagne. Nach Angaben des Redmonder Unternehmens sei es Hackern gelungen, Anmeldedaten zu stehlen, Screenshots zu erstellen und auf Webcams zuzugreifen. Zudem gelangten die Cyberkriminellen in den Besitz von Browser- sowie Netzwerkdaten und extrahierten zahlreiche weitere Informationen. Hierbei kam laut Microsoft Spear-Phishing zum Einsatz.

Spear-Phishing

Diese Technik erfreut sich immer größerer Beliebtheit und wird laut einschlägiger Studien von mittlerweile 65 Prozent aller für Hacking-Angriffe verantwortlichen Gruppen eingesetzt – mit Erfolg. Betroffene Unternehmen mussten in der Vergangenheit zum Teil herbe Verluste hinnehmen, bestes Beispiel ist der 100-Millionen-Dollar-Betrug, dem die Giganten Facebook und Google zum Opfer fielen. Wir sprechen also von einer ernsthaften Bedrohung für Organisationen jeder Größe und Branche.

Spear-Phishing hat in der Regel eine höhere Erfolgsquote als „normales“ E-Mail-Phishing, bei dem Hacker eine legitime Identität oder Organisation als Absender vortäuschen und betrügerische Massen-E-Mails an so viele Adressen wie möglich verschicken. Im Gegensatz dazu erfordern Spear-Phishing-Angriffe mehr Aufwand, da sie speziell auf eine Person oder Organisation ausgerichtet sind. Die Ansprache ist üblicherweise deutlich individueller und detaillierter gestaltet, wodurch es meist schwierig ist, die Betrugsabsicht sofort zu erkennen. Zudem geben sich die Angreifer nicht selten als Kollege oder sogar Chef (in dem Fall ist die Rede vom sogenannten CEO-Fraud) bzw. als Lieferant oder Kunde aus.

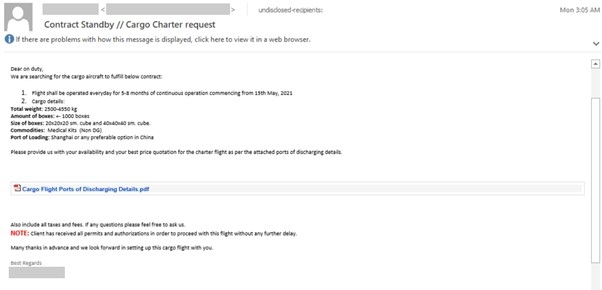

Im von Microsoft dargestellten Szenario öffneten die Mitarbeiter der adressierten Organisationen Dateien, die sich angeblich auf Flugzeugfracht bezogen. Sie dachten, sie würden auf ein PDF-Dokument zugreifen, aber in Wirklichkeit öffneten sie eine Image-Datei, in die ein versteckter Link eingebettet war, der den Download von bösartigen VBScript-Code auslöste. Sobald dies geschehen, wurde Malware auf ihre Systeme geladen.

Muster der Phishing-E-Mail, die die Cyberangreifer in ihrer Kampagne verwendeten (Quelle: Microsoft Security Intelligence).

Um die Kontrolle über die Zielsysteme aus der Ferne übernehmen zu können, setzten die Hacker Remote-Access-Trojaner (RAT) ein. Diese stellten die Verbindung zu dynamischen, in den Händen der Cyberkriminellen befindlichen Servern her und nutzten anschließend verschiedene dateilose Techniken, um mehr Code herunterzuladen oder zu injizieren, wodurch sich die Zugriffsmöglichkeiten – auf beispielsweise Netzwerkdaten – zusätzlich erweiterten. Hierbei wurde als Werkzeug der Loader „Snip3“ verwendet.

Was den Microsoft-Analysten ebenfalls auffiel: Der Zugriff auf die extrahierten Daten erfolgte hauptsächlich über den SMTP-Port 587, was in diesem Angriffsszenario durchaus Sinn macht. Schließlich geht es um ein Standardprotokoll für den Versand und Empfang von E-Mails. Eigentlich gilt dieser Port als sicher, da sich E-Mails aufgrund der unterstützten TLS-Verschlüsselung nur schwer von Dritten abgefangen oder öffnen lassen. Doch wie das Beispiel zeigt, kann dieses Sicherheitsempfinden trügerisch sein. Malware ist immer noch in der Lage, das Ziel zu erreichen – insbesondere, wenn die vom Spear-Phishing getäuschten Opfer dem Trojaner selbst die Tür öffnen.

Sicherheit basiert auf Zusammenspiel von Mensch und Technologie

Um das Risiko eines erfolgreichen Cyberangriffs zu schmälern, sind gute IT-Sicherheitspraktiken auf Unternehmensseite unerlässlich. Wenn Mitarbeiter wissen, wie sie zwischen Phishing-E-Mails und legitimen E-Mails unterscheiden können, werden sie die gefälschten nicht öffnen und Cyberkriminellen stehen weit weniger Möglichkeiten zur Verfügung, um in die Systeme einer Organisation einzudringen.

Hinsichtlich des Schutzes vor Massen-Phishing-Kampagnen zeigen entsprechende Mitarbeiter-Schulungen meist schnell Wirkung, da sich einschlägige E-Mails üblicherweise einfach erkennen lassen (z. B. aufgrund unbekannter Absender oder falsch geschriebener Texte). Bei der Bekämpfung von Spear-Phishing gestaltet sich die Lage aufgrund der weitaus ausgefeilteren Täuschungstaktiken schon schwieriger.

Von daher sollte nicht nur auf Initiativen zur Mitarbeiter-Sensibilisierung gesetzt werden. Gleichzeitig zählt die Unterstützung durch moderne Technologien. Fälle wie dieser zeigen, wie wichtig es ist, Unternehmen Sicherheitslösungen zur Verfügung stellen, die umfassenden Schutz bieten. Die WatchGuard Firebox-Plattformgewährleistet solch weitreichende Sicherheit auf Basis virtueller oder physischer Firewalls, fortschrittlichem SD-WAN, Content Inspection für HTTPS und vollständiger Netzwerktransparenz per WatchGuard Cloud Visibility. Anwender haben dabei die Wahl zwischen mehr als 100 Dashboards und Berichten, die es ermöglichen, alle Aktivitäten anzuzeigen, Anomalien zu erkennen und schnell Maßnahmen zur Abwehr von Bedrohungen zu ergreifen. Übergriffe wie der von Microsoft beschriebene werden dadurch viel unwahrscheinlicher.