Diffusione di malware contro le banche attraverso Google Ads

Le banche restano uno degli obiettivi principali dei criminali informatici. Come riportato nel nostro post sul blog riguardante i rischi in cui possono incorrere le reti di servizi finanziari, solo nel 2020 le banche sono state vittime di più di 1.500 attacchi informatici e, negli ultimi mesi, abbiamo assistito a incidenti come l’attacco contro la banca centrale della Nuova Zelanda e quello contro la maggiore banca dell’Ecuador. Al momento, è emersa una nuova minaccia, rivolta soprattutto alle banche australiane e tedesche.

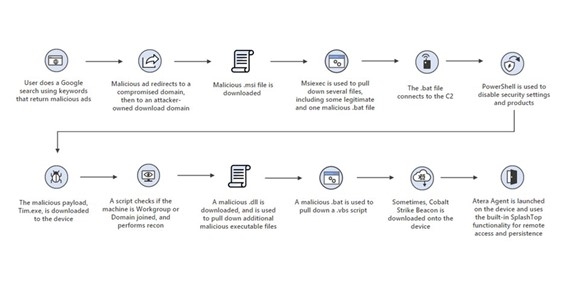

Sappiamo già che i membri dell’agenzia statunitense dell’intelligence utilizzano regolarmente i blocchi degli annunci nei propri browser web a causa dell’aumento del numero di hacker che usano questo canale per diffondere malware. Di recente, Microsoft e la Cybersecurity and Infrastructure Security Agency (CISA) hanno divulgato un avviso per confermare che: Zloader, uno strumento usato per iniettare malware nei sistemi, si è servito degli annunci di Google AdSense come vettore di accesso. Secondo l’azienda Redmond, gli operatori di Zloader avrebbero acquistato annunci AdSense per diffondere altri malware, tra cui il pericoloso Ryuk.

Apparentemente gli annunci venivano usati per installare un’applicazione legittima basata su Java, mentre in realtà scaricavano Zloader. Per evitare di insospettire Google, i criminali informatici hanno anche registrato una società di facciata per distribuire i file dannosi, per giunta criptati, in AdSense.

Gli analisti di sicurezza informatica mostrano preoccupazione poiché sempre più vettori tradizionali, come le e-mail, vengono sostituiti da annunci in AdSense: nonostante questa tecnica non sia una novità, gli esperti la considerano una grave minaccia. Questa campagna è pensata per il settore finanziario, ma potrebbe colpire miliardi di utenti sfruttando Google come motore di ricerca.

Il malware più subdolo: la variante Zeus

Zloader è un trojan finanziario, precisamente una variante di Zeus, un malware che colpisce le istituzioni bancarie dal 2006: inietta un codice web dannoso al fine di rubare i dati relativi ai cookie, alle credenziali e ad altre informazioni sensibili.

Tuttavia, secondo gli analisti di sicurezza informatica, questa variante ora si basa su meccanismi di distribuzione molto più furtivi, che la rendono difficilmente rilevabile dalle soluzioni di sicurezza più tradizionali. Inoltre, le ultime versioni prese in esame dispongono di una funzionalità capace di disattivare Windows Defender, l’antivirus predefinito dei sistemi operativi Windows.

Completa visibilità ed endpoint protetti

Tutto ciò dimostra che le soluzioni di sicurezza informatica predefinite dei sistemi operativi non sono sufficienti a proteggere i nostri dati da nuove minacce. Pertanto, in questo contesto, gli MSP delle banche devono fornire strumenti aggiuntivi in grado di garantire completa visibilità attraverso una piattaforma affidabile per la gestione efficace di tutti i servizi di sicurezza.

Inoltre, questo malware dimostra come non basti essere consapevoli che la sicurezza informatica sia fondamentale nella prevenzione contro le truffe di social engineering. Le organizzazioni devono infatti disporre di un ulteriore livello di sicurezza, dato da tecnologie in grado di rilevare attacchi informatici complessi agli endpoint e le minacce che sfuggono alle soluzioni antivirus più tradizionali. WatchGuard EPDR fornisce una protezione EPP e EDR completa, oltre a servizi di scansione delle minacce e Zero Trust per le applicazioni, tutto gestito da un’unica piattaforma basata su cloud. Di conseguenza, le banche potranno ridurre drasticamente le possibilità di attacchi informatici attraverso vettori di accesso atipici, come gli annunci di Google.