Le VPN de Capcom, le point d’entrée des ransomwares

La société japonaise Capcom est l’un des développeurs de jeux vidéo les plus connus au monde. Elle a fait ses débuts au milieu des années 1980 dans le segment des jeux d’arcade en produisant ses propres machines, puis a sorti ses jeux sur consoles et PC peu de temps après. Ses franchises les plus populaires ont produit certains des titres les plus vendus de l’histoire, comme les sagas Street Fighter, Resident Evil, Monster Hunter ou encore Mega Man.

Mais sa popularité a été récemment mise à mal à cause d’un incident majeur : comme l'explique un communiqué, plusieurs des réseaux de la société ont été la cible d’une cyberattaque par ransomware menée par le groupe Ragnar Locker, qui a bloqué une partie de ses systèmes. Dans un premier temps, Capcom a assuré qu’aucune donnée utilisateur n’avait été compromise. Plus tard, elle a fini par reconnaître que les données de jusqu’à 390 000 utilisateurs auraient pu être compromises, confirmant par la suite que 16 415 utilisateurs avaient été victimes d’un vol de données.

Cela a clairement mis en évidence le danger des cyberattaques par ransomware, dont sont malheureusement victimes un nombre croissant d’entreprises, tous secteurs confondus. Dans ce cas précis, le vecteur d’entrée était inhabituel dans la mesure où les pirates informatiques ont accédé aux systèmes de l’entreprise en infiltrant son VPN.

Analyse approfondie

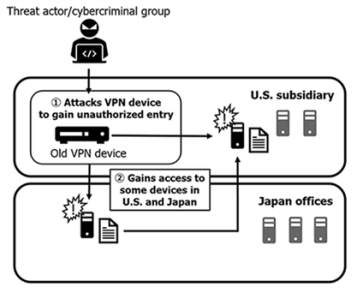

En avril dernier, Capcom a publié un rapport établi à partir d’une analyse judiciaire détaillée qui passe en revue toutes les étapes de l’incident, ainsi que les tactiques et procédures utilisées par les pirates informatiques. Selon les analystes qui ont rédigé ledit rapport, le point d’origine se trouvait dans un appareil de sauvegarde de la filiale américaine de la société, Capcom USA, utilisant un ancien VPN. Apparemment, Capcom utilisait déjà depuis un certain temps un VPN plus récent et mis à jour régulièrement, mais gardait l’ancien comme sauvegarde d’urgence au cas où les principaux VPN seraient compromis. Les pirates informatiques ont accédé aux systèmes à partir de ce VPN et ont exécuté un mois plus tard le ransomware qui a touché les bureaux américains et japonais de la société.

La société a admis qu’elle avait l’intention de mettre en place un service EDR et un SOC (Security Operations Center ou Centre de gestion de la sécurité) pour surveiller tous ses réseaux, VPN inclus, mais qu’au moment de la cyberattaque, elle ne l’avait pas encore fait. En raison de la pandémie de COVID-19, elle a en effet été contrainte de privilégier les investissements relatifs aux infrastructures plutôt que ceux afférents à la cybersécurité afin de prendre en charge l’essor du télétravail chez ses employés.

Schéma de la cyberattaque contre Capcom d’après l’analyse judiciaire.

Protection des VPN pour les MSP

Outre la mise en place de solutions EDR adéquates et d’un SOC pour surveiller en permanence les connexions externes, l’analyse judiciaire a recommandé à la société de prendre d’autres mesures, notamment des méthodes appropriées pour gérer, maintenir à jour et sécuriser ses VPN ainsi que son environnement de télétravail.

À cet égard, les solutions de sécurité réseau WatchGuard sont le meilleur moyen pour les MSP d’aider leurs clients. Grâce à la plateforme unifiée WatchGuard Firebox, les clients bénéficient d’une gamme complète d’outils de sécurité réseau, de visibilité et de gestion des menaces adaptés à toute entreprise, quels que soient son budget, sa taille ou sa complexité.

De plus, WatchGuard propose également des ressources spécifiques pour sécuriser le travail à distance ; en particulier, des firewalls virtuels hébergés dans le Cloud qui permettent de mieux équilibrer la charge du trafic VPN. Cela signifie que les entreprises n’auront pas à renoncer à certains éléments de cybersécurité au profit de leur infrastructure de télétravail et leur connectivité, comme cela fut le cas pour Capcom.