I trojan di accesso remoto (RAT, Remote Access Trojan) minacciano le compagnie aeree

L’11 maggio Microsoft ha pubblicato sul suo account Twitter dedicato all’intelligence di sicurezza informatica un avviso relativo a una campagna di attacchi informatici in corso che prendeva specificatamente di mira le compagnie aeree e le società di viaggi. Secondo l’azienda di Redmond, gli autori dell’attacco informatico erano riusciti a rubare credenziali, a eseguire screenshot e ad accedere alle webcam, a impossessarsi di dati di navigazione e di rete e a estrarre ogni tipo di informazione. Ma come hanno fatto? Secondo Microsoft, hanno utilizzato lo spear phishing.

Spear phishing

Questa tecnica sta diventando sempre più diffusa. Secondo uno studio citato dal portale Comparitech, ora è utilizzata dal 65% di tutti i gruppi responsabili degli attacchi informatici. Inoltre, in passato alcuni attacchi hanno causato perdite enormi a numerose aziende, come la frode da 100 milioni di dollari subita dai colossi Facebook e Google. Questo significa che lo spear phishing rappresenta una minaccia seria per le organizzazioni di tutte le dimensioni e di tutti i settori.

Lo spear phishing ha in genere una percentuale di successo più elevata. Mentre il phishing standard comporta la conduzione di attacchi di massa con l'invio indiscriminato di e-mail fraudolente da parte di un’entità che si spaccia per un'organizzazione o una persona legittima, gli attacchi di spear phishing richiedono un impegno maggiore, in quanto prendono specificamente di mira una persona o un'organizzazione e sono in genere personalizzati e più dettagliati, e quindi più difficili da individuare. Possono impersonare un membro dell'organizzazione (o anche l’amministratore delegato nel tipo di attacco noto come frode del CEO) oppure un fornitore o un cliente.

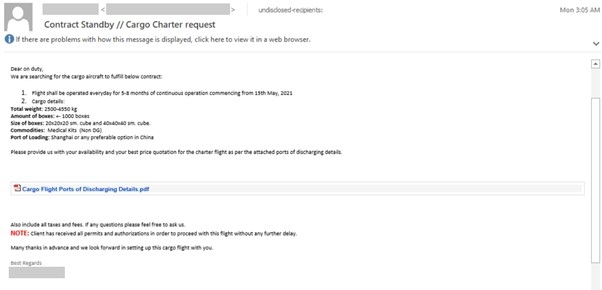

Nel caso segnalato da Microsoft, i dipendenti delle organizzazioni truffate hanno aperto file che in apparenza erano relativi ad aerei cargo. Convinti di aprire un file PDF, in realtà aprivano un'immagine contenente un link nascosto che scaricava codice VBScript dannoso. Una volta scaricato il codice, il malware veniva caricato nei sistemi dei dipendenti.

Esempio di e-mail di phishing utilizzata dagli autori dell’attacco informatico nella campagna. Fonte: Microsoft Security Intelligence

Gli hacker hanno utilizzato trojan di accesso remoto (RAT), che consentono di controllare in remoto i sistemi presi di mira. I RAT si sono collegati a server dinamici controllati dagli autori dell’attacco e hanno poi utilizzato varie tecniche senza file per scaricare o iniettare altro codice, impossessandosi in tal modo di altre informazioni, come i dati di rete, utilizzando come strumento il loader Snip3.

Come osservato dagli analisti Microsoft, gli autori dell’attacco hanno utilizzato principalmente la porta SMTP 587 per acquisire i dati estratti, il che ha senso considerando che il vettore di input utilizzato è uno dei protocolli standard per l'invio e la ricezione di e-mail. Questa porta sembra abbastanza sicura poiché supporta la crittografia TLS; tuttavia, il fatto che, per effetto della crittografia, l'e-mail sia difficile da intercettare o aprire da parte di terzi non la rende un vettore privo di minacce. Questi attacchi informatici hanno dimostrato che il malware può comunque andare a segno, soprattutto se aprono la porta al trojan introdotto dallo spear phishing.

MSP con sicurezza a livello di rete

Le buone pratiche di sicurezza informatica nelle organizzazioni sono essenziali per ridurre la probabilità di successo degli attacchi informatici. Se i dipendenti sono in grado di distinguere tra e-mail di phishing e quelle legittime, eviteranno di aprire le prime e gli autori di attacchi informatici avranno meno tecniche a disposizione per penetrare nei sistemi di un'organizzazione.

Si dà il caso, tuttavia, che queste buone pratiche possano essere implementate facilmente per le campagne di phishing di massa, in quanto sono più semplici da rilevare (ad esempio perché presentano mittenti sconosciuti o testi scritti male), mentre non sono così facili da implementare per contrastare tecniche di spear phishing molto più personalizzate.

Per questo motivo, la sicurezza informatica non può fare affidamento solo sui fattori umani e deve essere sempre di più supportata da tecnologie avanzate. I casi come questo dimostrano la necessità che gli MSP forniscano ai clienti strumenti di sicurezza della rete che offrano una protezione completa. La piattaforma WatchGuard Firebox offre questa protezione, con firewall virtuali o fisici, SD-WAN avanzata, ispezione dei contenuti su HTTPS e visibilità di rete completa con WatchGuard Cloud Visibility, che fornisce oltre 100 dashboard e report affinché sia possibile visualizzare tutte le attività, rilevare le anomalie e intraprendere un’azione rapida di prevenzione delle minacce. In questo modo si riduce notevolmente la probabilità che si verifichino incidenti come quello descritto da Microsoft.