Récapitulatif du T1 de ThreatSync : Alertes plus intelligentes, contrôle accru et meilleure visibilité

Bienvenue dans le premier récapitulatif trimestriel de ThreatSync ! Dans cet espace, nous vous fournirons un résumé des dernières fonctionnalités introduites au cours des derniers mois. Ce trimestre, ThreatSync a introduit plusieurs améliorations visant à améliorer l'efficacité, à ajouter du contrôle et à fournir des informations plus approfondies.

Ce trimestre marque également le deuxième anniversaire du lancement de ThreatSync Core, notre solution XDR native incluse avec WatchGuard Cloud. Depuis sa sortie, nous avons renforcé l'intégration entre les différentes couches de sécurité WatchGuard, rationalisé les flux de travail des analystes et amélioré le scoring. Mieux encore, nous avons introduit un moteur d'IA de pointe, ThreatSync+.

Aujourd'hui, les partenaires WatchGuard font confiance à nos solutions XDR et NDR pour protéger plus de 150 000 utilisateurs dans le monde, avec de nouveaux utilisateurs ajoutés chaque jour.

Aperçu des publications trimestrielles

WatchGuard ThreatSync+

Alertes améliorées et nouvelles règles de notification

Nous avons introduit de nouvelles règles de notification pour DHCP, NetFlow et NDR Heartbeat afin de détecter quand les sources de logs deviennent silencieuses. Vous pouvez également désactiver les notifications d'échec de collecte et configurer quelles sources de logs ont des notifications d'échec de collecte désactivées.

Nouveaux déclencheurs de notification :

- DHCP :

- Logs reçus/non reçus de la source

- Suivi des logs

- NetFlow :

- Logs reçus/non reçus de la source

- Suivi des logs

- NDR Heartbeat :

- Aucun heartbeat détecté

- Heartbeat ressuscité

Informations approfondies sur les politiques basées sur le trafic

Comprendre l'activité du réseau est crucial pour la détection des menaces. ThreatSync+ a introduit une colonne Activité sur la page Détails des alertes de politique, affichant l'activité totale de destination par source. Cette amélioration fournit des informations claires sur le comportement du réseau, aidant à identifier les menaces potentielles.

Logs bruts, contexte réel

L'accès aux données de logs bruts est essentiel pour une analyse complète des incidents. ThreatSync+ SaaS permet désormais un accès direct aux logs bruts de Microsoft 365, permettant un examen détaillé de l'activité des documents et des utilisateurs. Cette fonctionnalité est particulièrement utile pour enquêter sur des anomalies, telles que des connexions inattendues, fournissant le contexte nécessaire pour une prise de décision éclairée.

Notifications JSON

Pour les organisations utilisant des systèmes de gestion des informations et des événements de sécurité (SIEM), l'intégration de divers formats de données peut être un défi. ThreatSync+ prend désormais en charge les e-mails de règles de notification au format JSON, facilitant une intégration transparente avec les outils SIEM et améliorant l'interopérabilité des données.

WatchGuard ThreatSync Core

Rôles personnalisés, vos règles

La mise en œuvre d'un contrôle d'accès granulaire est un composant critique de la gestion des identités et des accès. Elle permet aux organisations de définir des autorisations précises pour les utilisateurs et les groupes. ThreatSync Core permet désormais la création de rôles d'opérateur personnalisés avec des contrôles d'accès détaillés sur diverses zones fonctionnelles. Cela garantit que les membres de l'équipe disposent de niveaux d'accès appropriés, améliorant la sécurité et l'efficacité opérationnelle.

Reclassification des incidents

ThreatSync prend désormais en charge la reclassification dynamique des incidents en fonction des analyses mises à jour de WatchGuard Endpoint Security. Cela garantit que la file d'attente des incidents reflète les informations les plus récentes, permettant aux équipes de sécurité de se concentrer sur les véritables menaces et de réduire le temps passé sur les faux positifs.

Lorsque WatchGuard Endpoint Security termine la classification d'un fichier, ThreatSync Core :

- Recalcule le score de risque

- Met à jour le type d'incident

- Relance les politiques d'automatisation en fonction du nouveau verdict

Cela maintient votre file d'attente d'incidents précise – plus besoin de courir après des menaces qui n'en sont pas.

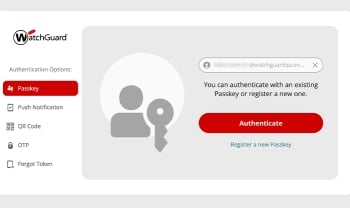

Accès aux identifiants

Avec cette version, AuthPoint alimente ThreatSync Core avec des renseignements essentiels sur les menaces concernant les activités, les événements et les signaux d'accès aux identifiants pour la corrélation et le scoring des risques. Ensemble, ThreatSync Core et l'accès aux identifiants fournissent des avertissements précoces pour permettre aux équipes informatiques de prendre des mesures pour protéger leur base d'installation MFA AuthPoint existante.

Incidents d'accès aux identifiants :

- Tentatives de connexion avec un mot de passe incorrect

- Utilisateur ayant reçu trop de notifications Push

- Authentification refusée par la politique AuthPoint

- Jetons bloqués par trop d'authentifications échouées

- Utilisateur ayant désactivité les notifications Push

- Tentative d'authentification par un utilisateur inconnu

Conclusion

Ces améliorations reflètent notre engagement à fournir des outils qui non seulement améliorent la posture de sécurité, mais aussi l'efficacité et le bien-être des équipes de sécurité. En abordant des points sensibles courants tels que la fatigue des alertes, la gestion des logs et le contrôle d'accès, ThreatSync vise à donner aux organisations les moyens de naviguer plus efficacement dans le paysage complexe de la cybersécurité.

Restez à l'écoute pour plus de mises à jour sur la famille de produits WatchGuard ThreatSync !