Le trafic chiffré représente-t-il le principal angle mort dans votre réseau ?

Le trafic chiffré représente-t-il le principal angle mort dans votre réseau ?

Pour protéger les entreprises et les utilisateurs contre l'espionnage et la compromission des données sur Internet, le trafic Web est de plus en plus chiffré. Toutefois, sans inspection, ce trafic chiffré risque d'offrir aux pirates une opportunité de passer facilement au travers les couches de securité de votre réseau. Ainsi, les outils dont nous nous servons pour protéger nos informations propriétaires et légitimes risquent d'être exploités pour masquer les attaques de nos ennemis.

Pourquoi tout ce tapage autour du trafic Web chiffré ?

Chiffrer le trafic Web améliore la sécurité et la confidentialité des données d'entreprise. Cela peut vous aider à garantir que les données sensibles et les informations stratégiques restent à l'abri des attaques de pirates, et à sécuriser le transfert desdites données à des fins commerciales. Les consommateurs savent désormais qu'il leur faut d'assurer de la présence d'un cadenas dans leur navigateur avant de saisir des données sensibles ou de la mention "https" devant une URL avant d'effectuer des opérations bancaires. De plus en plus d'entreprises se contentent de chiffrer la totalité du trafic de leurs sites afin que leurs clients soient assurés de la sécurité de leurs données.

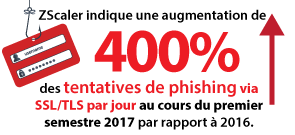

Toutefois, bien que le chiffrement du trafic Web semble être une méthode infaillible pour se protéger des attaques, il risque de laisser des angles morts dans votre stratégie de sécurité globale. En réalité, le chiffrement offre aux pirates l'opportunité d'exploiter cette technologie pour glisser subrepticement du code malveillant au sein de vos couches de sécurité réseau. Ces attaques sont de plus en plus fréquentes et elles contournent les mesures de sécurité qui n'inspectent que le trafic HTTP. C'est pourquoi les entreprises doivent également inspecter leur trafic chiffré pour s'assurer qu'aucun élément malveillant ne pénètre sur leur réseau et qu'aucune donnée propriétaire ne s'en échappe.

Comment inspecter le trafic chiffré sans altérer vos performances ?

Depuis que les vulnérabilités SSL comme Heartbleed et Poodle ont fait les gros titres dans la presse, les entreprises réalisent qu'elles doivent tirer parti des avantages du trafic Web chiffré tout en se prémunisant contre les risques afférents.

Pour empêcher les pirates d'introduire du code malveillant via votre trafic chiffré, la meilleure solution consiste à le déchiffrer et à l'inspecter. En déchiffrant le trafic et en analysant rapidement son contenu, les entreprises peuvent mettre en lumière des menaces masquées, s'assurer que les éléments malveillants restent à l'extérieur de leur réseau et que les données sensibles, protégées, restent à l'intérieur.

Cependant, le déchiffrement et le re-chiffrement du trafic HTTPS est un processus susceptible de rapidement provoquer un engorgement si votre solution UTM n'a pas les caractérisques adéquates. Chez WatchGuard, nous sommes conscients de la menace que représente le trafic chiffré pour les entreprises de toutes tailles. Notre plateforme Firebox offre des performances pensées pour l'inspection du contenu HTTPS et ce, même lorsque l'ensemble des services de sécurité UTM sont activés. Dans ses derniers rapports, l'institut de tests indépendant Miercom révèle que, à maintes reprises, les appliances WatchGuard ont surpassé les performances et le débit des solutions concurrentes dans le cadre de l'inspection du trafic Web chiffré et ce, lorsque tous les services de sécurité UTM sont activés. Dans les faits, notre appliance M370 a conservé un débit de 820 Mbps en mode inspection du trafic HTTPS, alors que les solutions concurrentes ont plafonné à une moyenne de 155 Mbps au sein du même test.

Comme le trafic Web est de plus en plus chiffré, les entreprises vont devoir trouver une solution de sécurité réseau capable de les protéger sans altérer leurs performances. Découvrez les autres raisons pour lesquelles les appliances WatchGuard constituent la solution idéale pour les entreprises de toutes tailles.

Téléchargements et ressources

« Personnellement, j'ai déjà utilisé Cisco, Juniper, Fortinet, Palo Alto, SonicWall et Check Point, entre autres, mais je suis toujours revenu à WatchGuard par la suite. »

Bob Sampson, Directeur informatique chez Wrest Park