MSP: as principais vítimas do ataque de ransomware Kaseya

Em julho passado, o VSA, o software de trabalho remoto da Kaseya, sofreu um dos maiores ataques de ransomware de 2021. As principais vítimas deste ciberataque a uma cadeia de abastecimento foram os MSP e os hackers exigiram um resgate maior precisamente por esta razão. O que sabemos até agora é que se tratou de um ataque conjunto, que afetou entre 1.500 a 2.000 organizações na manhã de 2 de julho. Algumas das empresas, como a rede de supermercados sueca Coop, foram forçadas a parar a sua operação e 11 escolas na Nova Zelândia foram igualmente atingidas.

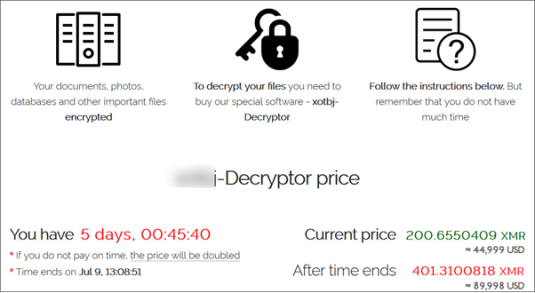

Aparentemente, o ataque foi lançado pelo grupo REVIL. Os cibercriminosos pediram um resgate combinado de 70 milhões de dólares em troca da ferramenta para desencriptar os sistemas afetados: para os clientes finais, o valor foi de 44.999 dólares, mas os MSP receberam um resgate de 5 milhões de dólares. Este ciberataque apresenta semelhanças com um outro ataque perpetrado pelo mesmo grupo contra a empresa de hardware ACER, em março, e sobre o qual escrevemos anteriormente na Secplicity. Até agora, não há indicações de que os cibercriminosos tenham extraído dados, simplesmente bloquearam os sistemas em troca do resgate. Mas como é que este ciberataque aconteceu?

O resgate pedido às vítimas do Kaseya

Vulnerabilidades Zero Day

O que sabemos nesta fase, é que o REVIL explorou vulnerabilidades zero-day nos servidores locais da Kaseya. Investigadores do instituto holandês DIVD já tinham descoberta estas vulnerabilidades, pelo que não eram completamente desconhecidas. No entanto, a Kaseya ainda estava a validar os patches quando ocorreu o ciberataque.

O DIVD e outros analistas também concluíram que os intrusos usaram técnicas ‘living-off-the-land’ – em que os cibercriminosos aproveitam ferramentas e serviços nativos presentes nos sistemas de destino - para contornar a autenticação da Kaseya e injetar código SQL para introduzir o malware “agent.exe”, que continha o ficheiro de encriptação.

Cibersegurança a múltiplos níveis

A partir de 4 de agosto, a Kaseya anunciou a versão mais recente do patch VSA (VSA 9.5.7d), que começou a implementar nos seus servidores SaaS na sexta-feira seguinte, 6 de agosto. Além disso, há uns dias, a empresa adquiriu uma ferramenta de desencriptação que desbloqueia sistemas infetados e disponibilizou-a aos clientes afetados.

Graças a estes esforços da Kaseya e outras organizações, a maioria das empresas visadas já terá resolvido o incidente. Mas o ciberataque realça as principais ameaças que os MSP enfrentam nos dias de hoje. É por essas razões, que os MSP têm de estar preparados com uma estratégia de cibersegurança multicamadas: um tipo de proteção não é suficiente, porque, como demonstrado pelo REVIL, as ameaças mais avançadas empregam diversos vetores de ataque.

Idealmente, isto requer uma combinação de ferramentas de MFA para assegurar uma autenticação adequada, segurança de rede avançada e uma solução abrangente de deteção e resposta nos endpoint (EDR). A WatchGuard oferece soluções efetivas nestas áreas. De facto, os nossos softwares EPP/EDR e a nossa proteção de rede através de Firebox detetaram e bloquearam o malware Kaseya.

Mas estas soluções têm uma performance melhorada quando combinadas: a solução de Deteção e Resposta a Ameaças (TDR, na sigla original) da WatchGuard é uma combinação poderosa de ferramentas contra malware avançado, que se correlaciona com os indicadores de ameaças dos aparelhos Firebox. Assim, integra eventos de rede e potenciais ameaças com proteção total para os endpoints. Além disso, inclui o modelo Host Ransomware Prevention (HRP), que intervém automaticamente para parar ataques de ransomware antes que os sistemas sejam bloqueados. Isto permite que os MSP minimizem o risco de sofrer incidentes como o do ataque do grupo REVIL ao Kaseya.