Melhores práticas para implementar as 5 tecnologias mais desafiantes em cibersegurança

A tecnologia desempenha um papel fundamental no processo de transformação que as empresas têm vindo a abraçar nos últimos anos. No entanto, os decisores responsáveis pela área tecnológica têm algumas reservas quanto à adoção das mais recentes tecnologias para evitar colocar em risco a segurança das empresas.

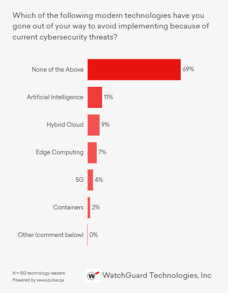

Estas são as conclusões do estudo Pulse a 150 responsáveis tecnológicos, segundo as quais 65% dizem que evitarão a implementação de IA, Hybrid Cloud, Edge Computing, 5G e Container Security devido à complexidade necessária para as implementar com segurança.

Dada esta situação, explicamos abaixo como utilizar as 5 mais recentes soluções de forma segura:

- No caso da cloud híbrida, apesar das vantagens que oferece em termos de escalabilidade, maior controlo das workloads críticas no ambiente privado e economia de custos, algumas empresas abrandaram a migração para a cloud devido à inexperiência na utilização desta tecnologia, à complexidade envolvida na sua implementação e porque não têm o orçamento necessário para investir nela.

- A inclusão de autenticação multifatorial é fundamental para a implementação adequada desta tecnologia, pois é o primeiro passo para substituir a confiança implícita por uma confiança avaliada e explicitamente adaptativa, essencial em ambientes de trabalho híbridos. Isto cria uma estrutura de segurança resiliente que permite às organizações implementar os benefícios obtidos com o trabalho remoto e adaptar internamente a cloud híbrida.

- O Edge computing é a tecnologia que permite a integração, gestão e governação virtual dos dados obtidos a partir de dispositivos IoT. Contudo, há um risco de falha na segurança dos dados durante a implementação, pelo que as soluções EDR devem ser implementadas para monitorizar as ligações aos endpoints a todo o momento, com um módulo integrado de segurança de dados que monitoriza, descobre, classifica e protege os dados das organizações.

- Estas soluções de deteção e resposta também servem para proteger tecnologias que incorporam inteligência artificial. Graças aos algoritmos de IA, grandes volumes de dados, atributos, eventos e inteligência de ameaça são processados e fornecem níveis de serviço altamente eficientes para expandir e acelerar a redução da superfície de ataque. Ajudam a prevenir, detetar e responder a ataques de cibersegurança de qualquer natureza, executados com qualquer tipo de malware conhecido ou desconhecido, resgates, APT ou técnicas de "living off-the-land". As soluções certas no endpoint previnem a manipulação do sistema e potenciais falhas de segurança de dados.

- O 5G dá acesso a mais oportunidades de expansão dos negócios graças à maior velocidade de transferência de dados através da Internet. Contudo, existe o risco de não ter a capacidade necessária para os monitorizar depois de evoluir de 4G para 5G, bem como quando se utilizam ligações de rede não seguras. A utilização de uma ligação de rede fiável, bem como o recurso a um MSP, servirá tanto para proteger a empresa como para gerir o novo volume de dados recebidos.

- No que diz respeito à container security, devem ser utilizadas ferramentas seguras para evitar torná-los um "alvo fácil" para os hackers e devem estar ligados de forma robusta para garantir o isolamento entre os containers.

Há uma série de soluções de segurança no mercado. É por isso que, ao escolher qual a melhor solução para a sua organização, é essencial verificar se ela oferece segurança abrangente e fiável para todos os tipos de tecnologias que são implementadas tanto agora como num futuro próximo, desde as mais comuns até às mais disruptivas no ecossistema digital. Isto permite que a segurança seja rapidamente escalável dentro dos processos de implementação da empresa, em resposta à rápida mudança do panorama.