Enquadramento do ciberataque: o que é o ciclo de vida de um ciberataque?

No início dos anos 2000, Lockheed Martin definiu o enquadramento da cadeia de ciberataque para identificar o que os adversários devem completar a fim de alcançar o seu objetivo. Hoje em dia, analisamos a forma como a crescente sofisticação dos adversários e o enorme número de ameaças está a intensificar a pressão sobre as CISO e as equipas de TI e a aumentar a sua carga de trabalho, o que tem impactos negativos sobre as empresas e organizações.

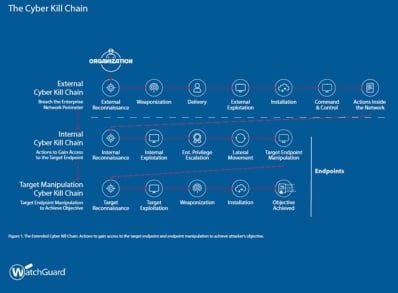

É por isso que as estruturas e ferramentas mais eficazes para ajudar os profissionais de TI a classificar as táticas, técnicas e procedimentos e identificar rapidamente ameaças que possam estar a tentar um ciberataque se tornaram tão populares entre a comunidade de cibersegurança, tal como o ciclo de vida de um ciberataque, que identifica fases distintas nas ações dos adversários. Estas fases podem ser resumidas como se segue:

- Reconhecimento externo: esta é a fase de seleção, quando os adversários se concentram na identificação dos detalhes da organização e das atividades dos seus membros nos meios de comunicação social ou na recolha de endereços de correio eletrónico.

- Armas e embalagem: o ciberataque pode assumir muitas formas, tais como exploração de páginas web, malware personalizado ou documentos que exploram vulnerabilidades.

- Entrega: a operação é iniciada entregando a payload, que é iniciada ou pelo alvo (por exemplo, quando o utilizador visita um website ou abre um ficheiro malicioso) ou pelo hacker (por exemplo, através da injeção de código SQL).

- Exploração: uma vez que a payload tenha sido entregue, o malware compromete o sistema, geralmente através da exploração de uma vulnerabilidade.

- Instalação: nesta fase, o malware adquire ou procura no sistema o formato necessário para poder comunicar com atores externos. É normalmente silencioso durante este processo e tenta ganhar força no ponto final.

- Comando e Controlo: os adversários assumem o controlo dos ativos instalados através de métodos (geralmente remotos) que alavancam o sistema DNS, websites e meios de comunicação social.

- Ações sobre objetivos: esta é a fase final em que os adversários danificam os ativos de TI da organização ou extraem os dados que procuravam.

Há também uma versão alargada do enquadramento, que se centra em ações dentro da organização. Estas são as duas fases internas:

- Reconhecimento interno: nesta fase, os adversários têm acesso a um único dispositivo na organização onde procurarão ficheiros locais, recursos de rede partilhada ou histórico do navegador. O objetivo é descobrir como podem mapear todo o sistema para que possam mover-se dentro dele para apreender os ativos mais valiosos.

- Exploração interna: os adversários tiram partido de patches não instalados, vulnerabilidades de aplicações, phishing ou mesmo credenciais por defeito. Isto permite-lhes chegar aos servidores e, assim, aumentar os privilégios e conseguir movimentos laterais.

Como discutimos no eBook "Compreender os ciberataques", este esquema mostra que os cibercriminosos fixam objetivos e utilizam uma série de recursos (humanos, financeiros, etc.) para os atingir. No entanto, o custo destes recursos aumenta exponencialmente se as organizações utilizarem soluções avançadas de cibersegurança capazes de detetar ameaças desconhecidas e indicadores de ataque ou comportamento.

Os hackers terão muito menos sucesso ou decidirão mesmo não realizar um ataque. Pelo contrário, quando as organizações não estão bem protegidas, o custo de comprometer os seus ativos de TI é menor, envolve menos riscos e leva menos tempo, pelo que estes objetivos gerarão mais lucro para os hackers e serão atacados com mais frequência.

Nesse sentido, devem implementar uma solução de cibersegurança multicamadas que abranja a segurança da rede, do utilizador e dos endpoints. Estes últimos devem também dispor de uma ferramenta que implemente múltiplas tecnologias eficientes, tanto para ataques conhecidos como para ameaças desconhecidas e sofisticadas.

Isto ajuda a assegurar que o ciclo de vida de um ciberataque seja sempre quebrado. Para tal, as soluções devem ter capacidades de prevenção, deteção e resposta para mitigar mesmo as ameaças mais sofisticadas, como malware desconhecido que contorna os mecanismos tradicionais de cibersegurança, mas que apresenta comportamentos anómalos ou explorações que tiram partido das vulnerabilidades presentes no código.