¿Qué es la Evaluación MITRE?

MITRE ATT&CK replica grupos de amenazas conocidos inspirados en la inteligencia de amenazas disponible públicamente. Las evaluaciones no clasifican a los proveedores y sus soluciones; sin embargo, las organizaciones deben usarlos para determinar qué soluciones son las más adecuadas para resolver sus posibles brechas de ciberseguridad, complementan su implementación de protección existente (producto de seguridad de red, soluciones de protección de endpoints, etc.) y se adaptan a sus necesidades comerciales.

La evaluación comprende dos pruebas: Evaluación de detección y evaluación de prevención.

¿Qué es la evaluación de detección?

MITRE Engenuity emula el flujo de ataque, observando la visibilidad de las soluciones evaluadas con telemetría para su posterior análisis o agregando contexto adicional a través de analítica. La telemetría o las detecciones de analítica requieren que un equipo de operaciones de seguridad gestione las alertas, su contexto y la telemetría para investigar y responder al ataque y así mejorar las capacidades preventivas en el futuro, buscando una protección mejor y automatizada.

Durante la prueba, el atacante no pudo ser bloqueado en su camino. No es una prueba donde se evalúan las capacidades automatizadas de prevención, detección y respuesta. Evalúa únicamente la visibilidad del comportamiento del atacante con telemetría o identificación de la técnica MITRE ATT&CK (analítica).

La evaluación de detección no prueba la capacidad de protección de los productos evaluados.

Puntos clave a considerar

Mucha gente sólo verá los resúmenes de los resultados de la detección. Sin embargo, es esencial prestar atención a al menos tres métricas que ayudan a los equipos de seguridad a tomar decisiones informadas:

- Tipo de visibilidad. La distribución entre la cobertura de detección de telemetría y analítica. La cobertura de analítica proporciona detecciones enriquecidas que agregan contexto crítico a través del mapeo de técnicas de ATT&CK y descripciones de alertas. El contexto permite a los analistas comprender el comportamiento malicioso y los ataques antes, lo que reduce el tiempo de detección y posterior respuesta. Al mismo tiempo, la cobertura de telemetría es útil para los hunters y los respondedores de incidentes que tienen que profundizar en el comportamiento de los actores de amenazas.

- Cambios de configuración. Otra métrica crítica es la tasa de detecciones con modificadores. Un modificador de "retraso" significa que la detección no estaba disponible para los analistas de inmediato, lo que requirió un procesamiento adicional por parte del vendor de la solución de seguridad y no estaba accesible para los clientes en una implementación real. Un modificador de "cambio de configuración" significa que el proveedor ajustó el sensor, el procesamiento de datos o la UX para mostrar la detección durante la prueba. En otras palabras, el producto no se comportó como lo hace en un entorno real.

- Eficiencia operacional. Al diseñar una solución eficaz de seguridad para endpoints, el principio fundamental es equilibrar la relación señal-ruido . En teoría, crear una solución que logre una detección del 100 % es fácil: simplemente detectando “todo”, siendo una solución altamente ruidosa y con muchos falsos positivos que resolver. Por supuesto, una solución de este tipo sería casi inútil, ya que consumiría una enorme cantidad de recursos, incluidos los analistas de seguridad. Esta es precisamente la razón por la que las pruebas tradicionales de protección de endpoint incluyen una métrica para falsos positivos.

Las evaluaciones de protección y detección no analizan factores vitales para la viabilidad de la implementación de la estrategia de seguridad, como falsos positivos, consumo de recursos en el endpoint o en la red y retención de telemetría. Algunos proveedores aprovechan esta limitación y configuran sus soluciones para que sean muy sensibles o escépticas, activando alertas y detección a nivel técnico sin suficiente determinismo, generando sobrecarga en los equipos de seguridad que las operan.

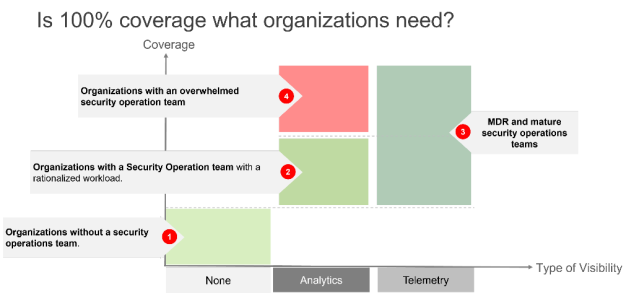

¿Es una cobertura del 100% de los subpasos lo que necesitan las organizaciones?

Los resultados de MITRE Eval ofrece información para una discusión más amplia sobre estrategias de seguridad con respecto a productos, capacidades del equipo de operaciones de seguridad y procesos de seguridad. Una cobertura del 100 % puede resultar inútil sin un equipo de seguridad que gestione los resultados de la EDR o podría abrumar al equipo de operaciones de seguridad con demasiadas alertas.

Figura 1 . Evalúa si lo que su organización necesita es una cobertura del 100 % de los subpasos, según la capacidad de su equipo de operaciones de seguridad y el ruido de falsos positivos que genera la solución, y asegúrese con la configuración utilizada en un POC o pruebas es la utilizada en la evaluación MITRE.

- Organizaciones sin un equipo de operaciones de seguridad. Su estrategia de seguridad debe basarse en:

- Capas de seguridad desde la red hasta el punto final

- Robusta prevención, detección y respuesta automatizadas

- Complementado con MDR

- Organizaciones con un equipo de Operación de Seguridad. Su estrategia de seguridad se basa en un buen equilibrio entre prevención, detección y respuesta gestionado por un equipo de operaciones de seguridad con una carga de trabajo racionalizada.

- Las organizaciones con un equipo de operaciones de seguridad pueden verse abrumadas por soluciones ineficientes que lo detectan todo.

Las soluciones EDR ruidosas generan demasiados falsos positivos que resolver y demasiadas alertas que gestionar.

- MDR y equipos de operaciones de seguridad maduros con hunters y su analítica de seguridad basados en telemetría detallada.

Productos WatchGuard en la evaluación de detección

WatchGuard presentó WatchGuard EDR, diseñado para complementar las soluciones de protección existentes en el endpoint. Su exclusivo servicio automatizado de detección y respuesta es el Servicio de Aplicaciones Zero-Trust. Sin embargo, este servicio no se pudo probar para evitar el bloqueo de la emulación. Para la prueba, la solución se configuró para actuar como un sensor que recopila la telemetría y la envía a la plataforma unificada donde las capacidades de analítica de la telemetría contextualizan y alertan al analista.

¿Qué es la evaluación de protección?

Esta prueba evalúa la capacidad de las soluciones para proteger (prevención de compromiso de endpoints) mediante el bloqueo del actor de amenazas emulado. A diferencia de la prueba de Detección, los proveedores pueden optar por no ser evaluados en esta prueba.

Productos WatchGuard en la evaluación de protección

WatchGuard EPDR habría sido nuestra mejor solución. Sin embargo, al tener que usar la misma solución para la evaluación de la detección, enviamos WatchGuard EDR porque el EPDR en el momento de la evaluación no se podía configurar para omitir detecciones específicas. Por el contrario, WatchGuard EDR no dispone de tecnologías preventivas como validación continua del conocimiento de nuestra Inteligencia Colectiva en la Nube, detección contextual, anti-exploit, etc., que, por ejemplo, bloquean la descarga de malware. En consecuencia, los resultados no reflejan nuestras capacidades de protección. Todas las detecciones en esta prueba se deben al Servicio de Aplicaciones Zero-Trust, que clasifica todos los ejecutables desconocidos en el momento de la ejecución, evitando así la ejecución de malware.

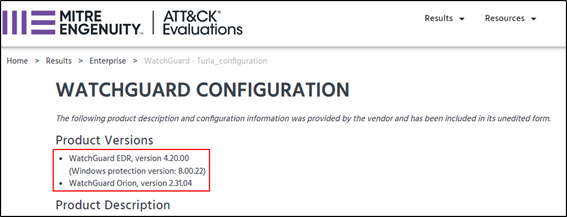

Cómo comprobar los productos evaluados y la configuración

Lo que se está evaluando en MITRE son productos específicos. Cada proveedor tiene un portafolio de soluciones y puede presentar una o más, sin limitación. Es muy posible que tenga que conocer los productos probados y la configuración particular utilizada, por ejemplo, si fueron configurados para ejecutarse en un "modo MITRE" específico o si la configuración de las técnicas de detección es muy sensible o escéptica. A continuación indicamos como, ya que, para nosotros no es muy fácil encontrarlo:

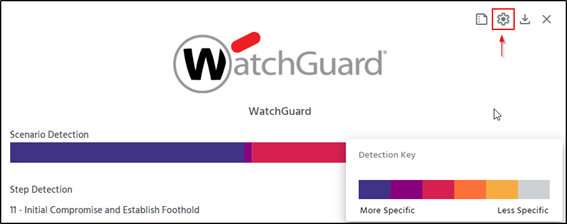

Figura 2. Cómo conocer los productos evaluados y su configuración en la página web de resultados de evaluación MITRE.

¿Qué insights puedo obtener de la evaluación?

Podemos encontrar algunas formas en que los profesionales de seguridad pueden analizar estas evaluaciones para ayudar a mejorar su estrategia de detección explorando lo siguiente:

¿Qué nivel de visibilidad necesito?

Cualquier visibilidad requiere que un equipo de operaciones de seguridad que la aproveche. Si no tiene estos recursos, lo que necesita es una solución que, además de EDR, proporcione detección y respuesta transparente al atacante, ya sea en forma de un servicio automatizado, como el servicio de aplicaciones Zero-Trust de WatchGuard o a través de servicios gestioando tipo MDR.

Si tiene un equipo de operaciones de seguridad, podría pensar que la mejor solución es la que detecta todos los subpasos con contexto de técnica.

Sin embargo, dado que se disparan alertas para todas las técnicas utilizadas por el atacante, incluso la menos determinista, tienen el potencial de ser ruidosos, tener una alta tasa de falsos positivos y proporcionar alertas excesivas.

Muchos proveedores en la evaluación no tenían visibilidad de algunas técnicas comunes, generalmente porque estas técnicas se utilizan para tareas legítimas en la empresa. En la vida real, esto podría generar alertas excesivas y muchos falsos positivos.

Por el contrario, las soluciones que tenían visibilidad de la mayoría de las técnicas pero no alertaban sobre ellas, es decir, cuando la visibilidad es principalmente "telemetría", brindan buena visibilidad para los hunters de amenazas o para un equipo de operaciones de seguridad con su propio sistema de analítica de detección de comportamiento malicioso.

¿Cómo utilizar las soluciones EDR?

Las evaluaciones tienen como objetivo mostrar cómo detectan las diferentes herramientas de detección y respuesta de endpoints (EDR) para proporcionar a los equipos de operaciones de seguridad una idea de qué productos pueden satisfacer mejor sus necesidades, dependiendo de cómo los van a utilizar y quien lo van a operar. Supongamos que el equipo de seguridad es muy maduro con un SOC y con sus analítica de detección y un grupo de cazadores. En ese caso, es posible que prefieran una solución que proporcione visibilidad a través de telemetría detallada.

Otros equipos pueden requerir una herramienta que detecte técnicas MITRE ATT&CK pero que no genere ruido en forma de falsos positivos. Por ejemplo, la técnica de descubrimiento de archivos y directorios puede generar falsos positivos si se detecta en una empresa con una aplicación, usuario o conjunto de usuarios que visitan directorios con frecuencia (que es la mayoría de las organizaciones). En ese caso, a menudo verán desencadenarse alertas cuando esta técnica se utiliza de forma no maliciosa.

Por supuesto, si la organización no cuenta con un equipo de operaciones de seguridad, la visibilidad de la telemetría o las detecciones de analíticas no hace ninguna diferencia, ya que no habrá analistas disponibles para investigar o validar las alertas. Las organizaciones sin los recursos para contar con un equipo de seguridad deben basar su estrategia de seguridad en capas de seguridad desde la red hasta el endpoint, prevención, detección y respuesta automatizadas robustas y evaluación de la posibilidad de complementar su seguridad con MDR.

¿Dónde aplicar controles compensatorios para mejorar su postura de seguridad?

Una protección eficaz y eficiente no es solo prevenir o detectar, sino combinar de manera efectiva y con el menor costo de propiedad, tecnologías preventivas automatizadas con detección y respuesta, ya sea a través de herramientas integradas con profesionales y procesos de ciberseguridad.

La evaluación muestra áreas de mejora en la estrategia general de seguridad de los equipos de seguridad. Supongamos que una técnica no se detecta porque posiblemente genera mucho ruido en el equipo operativo de seguridad. En ese caso, probablemente sea mucho mejor implementar controles preventivos para esa técnica, como la seguridad de la red, la identidad o el correo electrónico.

Conclusiones y recomendaciones

- Es posible que una cobertura del 100 % no sea la mejor opción para su organización, especialmente si no cuenta con un equipo de seguridad para administrar la telemetría y las alertas de analíticas. Si este es el caso, considere productos con capacidades de prevención, detección y respuesta automatizadas sólidas por encima del EDR, como WatchGuard EPDR, que incluye el servicio de aplicaciones Zero-Trust y el servicio Threat Hunting además del EDR, y evalúe la posibilidad de complementarlo con MDR.

- Incluso si su organización cuenta con un equipo de operaciones de seguridad, evalúe en su entorno la tasa de falsos positivos de detección a nivel de táctica y técnica con la misma configuración utilizada en la evaluación.

- Pruebe las técnicas y procedimientos no detectados por los productos out-of-the-box, que requieren cambios de configuración o delays, ya que estas no estaban presentes en los productos en primera instancia en la evaluación y requirieron intervención manual por parte del vendedor.

- Evalúe las soluciones de los proveedores en la evaluación MITRE comprobando su configuración. Analice la tasa de falsos positivos de las alertas generadas por la analíticas y el impacto en el rendimiento del endpoint.

Finalmente, le recomendamos obtener más información sobre nuestras soluciones de seguridad para endpoints, especialmente WatchGuard EPDR, nuestro enfoque de seguridad basado en capas, que incluye el servicio de aplicaciones Zero Trust y el servicio Threat Hunting, que detectan y bloquean amenazas por encima de las tecnologías EDR sin una intervención del equipo operativo de seguridad. Consulte las diferencias entre WatchGuard EDR y WatchGuard EPDR.