Marco de ciberataques: ¿Qué es el Cyber Kill Chain?

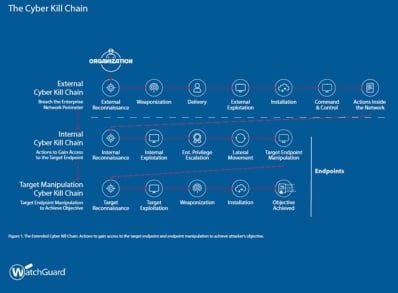

A principios de la década de 2000, Lockheed Martin definió el marco de la cadena de los ciberataques para identificar las etapas que los adversarios deben completar para lograr su objetivo. En la actualidad, nos fijamos en cómo el gran número de amenazas y la sofisticación de los adversarios está aumentando la presión sobre los CISO y los equipos de TI, y cómo, en consecuencia, las cargas de trabajo están aumentando con efectos negativos para las empresas y organizaciones. Precisamente por esta razón, los marcos y herramientas que mejor ayudan a los profesionales de TI a clasificar las tácticas, técnicas y procedimientos y a identificar rápidamente la amenaza que puede estar intentando un ciberataque, se han hecho tan populares entre la comunidad de ciberseguridad, como es el caso del Cyber Kill Chain, que identifica diferentes fases en las acciones de los adversarios. Estas fases son, en resumen:

- Reconocimiento externo: esta etapa constituye la fase de selección de objetivos, en la que el adversario se dedica a la identificación de detalles de la organización y actividad de los miembros en redes sociales o listas de correo.

- Armamento y empaquetado: el ciberataque puede tomar muchas formas, como la explotación de páginas web, malware personalizado o documentos que aprovechan vulnerabilidades.

- Distribución: se trata de la transmisión de la carga, ya sea iniciada por el propio objetivo (por ejemplo, cuando el usuario visita una web o abre un archivo malicioso) o iniciado por el propio ciberatacante (por ejemplo, mediante una inyección de código SQL).

- Explotación: una vez distribuida la carga, el malware compromete al sistema generalmente aprovechando alguna vulnerabilidad.

- Instalación: en esta fase, el malware adquiere o busca en el sistema el formato necesario para poder comunicarse con actores externos. Este proceso suele ser silencioso e intenta ganar la permanencia en el Endpoint

- Comando y Control: los adversarios toman el control de los activos instalados a través de métodos (generalmente remotos) aprovechando el sistema DNS, webs y redes sociales.

- Acciones en los objetivos: esta es la fase final en la que los adversarios dañan los activos TI de la organización o extraen los datos que perseguían.

Además, también existe una versión extendida del marco, que se centra en las acciones en el interior de la organización. Estas son las dos etapas internas:

- Reconocimiento interno: en esta etapa, los adversarios tienen acceso a un solo dispositivo de la organización en el que buscarán archivos locales, recursos compartidos de red o el historial del navegador. El objetivo es averiguar cómo les podría ayudar a mapear el sistema al completo y permitirles movimientos dentro con el fin de conseguir activos más valiosos.

- Explotación interna: los adversarios se aprovechan de los parches que no se han instalado, vulnerabilidades de aplicaciones, suplantación de identidad o incluso de las credenciales por defecto. Esto les permite llegar a los servidores y así, escalan privilegios y logran movimientos laterales.

Tal y como abordamos en el ebook “Understanding Cyber Attacks”, el marco pone de manifiesto que los ciberatacantes se fijan unos objetivos en los que han de emplear una serie de recursos (humanos, económicos, etc.) para alcanzarlos. Sin embargo, si las organizaciones no cuentan con soluciones de ciberseguridad avanzadas capaces de detectar amenazas desconocidas por indicadores de compromiso, ataque o comportamiento, el coste de esos recursos que emplean para atacarlas aumenta hasta tal punto de que tendrán éxito con mucha menor frecuencia o incluso decidirán no realizar ningún tipo de ataque. Por el contrario, con otras organizaciones menos protegidas, su coste de compromiso será menor y con menor riesgo y tiempo necesarios, por lo que esos objetivos les generarán más beneficios y serán más atacados.

En este sentido, deberían implementar una solución de ciberseguridad multicapa que cubra la seguridad de la red, de los usuarios y del endpoint: este último caso, ha de contar además con una herramienta que implemente múltiples tecnologías eficientes, tanto para ataques conocidos como para amenazas desconocidas y sofisticadas. De esta manera, ayuda a garantizar que el Cyber Kill Chain se interrumpa siempre. Para ello, debe contar con capacidades de Prevención, Detección y Respuesta incluso para las amenazas más sofisticadas, como el malware desconocido, aquellas que evaden los mecanismos de ciberseguridad tradicionales pero que se muestran en comportamientos anómalos o las de Exploit, que aprovechan vulnerabilidades presentes en el código.