Los MSPs, principales víctimas del ciberataque de ransomware a Kaseya

VSA, el software de trabajo en remoto de la compañía Kaseya, sufrió en julio uno de los mayores incidentes de ransomware del 2021. Además, este ciberataque de cadena de suministro tuvo a los MSPs como sus grandes víctimas: fueron el principal objetivo de los ciberatacantes y por ello, se les exigió un rescate más cuantioso. Por el momento, se conoce que fue un ciberataque conjunto que afectó a entre 1500 y 2000 organizaciones en la mañana del 2 de julio. Algunas de las compañías, como la cadena de supermercados sueca Coop, se vieron obligadas a interrumpir su negocio e incluso 11 escuelas en Nueva Zelanda también fueron alcanzadas.

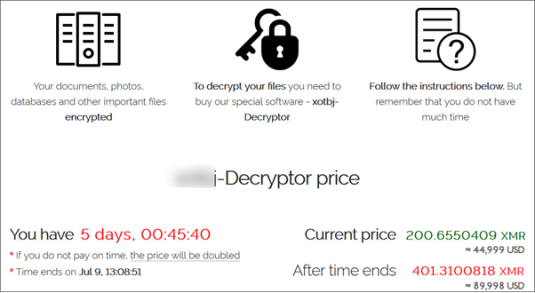

El grupo REVIL parece ser el autor. Pidieron 70 millones de dólares en conjunto a cambio de la herramienta para desencriptar los sistemas afectados: para clientes finales resultó ser de de 44.999$, pero los MSPs recibieron una petición de 5 millones de dólares. Este ciberataque guarda además similitudes con el ciberataque que el mismo grupo realizó contra la compañía de hardware ACER en marzo y que ya abordamos en Secplicity. Por otro lado, hasta ahora no ha habido indicios de que los ciberatacantes realizaran una exfiltración de datos, sino que “tan solo” habrían bloqueado los sistemas a cambio del rescate. ¿Pero, cómo se produjo este ciberataque?

Demanda de rescate recibida por las víctimas de Kaseya

Vulnerabilidades Zero Day

Por lo que se sabe hasta ahora, REVIL aprovechó vulnerabilidades Zero-Day presentes en los servidores on-premise de Kaseya. No eran del todo desconocidas porque, de hecho, investigadores del Instituto neerlandés DIVD ya la habían descubierto. Sin embargo, ocurrió que Kaseya todavía se encontraba validando los parches en el momento del ciberataque.

DIVD y otros analistas también concluyen que los ciberatacantes emplearon técnicas Living Off The Land para sortear la autenticación de Kaseya e inyectar código SQL con el que introdujeron el malware “agent.exe” que contenía el archivo encriptador.

Ciberseguridad en múltiples niveles

A fecha de 4 de agosto, Kaseya ya ha anunciado la última versión de su parche para VSA (VSA 9.5.7d) que comenzará a desplegar en sus servidores SaaS desde el viernes 6 Además, hace unos días, la compañía también obtuvo una herramienta desencriptadora que desbloquea los sistemas que hayan sido afectados y que ha puesto a disposición de los clientes que haya sido afectado.

Gracias a esos esfuerzos de Kaseya y otras organizaciones, la mayoría de empresas afectadas ya habrán resuelto este incidente. Pero, con todo, el ciberataque pone de manifiesto las grandes amenazas a las que los MSPs se enfrentan hoy en día. Por estos motivos, han de estar preparados con una estrategia de ciberseguridad en múltiples niveles: un solo tipo de protección no ofrecerá una protección suficiente, ya que como ha demostrado REVIL, las amenazas avanzadas emplean múltiples vectores de ataque.

Para ello, lo ideal es una combinación de herramientas MFA para garantizar una autenticación adecuada, una seguridad de la red avanzada y una Detección y Respuesta en el Endpoint (EDR) integral. En este sentido, Watchguard ofrece soluciones eficaces para todos esos ámbitos. De hecho, tanto nuestro software EPP/EDR como la protección de red a través de Firebox detectaron y bloquearon el malware de Kaseya.

Pero estas soluciones son aún mejores trabajando en conjunto: Threat Detection and Response (TDR) de WatchGuard supone una potente combinación de herramientas contra malware avanzado que se correlacionan en todo momento con los indicadores de amenazas de los dispositivos Firebox. Así, integra los eventos y posibles amenazas de la red con una protección total para los Endpoints. Además, incluye el módulo Host Ransomware Prevention (HRP), que interviene automáticamente para detener el ransomware antes de que bloquee los sistemas. Así, los MSPs minimizarán mucho los riesgos de que sufran incidentes como el de REVIL con Kaseya.