Una vulnerabilidad de VPN expone a un Instituto Nuclear en Corea del Sur

El Instituto de Investigación de Energía Atómica de Corea (KAERI, por sus siglas en inglés) es el organismo del gobierno surcoreano encargado de la investigación en tecnología nuclear. Es responsable de estructuras y elementos como las centrales, los reactores y la seguridad nuclear del país. Por eso, constituye un objetivo claro de espionaje y ciberataques para el principal adversario de Seúl: Corea del Norte.

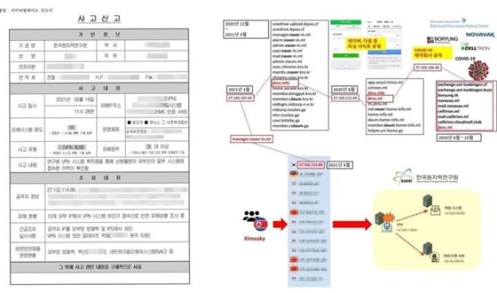

KAERI desveló hace unas semanas un incidente que lo demuestra: un grupo de ciberatacantes se había infiltrado en su red interna. Al parecer, el vector de entrada sería de nuevo una vulnerabilidad de la red VPN de la organización: debido a su mayor uso por el auge del teletrabajo durante la pandemia, se trata de una vía cada vez más común para los ciberatatacantes, como demuestra el ransomware que afectó a CAPCOM, tal y como abordamos en el blog. Por su parte, la oposición al gobierno surcoreano sostiene que los ciberatacantes norcoreanos lograron infiltrarse al hacerse con un email y las credenciales de un antiguo asesor del presidente Moon-Jae In.

Esquema de la infiltración en KAERI

Sea como fuere, la institución surcoreana sostiene que para el ciberataque se infiltraron desde varias ubicaciones, ya que el análisis forense refleja en sus registros 13 direcciones IP que obtuvieron acceso a la red corporativa. Pero lo más significativo es que una de estas direcciones IP era ya conocida por haber sido utilizada por el Grupo Kimsuky.

APT especializado en inteligencia e infraestructuras críticas

A Kimsuky también se le conoce como Velvet Cholima y Black Banshee. Es una Amenaza Persistente Avanzada (APT) con vínculos claros con el régimen norcoreano. Sus objetivos suelen constituir organizaciones gubernamentales, think tanks de inteligencia, pero también infraestructuras críticas como utilities y entidades militares. Sin embargo, también se conoce que ha tenido otros objetivos más allá de Corea del Sur, como el Organismo Internacional de Energía Atómica (OIEA) y embajadores de otros países.

La agencia de Ciberseguridad e Infraestructura de EEUU (CISA) emitió el pasado año un informe advirtiendo de sus tácticas más habituales. Entre estas tácticas, se cita el Spearphishing, pero también la utilización de scripts maliciosos con capacidad para recopilar credenciales de los usuarios.

Actualizaciones y dispositivos Firewall avanzados

Las técnicas que hemos descrito implican necesariamente un gran nivel de recursos y sofisticación por parte de Kimsuky. Eso demuestra su alto grado de peligrosidad para organizaciones que tengan a su cargo información sensible o instalaciones que sean de interés para el régimen de Pionyang. En cualquier caso y más allá de Corea del Norte, Kimsuky pone de manifiesto el riesgo que suponen los APT para las organizaciones y en particular con este incidente de KAERI, el peligro que puede venir a través de las redes VPN para el teletrabajo.

Bajo este contexto, los MSPs deben asegurarse en primer lugar de que su software de VPN contenga las últimas actualizaciones para minimizar así el riesgo de que los ciberatacantes aprovechen alguna vulnerabilidad. Pero además de esta buena práctica, deben contar con recursos que garanticen la ciberseguridad del teletrabajo en sus organizaciones. En este sentido, los Firewalls alojados en la nube de WatchGuard proporcionan una seguridad de la red de primer nivel que ayuda a equilibrar la carga del tráfico VPN.

Para ello, WatchGuard FireboxV aporta una protección integral y proporciona los servicios de red y seguridad que se encuentran también en los Firewalls físicos de WatchGuard, incluyendo la inspección de HTTPS y el soporte para dispositivos móviles. Además, funciona en la mayoría de servidores estándar del sector y mediante la consola intuitiva de WatchGuard System Manager se puede gestionar de manera muy sencilla desde cualquier lugar y ofrece además una completa visibilidad de toda la red. De esta manera, las VPN y redes corporativas de organizaciones como KAERI dispondrán de unas capacidades de ciberseguridad mucho más completas frente a las amenazas que intentan vulnerarlas.