La VPN de Capcom, vía de entrada para ransomware

La compañía japonesa Capcom es una de las más conocidas del mundo en el desarrollo de los videojuegos. Comenzó a mediados de los 80 en el segmento arcade con sus propias máquinas recreativas y al poco tiempo realizó versiones de sus creaciones para consolas y para PC. Así, sus franquicias más populares han producido algunos de los títulos más vendidos de la historia, como las sagas de Street Fighter, Resident Evil, Monster Hunter o Mega Man.

Pero el pasado mes de noviembre su popularidad se vio afectada por un importante incidente: tal y como publicaron en un comunicado, varias de sus redes fueron afectadas por un ciberataque de ransomware que bloqueó parte de sus sistemas, a manos del grupo Ragnar Locker. En un primer momento, la compañía aseguro que no se pusieron en peligro datos de usuarios. Después, en enero reconocieron que los datos de un total de 390.000 usuarios podrían haberse visto comprometidos hasta que confirmaron que 16.415 sufrieron un robo de datos.

Es evidente que se puso de manifiesto el peligro de los ciberataques de ransomware, algo que por desgracia cada vez padecen más compañías de todos los sectores. Aunque lo que sí resultó algo menos común en esta ocasión fue el vector de entrada, es decir, el modo en que los ciberatacantes lograron acceder a sus sistemas: se introdujeron a través de su red VPN.

Análisis forense

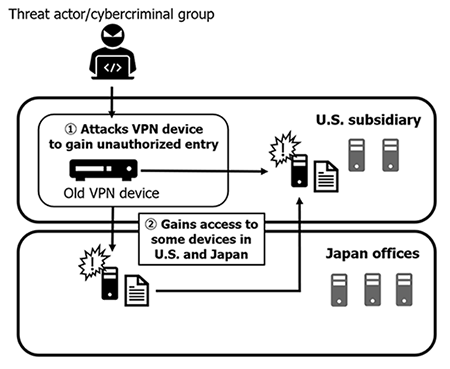

Capcom publicó el 13 de abril un informe basado en un detallado análisis forense que analiza todas las etapas del incidente así como las tácticas y procedimientos de los ciberatacantes. De acuerdo con los analistas del informe, el punto de origen se encontró en un dispositivo de backup que utilizaba una antigua red VPN en su empresa filial en Estados Unidos (Capcom USA). Al parecer, Capcom ya estaba utilizando desde hacía tiempo una red VPN más moderna y actualizada de manera habitual, pero mantenía la antigua como backups de emergencia, en caso de que las principales se vieran afectadas. Desde ahí, los ciberatacantes accedieron a los sistemas en octubre y en noviembre ejecutaron el ransomware, alcanzando tanto las oficinas de la compañía en EEUU como las japonesas.

La compañía tuvo que admitir que tenía intenciones de implementar tanto un servicio de EDR como crear un Security Operations Center (SOC) para monitorizar todas sus redes abarcando sus VPN, pero en el momento del ciberataque, no lo habían hecho todavía: debido a la pandemia del COVID-19, se habían visto obligados a priorizar la inversión en infraestructura en lugar de la ciberseguridad, para soportar el auge del teletrabajo entre sus empleados.

Esquema del ciberataque a Capcom de acuerdo con el análisis forense

Protección de las VPN para los MSPs

Además de contar con soluciones adecuadas de EDR y la creación de un SOC para monitorizar en todo momento las conexiones externas, el análisis forense recomienda que la compañía tome otras medidas entre las que se encuentran unos métodos adecuados para gestionar y mantener actualizadas y seguras sus VPNs y su entorno de teletrabajo..

En este sentido, las soluciones de WatchGuard para la seguridad de la red constituyen la mejor respuesta que pueden proporcionar los MSPs para sus clientes: con la plataforma integral WatchGuard Firebox obtienen una seguridad de red completa, con herramientas de visibilidad y gestión de amenazas que se ajustan a cualquier organización, sin importar el presupuesto, el tamaño o la complejidad.

Además, WatchGuard también ofrece recursos específicos para garantizar la seguridad del trabajo en remoto: en particular, firewalls virtuales alojados en la nube que pueden ayudar a equilibrar la carga del tráfico de VPN. De esta manera, las organizaciones no tendrán que dejar de lado parte de su ciberseguridad para priorizar su infraestructura y conectividad relacionada con el teletrabajo, como le ha ocurrido a Capcom.