Cómo los MSPs deben proteger datos frente al ransomware

Hace unos meses el Instituto Nacional de Estándares y Tecnología (NIST) sacó a la luz el borrador de un marco para la gestión de riesgos contra el ransomware. Pero no es el único sobre este tipo de incidentes, ya que recientemente también han elaborado una guía sobre cómo los MSPs deben proteger los datos del ransomware y otros incidentes de pérdidas de datos.

El NIST divide esta guía en varios apartados:

- Planeamiento:

Identificar los archivos más sensibles para que tengan su correspondiente copia de back-up, así como establecer cuáles deberían disponer de un back-up offline. Además, las organizaciones deben tener su propio back-up independiente del MSP. En este sentido, recomiendan seguir la regla 3-2-1:

3. Mantener tres copias de cualquier archivo sensible: la principal y dos back-ups.

2. Mantener los back-ups bajo dos tipos de almacenamiento distintos.

1. Guardar una copia fuera del entorno de trabajo.

Determinar y planear los tiempos de respuesta y de recuperación (RTO) para que afecten lo menos posible a la continuidad del negocio,

Conocer todas las normativas de protección de datos que puedan afectar al almacenamiento de estos.

- Implementación:

Mantener sistemas offline con respecto a la red empresarial y tener planeado algún sitio alternativo al entorno de trabajo habitual por si no estuviera disponible.

Tener listo un “kit de emergencia” transportable para la recuperación de los datos, que idealmente contenga una copia de los datos críticos y las contraseñas más sensibles escritas en formato físico.

- Pruebas y monitorización:

Verificar la integridad y actualización de los archivos de back-up

Testear los tiempos de respuesta y de restauración automática de los archivos de back-up

- Capacidades y Tecnología

Integrar las tecnologías más adecuadas de manera equilibrada teniendo en cuenta las necesidades y recursos de la empresa: un modelo 100% en la nube es inseguro ante los ciberatacantes y muy dependiente de la conectividad a la red y un modelo exclusivo de almacenamiento local también conlleva riesgos por su escasa disponibilidad fuera del entorno de trabajo.

Considerar el cifrado de archivos, tanto en línea (uso de conexiones HTTPS) como los almacenados físicamente y en back-ups.

- Arquitectura

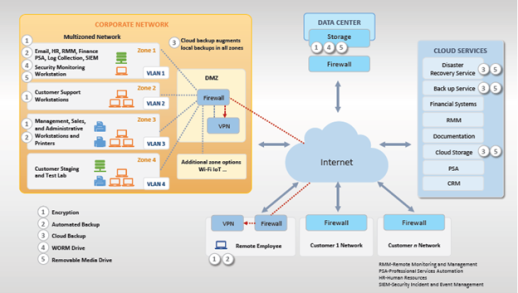

Adoptar modelos de arquitectura IT para los MSPs que tengan en cuenta los consejos anteriores y otras prácticas que aparecen en sus recomendaciones de despliegue de su guía para recuperación del ransomware. El diagrama de abajo las resume a modo de ejemplo:

El documento concluye que estas recomendaciones ayudan en gran medida a los MSPs a mitigar el impacto que pueda causar el ransomware sobre sus datos y, por ende, sobre la información sensible de sus clientes. . De esta manera, se podrán reducir el daño generado por incidentes como el deBlackmatter, el último "ransomware como servicio" (RaaS)o ataque selectivo contra grandes empresas y organizaciones queha afectado especialmente a infraestructuras críticas y al sector de alimentación y agricultura en EEUU. En este sentido, las agencias estadounidenses han recomendado varias medidas además de contar con los back-ups de datos que hemos abordado, como contar con tecnologías avanzadas de protección para los enpoints, y utilizar siempre contraseñas fuertes con Autenticación Multifactor (MFA).