Serie de Threat Hunting para MSP: Máxima Prioridad para Sus Clientes

Esta publicación es la primera de una serie de cuatro, que tiene el objetivo de facilitarle el recorrido hacia los servicios de Threat Hunting.

Los atacantes actuales están bien organizados, tienen muchas capacidades y motivaciones, y se concentran en sus víctimas. Estos adversarios podrían estar al acecho en su red o amenazar con ingresar en ella con métodos cada vez más sofisticados para alcanzar sus objetivos. Para decirlo en términos simples, con frecuencia los adversarios no necesitan implementar malware en las etapas tempranas de un ataque. Por lo general, cuentan con todas las herramientas necesarias para ingresar en la red y desplazarse de manera lateral a fin de tomar control de las aplicaciones legítimas que existen en los endpoints.

A su vez, los ataques pueden provenir de muchas superficies de amenaza diferentes con el propósito de aprovecharse de las vulnerabilidades que pueden existir en la red, los endpoints y el personal de una organización. Lo peor de todo es que, cuando se trata de un ataque bien planificado, las organizaciones no pueden determinar los artífices, el momento, el lugar ni la forma de la ejecución. Actualmente, incluso los mecanismos avanzados de detección tienen problemas para prever la evolución de los vectores de ataque.

Esta tendencia presenta serios desafíos para los programas de seguridad de las organizaciones. Pone de relieve la importancia de combinar el control basado en tecnología con un servicio de búsqueda proactivo dirigido por personas, con el objetivo de garantizar que la organización esté un paso por delante de las amenazas para conservar su seguridad y resiliencia.

Un ataque living-off-the-land (LotL) es un ataque cibernético en el que los hackers usan software legítimo y funciones disponibles en el sistema para realizar acciones maliciosas.

Los atacantes que usan técnicas LotL buscan herramientas en los sistemas que atacan, como componentes de sistemas operativos, errores de configuración o software instalado, que puedan usar para cumplir sus objetivos. Los ataques de LotL se clasifican como malware sin archivos porque no dejan rastros.

La función de Threat Hunting

Threat Hunting es una función de nicho que a menudo se presta a errores de interpretación. Por eso, al usar este término, es esencial analizar primero lo que se quiere decir.

Se puede definir como un proceso centrado en análisis que permite a las organizaciones detectar amenazas avanzadas ocultas que a los controles preventivos y de detección automatizados les han pasado inadvertidas. En términos simples, el objetivo de Threat Hunting es detectar las amenazas desconocidas que logran eludir controles basados en tecnología.

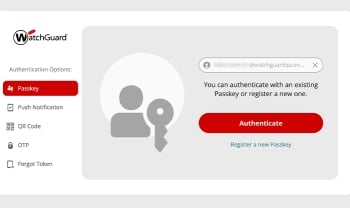

El proceso de Threat Hunting está pensado para abordar el último 1% de los comportamientos desconocidos. No tiene que ver con detectar malware e identificar actividad anormal. La tecnología es el punto de partida necesario para detectar y detener de manera proactiva las amenazas de la Cyber Kill Chain antes de que se produzca el daño. Aunque el servicio de Threat Hunting no apunta a la detección de malware, el que se ofrece en las soluciones de Seguridad Avanzada de Endpoints de WatchGuard funciona junto al servicio de Zero Trust Application y bloquea todos los ataques cuando una aplicación maliciosa intenta ejecutarse, a pesar de que no se detenga el comportamiento anormal.

Las organizaciones deben dejar de considerar a Threat Hunting como un servicio deseable y empezar a comprender que es un recurso imprescindible. Debe ser una función continua, no algo momentáneo, ya que resulta esencial para dar solidez a cualquier programa de seguridad cibernética.

Threat Hunting es una iniciativa de seguridad esencial

De hecho, a pesar de que Threat Hunting aún es una disciplina ren crecimiento, existe un considerable interés en ella. Según Pulse, el 32% de los líderes de TI sostienen que planean reforzar su posición de seguridad de endpoints con la incorporación de un programa de Threat Hunting a su estrategia de seguridad general.

WatchGuard EDR y EPDR, en combinación con el servicio de Threat Hunting y Patch Management, le ofrecen una solución única que puede agregar a su conjunto de servicios de seguridad administrada para abarcar todas las capacidades adicionales planificadas para los próximos 12 meses.

Con un solo agente ligero para implementar y administrar desde una única consola basada en la nube, son una extensión natural de su oferta de servicios actual.

Para obtener información sobre los detalles de la actividad de Threat Hunting a través de nuestros principales buscadores de amenazas, lea nuestro último libro electrónico Su programa de servicios de Threat Hunting simplificado con WatchGuard y comience el recorrido del servicio de Threat Hunting con Seguridad Avanzada de Endpoints de WatchGuard.