Troyanos de Acceso Remoto (RATs) que amenazan al sector Aéreo

El pasado 11 de mayo, Microsoft advirtió en su cuenta de twitter dedicada a la inteligencia de ciberseguridad que estaba en marcha una campaña de ciberataques específicamente dirigidos contra compañías aéreas y de viajes. De acuerdo con la compañía de Redmond, los ciberatacantes habían conseguido a través de ella robar credenciales, hacer capturas de pantalla y de webcams, obtener datos de navegación y de redes y extraer todo tipo de información. Pero, ¿Cómo lo lograron?. Microsoft describe que los ciberatacantes utilizaron el Spear Phishing.

Spear Phishing

Esta Técnica es cada vez más frecuente: de acuerdo con un estudio que cita el portal Comparitech, es utilizada ya por un 65% de todos los grupos responsables de ciberataques. Además, algunos de ellos han causado enormes pérdidas en el pasado en todo tipo de empresas, como el caso del fraude por valor de 100 millones de Dólares que afectó a los gigantes Facebook y Google. Por eso, resulta una gran amenaza para las organizaciones de cualquier tamaño y sector.

El motivo es que suelen tener un mayor porcentaje de éxito: mientras que con el phishing común envían correos fraudulentos de manera masiva e indiscriminada haciéndose pasar por una organización o persona legítima, con el Spear Phising dedican más esfuerzo: son ciberataques específicamente dirigidos hacia una persona u organización y por eso, suelen estar más personalizados y detallados, lo que dificulta su identificación. Así, pueden hacerse pasar por otro miembro de la organización (o incluso su superior, lo que se conoce como Fraude del CEO) o por un proveedor o cliente.

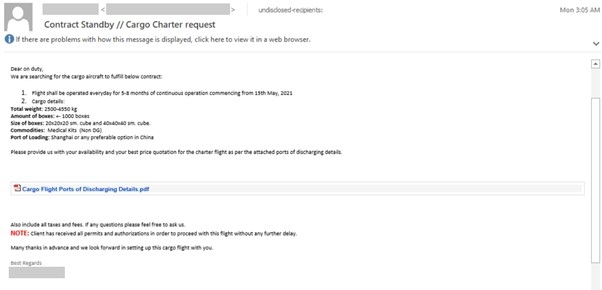

En este caso que denuncia Microsoft, los empleados de estas organizaciones que fueron engañados abrieron unos archivos aparentemente relacionados con la carga de los aviones: creían abrir un archivo PDF, pero en realidad abrieron una imagen contenía un link oculto insertado dentro de ella que descarga un código malicioso VBScript. Una vez descargado este código, se cargó el malware dentro de sus sistemas.

Muestra del email de phishing empleado por los ciberatacantes en su campaña. Fuente: Microsoft Security Intelligence

Para ello, utilizaron Troyanos de Acceso Remoto. (RAT por su siglas en inglés), que tienen la capacidad para otorgar a los ciberatacantes el control de los sistemas objetivos de manera remota. En particular, estos RAT se conectaron a servidores dinámicos controlados por los ciberatacantes y después utilizaron varias técnicas sin archivo para descargar o inyectar más códigos que les daban nuevas capacidades, como los datos de redes, utilizando como herramienta un cargador llamado Snip3.

Lo que también detectaron los analistas de Microsoft es que para obtener los datos extraídos utilizaron sobre todo el puerto SMTP 587, algo lógico teniendo en cuenta su vector de entrada utilizado, ya que es uno de los protocolos estándar para envío y recepción de mails. Aparentemente, este puerto podría parecer lo suficientemente seguro, ya que soporta cifrado TLS. Sin embargo, que el correo sea difícil de interceptar o de abrir por terceros debido a ese cifrado, no le convierte en un vector libre de amenazas: como estos ciberataques han demostrado, el malware puede llegar a sus víctimas igualmente y más, si son ellas quienes le abren la puerta al troyano engañadas por el spear phishing..

MSPs con seguridad integral de toda la red

Las buenas prácticas de ciberseguridad en las organizaciones son imprescindibles para reducir las posibilidades de que los ciberataques tengan éxito: si los empleados saben discernir los correos de phishing de los legítimos, no los abrirán y los ciberatacantes tendrán menos opciones de técnicas posibles para poder introducirse en los sistemas de la organizaciones.

Pero ocurre que esas buenas prácticas pueden ser fáciles de aplicar frente a campañas masivas de phishing, ya que se distinguen con más claridad (por ejemplo: los remitentes son desconocidos o los textos están mal escritos), pero no son tan sencillas de implementar ante técnicas de Spear Phishing mucho más personalizadas.

Por este motivo, la ciberseguridad no puede recaer exclusivamente en factores humanos y hace falta apoyarse cada vez más en tecnologías avanzadas. Casos como este demuestran la necesidad de que los MSPs cuenten para sus clientes con herramientas de seguridad de la red que ofrezcan una protección integral: la plataforma WatchGuard Firebox ofrece esa protección, mediante Firewalls virtuales o en dispositivos, SD-WAN avanzado, inspección de contenido en HTTPS y una visibilidad absoluta de la red gracias a WatchGuard Cloud Visibility: cuenta con más de 100 paneles e informes que le permiten ver toda su actividad y cualquier anomalía para actuar con rapidez y así evitar cualquier amenaza. De esta manera, incidentes como el que describe Microsoft serán mucho menos probables.