Mejores prácticas para implementar las 5 tecnologías más difíciles en ciberseguridad

La tecnología juega un papel fundamental en el proceso de transformación que han emprendido las empresas en los últimos años. No obstante, los ejecutivos tienen ciertas reticencias a la hora de implementar algunas de las tecnologías más actuales para no poner en riesgo la seguridad corporativa.

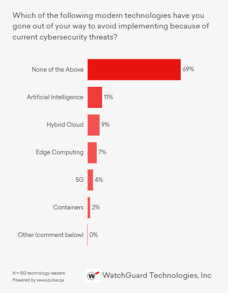

Así lo afirma la encuesta Pulse a 150 líderes tecnológicos, en la cual el 65% asegura que no implementará la IA, la nube híbrida, el Edge Computing, el 5G y la seguridad en contenedores por la complejidad que requiere su implementación de forma segura.

Bajo este contexto, a continuación, os explicamos cómo implementar las 5 soluciones más modernas de forma segura:

- En el caso de la nube híbrida, a pesar de las ventajas que ofrece en escalabilidad, mayor control de las cargas de trabajo críticas en el entorno privado y ahorro de costes, en ocasiones la falta de conocimiento para el uso de la tecnología Cloud, su complejidad de implementación, así como no disponer del presupuesto necesario para la inversión hacen que las empresas frenen su adopción.

Para incorporar adecuadamente esta tecnología, es importante la inclusión de la atención multfactor ya que es el primer paso para sustituir la confianza implícita por otra evaluada y explícitamente adaptable, un imperativo para los entornos de trabajo híbridos. Así, se logra una estructura de seguridad resiliente que permite a la organización implementar los beneficios adquiridos del trabajo en remoto y adaptar la nube híbrida dentro de la organización.

- El Edge Computing es la tecnología que permite la integración, gestión y gobernanza virtual de los datos obtenidos en los dispositivos IoT. Sin embargo, el riesgo de sufrir una fuga de datos en con su implementación está presente, por lo que resulta necesario incorporar soluciones EDR para monitorizar en todo momento las conexiones a los endpoints, con un módulo de seguridad de datos integrado que proteja, monitorice, descubra, clasifique y proteja la información de las organizaciones.

- Estas soluciones de detección y respuesta en los puntos de acceso de la compañía también sirven también para proteger las tecnologías que incorporen Inteligencia Artificial. Gracias a estos algoritmos de IA se procesan grandes volúmenes de datos, atributos, eventos e inteligencia de amenazas y permite ofrecer niveles de servicio altamente eficientes para ampliar y acelerar la reducción de la superficie de ataque, la prevención, la detección y la respuesta ante ciberataques de seguridad de cualquier naturaleza, ejecutados con cualquier tipo de malware conocido o desconocidos, ransomware, APTs o técnicas living-off-the-land. Con soluciones adecuadas en el endpoint evitamos la manipulación del sistema y una posible fuga de datos.

- El 5G da acceso a más oportunidades de expandir el negocio gracias a una mayor velocidad de transferencia de datos en internet. No obstante, se corre el riesgo de no tener la capacidad necesaria para monitorizarlos tras evolucionar del 4G al 5G, así como a la hora de utilizar conexiones a redes poco seguras. El uso de una conexión a red fiable, así como apoyarse en un MSP, servirán tanto para proteger a la compañía como para ser capaces de poder gestionar el nuevo volumen de datos recibidos.

- Cuando hablamos de la seguridad en los contenedores, se debe tener en consideración la incorporación de herramientas seguras que no supongan un “blanco fácil” para los hackers a la hora introducir malware y conectarlos de forma robusta para velar por el aislamiento entre los contenedores.

La oferta de soluciones en seguridad que existen en el mercado es muy amplia. Por este motivo, a la hora de escoger qué solución es la mejor para la empresa, se debe verificar que ofrece una seguridad completa y fiable para todo tipo de tecnologías que se implementen tanto en la actualidad como en un futuro próximo, desde las más comunes hasta las más disruptivas del ecosistema digital. De esta forma, la seguridad se puede escalar rápidamente dentro de los procesos de implementación de la empresa ante el panorama tan cambiante.