Gilt für: AuthPoint-Multi-Faktor-Authentifizierung, AuthPoint Total Identity Security

Dieses Hilfethema zeigt Ihnen, wie Sie AuthPoint, die Lösung von WatchGuard für Multi-Faktor-Authentifizierung, einrichten und vollständig bereitstellen. Gewisse Schritte in dieser Bereitstellungsanleitung gelten nur für Konten, die über eine AuthPoint Total Identity Security-Lizenz verfügen.

Eine kürzere Übersicht über Erste Schritte und das Testen von AuthPoint finden Sie unter Schnellstart — AuthPoint einrichten.

Sie verwalten AuthPoint von WatchGuard Cloud aus. Weitere Informationen über WatchGuard Cloud finden Sie unter Über WatchGuard Cloud.

Wenn Sie AuthPoint einrichten, empfehlen wir, dass Sie AuthPoint zunächst mit Ihrer Firewall und LDAP-Datenbank verbinden. Hierfür müssen Sie das AuthPoint Gateway herunterladen und installieren, das diese mit AuthPoint verbindet. Fügen Sie nun einen RADIUS-Client oder eine Firebox- Ressource für Ihre Firewall sowie eine externe Identität für Ihre LDAP-Datenbank hinzu.

Als nächstes können Sie SAML-Ressourcen für die Anwendungen hinzufügen, mit denen sich Ihre Benutzer verbinden, und Authentifizierungsregeln für diese Ressourcen erstellen.

Wenn alles eingerichtet und einsatzbereit ist, synchronisieren Sie die Benutzer aus Ihrer LDAP-Datenbank mit AuthPoint.

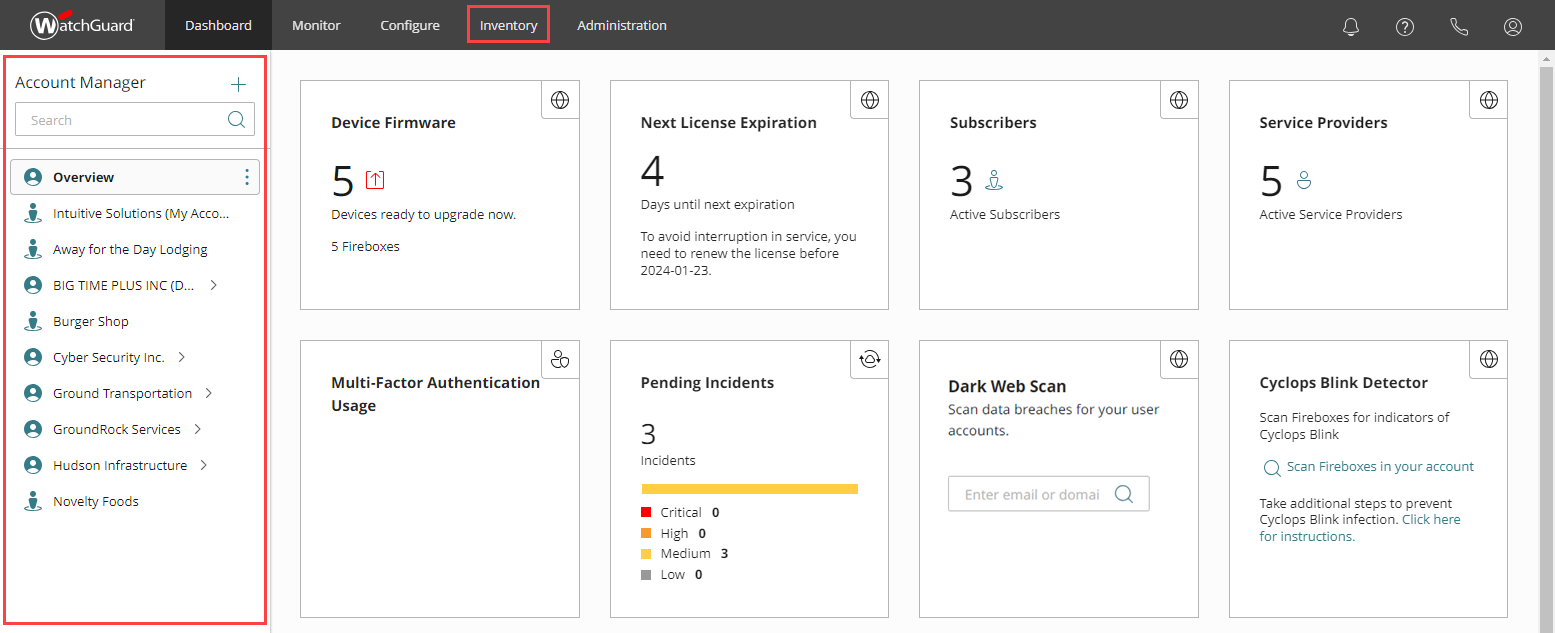

Sie verwalten AuthPoint von WatchGuard Cloud aus. Es gibt zwei Typen von WatchGuard Cloud-Konten — Service-Provider und Subscriber — die jeweils eine andere Sicht auf WatchGuard Cloud bieten.

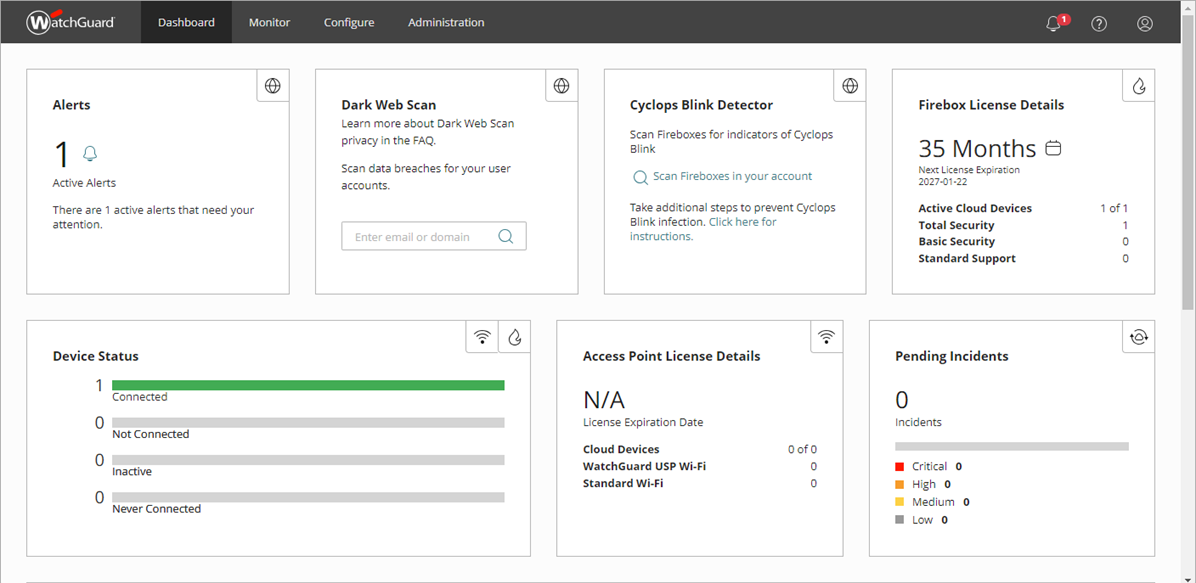

Anhand des Erscheinungsbilds der WatchGuard Cloud-Benutzeroberfläche und des Navigationsmenüs können Sie feststellen, ob Sie ein Service-Provider-Konto oder ein Subscriber-Konto haben.

Wenn Sie ein Kontomanager-Menü sehen und das Navigationsmenü den Menüpunkt Inventar enthält, dann haben Sie ein Service-Provider-Konto.

Wenn Sie ein ähnliches Dashboard wie dieses sehen und kein Kontomanager-Menü, dann haben Sie ein Subscriber-Konto.

Wenn Sie ein Service-Provider-Konto haben, müssen Sie, bevor Sie AuthPoint einrichten können, auf die Inventar-Seite gehen und Ihrem Konto AuthPoint-Benutzerlizenzen zuweisen. Weitere Informationen finden Sie unter Ihrem Konto Benutzer zuweisen.

Sie konfigurieren und verwalten AuthPoint über den Bereich Dienste konfigurieren in WatchGuard Cloud.

So navigieren Sie zur AuthPoint-Verwaltungsoberfläche in WatchGuard Cloud:

- Melden Sie sich bei WatchGuard Cloud unter http://cloud.watchguard.com/ an.

Die Seite WatchGuard Cloud-Dashboard wird angezeigt. - Wählen Sie im Navigationsmenü Konfigurieren > AuthPoint. Wenn Sie ein Service-Provider-Konto haben, müssen Sie ein Konto aus dem Kontomanager auswählen.

Die Seite AuthPoint Zusammenfassung wird geöffnet.

Das AuthPoint Gateway ist eine Softwareanwendung, die Sie in Ihrem Netzwerk installieren, um Benutzerkontoinformationen zwischen Ihrem LDAP oder Active Directory-Server und AuthPoint zu synchronisieren.

Das Gateway fungiert als RADIUS-Server und ist für die RADIUS-Authentifizierung und für LDAP-synchronisierte Benutzer zur Authentifizierung mit SAML-Ressourcen erforderlich. Sie müssen das Gateway installieren, damit AuthPoint mit Ihren RADIUS-Clients und LDAP-Datenbanken kommunizieren kann.

Sie können mehr als ein Gateway in einem Netzwerk konfigurieren. Für jedes primäre Gateway, das Sie konfigurieren, können Sie bis zu fünf sekundäre Gateways konfigurieren.

Primäres Gateway

Das primäre Gateway synchronisiert Ihre LDAP-Benutzer und aktiviert sowohl die RADIUS-Authentifizierung als auch die LDAP-Benutzer-Authentifizierung. Dieses Gateway ist der primäre Kommunikationspunkt zwischen AuthPoint und Ihren RADIUS-Clients, dem AuthPoint Agent für ADFS und Ihrer Active Directory- oder LDAP-Datenbank.

Sekundäres Gateway

Sie können sekundäre Gateways als Failover für die LDAP-Benutzer-Authentifizierung konfigurieren. Ist Ihr primäres Gateway nicht verfügbar, sendet AuthPoint automatisch LDAP-Benutzer-Authentifizierungen über das sekundäre Gateway, bis das primäre Gateway wieder verfügbar ist.

Sie können auch sekundäre Gateways als Backup-RADIUS-Server verwenden. Die einzige Einschränkung besteht darin, dass die Software oder das Gerät eines Drittanbieters, das Authentifizierungsanfragen an das Gateway sendet, die Verwendung zusätzlicher RADIUS-Server unterstützen muss.

Sie können keine sekundären Gateways für den Lastenausgleich oder die LDAP-Benutzersynchronisierung verwenden.

Bevor Sie das Gateway installieren, müssen Sie es in der AuthPoint-Verwaltungsoberfläche konfigurieren.

Konfigurieren und installieren des AuthPoint Gateways:

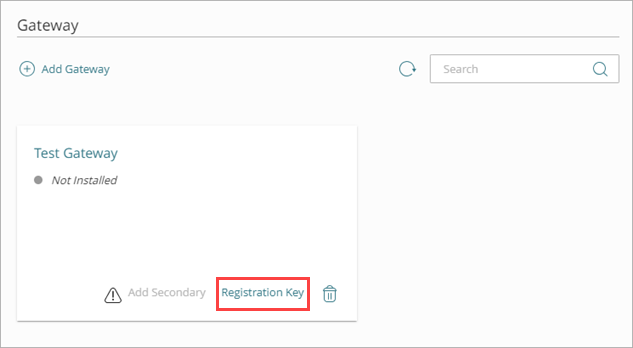

- Wählen Sie im AuthPoint-Navigationsmenü Gateway.

- Klicken Sie auf Gateway hinzufügen.

- Geben Sie in das Textfeld Name einen beschreibenden Namen für das Gateway ein.

- Klicken Sie auf Speichern.

- Klicken Sie auf der Seite Gateway am unteren Rand der Kachel für Ihr Gateway auf Registrierungsschlüssel.

- Kopieren Sie im Dialogfeld Gateway-Registrierungsschlüssel den Registrierungsschlüssel. Sie benötigen diesen Wert, um das Gateway zu installieren.

Der Gateway-Registrierungsschlüssel kann nur einmal verwendet werden. Wenn die Installation des Gateways fehlschlägt, müssen Sie einen neuen Schlüssel generieren, der für die Installation verwendet wird.

- Wählen Sie im Navigationsmenü Downloads.

- Klicken Sie im Abschnitt Gateway-Installationsprogramm auf Installationsprogramm herunterladen.

- Führen Sie das heruntergeladene Gateway-Installationsprogramm an einem beliebigen Ort in Ihrem Netzwerk aus, der über einen Internetzugang verfügt und eine Verbindung zu Ihren RADIUS-Clients und LDAP-Servern herstellen kann.

Das Dialogfeld WatchGuard AuthPoint Gateway Setup wird geöffnet. - Geben Sie im Textfeld Gateway-Registrierungsschlüssel den von AuthPoint bereitgestellten Gateway-Registrierungsschlüssel ein oder fügen Sie den kopierten Schlüssel ein.

- Klicken Sie auf Installieren.

- Klicken Sie auf Fertigstellen.

- Markieren Sie in der AuthPoint-Verwaltungsoberfläche, auf der Gateway-Seite das kreisförmige Symbol neben Ihrem Gateway-Namen. Ein grünes Symbol zeigt an, dass das Gateway erfolgreich installiert ist und mit AuthPoint kommunizieren kann.

Wenn die Installation des Gateways fehlschlägt, müssen Sie einen neuen Registrierungsschlüssel generieren, der für die Installation verwendet wird. Weitere Informationen finden Sie unter Gateway-Registrierungsschlüssel.

Eine detaillierte Beschreibung der Konfiguration eines oder mehrerer sekundärer Gateways finden Sie unter Sekundäre Gateways konfigurieren und installieren.

Externe Identitäten stellen eine Verbindung zu Benutzerdatenbanken her, um Informationen über Benutzerkonten abzurufen und Passwörter zu validieren. Um Benutzer aus einer externen Benutzerdatenbank zu synchronisieren, müssen Sie eine externe Identität hinzufügen.

In diesem Beispiel werden die Schritte zur Synchronisierung von Benutzern aus Active Directory oder einer Lightweight Directory Access Protocol (LDAP) Datenbank gezeigt. Wie Sie eine externe Identität erstellen, um Benutzer aus Azure Active Directory zu synchronisieren, erfahren Sie unter Benutzer aus Azure Active Directory synchronisieren.

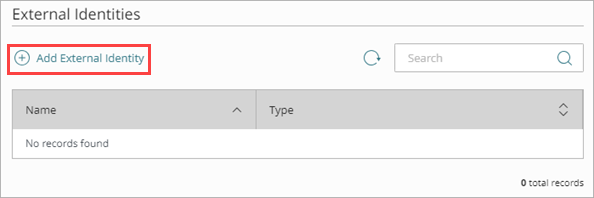

Hinzufügen einer externen Identität über die AuthPoint-Verwaltungsoberfläche:

- Wählen Sie Externe Identitäten.

- Klicken Sie auf Externe Identität hinzufügen.

Die Seite Externe Identität hinzufügen wird geöffnet.

- Wählen Sie aus der Dropdown-Liste Typ die Option LDAP-Konfiguration.

Es werden zusätzliche Felder angezeigt. - Geben Sie in das Textfeld Name einen beschreibenden Namen für die externe Identität ein.

- Geben Sie in das Textfeld LDAP-Suchbasis Ihre LDAP-Datenbank ein. In diesem Beispiel ist die Domäne example.com, also geben wir dc=example,dc=com ein. Tipp!

Weitere Informationen zur LDAP-Syntax und zur Verwendung einer Suchbasis zur Einschränkung der Verzeichnisse auf dem Authentifizierungsserver, in denen die externe Identität nach Benutzern suchen kann, finden Sie unter Finden Sie Ihre Active Directory-Suchbasis.

- Geben Sie in die Textfelder Systemkonto und Passphrase die Zugangsdaten für einen Benutzer ein, der die Berechtigung hat, LDAP-Suchen und -Bindungen durchzuführen. Wenn sich dieser Benutzer nicht im Standardordner Benutzer befindet, aktivieren Sie den Schalter und geben Sie den zugewiesenen Namen des Benutzers ein. Sie können eine Passphrase von bis zu 255 Zeichen vorgeben.Tipp!

In diesem Beispiel haben wir einen Benutzer namens administrator, der sich in einer OU namens AuthPoint befindet (nicht im Standardordner Benutzer). Wir müssen also den Schalter auswählen und den zugewiesenen Namen unseres Benutzers als CN=administrator,OU=AuthPoint,DC=example,DC=com eingeben. Wenn sich dieser Benutzer im Standardordner Benutzer befand, lediglich den Benutzernamen administrator eingeben.

Wenn sich der Benutzer im Ordner Benutzer befindet und der Benutzername nicht mit dem Kontonamen (sAMAccountName) übereinstimmt, müssen Sie den Kontonamen in das Textfeld Systemkonto eingeben.

- Geben Sie in der Dropdown-Liste Synchronisierungsintervall an, wie oft Sie die LDAP-Datenbank synchronisieren möchten. Wenn Sie Alle 24 Stunden wählen, müssen Sie auch für jeden Tag angeben, wann die Synchronisierung beginnt.

Für LDAP-externe Identitäten, die Sie so konfigurieren, dass sie alle 24 Stunden synchronisiert werden, wird als Zeit für das Synchronisierungsintervall die Zeitzone des LDAP-Server genutzt.

- Wählen Sie unter Typ aus, ob es sich um einen Active Directory-Server oder einen anderen Typ von LDAP-Datenbank handelt. Bei anderen Datenbanken müssen Sie alle Attributwerte angeben. Bei Active Directory müssen Sie dies nicht tun, da die Attributwerte bekannt sind.

- Geben Sie in das Textfeld Domäne den Namen Ihrer LDAP-Domäne ein.

- Wenn es sich nicht um einen Active Directory-Server handelt, geben Sie für jedes Attribut einen Wert ein.

Wenn Ihre Active Directory-Benutzer ADFS verwenden, müssen Sie den Standardwert sAMAccountName für das Attribut zur Benutzeranmeldung beibehalten.

-

Geben Sie in das Textfeld Serveradresse die IP-Adresse Ihres LDAP-Servers ein.

Wenn Ihre Active Directory-Instanz kein LDAPSverwendet, müssen Sie den LDAPS-Schalter für die externe Identität deaktivieren. In diesem Fall ändert sich der Standard-Port von 636 zu 389.

- Geben Sie in das Textfeld Serverport den Port für Ihren Server ein.

- (Optional) Um eine redundante Adresse für Ihre externe Identität hinzuzufügen, klicken Sie auf Redundante Adresse hinzufügen und geben Sie eine andere Adresse und einen anderen Port für dieselbe LDAP-Datenbank ein.

- Klicken Sie auf Speichern.

Als Nächstes müssen Sie Ihre externe Identität zur Konfiguration Ihres AuthPoint Gateways hinzufügen. Danach können Sie die Verbindung zu Ihren LDAP-Datenbanken testen.

- Wählen Sie im Navigationsmenü Gateway.

- Klicken Sie auf den Namen Ihres Gateways.

- Wählen Sie im Abschnitt LDAP in der Liste LDAP-externe Identität auswählen Ihren LDAP- oder Active Directory-Server aus.

- Klicken Sie auf Speichern.

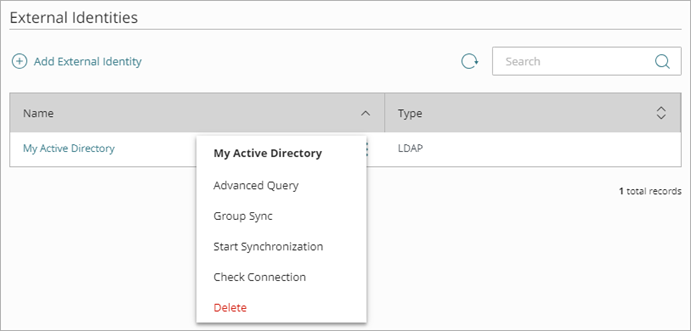

- Wählen Sie im Navigationsmenü Externe Identitäten.

- Klicken Sie neben der externen Identität, die Sie für Ihre LDAP-Datenbank hinzugefügt haben, auf

und wählen Sie Verbindung prüfen.

und wählen Sie Verbindung prüfen.

AuthPoint ist nun mit Ihrer LDAP-Datenbank verbunden. Sie können eine Abfrage zur Synchronisierung von Benutzern erstellen, aber bevor Sie das tun, empfehlen wir Ihnen, Ressourcen für alle Anwendungen und Dienste hinzuzufügen, für die Sie eine Authentifizierung verlangen möchten.

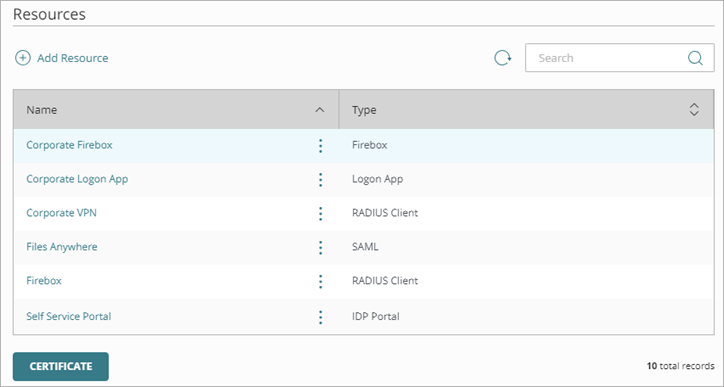

In AuthPoint sind Ressourcen die Anwendungen, die Sie mit AuthPoint schützen. Wenn Sie eine Ressource hinzufügen, geben Sie die Informationen an, die AuthPoint benötigt, um sich mit dieser Ressource zu verbinden.

Wenn Sie eine Ressource in AuthPoint hinzufügen und konfigurieren, ist eine Authentifizierung erforderlich, um sich bei dieser Ressource anzumelden. Für jede Ressource müssen die Benutzer Mitglied einer Gruppe mit Authentifizierungsregel sein, die diese Ressource einschließt, um sich authentifizieren und anmelden zu können.

Benutzer, die nicht Mitglied von Gruppen sind, die eine Authentifizierungsregel für eine bestimmte Ressource haben, können sich nicht authentifizieren, um sich bei dieser Ressource anzumelden.

Weitere Informationen zum Einrichten der Authentifizierung mit bestimmten Diensten und Anwendungen von Drittanbietern finden Sie in den AuthPoint-Integrationsleitfäden.

Um AuthPoint als Authentifizierungsserver auf einer Firebox zu aktivieren, auf der Fireware 12.7 oder höher ausgeführt wird, konfigurieren Sie eine Firebox-Ressource in AuthPoint. Dies erleichtert die Konfiguration von AuthPoint-MFA für:

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Firebox-Authentifizierungsportal

Wenn Sie eine Firebox-Ressource konfigurieren, um MFA zu einer Firebox hinzuzufügen, erhält AuthPoint die IP-Adresse des Endnutzers, sodass Regelobjekte des Netzwerkstandortes gelten, wenn sich ein Benutzer mit einem VPN-Client authentifiziert.

Sie müssen eine Firebox-Ressource nicht zu Ihrer Gateway-Konfiguration hinzufügen, auch wenn die Firebox-Ressource MS-CHAPv2 aktiviert hat. In diesem Szenario validiert die Firebox das Benutzerpasswort mit NPS und AuthPoint authentifiziert den Benutzer mit MFA.

Bevor Sie eine Firebox-Ressource konfigurieren, stellen Sie sicher, dass Sie das Gerät als lokal verwaltete Firebox registriert und mit WatchGuard Cloud verbunden haben. Für Cloud-verwaltete Fireboxen und Fireboxen, auf denen Fireware v12.6.x oder niedriger ausgeführt wird, wird empfohlen, eine RADIUS-Client-Ressource für die Firebox zu konfigurieren.

Detaillierte Anweisungen zur Registrierung und Verbindung Ihrer Firebox mit WatchGuard Cloud finden Sie unter Lokal verwaltete Fireboxen zu WatchGuard Cloud hinzufügen.

So fügen Sie eine Firebox-Ressource hinzu:

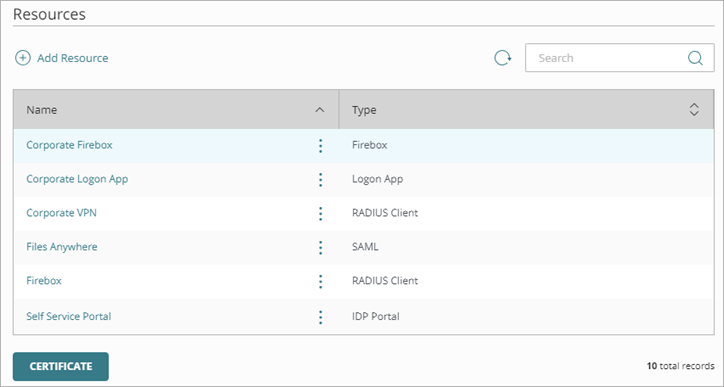

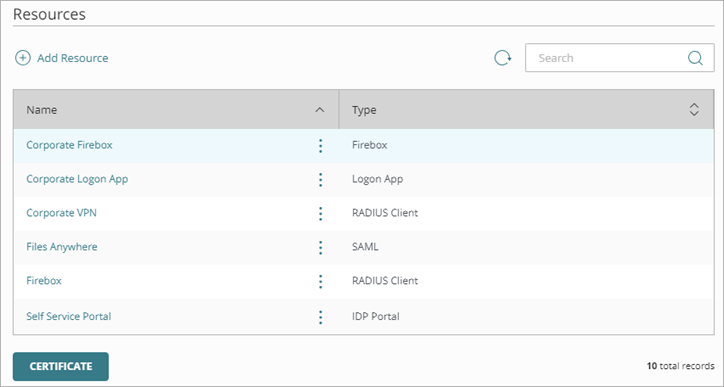

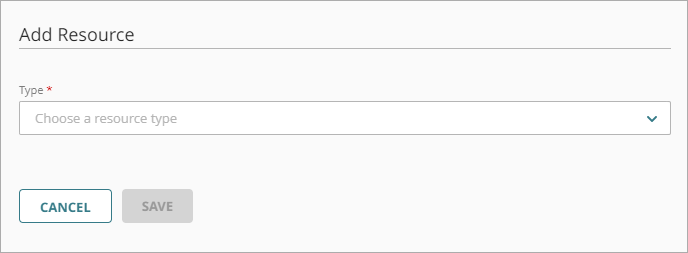

- Wählen Sie im Navigationsmenü Ressourcen.

Die Seite Ressourcen wird geöffnet.

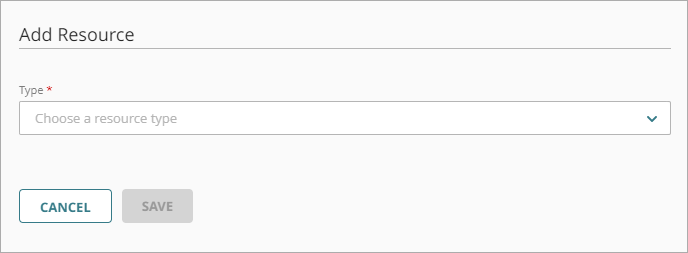

- Klicken Sie auf Ressource hinzufügen.

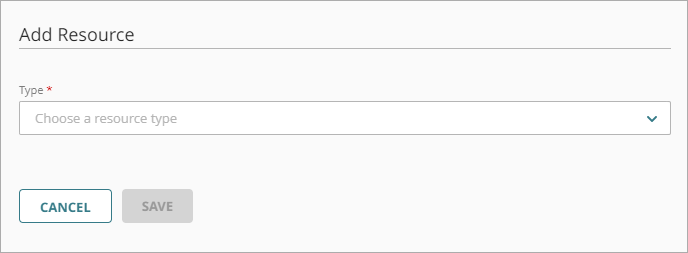

Die Seite Ressource hinzufügen wird geöffnet.

- Wählen Sie aus der Dropdown-Liste Typ die Option Firebox.

- Geben Sie in das Textfeld Name einen beschreibenden Namen für die Ressource ein.

- Wählen Sie aus der Dropdown-Liste Firebox die Firebox oder den FireCluster aus, den Sie mit AuthPoint verbinden möchten. Diese Liste zeigt nur lokal verwaltete Fireboxen und FireCluster, die Sie zu WatchGuard Cloud hinzugefügt haben.

- Um die Firebox-Ressource so zu konfigurieren, dass sie MS-CHAPv2-Authentifizierungsanfragen akzeptiert, klicken Sie auf den Schalter MS-CHAPv2 aktivieren.

Es erscheinen zusätzliche Textfelder.Sie müssen MS-CHAPv2 nicht aktivieren, wenn der IKEv2-VPN-Client nur von lokalen AuthPoint-Benutzern verwendet wird.

- Geben Sie in das Textfeld Vertrauenswürdige IP oder FQDN für NPS RADIUS-Server die IP-Adresse oder den voll qualifizierten Domänennamen (FQDN) des NPS RADIUS-Servers ein.

- Geben Sie in das Textfeld Port den Port ein, den NPS für die Kommunikation verwendet. Der Standard-Port ist 1812.

- Geben Sie in das Textfeld Timeout in Sekunden einen Wert in Sekunden ein. Der Timeout-Wert ist die Zeitspanne, nach der eine Push-Authentifizierung abläuft.

- Geben Sie in das Textfeld Gemeinsames Geheimnis den gemeinsamen geheimen Schlüssel ein, den der NPS und die Firebox für die Kommunikation verwenden werden.

- Klicken Sie auf Speichern.

Nachdem Sie die Firebox-Ressource in AuthPoint hinzugefügt haben, ist der AuthPoint-Authentifizierungsserver auf Ihrer Firebox aktiviert. Um MFA hinzuzufügen, müssen Sie die Firebox so konfigurieren, dass sie den AuthPoint-Authentifizierungsserver für die gewünschten Funktionen verwendet:

- Mobile VPN with SSL — Konfigurieren Sie in Fireware AuthPoint als primären Authentifizierungsserver für Ihre Mobile VPN with SSL-Konfiguration. Detaillierte Schritte finden Sie unter Firebox Mobile VPN with SSL-Integration in AuthPoint.

Wenn Sie den AuthPoint-Authentifizierungsserver zu Ihrer Mobile VPN with SSL-Konfiguration hinzufügen, müssen Benutzer den WatchGuard Mobile VPN with SSL-Client v12.7 oder höher oder den OpenVPN SSL-Client herunterladen und verwenden.

- Mobile VPN with IKEv2— Konfigurieren Sie in Fireware AuthPoint als primären Authentifizierungsserver für Ihre Mobile VPN with IKEv2-Konfiguration. Detaillierte Schritte finden Sie unter Firebox Mobile VPN with IKEv2-Integration in AuthPoint für Active Directory-Benutzer oder Firebox Mobile VPN with IKEv2-Integration in AuthPoint für Azure Active Directory-Benutzer.

- Firebox-Authentifizierungsportal — Geben Sie in Fireware AuthPoint als Authentifizierungsserver für Benutzer und Gruppen an. Detaillierte Schritte finden Sie unter Firebox-Authentifizierung mit AuthPoint.

- Fireware Web UI — Wählen Sie in Fireware System > Benutzer und Rollen und fügen Sie Geräteverwaltung-Benutzer mit AuthPoint als Authentifizierungsserver hinzu. Weitere Informationen finden Sie unter Benutzer und Rollen auf Ihrer Firebox verwalten.

RADIUS-Client-Ressourcen stellen ein Gerät oder eine Anwendung dar, die RADIUS-Pakete an das AuthPoint Gateway sendet. Diese werden in der Regel zur Authentifizierung von Benutzern für Firewalls und VPNs verwendet.

Um MFA für eine Firebox zu konfigurieren, auf der Fireware v12.7 oder höher ausgeführt wird und die zu WatchGuard Cloud als lokal verwaltete Firebox hinzugefügt wurde, empfehlen wir Ihnen, eine Firebox-Ressource hinzuzufügen.

RADIUS-Client-Ressourcen müssen mit dem AuthPoint Gateway verbunden werden und Sie müssen einen gemeinsamen geheimen Schlüssel wählen, damit der RADIUS-Server (AuthPoint Gateway) und der RADIUS-Client kommunizieren können.

So fügen Sie RADIUS-Client-Ressourcen hinzu:

- Wählen Sie im Navigationsmenü Ressourcen.

- Klicken Sie auf Ressource hinzufügen.

Die Seite Ressource hinzufügen wird geöffnet. - Wählen Sie in der Dropdown-Liste Typ die Option RADIUS-Client.

- Geben Sie in das Textfeld Name einen beschreibenden Namen für die Ressource ein.

- Geben Sie in das Textfeld RADIUS-Client Vertrauenswürdige IP oder FQDN die IP-Adresse ein, die Ihr RADIUS-Client verwendet, um RADIUS-Pakete an das AuthPoint Gateway zu senden. Dies muss eine private IP-Adresse sein. Bei Fireboxen ist dies normalerweise die vertrauenswürdige IP-Adresse Ihrer Firebox.

- Wählen Sie in der Dropdown-Liste Wert für RADIUS-Attribut 11, was für den Wert von Attribut 11 (Filter-ID) in RADIUS-Antworten gesendet wird. Sie können wählen, ob Sie die AuthPoint-Gruppe des Benutzers oder die Active Directory-Gruppen des Benutzers senden möchten.

Um einen Filter-ID Wert zu spezifizieren, müssen Sie Version 5 oder höher des AuthPoint Gateway installieren.

- Geben Sie in das Textfeld Gemeinsames Geheimnis ein Passwort ein, mit dem der RADIUS-Server (AuthPoint Gateway) und der RADIUS-Client kommunizieren werden.

- Um die RADIUS-Client-Ressource so zu konfigurieren, dass sie MS-CHAPv2-Authentifizierungsanfragen akzeptiert, aktivieren Sie den Schalter MS-CHAPv2 aktivieren. Dies ist erforderlich, wenn Sie AuthPoint-MFA für IKEv2 konfigurieren möchten.

Es werden zusätzliche Felder angezeigt.Um MS-CHAPv2 zu aktivieren, müssen Sie Version 5.3.1 oder höher des AuthPoint Gateways installieren.

- Geben Sie in das Textfeld Vertrauenswürdige IP oder FQDN für NPS RADIUS-Server die IP-Adresse oder den FQDN des NPS RADIUS-Servers ein.

- Geben Sie in das Textfeld Port die Portnummer ein, über die das Gateway (RADIUS-Server) mit NPS kommunizieren soll. Der Standard-Port ist 1812.

Wenn NPS und Gateway auf demselben Server installiert sind, muss der Port, den das Gateway zur Kommunikation mit NPS verwendet, ein anderer sein als der Port, den das Gateway zur Kommunikation mit dem RADIUS-Client verwendet.

- Geben Sie in das Textfeld Timeout in Sekunden einen Wert in Sekunden ein. Der Timeout-Wert ist die Zeitspanne, nach der eine Push-Authentifizierung abläuft.

- Klicken Sie auf Speichern.

Als Nächstes müssen Sie Ihre RADIUS-Client-Ressource in die Konfiguration Ihres AuthPoint Gateways aufnehmen. Dies ist notwendig, damit der RADIUS-Client mit dem RADIUS-Server (Gateway) und mit AuthPoint kommunizieren kann.

So verbinden Sie Ihre RADIUS-Client-Ressource mit dem Gateway:

- Wählen Sie im Navigationsmenü Gateway.

- Klicken Sie auf den Namen Ihres Gateways.

- Geben Sie im Abschnitt RADIUS in das Textfeld Port die Portnummer ein, über die der RADIUS-Client mit dem Gateway (RADIUS-Server) kommunizieren soll. Die Standard-Gateway-Ports sind 1812 und 1645.

Wenn Sie bereits einen RADIUS-Server installiert haben, der Port 1812 oder 1645 verwendet, müssen Sie einen anderen Port für das AuthPoint Gateway verwenden.

- Wählen Sie in der Liste RADIUS-Ressource auswählen Ihre RADIUS-Client-Ressource(n) aus.

- Klicken Sie auf Speichern.

Sie haben erfolgreich eine RADIUS-Client-Ressource hinzugefügt und sie mit Ihrem Gateway verbunden. Der letzte Schritt besteht darin, Ihren RADIUS-Client für die Authentifizierung zu konfigurieren. Die Schritte zur Konfiguration spezifischer RADIUS-Client-Ressourcen finden Sie in den AuthPoint-Integrationsleitfäden.

SAML-Ressourcen verbinden AuthPoint mit dem Anbieter eines Drittanbieterdienstes, mit dem sich die Benutzer verbinden (Drittanbieter-Service-Provider), wie Microsoft oder Salesforce. Fügen Sie SAML-Ressourcen hinzu und definieren Sie Zugriffsregeln, damit sich Benutzer authentifizieren müssen, bevor sie eine Verbindung zu diesen Diensten oder Anwendungen herstellen können.

Bevor Sie eine SAML-Ressource in AuthPoint hinzufügen, müssen Sie die SAML-Authentifizierung für Ihren Drittanbieter-Service-Provider konfigurieren. Laden Sie dazu die AuthPoint-Metadaten von der Seite Ressourcen in der AuthPoint-Verwaltungsoberfläche herunter und importieren Sie die Metadaten-Datei in den Drittanbieter-Service-Provider.

Die AuthPoint-Metadaten stellen Informationen bereit, die notwendig sind, um AuthPoint zu identifizieren und eine vertrauenswürdige Beziehung zwischen dem Anbieter des Drittanbieter-Service-Providers und dem Identitätsanbieter (AuthPoint) herzustellen.

So konfigurieren Sie die SAML-Authentifizierung für Ihren Drittanbieter-Service-Provider:

- Wählen Sie Ressourcen.

- Klicken Sie auf Zertifikat.

- Klicken Sie auf der Seite Zertifikatsverwaltung neben dem AuthPoint Zertifikat, das Sie mit Ihrer Ressource verknüpfen wollen, auf

und wählen Sie eine Option zum Herunterladen der Metadaten, zum Kopieren der Metadaten-URL, zum Herunterladen des Zertifikats oder zum Kopieren des Fingerabdrucks, je nachdem, was der Service-Provider für Ihre Ressourcen verlangt.

und wählen Sie eine Option zum Herunterladen der Metadaten, zum Kopieren der Metadaten-URL, zum Herunterladen des Zertifikats oder zum Kopieren des Fingerabdrucks, je nachdem, was der Service-Provider für Ihre Ressourcen verlangt.Die AuthPoint-Metadaten versorgen Ihre Ressource mit den notwendigen Informationen, um AuthPoint als vertrauenswürdigen Identitätsanbieter zu identifizieren. Dies ist für die SAML-Authentifizierung erforderlich.

- Importieren Sie die AuthPoint-Metadaten-Datei zum Drittanbieter-Service-Provider und holen Sie sich die Service-Provider-Entitäts-ID und Assertionsverbraucherdienst-Werte vom Service-Provider. Diese Werte sind notwendig, um die SAML-Ressource in AuthPoint zu konfigurieren.

Die Schritte zur Konfiguration spezifischer SAML-Ressourcen finden Sie in den AuthPoint-Integrationsleitfäden.

So fügen Sie eine SAML-Ressource zur AuthPoint-Verwaltungsoberfläche hinzu:

- Wählen Sie Ressourcen.

- Klicken Sie auf Ressource hinzufügen.

Die Seite Ressource hinzufügen wird geöffnet.

- Wählen Sie in der Dropdown-Liste Typ die Option SAML.

- Geben Sie in das Textfeld Name einen Namen für die Ressource ein. Wir empfehlen Ihnen, den Namen der Anwendung zu verwenden.

- Wählen Sie in der Dropdown-Liste Anwendungstyp die entsprechende Anwendung aus oder wählen Sie Andere wenn die Anwendung nicht aufgeführt ist. Für die anderen Anwendungstypen können Sie den Relay-Zustand, die benutzerdefinierten Attribute und ein benutzerdefiniertes Bild zur Anzeige für diese Anwendung im IdP-Portal angeben.

Sie können auf den Link Integrationsleitfaden klicken, um ein Hilfethema mit den Schritten zum Einrichten Ihrer Anwendung zu öffnen. Dieser Link ist kontextabhängig.

- (Optional) Wenn Sie den Anwendungstyp Andere gewählt haben, können Sie für diese SAML-Ressource den Parameter Relay-Zustand angeben.

- Geben Sie in die Textfelder Service-Provider-Entitäts-ID und Assertionsverbraucherdienst die Werte des Service-Providers der Anwendung ein.

- Wählen Sie aus der Dropdown-Liste Benutzer-ID aus, welches Attribut der Benutzer-ID an den Service-Provider gesendet werden soll. Der Service-Provider vergleicht das Attribut Benutzer-ID des AuthPoint-Benutzers mit dem Benutzernamen in Ihrer Anwendung. Diese Werte müssen übereinstimmen.

Salesforce erfordert beispielsweise einen Benutzernamen in einem E-Mail-Format, das eine Domäne enthält. Da der Name des AuthPoint-Benutzers keine Domäne enthält, muss Ihre Benutzer-ID eine E-Mail sein, die mit dem Salesforce-Benutzernamen übereinstimmt.

- (Optional) Klicken Sie auf Datei auswählen um ein Zertifikat vom Service-Provider hochzuladen. Wenn Sie ein Zertifikat hochladen, können Sie den Schalter Verschlüsselung aktiviert wählen, um die Verschlüsselung für die SAML-Kommunikation zu aktivieren oder zu deaktivieren.

- Wählen Sie aus der Dropdown-Liste AuthPoint Zertifikat das AuthPoint-Zertifikat aus, das mit Ihrer Ressource verknüpft werden soll. Dies muss das gleiche Zertifikat sein, für das Sie die Metadaten heruntergeladen haben. Das AuthPoint Zertifikat stellt Ihrer Ressource (Service-Provider) die notwendigen Informationen, um AuthPoint als vertrauenswürdigen Identitätsanbieter zu identifizieren. Wenn Sie das Standard-AuthPoint-Zertifikat für Ihr Konto nicht ersetzt haben, können Sie den Standardwert beibehalten. Weitere Informationen finden Sie unter Zertifikatsverwaltung.

- Einige Anwendungstypen erfordern zusätzliche Informationen. Falls zutreffend, füllen Sie bitte alle weiteren für die Anwendung erforderlichen Felder aus.

- (Optional) Wenn Sie den Anwendungstyp Andere gewählt haben, können Sie für diese SAML-Ressource mindestens ein benutzerdefiniertes Attribut angeben. Dies ist für bestimmte Anwendungen erforderlich. Um ein benutzerdefiniertes Attribut hinzuzufügen:

- Klicken Sie auf Attribut hinzufügen.

Das Fenster Attribut hinzufügen wird geöffnet. - Geben Sie den Attributnamen ein. Dieser Wert unterscheidet zwischen Groß- und Kleinschreibung.

- Wählen Sie in der Dropdown-Liste Wert holen von den für dieses benutzerdefinierte Attribut anzuwendenden Wert. Wenn es sich um einen statischen Wert handelt, wählen Sie Festwert und geben Sie den anzuwendenden Festwert an.

- Klicken Sie auf Speichern.

- Klicken Sie auf Attribut hinzufügen.

- (Optional) Wenn Sie den Anwendungstyp Andere gewählt haben, können Sie ein benutzerdefiniertes Bild hochladen, das für diese Anwendung im IdP-Portal angezeigt werden soll. Um ein Bild hochzuladen, ziehen Sie eine Bilddatei von Ihrem Computer in das entsprechende Feld, oder klicken Sie auf Eine Datei für den Import auswählen und wählen Sie die Bilddatei.

- Klicken Sie auf Speichern.

WARNING: Installieren Sie die Logon App nicht auf Computern, auf denen Windows 7 oder älter läuft, oder auf Servern, auf denen Windows 2008 R2 oder älter läuft.

Mit der Logon App kann die Authentifizierung eines Benutzers bei einem Computer oder Server obligatorisch gemacht werden. Dazu gehört auch der Schutz für RDP und RD Gateway.

Die Logon App besteht aus zwei Teilen:

- Die Ressource, die Sie in AuthPoint konfigurieren

- Die Anwendung, die Sie auf einem Computer oder Server installieren

Wenn Sie die Logon App installieren, ist eine Authentifizierung erforderlich, um sich anzumelden. Auf dem Anmeldebildschirm müssen die Benutzer ihr Passwort eingeben und dann eine der zulässigen Authentifizierungsmethoden auswählen (Push-Benachrichtigung, Einmalpasswort oder QR-Code).

Wenn Ihre AuthPoint-Lizenz abläuft oder Sie Ihre Logon App-Ressource löschen, können sich die Benutzer nur mit ihrem Passwort an ihren Computern anmelden.

Zu Beginn müssen Sie eine Ressource für die Logon App hinzufügen:

- Wählen Sie im AuthPoint-Navigationsmenü Ressourcen.

- Klicken Sie auf Ressource hinzufügen.

Die Seite Ressource hinzufügen wird geöffnet.

- Wählen Sie aus der Dropdown-Liste Typ die Option Logon App.

Es werden zusätzliche Felder angezeigt.

- Geben Sie in das Textfeld Name einen Namen für diese Ressource ein.

- (Optional) Geben Sie in das Textfeld Support-Nachricht eine Nachricht ein, die auf dem Anmeldebildschirm angezeigt werden soll.

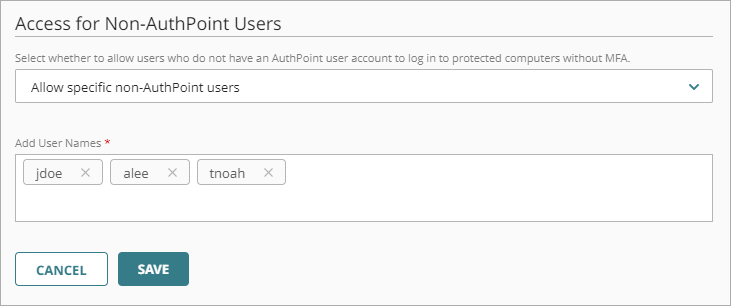

- Wählen Sie in der Dropdown-Liste Zugriff für Nicht-AuthPoint-Benutzer, ob Sie Benutzern ohne AuthPoint- Benutzerkonto erlauben möchten, sich ohne MFA an geschützten Computern anzumelden. Sie können unter drei Optionen auswählen:

- Keine Nicht-AuthPoint-Benutzer zulassen

- Bestimmten Nicht-AuthPoint-Benutzern erlauben, sich ohne MFA anzumelden.

- Allen Nicht-AuthPoint-Benutzern erlauben, sich ohne MFA anzumelden.

Nicht-AuthPoint-Benutzer können sich nur dann ohne MFA anmelden, wenn kein AuthPoint-Benutzerkonto mit demselben Benutzernamen existiert.

- Wenn Sie entscheiden, dass sich bestimmte Nicht-AuthPoint-Benutzer ohne MFA anmelden können, geben Sie in das Textfeld Benutzernamen hinzufügen die Benutzernamen aller Nicht-AuthPoint-Benutzer ein, die sich ohne MFA anmelden dürfen. Sie können bis zu 50 Nicht-AuthPoint-Benutzer angeben, die sich ohne MFA anmelden dürfen.

- Klicken Sie auf Speichern.

Sie müssen nicht für jeden Computer, auf dem die Logon App installiert ist, zusätzliche Logon App-Ressourcen hinzufügen, und zwar unabhängig vom Betriebssystem. Sie benötigen nur dann mehrere Logon App-Ressourcen, wenn Sie mehrere Domänen haben.

Nachdem Sie nun eine Logon App-Ressource hinzugefügt haben, müssen Sie die Logon App auf allen Computern und Servern installieren, für die Sie eine Authentifizierung verlangen möchten. Die Schritte im folgenden Verfahren zeigen, wie Sie die Logon App manuell installieren. Sie können die Logon App auch von einer Windows-Eingabeaufforderung aus installieren oder ein Active Directory GPO verwenden, um die Logon App entfernt auf mehreren Computern zu installieren. Detaillierte Schritte finden Sie unter Logon App über eine Windows-Eingabeaufforderung installieren und Ein Active Directory GPO zur Installation der Logon App verwenden.

So installieren Sie die Logon App:

- Wählen Sie Downloads.

- Klicken Sie im Abschnitt Logon App neben Ihrem Betriebssystem auf Installationsprogramm herunterladen.

- Klicken Sie auf Konfiguration herunterladen, um die Konfigurationsdatei für die Logon App herunterzuladen.

Sie können dieselbe Konfigurationsdatei für jede Installation der Logon App in derselben Domäne verwenden, und zwar unabhängig vom Betriebssystem.

- Verschieben Sie auf Ihrem Computer die heruntergeladene Konfigurationsdatei in dasselbe Verzeichnis wie das Installationsprogramm der Logon App (.msi- oder .PKG-Datei).

- Führen Sie das Installationsprogramm der Logon App aus und installieren Sie die Logon App.

Wenn Sie die Logon App installieren, muss der Computer, auf dem Sie die Logon App installieren, mit dem Internet verbunden sein, bevor sich der Benutzer zum ersten Mal anmeldet. Dies ist erforderlich, damit die Logon App mit AuthPoint kommunizieren kann, um die Authentifizierungsregeln zu überprüfen.

Die Identitätsanbieter (IdP)-Portal-Ressource ist eine Portalseite, die den Benutzern eine Liste der für sie verfügbaren SAML-Ressourcen anzeigt, und den Benutzern den Zugang zu den Ressourcen erleichtert. Die Benutzer melden sich beim IdP-Portal an und sehen jede Ressource, auf die sie Zugriff haben.

Wenn Sie die Funktion aktivieren, können sich die Benutzer auch beim IdP-Portal anmelden, um Hardware- und Software-Token zu aktivieren.

Wenn Sie die IdP-Portal-Ressource zu einer Authentifizierungsregel hinzufügen, leitet die SSO-Anmeldeseite die Benutzer in den Gruppen, die dieser Authentifizierungsregel hinzugefügt wurden, auf die Portalseite um.

So richten Sie AuthPoint mit einem IdP-Portal ein:

- Wählen Sie Ressourcen.

- Klicken Sie auf Ressource hinzufügen.

Die Seite Ressource hinzufügen wird geöffnet.

- Wählen Sie aus der Dropdown-Liste Typ die Option IDP-Portal.

- Geben Sie in das Textfeld Name einen beschreibenden Namen für die Ressource ein.

- Geben Sie in das Textfeld Konto-Alias einen eindeutigen Wert ein, der an die URL für Ihr IdP-Portal angehängt wird. Die URL für das IdP-Portal lautet immer https://authpoint.watchguard.com/<account_alias>. In unserem Beispiel lautet der Konto-Alias washington, sodass die URL für das IdP-Portal https://authpoint.watchguard.com/washington lautet.

- Um Benutzern die Aktivierung von Hardware- und Software-Token über das IdP-Portal zu ermöglichen, aktivieren Sie den Schalter Verwaltung der Token über das IdP-Portal durch Benutzer zulassen.

- Klicken Sie auf Speichern.

Mehrere Authentifizierungsregeln können dieselbe IdP-Portal-Ressource verwenden. Sie müssen keine zusätzlichen IdP-Ressourcen in AuthPoint hinzufügen.

Die Authentifizierungs-API ist eine RESTful API, die Sie verwenden können, um den Schutz von AuthPoint-MFA zu benutzerdefinierten Anwendungen hinzuzufügen. Um die Authentifizierungs-API zu nutzen, müssen Sie eine RESTful API Client-Ressource in der AuthPoint-Verwaltungsoberfläche konfigurieren. Diese Ressource stellt Ihren API-Client dar und wird zur Konfiguration von Authentifizierungsregeln verwendet, die festlegen, wie sich Ihre Benutzer authentifizieren können.

Eine detaillierte Beschreibung der Konfiguration einer Ressource finden Sie unter MFA für einen RESTful API Client konfigurieren.

Remote Desktop Web Access ist eine Seite, die eine Liste der von einem Server veröffentlichten Anwendungen anzeigt. Auf der Seite können Sie auf das Symbol für eine Anwendung klicken, um diese zu starten.

AuthPoint Agent für RD Web ergänzt RD Web Access um den Schutz der Multi-Faktor-Authentifizierung. Wenn Sie Agent für RD Web konfigurieren, müssen sich Benutzer mit AuthPoint MFA authentifizieren, um eine Verbindung zur RD Web-Seite herzustellen.

Die Konfiguration von MFA für RD Web besteht aus zwei Teilen:

- Die Ressource, die Sie in AuthPoint konfigurieren

- Der Agent, den Sie auf dem RD Web-Server installieren

Eine detaillierte Beschreibung der Konfiguration von MFA für RD Web finden Sie unter Über AuthPoint Agent für RD Web.

Active Directory Federation Services (ADFS) ist eine Lösung für das einmalige Anmelden für Active Directory, die es den Benutzern ermöglicht, sich mit ihren Active Directory-Zugangsdaten bei externen Systemen und Anwendungen anzumelden. Es bietet den Benutzern ein einmaliges Anmelden, wenn sie sich bei den webbasierten Anwendungen ihres Unternehmens anmelden.

Mit AuthPoint ADFS Agent können Sie ADFS eine Multi-Faktor-Authentifizierung (MFA) für zusätzliche Sicherheit hinzufügen. Dazu müssen Sie eine ADFS-Ressource in der AuthPoint-Verwaltungsoberfläche hinzufügen und ADFS Agent auf Ihrem ADFS-Server installieren.

Eine detaillierte Beschreibung der Konfiguration von MFA für ADFS finden Sie unterMFA für ADFS konfigurieren.

Nachdem Sie Ressourcen in AuthPoint hinzugefügt und konfiguriert haben, müssen Sie Gruppen für Ihre Benutzer erstellen. In AuthPoint definieren die Gruppen, auf welche Ressourcen Ihre Benutzer Zugriff haben. Fügen Sie Benutzer zu AuthPoint-Gruppen hinzu, fügen Sie diese Gruppen danach zu den Authentifizierungsregeln hinzu, die festlegen, bei welchen Ressourcen sich die Benutzer authentifizieren können.

Sie müssen mindestens eine Gruppe hinzufügen, bevor Sie Authentifizierungsregeln oder Benutzer zu AuthPoint hinzufügen können.

Es gibt zwei Möglichkeiten, AuthPoint-Gruppen hinzuzufügen:

- WatchGuard Cloud-gehostete Gruppen zum WatchGuard Cloud Directory hinzufügen

- Gruppen aus einer externen Benutzerdatenbank synchronisieren

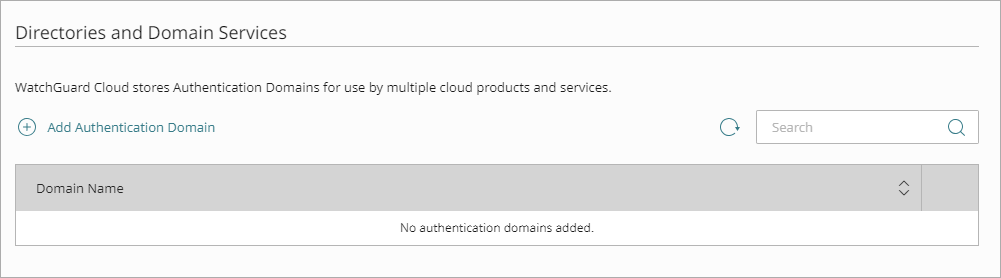

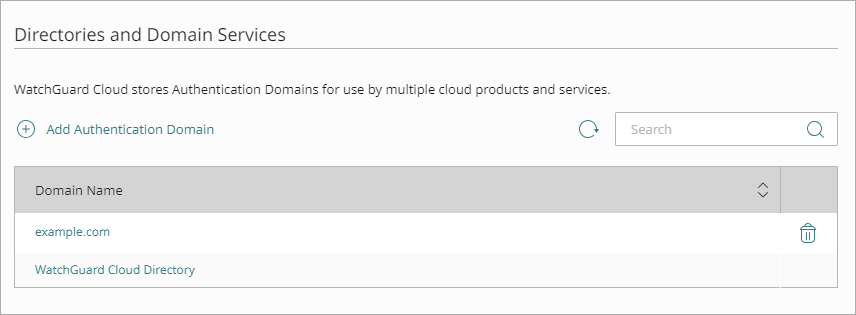

Sie können WatchGuard Cloud-gehostete Benutzer und Gruppen zum WatchGuard Cloud Directory hinzufügen in WatchGuard Cloud Verzeichnisse und Domänen-Dienste. Die von Ihnen zum WatchGuard Cloud Directory hinzufügten Gruppen werden automatisch auch zu AuthPoint hinzugefügt. Weitere Informationen zu WatchGuard Cloud Directory finden Sie unter Über WatchGuard Cloud Directory.

Um externe Gruppen aus Active Directory oder Azure Active Directory zu synchronisieren, müssen Sie eine externe Identität hinzufügen und eine Gruppensynchronisierung erstellen, wobei die Option Neue synchronisierte Gruppen erstellen aktiviert ist. Dieses Thema wird behandelt in Schritt 9 — Synchronisieren Sie Benutzer aus Ihrer LDAP-Datenbank.

So fügen Sie WatchGuard Cloud Directory hinzu und erstellen WatchGuard Cloud-gehostete Gruppen:

- Wählen Sie Konfigurieren > Verzeichnisse und Domänen-Dienste.

Die Seite Verzeichnisse und Domänen-Dienste wird geöffnet.

- Klicken Sie auf Authentifizierungsdomäne hinzufügen.

Die Seite Authentifizierungsdomäne hinzufügen wird geöffnet.

- Wählen Sie das WatchGuard Cloud Directory aus.

- Klicken Sie auf Weiter.

- Bestätigen Sie, dass Sie das WatchGuard Cloud Directory erstellen möchten.

Die Seite Verzeichnisse und Domänen-Dienste wird geöffnet und das WatchGuard Cloud Directory wird Ihrem WatchGuard Cloud-Konto hinzugefügt.

- Klicken Sie auf der Seite Verzeichnisse und Domäne auf den Domänennamen WatchGuard Cloud Directory.

- Wählen Sie die Registerkarte Gruppen aus.

- Klicken Sie auf Gruppe hinzufügen.

- Geben Sie auf der Seite Neue Gruppe einen Namen und die Beschreibung für Ihre Gruppe ein. Die Beschreibung ist optional, aber wir empfehlen Ihnen, den Zweck der Gruppe anzugeben. In unserem Beispiel lautet der Name dieser Gruppe Gruppe A.

- Klicken Sie auf Speichern.

Ihre Gruppe ist in der Gruppenliste für das WatchGuard Cloud Directory aufgeführt. Die Gruppe wird auch zur Seite Gruppen in AuthPoint hinzugefügt.

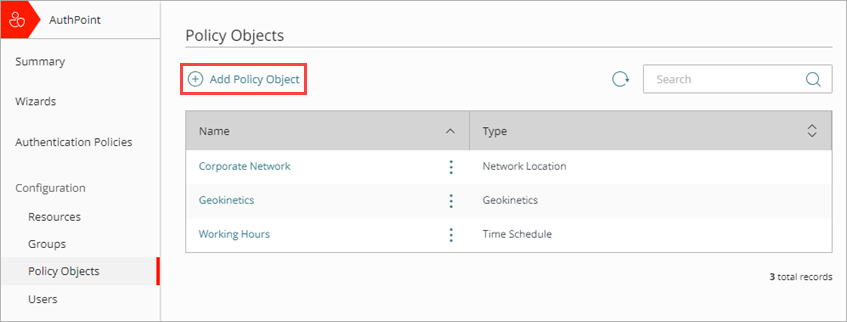

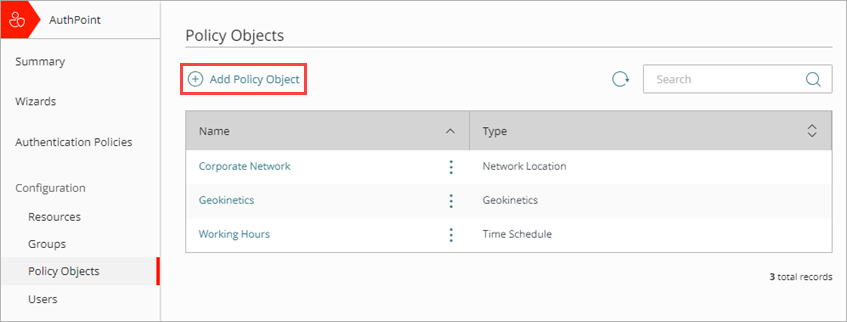

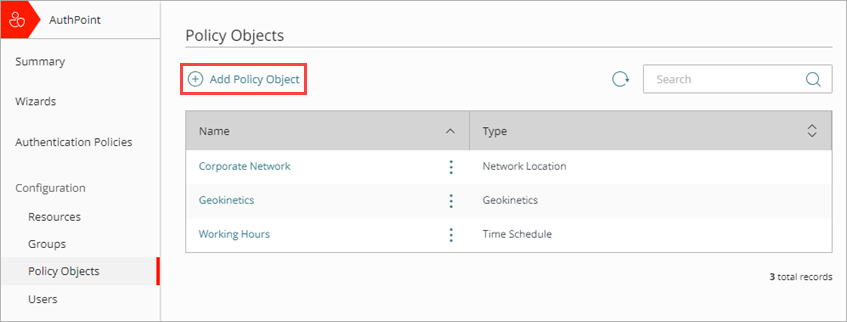

Regelobjekte sind die individuellen konfigurierbaren Komponenten einer Regel, wie z. B. Netzwerkstandorte. Sie konfigurieren Regelobjekte und fügen sie dann zu Authentifizierungsregeln hinzu.

Sie können diese Arten von Regelobjekten konfigurieren:

Netzwerkstandorte

Mit den Regelobjekten des Netzwerkstandortes können Sie eine Liste von IP-Adressen angeben. Sie können dann Authentifizierungsregeln konfigurieren, die nur gelten, wenn sich Benutzer von den IP-Adressen am angegebenen Netzwerkstandort aus authentifizieren.

Zeitplan

Mithilfe von Zeitplan-Regelobjekten können Sie die Daten und Zeiten angeben, zu denen Authentifizierungsregeln für Benutzerauthentifizierungen gelten. Wenn Sie einer Authentifizierungsregel einen Zeitplan hinzufügen, gilt die Regel nur dann, wenn sich ein Benutzer während des angegebenen Zeitplans authentifiziert.

Geofence

Mit Geofence-Regelobjekten können Sie eine Länderliste festlegen. Sie können dann Authentifizierungsregeln konfigurieren, die nur dann gelten, wenn sich Benutzer von diesen Ländern aus authentifizieren. Sie könnten dies tun, falls Sie unterschiedliche MFA-Anforderungen für verschiedene Standorte umsetzen oder die Authentifizierung aus bestimmten Ländern blockieren wollen.

Geokinetik

Mit Geokinetik-Regelobjekten können Sie Regelobjekte erstellen, die den aktuellen Standort des Benutzers mit dem Standort seiner letzten gültigen Authentifizierung vergleichen. AuthPoint lehnt Authentifizierungen von einem Standort automatisch ab, wenn der Benutzer diesen seit seiner letzten Authentifizierung aufgrund der Entfernung und der Zeitdauer zwischen den Authentifizierungen nicht hätte erreichen können.

Wenn Sie ein Regelobjekt zu einer Authentifizierungsregel hinzufügen, gilt die Regel nur für Benutzerauthentifizierungen, die den Bedingungen der Authentifizierung und der Regelobjekte entsprechen. Wenn Sie zum Beispiel einen bestimmten Netzwerkstandort zu einer Regel hinzufügen, gilt die Regel nur für Benutzerauthentifizierungen, die von diesem Netzwerkstandort stammen.

Wir empfehlen, eine zweite Regel für die gleichen Gruppen und Ressourcen ohne das Regelobjekt zu erstellen. Benutzer, die nur über eine Regel verfügen, die ein Regelobjekt enthält, erhalten keinen Zugriff auf die Ressource, wenn die Bedingungen des Regelobjekts nicht auf die Authentifizierung zutreffen (weil sie keine zutreffende Regel haben, nicht weil die Authentifizierung verweigert wird).

- Benutzer, die nur über eine Regel verfügen, die einen Netzwerkstandort einschließt, erhalten keinen Zugriff auf die Ressource, wenn sie sich außerhalb dieses Netzwerkstandortes authentifizieren.

- Benutzer, die nur über eine Regel verfügen, die einen Zeitplan enthält, erhalten keinen Zugang, wenn sie sich außerhalb der Angaben dieses Zeitplans authentifizieren.

- Benutzer, für die nur eine Regel mit Geofence gilt, können nicht auf die Ressource zugreifen, wenn sie sich von außerhalb der angegebenen Länder authentifizieren.

Wenn Sie zwei Regeln haben (eine mit einem Regelobjekt und eine ohne), weisen Sie der Regel mit dem Regelobjekt eine höhere Priorität zu. Weitere Informationen finden Sie unter Über Reihenfolge der Regel.

Geokinetik-Regelobjekte verhalten sich anders als andere Regelobjekte, da sie nach einer abgeschlossenen Authentifizierung angewendet werden. Die Geokinetik-Technologie wirkt sich nicht auf die Bedingungen einer Authentifizierung aus: Wenn Sie also ein Geokinetik-Regelobjekt zu einer Authentifizierungsregel hinzufügen, müssen Sie keine zweite Regel ohne das Geokinetik-Regelobjekt erstellen.

Um die Authentifizierung mit Geofence- und Geokinetik-Regelobjekten nutzen zu können, müssen Sie die folgenden Versionen der AuthPoint-Agenten installieren:

- AuthPoint Agent für Windows v2.7.1 oder höher

- AuthPoint Agent für RD Web v1.4.2 oder höher

- AuthPoint Agent für ADFS v1.2.0 oder höher

RD Web and ADFS haben zusätzliche Anforderungen zur Unterstützung von Authentifizierungen mit Standortdaten. Weitere Informationen finden Sie unter Geofence für RD Web und Geofence für ADFS.

Die folgenden Ressourcen unterstützten die Geokinetik- oder Geofence-Technologien nicht:

- AuthPoint Agent für macOS

- RADIUS

Für die RADIUS-Authentifizierung sind Regeln mit Geofence- oder Geokinetik-Regelobjekte nicht anwendbar, da AuthPoint die IP-Adresse des Endnutzers oder die ursprüngliche IP-Adresse nicht ermitteln kann.

Netzwerkstandorte benötigen eine Internetverbindung.

Für die RADIUS-Authentifizierung und die Basis-Authentifizierung (ECP) gelten Regeln, die einen Netzwerkstandort beinhalten, nicht, da AuthPoint die IP-Adresse des Benutzers oder die ursprüngliche IP-Adresse nicht ermitteln kann.

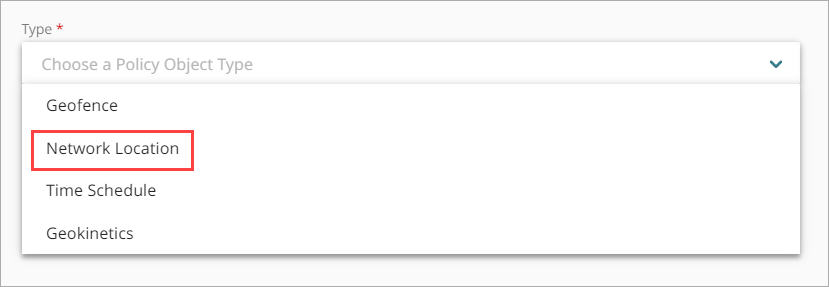

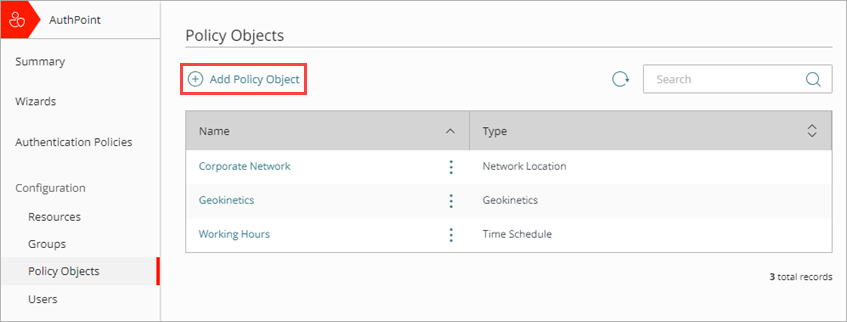

- Wählen Sie im AuthPoint-Navigationsmenü Regelobjekte.

- Klicken Sie auf Regelobjekt hinzufügen.

Die Seite Regelobjekt hinzufügen wird angezeigt.

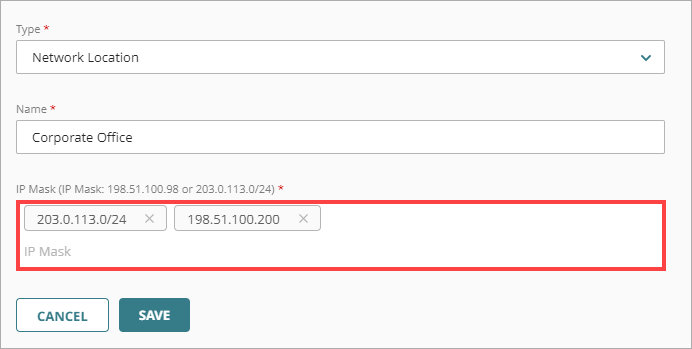

- Wählen Sie aus der Dropdown-Liste Typ die Option Netzwerkstandort.

Es werden zusätzliche Felder angezeigt. - Geben Sie in das Textfeld Name einen Namen ein, um diese Regelobjekte des Netzwerkstandortes zu identifizieren. So können Sie den Netzwerkstandort identifizieren, wenn Sie ihn zu Authentifizierungsregeln hinzufügen.

- Geben Sie in das Textfeld IP-Maske eine öffentliche IP-Adresse oder Netzmaske ein, die den Bereich der öffentlichen IP-Adressen für diesen Netzwerkstandort definiert, und drücken Sie Eingabe oder Zurück. Sie können mehrere IP-Adressen und Bereiche für einen Netzwerkstandort angeben.

AuthPoint unterstützt nur IPv4-Adressen für Netzwerkstandorte.

Sie können die IP-Adressen 0.0.0.0 oder 255.255.255.255 nicht zu einem Netzwerkstandort hinzufügen.

- Klicken Sie auf Speichern.

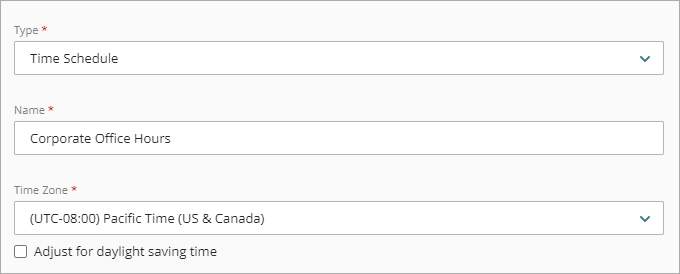

- Wählen Sie im AuthPoint-Navigationsmenü Regelobjekte.

- Klicken Sie auf Regelobjekt hinzufügen.

Die Seite Regelobjekt hinzufügen wird angezeigt.

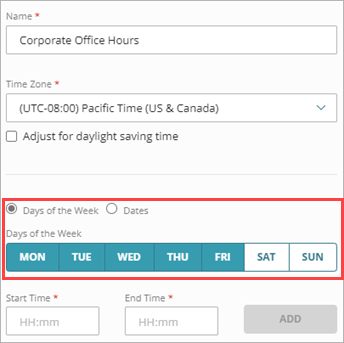

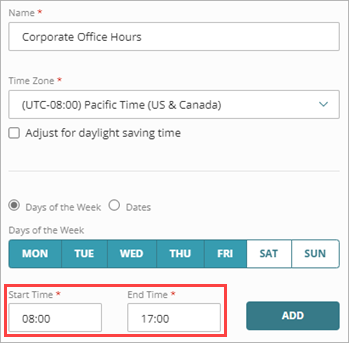

- Wählen Sie in der Dropdown-Liste Typ die Option Zeitplan.

Es werden zusätzliche Felder angezeigt. - Geben Sie in das Textfeld Name einen Namen für dieses Zeitplan-Regelobjekt ein. So können Sie den Zeitplan identifizieren, wenn Sie ihn zu den Authentifizierungsregeln hinzufügen.

- Wählen Sie in der Dropdown-Liste Zeitzone die Zeitzone aus, die Sie für diesen Zeitplan verwenden möchten.

- Wenn Sie die ausgewählte Zeitzone an die Sommerzeit anpassen möchten, aktivieren Sie das Kontrollkästchen Anpassung für Sommerzeit. Wenn Sie diese Option wählen, passt die Zeitregel die gewählte Zeitzone sofort um plus eine Stunde an. Ein Zeitplan mit der Zeitzone Pacific Standard Time, die UTC -8 Stunden entspricht, wird beispielsweise sofort auf UTC -7 Stunden (-8 Stunden + 1 Stunde) eingestellt.

AuthPoint passt sich nicht dynamisch an die Sommerzeit an. Sie müssen das Kontrollkästchen Anpassung für Sommerzeit aktivieren, wenn die Sommerzeit gilt, und das Kontrollkästchen deaktivieren, wenn die Sommerzeit nicht gilt.

- Wählen Sie eine Option, um anzugeben, ob Sie bestimmte Wochentage oder ein bestimmtes Datum zu diesem Zeitplan hinzufügen möchten.

- Wochentage — Um dem Zeitplan bestimmte Wochentage hinzuzufügen, wählen Sie diese Option und die Tage, die einbezogen werden sollen.

- Termine — Um dem Zeitplan ein bestimmtes Datum hinzuzufügen, wählen Sie diese Option und im Feld Datum das Datum aus. Sie können immer nur ein Datum auf einmal hinzufügen.

Sie können immer nur eine Option auf einmal hinzufügen. Um mehrere Sätze von Wochentagen und ein oder mehrere Datumsangaben zum selben Zeitplan hinzuzufügen, müssen Sie diese separat hinzufügen.

- Geben Sie die Startzeit und Endzeit für den Zeitpunkt ein, zu dem der Zeitplan für die ausgewählten Tage oder das Datum gelten soll. Diese Werte müssen zwischen 00:00 und 23:59 liegen, und die Endzeit muss nach der Startzeit liegen.

Die Zeitzone, die Sie in Schritt 5 auswählen, gilt für die Start- und Endzeiten aller Zeitpläne, die Sie dem Regelobjekt hinzufügen.

- Um die Tage und Zeiten zu Ihrem Zeitplan hinzuzufügen, klicken Sie auf Hinzufügen. Um weitere Tage oder Daten hinzuzufügen oder um weitere Zeiträume für dieselben Tage oder Daten festzulegen, wiederholen Sie die Schritte 7 bis 9.

- Klicken Sie auf Speichern.

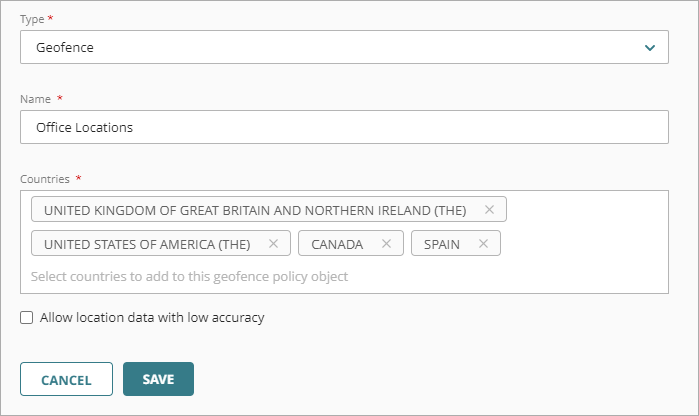

- Wählen Sie im AuthPoint-Navigationsmenü Regelobjekte.

- Klicken Sie auf Regelobjekt hinzufügen.

Die Seite Regelobjekt hinzufügen wird angezeigt.

- Wählen Sie aus der Dropdown-Liste Typ die Option Geofence.

Es werden zusätzliche Felder angezeigt. - Geben Sie in das Textfeld Name einen Namen ein, um dieses Geofence-Regelobjekt zu identifizieren. So können Sie das Geofence-Objekt identifizieren, wenn Sie es zu den Authentifizierungsregeln hinzufügen.

- Wählen Sie in der Liste Länder mindestens ein Land aus, das Sie Geofence hinzufügen möchten. Geben Sie Text ein, um die verfügbaren Optionen einzugrenzen.

- Wenn Sie möchten, dass dieser Geofence für Benutzerauthentifizierungen mit geringer Standortgenauigkeit gilt, wählen Sie im Kontrollkästchen Standortdaten mit geringer Genauigkeit zulassen. Diese Option erhöht die von AuthPoint zur Validierung von Standortdaten verwendete Fehlertoleranz. Wenn Sie beispielsweise einen Geofence konfigurieren, der nur für Benutzerauthentifizierungen aus Kanada gilt, und dabei Standortdaten mit geringer Genauigkeit zulassen, akzeptiert AuthPoint möglicherweise eine Authentifizierung von einem Benutzer, der sich knapp jenseits der Grenze in den Vereinigten Staaten befindet.

Standortdaten mit geringer Genauigkeit sind für RDP-Verbindungen, Firebox-Ressourcen, virtuelle Windows-Maschinen (VMs) und Authentifizierungen mit Standortdaten auf Basis der IP-Adresse erforderlich.

- Klicken Sie auf Speichern

- Wählen Sie im AuthPoint-Navigationsmenü Regelobjekte.

- Klicken Sie auf Regelobjekt hinzufügen.

Die Seite Regelobjekt hinzufügen wird angezeigt.

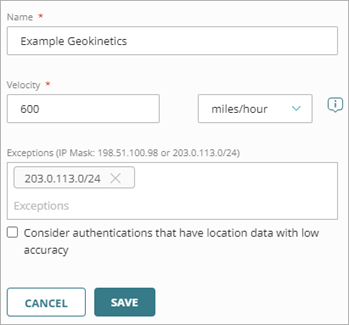

- Wählen Sie aus der Dropdown-Liste Typ die Option Geokinetik.

Es werden zusätzliche Felder angezeigt. - Geben Sie in das Textfeld Name einen Namen ein, um dieses Geokinetik-Regelobjekt zu identifizieren. So können Sie eine Geokinetik-Identifizierung durchführen, wenn Sie es zu den Authentifizierungsregeln hinzufügen.

- Geben Sie im Textfeld Geschwindigkeit und der nebenstehenden Dropdown-Liste eine Nummer und Einheit für AuthPoint ein, die für dieses Geokinetik-Regelobjekt verwendet werden sollen. AuthPoint verweigert Authentifizierungen, wenn die Entfernung zwischen der aktuellen Authentifizierung und der vorherigen Authentifizierung nicht in dieser Geschwindigkeit überwunden werden kann.

Die Standardgeschwindigkeit beträgt 600 Meilen pro Stunde (die Durchschnittsgeschwindigkeit eines Verkehrsflugzeugs).

- (Optional) Geben Sie im Textfeld Ausnahmen eine öffentliche IP-Adresse oder Netzmaske zur Festlegung eines Bereichs öffentlicher IP-Adressen ein, den AuthPoint für dieses Geokinetik-Regelobjekt ignorieren soll, und wählen Sie danach Eingabe oder Return. Es ist möglich, auch mehrere Ausnahmen festzulegen. Sie können dies tun, damit das Geokinetik-Regelobjekt keine Authentifizierungen verweigert, wenn Benutzer eine Verbindung zu einem VPN herstellen.

- Wenn Sie möchten, dass AuthPoint im Rahmen dieses Geokinetik-Regelobjekts Authentifizierungen mit Standortdaten geringerer Genauigkeit berücksichtigt, wählen Sie im Kontrollkästchen die Option Authentifizierungen erwägen, die Standortdaten mit geringer Genauigkeit haben.

Wenn Sie dieses Kontrollkästchen nicht auswählen, werden Authentifizierung mit Standortdaten geringerer Genauigkeit im Rahmen des Geokinetik-Regelobjekts nicht bewertet.

- Klicken Sie auf Speichern.

- Fügen Sie dieses Geokinetik-Regelobjekt zu den Authentifizierungsregeln hinzu, für die es gelten soll. Weitere Informationen finden Sie unter Über AuthPoint-Authentifizierungsregeln.

Anders als bei anderen Regelobjekten (Geofence, Zeitplan, Netzwerkstandorte) müssen Sie keine zweite Regel ohne das Geokinetik-Regelobjekt erstellen, wenn Sie ein Geokinetik-Regelobjekt zu einer Authentifizierungsregel hinzufügen.

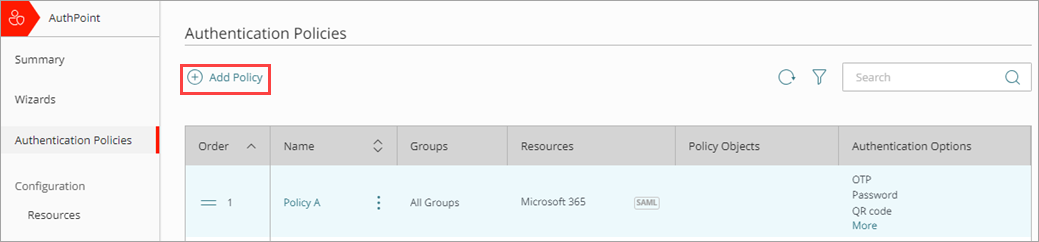

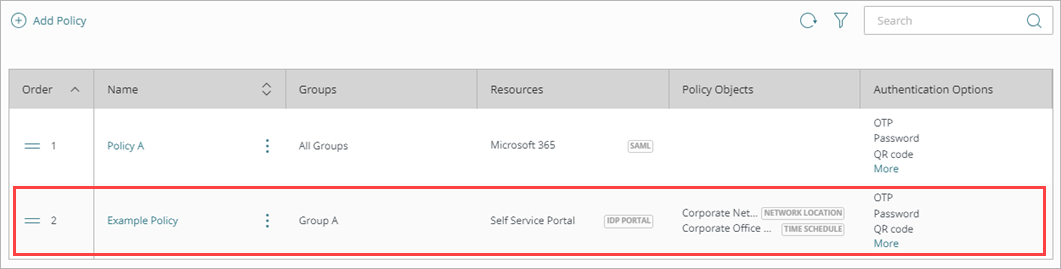

Nachdem Sie alle Ihre Ressourcen und Gruppen in AuthPoint hinzugefügt haben, müssen Sie Authentifizierungsregeln konfigurieren. Die Authentifizierungsregeln legen fest, bei welchen Ressourcen sich AuthPoint-Benutzer authentifizieren können und welche Authentifizierungsmethoden möglich sind (Push, QR-Code und OTP).

Wenn Sie eine Authentifizierungsregel konfigurieren, legen Sie Folgendes fest:

- Ob die Regel Authentifizierungen zulässt oder ablehnt.

- Welche Authentifizierungsmethoden erforderlich sind.

- Für welche Ressourcen die Regel gilt.

- Für welche Benutzergruppen die Regel gilt.

- Welche Regelobjekte für die Authentifizierungen gelten.

Ein Benutzer, der nicht Mitglied einer Gruppe ist, die eine Authentifizierungsregel für eine bestimmte Ressource hat, kann sich nicht authentifizieren, um sich bei dieser Ressource anzumelden.

Achten Sie bei der Konfiguration von Regeln darauf, dass Sie diese Anforderungen und Empfehlungen beachten:

- Sie müssen mindestens eine Gruppe konfigurieren, bevor Sie Authentifizierungsregeln konfigurieren können.

- Für die RADIUS-Authentifizierung und Basis-Authentifizierung (ECP), gelten Regeln mit einem Netzwerkstandort nicht, da AuthPoint die IP-Adresse des Benutzers oder die ursprüngliche IP-Adresse nicht kennt.

- Regeln mit Regelobjekten gelten nur für Benutzerauthentifizierungen, die die Bedingungen aller Regelobjekte erfüllen. Benutzer, die nur über eine Regel verfügen, die Regelobjekte enthalten, erhalten keinen Zugriff auf die Ressource, wenn die Bedingungen des Regelobjekts nicht auf die Authentifizierung zutreffen. Das liegt daran, dass es keine entsprechende Regel gibt, und nicht daran, dass die Authentifizierung abgelehnt wird.

- Regeln mit Netzwerkstandorten gelten nur für Benutzerauthentifizierungen, die von diesem Netzwerkstandort stammen. Benutzer, die nur über eine Regel verfügen, die einen Netzwerkstandort einschließt, können nicht auf die Ressource zugreifen, wenn sie sich außerhalb dieses Netzwerkstandortes authentifizieren.

- Regeln mit Geofences gelten nur für Benutzerauthentifizierungen, die aus einem im Geofence-Regelobjekt angegebenen Land stammen. Benutzer, für die nur eine Regel mit Geofence gilt, können nicht auf die Ressource zugreifen, wenn sie sich von außerhalb der angegebenen Länder authentifizieren.

- Regeln mit Zeitplänen gelten nur für Benutzerauthentifizierungen während des angegebenen Zeitplans. Benutzer, die nur über eine Regel verfügen, die einen Zeitplan enthält, können nicht auf die Ressource zugreifen, wenn sie sich außerhalb dieses Zeitplans authentifizieren.

- Regeln mit Geokinetik wirken sich nicht auf die Bedingungen einer Authentifizierung aus.

- Bei der Konfiguration der Regelobjekteempfehlen wir, eine zweite Regel für dieselben Gruppen und Ressourcen ohne die Regelobjekte erstellen. Weisen Sie der Regel mit den Regelobjekten eine höhere Priorität zu.

Geokinetik-Regelobjekte verhalten sich anders als andere Regelobjekte, da sie nach einer abgeschlossenen Authentifizierung angewendet werden. Die Geokinetik-Technologie wirkt sich nicht auf die Bedingungen einer Authentifizierung aus: Wenn Sie also ein Geokinetik-Regelobjekt zu einer Authentifizierungsregel hinzufügen, müssen Sie keine zweite Regel ohne das Geokinetik-Regelobjekt erstellen.

- Geokinetik-Regelobjekte kommen für die Logon App, RD Web und ADFS-Ressourcen nicht zur Anwendung, wenn die Authentifizierungsregel nur ein Passwort (keine MFA) erfordert. Dies liegt daran, dass AuthPoint Geokinetik-Objekte nach der Authentifizierung validiert. In Szenarien, in denen AuthPoint das Passwort nicht validiert, wird keine Authentifizierungsanfrage an AuthPoint gesendet.

- Wenn Sie die Authentifizierungsmethoden Push und OTP für eine Regel aktivieren, verwenden die mit der Regel verknüpften RADIUS-Ressourcen Push-Benachrichtigungen für die Authentifizierung der Benutzer.

- Sie müssen die Push-Authentifizierungsmethode für Regeln mit MS-CHAPv2 RADIUS-Ressourcen aktivieren.

- Die QR-Code-Authentifizierung wird von RADIUS-Ressourcen nicht unterstützt.

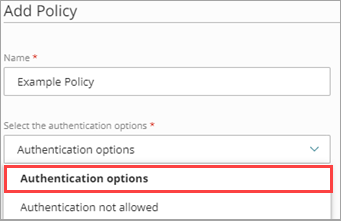

Konfigurieren einer Authentifizierungsregel:

- Wählen Sie Authentifizierungsregeln.

- Klicken Sie auf Regel hinzufügen.

- Geben Sie einen Namen für die Regel ein.

- Wählen Sie in der Dropdown-Liste Authentifizierungsoptionen auswählen eine Option aus, um festzulegen, ob für diese Regel eine MFA obligatorisch ist oder ob Authentifizierungen abgelehnt werden sollen.

- Authentifizierungsoptionen — Erfordert MFA, wenn sich Benutzer in den mit dieser Regel verknüpften Gruppen bei den mit dieser Regel verknüpften Ressourcen authentifizieren.

- Authentifizierung nicht zugelassen — Authentifizierungen verweigern, wenn Benutzer in den mit dieser Regel verknüpften Gruppen versuchen, sich bei den mit dieser Regel verknüpfen Ressourcen zu authentifizieren

-

Wenn Sie MFA für diese Regel benötigen, aktivieren Sie das Kontrollkästchen für jede Authentifizierungsoption, aus der die Benutzer bei der Authentifizierung wählen können. Weitere Informationen zu den Authentifizierungsmethoden finden Sie unter Über Authentifizierung.

Wenn Sie die Authentifizierungsmethoden Push und OTP für eine Regel aktivieren, verwenden die mit der Regel verknüpften RADIUS-Ressourcen Push-Benachrichtigungen für die Authentifizierung der Benutzer.

Die QR-Code-Authentifizierung wird für RADIUS-Ressourcen nicht unterstützt.

- Wenn Sie für Regeln, die eine Microsoft 365-Ressource enthalten, eine Authentifizierung für ein Gerät oder eine Ressource benötigen, die Teil Ihrer Microsoft 365-Domäne ist, aber keine MFA verwenden kann, wie z. B. einen Drucker, aktivieren Sie das Kontrollkästchen Basis-Authentifizierung. Die Basisauthentifizierung wird auch als Enhanced Client or Proxy (ECP) bezeichnet.

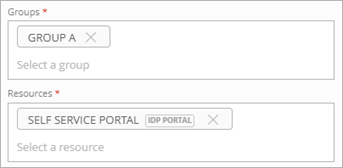

- Wählen Sie in der Dropdown-Liste Gruppen aus, für welche Gruppen diese Regel gilt. Sie können mehr als eine Gruppe auswählen. Um diese Regel so zu konfigurieren, dass sie für alle Gruppen gilt, wählen Sie Alle Gruppen.

- Wählen Sie in der Dropdown-Liste Ressourcen aus, für welche Ressourcen diese Regel gilt. Um diese Regel so zu konfigurieren, dass sie für alle Ressourcen gilt, wählen Sie Alle Ressourcen.

- Wählen Sie in der Dropdown-Liste Regelobjekte aus, welche Regelobjekte für diese Regel gelten. Weitere Informationen über Regelobjekte finden Sie unter Über Regelobjekte.

- Klicken Sie auf Speichern.

Ihre Regel wird erstellt und an das Ende der Regelliste angehängt.Nachdem Sie eine neue Regel erstellt haben, empfehlen wir Ihnen, die Reihenfolge Ihrer Regeln zu überprüfen. AuthPoint fügt neue Regeln immer an das Ende der Regelliste an.

Um Benutzer aus einer LDAP-Datenbank zu synchronisieren, müssen Sie eine Abfrage für die externe Identität erstellen, die Sie hinzugefügt haben. Die Abfragen, die Sie zu einer externen Identität hinzufügen, geben an, welche Benutzer aus Ihrem Active Directory oder Ihrer LDAP-Datenbank synchronisiert werden sollen. Sie ziehen Benutzerinformationen aus der Datenbank und erstellen AuthPoint-Benutzer für die Benutzer, die der Abfrage entsprechen.

Es gibt zwei Möglichkeiten, Benutzer abzufragen:

- Gruppen synchronisieren — Wählen Sie die LDAP-Gruppen aus, von denen Sie Benutzer synchronisieren möchten. AuthPoint erstellt die Abfrage für Sie.

- Erweiterte Abfragen — Erstellen Sie Ihre eigenen LDAP-Abfragen, um die zu synchronisierenden Gruppen oder Benutzer festzulegen.

In diesem Beispiel zeigen wir die Schritte zur Verwendung der Funktion Gruppensynchronisierung.

Vergewissern Sie sich vor dem Fortfahren, dass jedes Benutzerkonto eine gültige E-Mail-Adresse hat. Wenn die E-Mail-Adresse für ein Benutzerkonto nicht korrekt ist, kann der Benutzer die E-Mail-Nachricht zum Festlegen eines Passworts und zur Aktivierung eines Tokens nicht erhalten.

Bevor Sie fortfahren, sollten Sie sich über diese Anforderungen im Klaren sein:

- Wenn die ausgewählten LDAP-Gruppen mehr Benutzer haben, als Sie AuthPoint-Lizenzen zur Verfügung haben, werden nur so viele Benutzer angelegt, wie Ihre Lizenz unterstützt

- LDAP-Benutzer ohne Vorname, Benutzername oder eine E-Mail-Adresse, werden bei der Synchronisierung nicht berücksichtigt

- Wenn die E-Mail-Adresse für ein Benutzerkonto nicht korrekt ist, kann der Benutzer die E-Mail-Nachricht zum Festlegen eines Passworts und zur Aktivierung eines Tokens nicht erhalten

- Wir empfehlen, dieselbe LDAP-Gruppe nicht zu mehreren Gruppensynchronisierungen hinzuzufügen und nicht mehrere Gruppensynchronisierungen zu erstellen, die denselben LDAP-Benutzer beinhalten.

So synchronisieren Sie LDAP- Benutzer:

- Wählen Sie Externe Identitäten.

- Klicken Sie neben Ihrer externen Identität auf

und wählen Sie Gruppensynchronisierung.

und wählen Sie Gruppensynchronisierung.

- Klicken Sie auf der Seite Gruppen synchronisieren auf Neue Gruppe zu Synchronisieren hinzufügen.

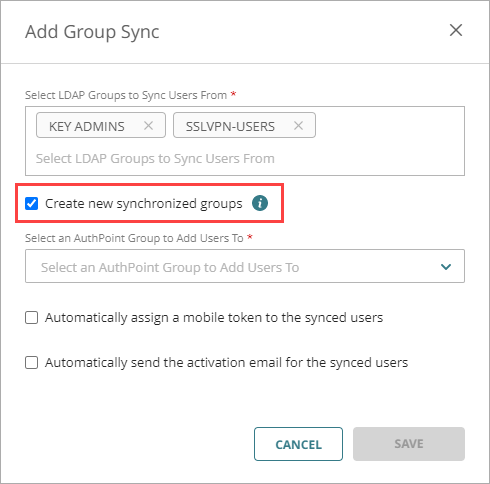

- Wählen Sie im Fenster Gruppensynchronisierung hinzufügen in der Dropdown-Liste LDAP-Gruppen für das Synchronisieren von Benutzern auswählen die LDAP-Gruppen aus, mit denen Sie Benutzer synchronisieren möchten. Sie können mehrere Gruppen auswählen.

- Um neue Gruppen in AuthPoint zu erstellen, die auf den Active Directory-Gruppen basieren, aus denen Sie Benutzer synchronisieren, aktivieren Sie den Schalter Neue synchronisierte Gruppen erstellen. Wenn Sie diese Option aktivieren, werden die Benutzer mit den neuen Gruppen basierend auf der Gruppenmitgliedschaft in der LDAP-Datenbank, zusätzlich zu der ausgewählten AuthPoint-Gruppe synchronisiert. Fügen Sie dieselbe LDAP-Gruppe nicht zu mehreren Gruppensynchronisierungen hinzu und erstellen Sie nicht mehrere Gruppensynchronisierungen, die denselben LDAP-Benutzer beinhalten.

Diese Option ist nur für Active Directory und Azure Active Directory LDAP-Datenbanken verfügbar. Um diese Funktion zu nutzen, müssen Sie Version 6.1 oder höher von AuthPoint Gateway installieren.

Die AuthPoint-Option Neue synchronisierte Gruppen erstellen enthält keine Active Directory-Gruppen, die in der Gruppensynchronisierung nicht festgelegt sind. Ist ein synchronisierter Benutzer Mitglied einer Active Directory-Gruppe, die in der Gruppensynchronisierung nicht festgelegt ist, wird diese Active Directory-Gruppe in AuthPoint nicht erstellt.

- Wählen Sie in der Dropdown-Liste AuthPoint-Gruppe auswählen, zu der Sie Benutzer hinzufügen möchten die AuthPoint-Gruppe aus, zu der die Benutzer hinzugefügt werden sollen.

Bei jeder Gruppensynchronisierung werden alle Benutzer zur gleichen AuthPoint-Gruppe hinzugefügt. Um LDAP-Benutzer zu mehreren Gruppen hinzuzufügen, empfehlen wir, den Schalter Neue synchronisierte Gruppen erstellen zu aktivieren und die Struktur Ihrer Active Directory-Gruppe zu verwenden, um Ihre Benutzer zu verwalten.

-

Wenn Sie nicht möchten, dass AuthPoint mobile Token für diese Benutzerkonten erstellt oder eine E-Mail an die Benutzer zur Aktivierung ihrer mobilen Token sendet, deaktivieren Sie die Kontrollkästchen Den synchronisierten Benutzern automatisch ein mobiles Token zuweisen bzw. Die Aktivierungs-E-Mail für die synchronisierten Benutzer automatisch senden.

Sie können diese Einstellungen nicht ändern, nachdem Sie die Benutzerkonten synchronisiert haben. Um einem Benutzer ein Token zuzuweisen, bei dem diese Optionen nicht ausgewählt sind, müssen Sie die Token-Aktivierungs-E-Mail erneut senden. Weitere Informationen finden Sie unter Aktivierungs-E-Mail erneut senden.

- Klicken Sie auf Speichern.

Das Fenster Gruppensynchronisierung hinzufügen wird geschlossen.

Nachdem Sie eine Abfrage hinzugefügt haben, um Ihre Benutzer zu finden (manuell oder mit Gruppensynchronisierung) wird AuthPoint mit Ihrer Active Directory- oder LDAP-Datenbank beim nächsten Synchronisierungsintervall synchronisiert und ein AuthPoint-Benutzerkonto für jeden durch die Abfrage identifizierten Benutzer erstellt.

Um eine Synchronisierung sofort zu starten, klicken Sie auf der Seite Externe Identitäten neben der externen Identität auf ![]() und wählen Synchronisierung starten.

und wählen Synchronisierung starten.

Die erstellten Benutzerkonten werden auf der Seite Benutzer mit einem grünen Statussymbol Aktiviert neben dem Benutzernamen angezeigt. Das Statussymbol Aktiviert zeigt an, dass der Benutzer erstellt wurde und derzeit aktiv ist (nicht blockiert). Sie können Benutzer, die von einer externen Identität synchronisiert wurden, anhand der LDAP-Bezeichnung in der Spalte Typ in der Benutzerliste identifizieren.

Jeder Benutzer erhält eine E-Mail, mit der er sein Token in der AuthPoint Mobile App aktivieren kann. Wenn ein Benutzer sein Token aktiviert, werden seine Token-Informationen in der Spalte Token mit einem grünen Statussymbol Aktiviert neben dem Token angezeigt.

Benutzer, die von einer externen Identität synchronisiert werden, verwenden ihr bestehendes Passwort zur Authentifizierung. Sie erhalten keine E-Mail, um ein AuthPoint-Passwort festzulegen.

Wenn Sie den Schalter Neue synchronisierte Gruppen erstellen aktiviert haben, werden die synchronisierten Gruppen in AuthPoint erstellt. Die neu erstellten Gruppen werden auf der Gruppen-Seite angezeigt. Sie können synchronisierte Gruppen aus Active Directory anhand des LDAP-Tags in der Spalte Typ in der Liste der Gruppen identifizieren.

Wenn Sie den Namen einer synchronisierten Gruppe in Active Directory ändern, wird der Name der synchronisierten Gruppe in AuthPoint automatisch angepasst. Sie können die synchronisierten Gruppen in AuthPoint nicht bearbeiten.

Wenn Sie die Gruppe in Active Directory löschen oder die Gruppensynchronisierung löschen, wird die synchronisierte Gruppe in AuthPoint nicht gelöscht. Sie müssen die synchronisierte Gruppe manuell in AuthPoint löschen.

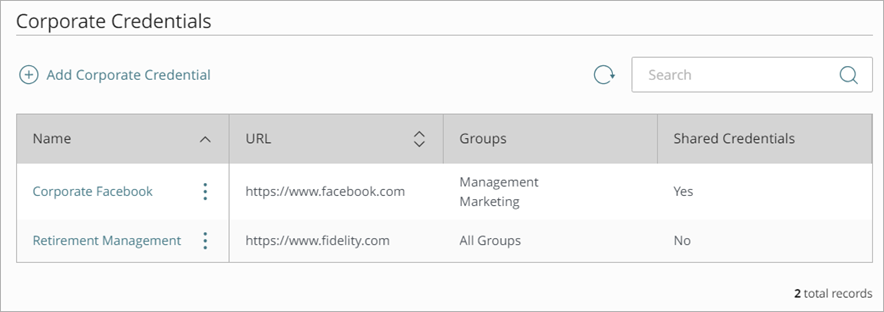

Sie können Firmenzugangsdaten erstellen, um einen direkten Link zu einer bestimmten Website mit bestimmten Benutzergruppen zu teilen. Sie könnten dies für Websites oder Anwendungen tun, die nicht SAML-fähig sind oder nicht von Ihrem Unternehmen verwaltet werden. Beispielsweise könnten Sie mithilfe von Firmenzugangsdaten den Benutzerinnen und Benutzern einen Link im IdP-Portal zu der Website bereitzustellen, auf der diese ihre 401k-Konten (US-Altersvorsorge) verwalten.

Bei der Erstellung von Firmenzugangsdaten können Sie festlegen, ob die Zugangsdaten für die Anmeldung für die Website oder das Konto geteilt werden sollen. Sie könnten die Zugangsdaten zu einem Social Media-Konto des Unternehmens zum Beispiel mit Ihrem Marketingteam teilen.

Firmenzugangsdaten stehen im IdP-Portal für solche Benutzer*innen zur Verfügung, die Mitglieder von Gruppen sind, mit denen die Firmenzugangsdaten geteilt werden. Wenn Sie Zugangsdaten für die Anmeldung teilen, sind die Firmenzugangsdaten auch im Passwort-Safe verfügbar. Weitere Informationen zur Passwort-Verwaltung finden Sie unter Passwort-Verwaltung.

Wenn Sie Zugangsdaten teilen, muss jeder Benutzer die geteilten Firmenzugangsdaten im Passwort-Manager akzeptieren.

Der AuthPoint-Passwort-Manager ist eine Legacy-Funktion, die nur für Konten verfügbar ist, die Total Identity Security vor dem 1. Oktober 2024 gekauft haben. Konten, die AuthPoint Total Identity Security nach diesem Datum erworben haben, beinhalten den Passwort-Manager nicht. Weitere Informationen finden Sie unter Ende der Verfügbarkeit des AuthPoint-Passwort-Managers.

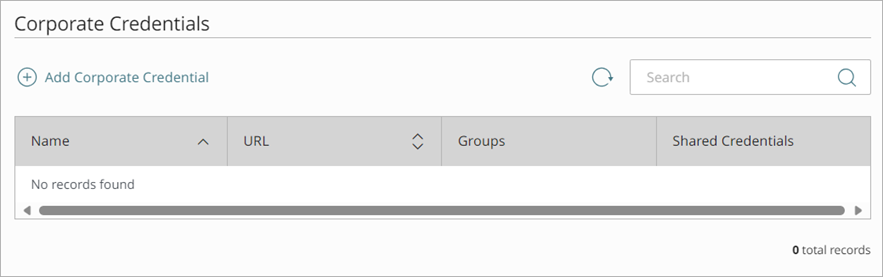

So fügen Sie Firmenzugangsdaten hinzu:

- Wählen Sie Firmenzugangsdaten.

Die Seite Firmenzugangsdaten wird geöffnet.

- Klicken Sie auf Firmenzugangsdaten hinzufügen.

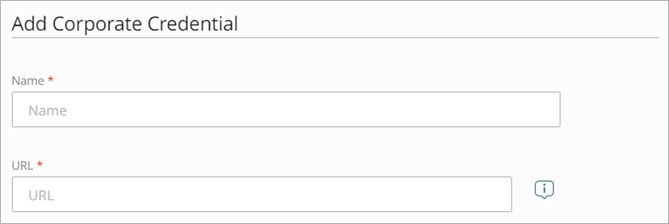

Die Seite Firmenzugangsdaten hinzufügen wird geöffnet.

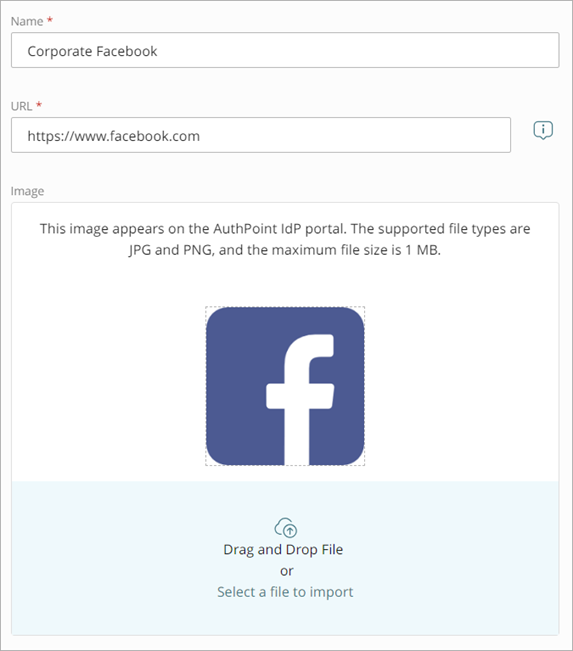

- Geben Sie im Textfeld Name einen Namen ein, der die Firmenzugangsdaten für Benutzer im IdP-Portal und ihren Passwort-Safe identifiziert.

- Geben Sie im Textfeld URL die URL für die Anwendung oder den Dienst ein. Wenn Sie in der URL kein spezifisches Protokoll angeben, nutzt AuthPoint standardmäßig HTTPS.

- Um ein Bild hochzuladen, das die Firmenzugangsdaten im IdP-Portal identifiziert, ziehen Sie eine Bilddatei von Ihrem Computer in das Feld Bild, oder klicken Sie auf Eine Datei für den Import auswählen und wählen Sie die Bilddatei.

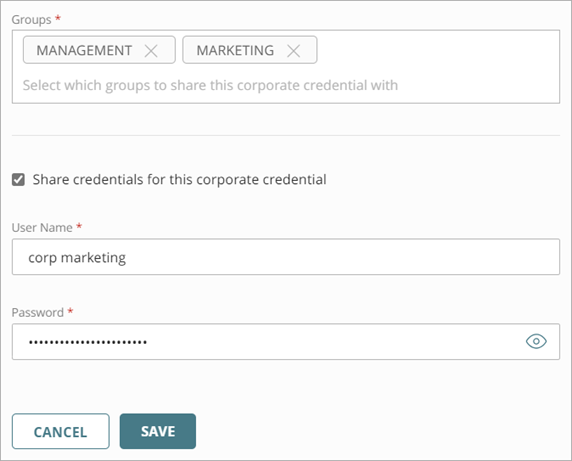

- Wählen Sie aus der Liste Gruppen die Gruppen aus, für die diese Firmenzugangsdaten gelten.

Sie können mehr als eine Gruppe auswählen. Um diese Firmenzugangsdaten allen Gruppen zur Verfügung zu stellen, wählen Sie Alle Gruppen. - Um Zugangsdaten zu teilen, damit sich Benutzer an einem bestimmten Konto anmelden können, wählen Sie das Kontrollkästchen Zugangsdaten für diesen Firmenzugang teilen. Wenn Sie diese Option wählen, sind die Firmenzugangsdaten zusätzlich zum IdP-Portal auch im Passwort-Safe der angegebenen Benutzer verfügbar. Wenn Sie diese Option wählen, werden Benutzer, die auf den Link im IdP-Portal klicken, automatisch mit den von Ihnen angegebenen Zugangsdaten bei der angegebenen Website angemeldet.

Nachdem Sie die Firmenzugangsdaten gespeichert haben, können Sie die Freigabe der Zugangsdaten nicht mehr ändern.

- Wenn Sie Zugangsdaten teilen möchten, geben Sie den Benutzernamen und das Passwort für das Konto ein.

- Klicken Sie auf Speichern.

Die Seite Firmenzugangsdaten wird geöffnet.

Nachdem Sie die Firmenzugangsdaten gespeichert haben, wird im IdP-Portal für Benutzer, die Mitglieder von Gruppen sind, mit denen die Firmenzugangsdaten geteilt werden, eine neue Kachel eingeblendet. Die Benutzer können auf diese Kachel klicken, um zu der von Ihnen angegebenen URL zu gelangen.

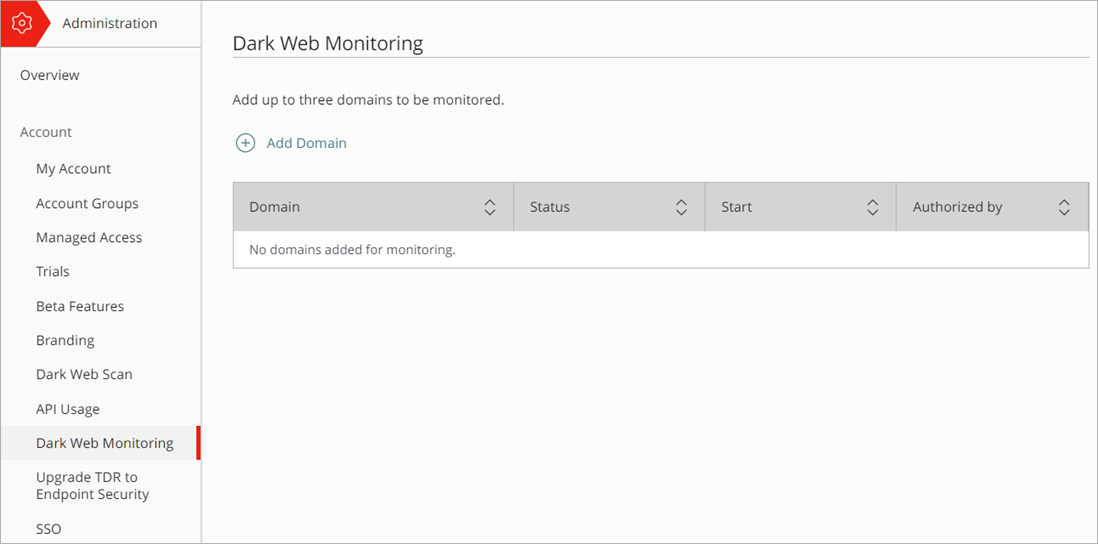

AuthPoint Total Identity Security beinhaltet einen Dark Web-Überwachungsdienst, der Sie beim Überwachen und Schützen Ihrer Domänen unterstützt. Mit dem Dark Web-Überwachungsdienst kann WatchGuard bis zu drei Ihrer Domänen aktiv auf Datenverletzungen überwachen. Wird eine Datenverletzung erkannt, die Ihre E-Mail-Adressen und Domänen betrifft, erhalten Sie eine Benachrichtigung.

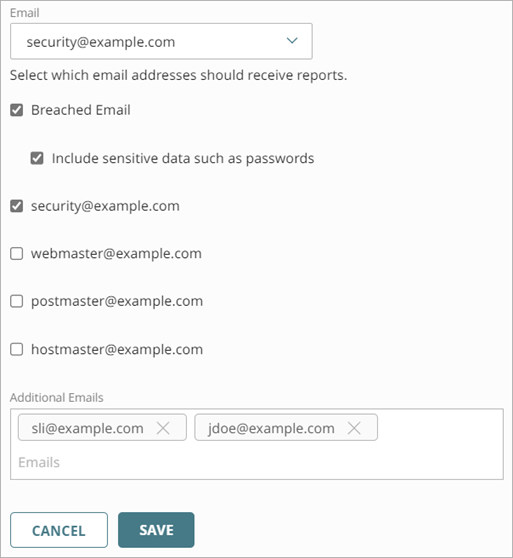

Wenn Sie eine Domäne hinzufügen, müssen Sie eine der folgenden E-Mail-Adressen für Autorisierungsanfragen wählen:

- Sicherheit@<yourdomain>

- webmaster@<yourdomain>

- postmaster@<yourdomain>

- hostmaster@<yourdomain>

Um sicherzustellen, dass Sie die Domäne besitzen, sendet WatchGuard eine Autorisierungsanfrage an die gewählte E-Mail-Adresse. Sie können für Autorisierungsanfragen keine benutzerdefinierte E-Mail-Adresse vorgeben. Sollten Sie keine dieser E-Mail-Adressen für die Domäne haben, müssen Sie eine erstellen.

So konfigurieren Sie die Dark Web-Überwachung für eine Domäne in WatchGuard Cloud:

- Wählen Sie Administration > Dark Web-Überwachung.

Die Seite Dark Web-Überwachung wird geöffnet.

- Klicken Sie auf Domäne hinzufügen.

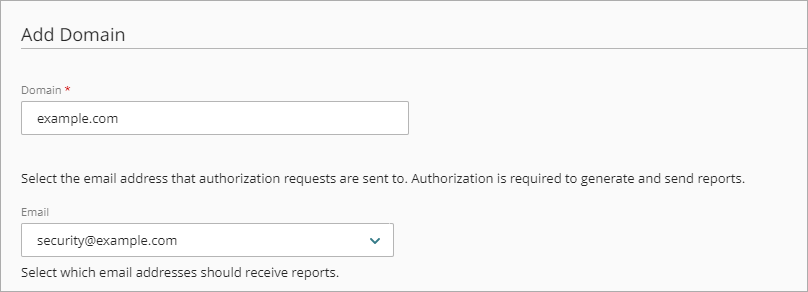

Die Seite Domäne hinzufügen wird geöffnet.

- Geben Sie im Textfeld Domäne Ihren Domänennamen ein, z. B. example.com.

- Wählen Sie in der Dropdown-Liste E-Mail die E-Mail-Adresse aus, an die Autorisierungsanfragen gesendet werden sollen. Für die Überwachung von Datenverletzungen für die Domäne und die Aktualisierung der Domänen-Einstellungen in Dark Web-Überwachung in WatchGuard Cloud ist eine Autorisierung erforderlich.

Sie können für Autorisierungsanfragen keine benutzerdefinierte E-Mail-Adresse vorgeben. Wenn keine der aufgelisteten E-Mail-Adressen existiert, müssen Sie eine erstellen.

- Wählen Sie die E-Mail-Adressen aus, an die Benachrichtigungen gesendet werden sollen, wenn die Dark Web-Überwachung eine Datenverletzung feststellt, die eine E-Mail-Adresse aus Ihrer Domäne enthält. Sie müssen mindestens eine E-Mail-Adresse auswählen.

Wenn Sie die kompromittierte E-Mail-Adresse auswählen, bietet Ihnen die Benutzeroberfläche die Möglichkeit, das offengelegte Passwort (und alle anderen sensiblen Daten) in die E-Mail-Nachricht aufzunehmen, die an die kompromittierte E-Mail-Adresse gesendet wird. Wenn Sie das offengelegte Passwort einbeziehen möchten, werden diese Informationen nicht an andere ausgewählte E-Mail-Adressen gesendet.Um eine Benachrichtigung an die Autorisierungs-E-Mail-Adresse zu senden, müssen Sie das Kontrollkästchen neben dieser E-Mail-Adresse aktivieren.

- (Optional) Um Benachrichtigungen an andere E-Mail-Adressen zu senden, geben Sie im Textfeld Weitere E-Mails die E-Mail-Adresse ein und drücken Sie Eingabe. Sie können bis zu zehn E-Mail-Adressen angeben, an die Benachrichtigungen gesendet werden sollen.

- Klicken Sie auf Speichern.

Sie haben nun Ihre Ressourcen zu AuthPoint hinzugefügt, Authentifizierungsregeln für diese Ressourcen definiert und Ihre Benutzer synchronisiert. Bevor sich Benutzer mit AuthPoint authentifizieren können, müssen Sie ein Token aktivieren.

Ein Token enthält Informationen, die zum Nachweis der Identität dienen, wie eine digitale Signatur oder ein Fingerabdruck. Benutzer aktivieren oder installieren ein Token auf einem Gerät, das für die Authentifizierung verwendet wird (ein sogenannter Authenticator). Dieses Gerät wird dann verwendet, um auf geschützte Ressourcen zuzugreifen, die eine MFA verlangen. Um Ihre Identität bei der Authentifizierung zu bestätigen, müssen Sie nachweisen, dass Sie im Besitz des Ihnen zugewiesenen Authenticator (Token) sind.

AuthPoint kann zwei Typen von Token verwenden:

Software-Token

Ein Software-Token ist ein Token, das Sie mit der AuthPoint App auf Ihrem Mobilgerät aktivieren und installieren.

Wenn Sie einen Benutzer in AuthPoint erstellen, wird für diesen Benutzer automatisch ein Software-Token erstellt. Der Benutzer erhält eine E-Mail mit Anweisungen zum Herunterladen der AuthPoint Mobile App und zur Aktivierung des Tokens auf einem Mobilgerät. Weitere Informationen finden Sie unter Token aktivieren und Neue Software-Token hinzufügen.

Hardware-Token

Ein Hardware-Token ist ein physisches Gerät mit einem integrierten Token. Sie können Hardware-Token von WatchGuard oder einem Drittanbieter erwerben, der unterstützte Hardware-Token anbietet. Weitere Informationen finden Sie unter Hardware-Token.

Informationen zu den ersten Schritten mit AuthPoint als Benutzer finden Sie unter AuthPoint für Endnutzer.