Gilt für: FireCloud-Internetzugang

Dieses Schnellstart-Thema beschreibt die allgemeinen Schritte zur Konfiguration und zum Testen von FireCloud. Dieser Leitfaden stellt FireCloud vor, erläutert die grundlegenden Komponenten von FireCloud und hilft Ihnen bei der Einrichtung.

FireCloud ist eine vollständig verwaltete, als cloudbasierte Firewall-as-a-Service (FWaaS) bereitgestellte Lösung, die Ihre Remote-Benutzer vor internetbasierten Sicherheitsbedrohungen schützt. FireCloud wird in WatchGuard Cloud konfiguriert. Endnutzer können sich über WatchGuard Connection Manager mit dem Dienst verbinden. Während Benutzer mit FireCloud verbunden sind, sind sie geschützt und können ihren Computer sicher nutzen und im Internet surfen.

Im Folgenden finden Sie einen Überblick über die Schritte in dieser Kurzanleitung:

- FireCloud-Lizenzen aktivieren oder Testzeitraum beginnen.

- FireCloud-Authentifizierungseinstellungen konfigurieren.

- Standardeinstellungen prüfen.

- Connection Manager herunterladen und installieren.

- Verbindung zu FireCloud mit Connection Manager herstellen.

- (Optional – Nur Service-Provider) FireCloud-Vorlagen erstellen und bereitstellen.

Bevor Sie beginnen, empfehlen wir Ihnen, sich mit den folgenden Schlüsselbegriffen im Zusammenhang mit FireCloud vertraut zu machen:

WatchGuard Cloud

WatchGuard Cloud ist die Plattform, auf der Sie FireCloud konfigurieren, verwalten und überwachen. Es gibt zwei Arten von WatchGuard Cloud-Konten — Subscriber-Konten und Service-Provider-Konten. Jeder Kontotyp hat eine andere Ansicht von WatchGuard Cloud. Mehr erfahren Sie unter Über Kontotypen in WatchGuard Cloud.

Für Service-Provider erfordern die Vorgänge in dieser Kurzanleitung zusätzliche Schritte.

Inventar und Zuweisung

Benutzer, die über ein Service-Provider-Konto erworben wurden, werden in Ihrem Inventar in WatchGuard Cloud gespeichert. Als Service-Provider können Sie Benutzer Ihrem eigenen Konto oder einem von Ihnen verwalteten Konto zuweisen. Durch Benutzerzuweisung stellen Service-Provider ein Konto mit lizenzierten Benutzern für einen Security Services wie FireCloud bereit.

WatchGuard Connection Manager

Connection Manager ist eine Anwendung, die auf den Computern von Endnutzern installiert wird. Benutzer verwenden Connection Manager, um sich mit FireCloud zu verbinden.

WatchGuard Agent

Der WatchGuard Agent handhabt die Kommunikation zwischen verwalteten Computern auf demselben Netzwerk und dem WatchGuard-Server. Der Agent wird auf jedem Endpoint oder Computer installiert und wird zur Bereitstellung von WatchGuard-Software verwendet, z. B. WatchGuard Connection Manager und Endpoint Security-Software. Er hat eine geringe Nutzung von CPU, Speicher und Bandbreite und nutzt täglich weniger als 2 MB an Daten.

Wenn Sie das Installationsprogramm von der FireCloud-Benutzeroberfläche herunterladen, laden Sie den WatchGuard Agent herunter.

Identitätsanbieter

Ein Identitätsanbieter ist die externe Datenbank mit Ihren Benutzern und Gruppen. So weiß FireCloud, welche Benutzer und Gruppen autorisiert sind und wie die Benutzer authentifiziert werden, wenn sie eine Verbindung zu FireCloud herstellen. Sie können jeden Identitätsanbieter nutzen, der SAML unterstützt, beispielsweise Okta, Microsoft Entra ID (Azure Active Directory) oder AuthPoint.

Verzeichnisse und Domänen-Dienste

Die WatchGuard Cloud-Funktion Verzeichnisse und Domänen-Dienste ermöglicht es Ihnen, externe Benutzer, Gruppen und Geräte mit WatchGuard Cloud zu synchronisieren. Sie können ferner WatchGuard Cloud-gehostete Benutzer und Gruppen zu WatchGuard Cloud Directory hinzufügen. Die Benutzer, Gruppen und Geräte in Verzeichnisse und Domänen-Dienste können danach mit Produkten wie FireCloud verwendet werden.

Sie können für FireCloud Ihre vorhandenen Authentifizierungsserver aus Verzeichnisse und Domänen-Dienste, wie WatchGuard Cloud Directory, verwenden, um Ihre FireCloud-Benutzer und -Gruppen zu authentifizieren, anstatt einen Identitätsanbieter zu verwenden.

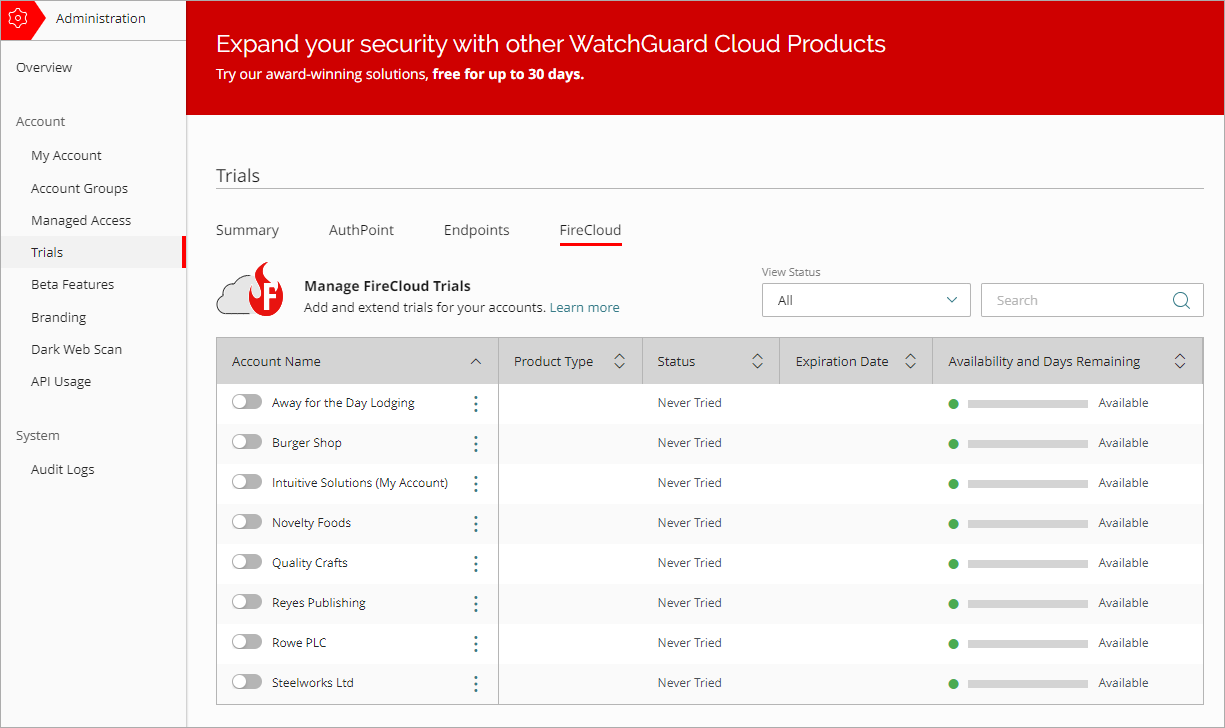

FireCloud-Lizenzen aktivieren oder Testzeitraum beginnen

Bevor Sie beginnen, müssen Sie eine FireCloud-Lizenz erwerben und aktivieren oder einen FireCloud-Testzeitraum beginnen.

Wenn Sie noch keine FireCloud-Lizenz erworben haben, empfehlen wir, einen kostenlosen FireCloud-Testzeitraum in WatchGuard Cloud zu beginnen. Detaillierte Schritte zum Beginnen eines Testzeitraums finden Sie unter Testversionen verwalten – Service-Provider oder Testversionen verwalten – Subscriber. Alle Testlizenzen sind für 30 Tage gültig und können um weitere 30 Tage auf maximal 60 Tage verlängert werden.

Wenn Sie eine FireCloud-Lizenz erworben haben, besuchen Sie https://myproducts.watchguard.com/activate und folgen Sie den Schritten im Aktivierungs-Wizard. Weitere Informationen finden Sie unter FireCloud-Lizenzen aktivieren.

Wir empfehlen, Ihre Testversion an dieser Stelle zu verlängern, um die vollen 60 Tage zu erhalten. Sie können die Testversion vor ihrem Ablauf innerhalb von 30 Tagen ab dem Aktivierungsdatum nur einmal verlängern.

Wenn Sie über ein WatchGuard Cloud Service Provider-Konto verfügen und FireCloud für Ihr eigenes Konto verwenden möchten, müssen Sie Ihrem Subscriber-Konto nach der Aktivierung einer FireCloud-Lizenz die Benutzer zuweisen. Detaillierte Schritte finden Sie unter FireCloud-Benutzer zuweisen.

Authentifizierungseinstellungen konfigurieren

Bevor Sie FireCloud konfigurieren können, müssen Sie einen Identitätsanbieter einrichten. Ein Identitätsanbieter ist ein externes System, das Sie nutzen, um Ihre FireCloud-Benutzer und -Gruppen zu verwalten und zu authentifizieren. So weiß FireCloud, welche Benutzer und Gruppen autorisiert sind und wie die Benutzer authentifiziert werden, wenn sie eine Verbindung zu FireCloud herstellen.

Identitätsanbieter konfigurieren

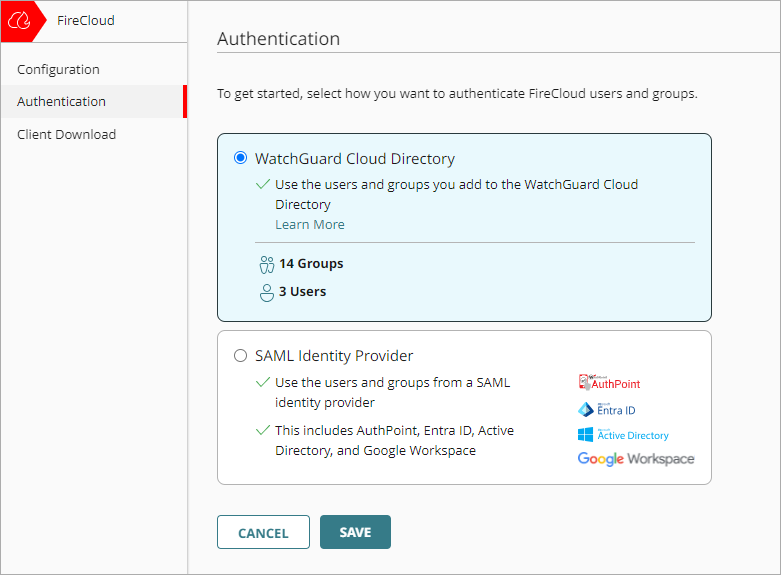

So konfigurieren Sie einen Identitätsanbieter für FireCloud:

- Melden Sie sich bei WatchGuard Cloud an und wählen Sie Konfigurieren > FireCloud.

- Wählen Sie den Typ des zu verwendenden Identitätsanbieters und geben Sie die erforderlichen Informationen ein:WatchGuard Cloud Directory

Verwenden Sie die Benutzer und Gruppen, die Sie zum WatchGuard Cloud Directory hinzufügen. WatchGuard Cloud Directory ist eine Authentifizierungsdomäne, in der Sie WatchGuard Cloud-gehostete Benutzer und Gruppen hinzufügen können. Weitere Informationen über WatchGuard Cloud Directory und darüber, wie Sie WatchGuard Cloud-gehostete Benutzer und Gruppen hinzufügen, finden Sie unter Über WatchGuard Cloud Directory.

Diese Option eignet sich am besten für Konten ohne externen Identitätsanbieter, Konten mit nur wenigen Benutzern und Konten, die FireCloud testen möchten.

Wenn Sie diese Option wählen und WatchGuard Cloud Directory nicht eingerichtet haben, wird WatchGuard Cloud Directory für Sie konfiguriert.

Wenn Sie WatchGuard Cloud Directory als Ihren FireCloud Identitätsanbieter verwenden, unterstützt FireCloud nur Nicht-MFA-Benutzer. Um FireCloud mit MFA-Benutzern zu verwenden, die Sie WatchGuard Cloud Directory hinzugefügt haben, müssen Sie AuthPoint als SAML-Identitätsanbieter für FireCloud einrichten.

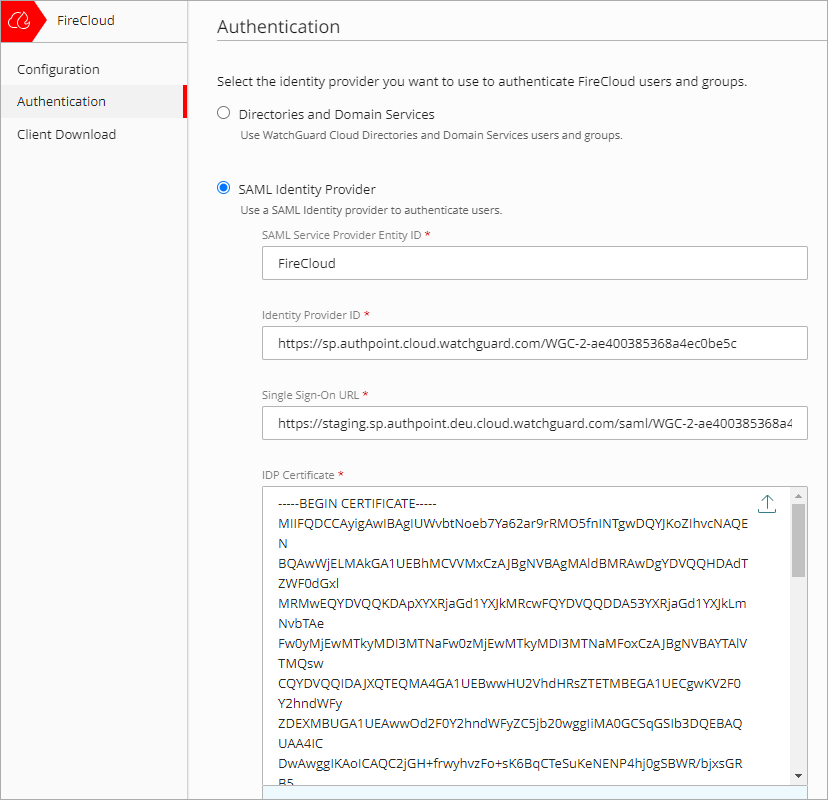

AuthPoint und SAML von Drittanbietern

Verwenden Sie einen beliebigen Identitätsanbieter, der SAML unterstützt, z. B. AuthPoint oder Microsoft Entra ID, um Ihre Benutzer und Gruppen zu authentifizieren. Um einen SAML-Identitätsanbieter zu konfigurieren, müssen Sie zusätzliche Informationen angeben:

- SAML Service-Provider-Entitäts-ID — Geben Sie einen Namen ein, um FireCloud als Ihren Service-Provider zu identifizieren. Eine Entitäts-ID ist ein eindeutiger Name für einen Identitätsanbieter oder Service-Provider. Nach der Konfiguration dieses Werts für FireCloud verwenden Sie diese Entitäts-ID für die Konfiguration Ihres Identitätsanbieters.

- ID des Identitätsanbieters — Geben Sie die Entitäts-ID Ihres Identitätsanbieters ein. Identitätsanbieter zeigen diesen Wert normalerweise in der Benutzeroberfläche an. In einigen Fällen müssen Sie jedoch möglicherweise eine Metadaten-Datei herunterladen und den Wert von dort abrufen. Beispiel: Ihre AuthPoint-Entitäts-ID lautet https://sp.authpoint.cloud.watchguard.com/ACC-1234567, undACC-1234576 ist Ihre WatchGuard Cloud-Kontonummer.

- URL für Single Sign-On — Geben Sie die URL für Single Sign-On Ihres Identitätsanbieters ein. Dies ist in der Regel eine URL, die den Namen des Identitätsanbieters enthält. Beispiel: Die AuthPoint-URL für Single Sign-On lautet https://sp.authpoint.usa.cloud.watchguard.com/saml/ACC-1234567/sso/spinit, usa ist Ihre WatchGuard Cloud-Kontoregion und ACC-1234576 ist Ihre WatchGuard Cloud-KontonummerSie finden die AuthPoint-URL für Single Sign-On in der SAML-Metadaten-Datei.

- IDP-Zertifikat — Fügen Sie das x.509-Zertifikat von Ihrem Identitätsanbieter ein oder laden Sie es hoch. Sie können das Zertifikat von manchen Identitätsanbietern herunterladen, während das Zertifikat bei anderen als Wert in der Metadaten-Datei enthalten ist.

Für AuthPoint finden Sie die Identitätsanbieter-ID und die URL für Single Sign-On in der AuthPoint-Metadaten-Datei. Um das AuthPoint-Metadaten-Zertifikat und das IDP-Zertifikat herunterzuladen, gehen Sie in WatchGuard Cloud zu Konfigurieren > AuthPoint > Ressourcen > Zertifikat.

- Klicken Sie auf Speichern.

Sie müssen einen Identitätsanbieter nur konfigurieren, wenn Sie FireCloud zum ersten Mal einrichten. Um die Einstellungen für Ihren Identitätsanbieter zu bearbeiten oder zu einem neuen Identitätsanbieter zu wechseln, gehen Sie zu Konfigurieren > FireCloud > Authentifizierung.

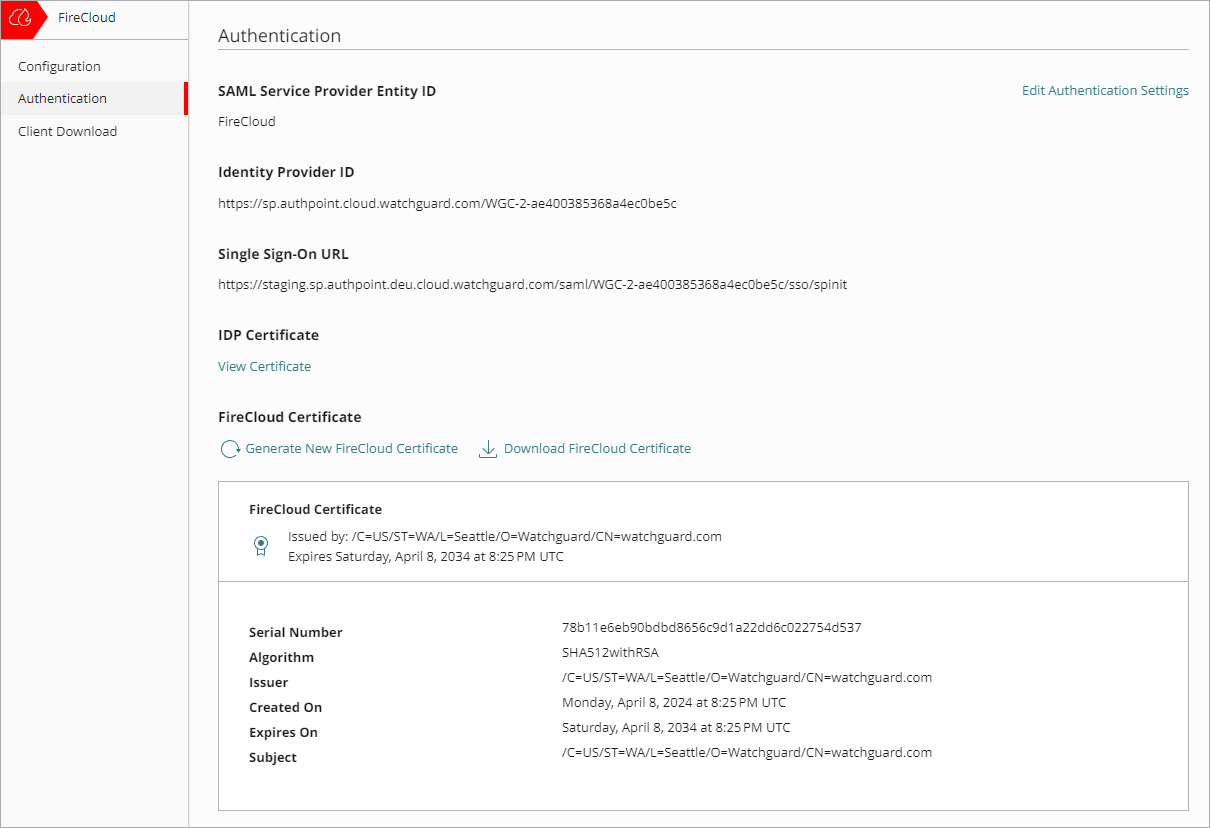

FireCloud-Informationen für Ihren Identitätsanbieter bereitstellen (nur SAML)

Wenn Sie einen SAML-Identitätsanbieter konfigurieren, generiert FireCloud ein Zertifikat, das Sie Ihrem Identitätsanbieter zur Verfügung stellen können. Dieses Zertifikat gibt Ihrem Identitätsanbieter die Informationen zur Identifizierung von FireCloud und stellt sicher, dass Ihr Identitätsanbieter nur auf gültige Authentifizierungsanfragen von FireCloud antwortet. Sie können dieses Zertifikat über die FireCloud-Authentifizierungsseite herunterladen.

Wir empfehlen, das FireCloud-Zertifikat zu Ihrem Identitätsanbieter zu importieren und die Signaturverifizierung zu aktivieren.

Ihr Identitätsanbieter kann die Signaturverifizierung auf unterschiedliche Weise benennen. Okta nennt diese Einstellung beispielsweise SAML Signed Request, Entra ID hingegen Verification Certificates.

Wenn Sie AuthPoint als Identitätsanbieter verwenden möchten, müssen Sie für FireCloud auch eine SAML-Ressource in AuthPoint erstellen und die SAML-Ressource zu Ihren vorhandenen Authentifizierungsregeln hinzufügen oder neue Authentifizierungsregeln für die SAML-Ressource hinzufügen.

- Klicken Sie auf der Seite FireCloud-Authentifizierung auf FireCloud-Zertifikat herunterladen. Dieses Zertifikat wird verwendet, wenn Sie eine SAML-Ressource in AuthPoint konfigurieren. Der Wert der SAML-Service-Provider-Entitäts-ID wird ebenfalls verwendet.

- Wählen Sie Konfigurieren > AuthPoint > Ressourcen.

- Klicken Sie auf Ressource hinzufügen.

- Wählen Sie in der Dropdown-Liste Typ die Option SAML.

- Geben Sie einen Namen für Ihre Ressource ein, z. B. FireCloud.

- Wählen Sie in der Dropdown-Liste Anwendungstyp die Option Andere.

- Geben Sie im Textfeld Service-Provider-Entitäts-ID die SAML-Service-Provider-Entitäts-ID ein, die Sie in Identitätsanbieter in FireCloud konfigurieren angegeben haben. Dies ist die Bezeichnung, die Sie zur Identifizierung von FireCloud angegeben haben.

- Geben Sie im Textfeld Assertionsverbraucherdienst den Wert des Assertionsverbraucherdienstes für Ihr FireCloud-Konto ein, basierend auf Ihrer WatchGuard Cloud-Kontoregion.

- Nordamerika/Amerika — https://authsvc.firecloud.usa.cloud.watchguard.com/v1/acs

- EMEA — https://authsvc.firecloud.deu.cloud.watchguard.com/v1/acs

- APAC — https://authsvc.firecloud.jpn.cloud.watchguard.com/v1/acs

- Wählen Sie in der Dropdown-Liste Benutzer-ID bei Umleitung an Service-Provider gesendet und danach Benutzername.

- Laden Sie für das Zertifikat Ihr FireCloud-Zertifikat hoch.

- Wählen Sie aus der Dropdown-Liste AuthPoint Zertifikat das AuthPoint-Zertifikat aus, das mit Ihrer Ressource verknüpft werden soll. Wählen Sie das gleiche Zertifikat aus, für das Sie die Metadaten und das x.509-Zertifikat heruntergeladen haben.

- Klicken Sie auf Attribut hinzufügen.

- Geben Sie in das Textfeld Attributname Gruppen ein. Dieser Wert unterscheidet zwischen Groß- und Kleinschreibung.

- Wählen Sie in der Dropdown-Liste Wert holen von die Option Benutzergruppen.

- Klicken Sie auf Speichern.

AuthPoint speichert Ihre benutzerdefinierten Attribute. - Klicken Sie auf Speichern.

AuthPoint erstellt Ihre SAML-Ressource. - Fügen Sie in AuthPoint auf der Seite Regeln eine neue AuthPoint-Authentifizierungsregel für diese Ressource hinzu. Alternativ können Sie die Ressource zu Ihren vorhandenen Authentifizierungsregeln hinzufügen. Weitere Informationen finden Sie unter Über AuthPoint-Authentifizierungsregeln.

- Damit Benutzer lediglich mit ihrem Passwort eine Verbindung zu FireCloud herstellen können, muss Ihre AuthPoint-Authentifizierungsregel nur eine Passwortauthentifizierung voraussetzen.

- Wenn Sie möchten, dass sich Benutzer bei einer Verbindung mit FireCloud durch MFA authentifizieren, müssen Sie in Ihrer AuthPoint-Authentifizierungsregel zusätzlich zur Passwortauthentifizierung die Authentifizierungsoptionen Push, QR-Code oder OTP festlegen.

FireCloud-Zugriffskontrolle

Wenn Sie FireCloud mit einem Identitätsanbieter verbinden, der mehr Benutzer hat, als FireCloud tatsächlich nutzen werden, können Sie die FireCloud-Zugriffskontrolle so festlegen, dass nur einige Benutzer eine Verbindung zum Dienst herstellen und eine Benutzerlizenz nutzen können. Deaktivieren Sie hierzu die standardmäßige FireCloud-Zugriffsrichtlinie und konfigurieren Sie die Zugriffsrichtlinien nur für die Benutzergruppen, die Zugriff auf FireCloud haben sollen. Benutzer ohne Zugriffsrichtlinie können keine Verbindung zum FireCloud-Dienst herstellen und keine Lizenzen verwenden. Weitere Informationen finden Sie unter FireCloud-Zugriffsrichtlinien.

Sie können den FireCloud Connection Manager auch nur für Endnutzer bereitstellen, die den Dienst verwenden sollen.

Standardeinstellungen prüfen

In FireCloud sind standardmäßig alle Security Services mit Standardkonfigurationen aktiviert, und es ist eine Standardzugriffsrichtlinie vorhanden, mit der festgelegt wird, welche Security Services für den Benutzerverkehr gelten. Dies bedeutet, dass Sie FireCloud sofort bereitstellen und verwenden können. Wir empfehlen jedoch, die Standardeinstellungen zu überprüfen.

Scanning Engines schützen vor Spyware, Viren, bösartigen Anwendungen, Spam-E-Mails und Datenlecks. Inhaltsscanning-Dienste sind standardmäßig mit den empfohlenen Einstellungen aktiviert. Sie müssen das Inhaltsscanning auch in den FireCloud-Zugriffsrichtlinien aktivieren, damit das Inhaltsscanning auf den Datenverkehr angewendet wird.

Mit FireCloud können Sie das Inhaltsscanning mit den folgenden Diensten aktivieren:

Gateway AntiVirus

Gateway AntiVirus schützt Ihre Benutzer vor Viren. Sie können konfigurieren, welche Aktionen Gateway AntiVirus in den folgenden Fällen ausführen soll: Virus erkannt; Fehler; gescannter Inhalt überschreitet konfigurierte Größengrenze; gescannter Inhalt verschlüsselt.

APT Blocker

Ein Angriff mit fortgeschrittener, andauernder Bedrohung (APT) ist eine Art von Netzwerk-Angriff, bei dem fortgeschrittene Malware und Zero-Day-Exploits eingesetzt werden, um über längere Zeiträume Zugriff auf Netzwerke und vertrauliche Daten zu erhalten. APT Blocker identifiziert die Eigenschaften und das Verhalten von APT-Malware in Dateien und E-Mail-Anhängen, die in Ihr Netzwerk eingehen. Sie können konfigurieren, welche Aktionen APT Blocker für jeden Bedrohungslevel (Hoch, Mittel, Niedrig) ausführen soll.

Mit FireCloud können Sie gängige Sicherheitsbedrohungen wie Botnets, Spyware, SQL-Injections, Cross-Site Scripting und Pufferüberläufe überwachen und blockieren. Die FireCloud-Netzwerk-Blockierungsdienste sind standardmäßig mit den empfohlenen Einstellungen aktiviert.

Botnet Detection

Ein Botnet besteht aus einer großen Anzahl mit Malware infizierter Client-Computer, die von einem entfernten Server kontrolliert und zur Durchführung bösartiger Handlungen verwendet werden. Security Service Botnet Detection fügt eine Liste bekannter IP-Adressen von Botnet-Sites zur Liste Blockierte Seiten in FireCloud hinzu, sodass FireCloud diese Seiten auf Paketebene blockieren kann.

Intrusion Prevention Service

Intrusion Prevention Service (IPS) verwendet Signaturen, um Echtzeitschutz vor Netzwerk-Angriffen wie Spyware, SQL-Injektionen, Cross-Site Scripting und Pufferüberläufen zu bieten. Konfigurieren Sie die Aktionen, die IPS durchführt, wenn es eine Bedrohung erkennt, sowie die Art des Scans.

Informationen darüber, wie die Netzwerk-Blockierung konfiguriert wird, finden Sie unter Netzwerk-Blockierung in FireCloud konfigurieren.

Geolocation ist ein Security Service, der es FireCloud ermöglicht, die geografischen Standorte von Verbindungen zu und von Ihren Geräten zu erkennen. Mit FireCloud können Sie Geolocation aktivieren und konfigurieren, um den Zugriff von und auf spezifische Standorte zu blockieren.

Mit der standardmäßigen Geolocation-Aktion werden keine Länder blockiert.

Informationen darüber, wie Sie Geolocation-Aktionen konfigurieren, finden Sie unter Geolocation-Aktionen in FireCloud hinzufügen.

Inhaltsfilter nutzen die Security Services WebBlocker und Application Control, um bestimmte Inhaltskategorien und Anwendungen zu blockieren. Inhaltsfilter-Security-Services sind standardmäßig mit den empfohlenen Einstellungen aktiviert.

WebBlocker

WebBlocker hilft Ihnen, zu kontrollieren, welche Websites für Ihre Benutzer verfügbar sind. WebBlocker verwendet eine Datenbank, in der Adressen von Websites in Kategorien eingeteilt werden. Wenn ein Benutzer versucht, eine Verbindung zu einer Website herzustellen, sucht FireCloud die Adresse in der WebBlocker-Datenbank und führt die von Ihnen angegebene Aktion für die Inhaltskategorie aus.

Application Control

Application Control ermöglicht es Ihnen, die Nutzung von Anwendungen durch Ihre Benutzer zu überwachen und zu steuern. Mit Application Control können Sie die Nutzung bestimmter Anwendungen blockieren und Berichte über die Nutzung und die Versuche der Nutzung von Anwendungen erstellen.

Informationen darüber, wie Sie Inhaltsfilter konfigurieren, finden Sie unter Inhaltsfilter in FireCloud.

Eine FireCloud-Zugriffsrichtlinie ist eine Regel, die bestimmt, wann FireCloud Verbindungen zulässt oder ablehnt. FireCloud weist jede Verbindung einer Zugriffsrichtlinie zu, und zwar auf Basis der Benutzergruppen, zu denen der Benutzer gehört. Sie können konfigurieren, welche Security Services für den von jeder Zugriffsrichtlinie verwalteten Datenverkehr zur Anwendung kommen soll.

FireCloud hat eine Standard-Zugriffsrichtlinie, die für alle Verbindungen zur Anwendung kommt. In der Standard-Zugriffsrichtlinie sind alle Security Services mit den Standardkonfigurationen aktiviert. Es ist nicht möglich die Standard-Zugriffsrichtlinie zu bearbeiten oder zu löschen.

Wenn Sie die Standard-Zugriffsrichtlinie nicht verwenden möchten, können Sie sie deaktivieren. Ist die Standard-Zugriffsrichtlinie deaktiviert und entspricht eine Benutzerverbindung keiner der Zugriffsrichtlinien, wird die Verbindung abgelehnt.

Weitere Informationen über die FireCloud-Zugriffsrichtlinien finden Sie unterFireCloud-Zugriffsrichtlinien.

WatchGuard Connection Manager herunterladen und installieren

Damit FireCloud Ihre Benutzer schützen kann, muss WatchGuard Connection Manager auf ihren Geräten installiert sein und zur Verbindung mit FireCloud verwendet werden.

So laden Sie WatchGuard Agent für die Installation von WatchGuard Connection Manager herunter:

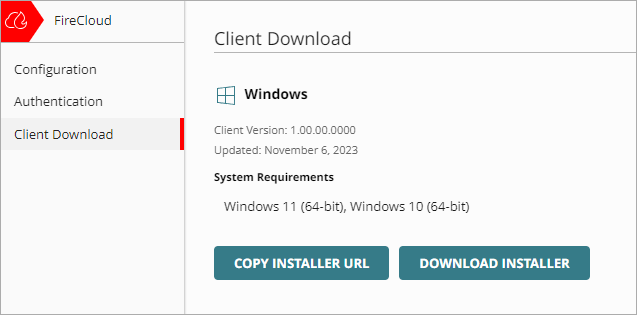

- Melden Sie sich bei WatchGuard Cloud an und gehen Sie zu Konfigurieren > FireCloud.

- Wählen Sie Client-Download.

Die Seite Client-Download wird geöffnet.

- Klicken Sie auf Installationsprogramm herunterladen.

Der Download des WatchGuard Agent-Installationsprogramms wird gestartet. - Führen Sie das heruntergeladene Installationsprogramm aus.

- Klicken Sie auf Installieren.

- Wenn die Installation abgeschlossen ist, klicken Sie auf Fertigstellen.

Nach der Installation von WatchGuard Agent wird Connection Manager vom Agent automatisch heruntergeladen und installiert. Sobald der Vorgang abgeschlossen ist, wird Connection Manager geöffnet, und Sie werden aufgefordert, Ihre Zugangsdaten für die Verbindung mit FireCloud einzugeben. Verwenden Sie hierzu die Zugangsdaten für das Benutzerkonto in Ihrem Identitätsanbieter.

Verbindung zu FireCloud mit Connection Manager herstellen

Während Sie mit FireCloud verbunden sind, sind Sie geschützt und können Ihren Computer sicher nutzen und im Internet surfen. Nachdem Sie zum ersten Mal eine Verbindung zu FireCloud hergestellt haben, sorgt der Agent dafür, dass Ihre Sitzung offen bleibt. Sie bleiben also auch dann verbunden, wenn Sie Ihren Computer neu starten.

Wenn Sie die Verbindung zu FireCloud getrennt haben, müssen Sie sich manuell anmelden und erneut eine Verbindung herstellen.

So stellen Sie eine Verbindung zu FireCloud her:

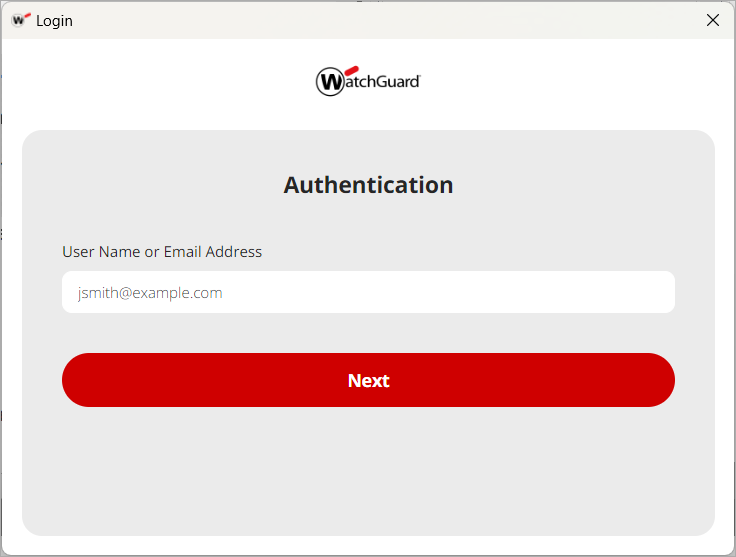

- Öffnen Sie den WatchGuard Connection Manager.

- Klicken Sie in der Taskleiste auf WatchGuard Connection Manager und wählen Sie Verbinden.

- Geben Sie Ihren Benutzernamen oder Ihre E-Mail-Adresse ein und klicken Sie auf Weiter.

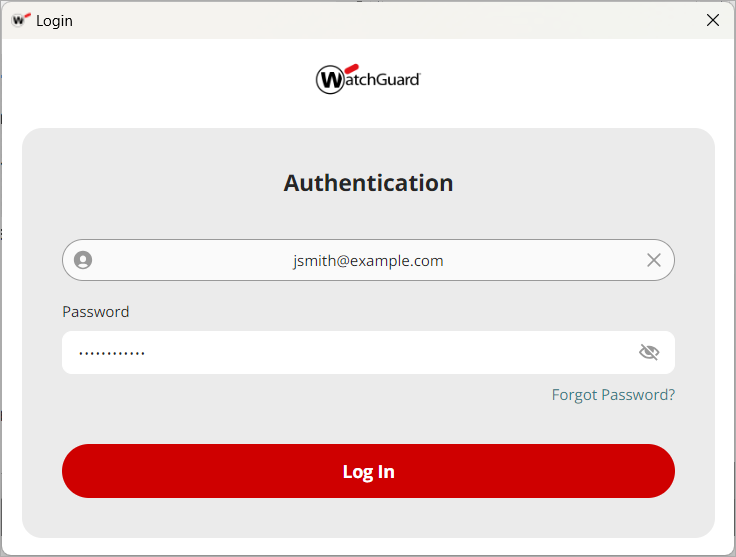

- Geben Sie Ihr Passwort ein.

Sie sind mit FireCloud verbunden, sobald eine Meldung über den erfolgreichen Ausgang eingeblendet wird. - Klicken Sie auf Anmelden.

FireCloud-Vorlagen erstellen und bereitstellen (Optional — Nur Service-Provider)

Mit FireCloud-Vorlagen können Service-Provider geteilte Konfigurationseinstellungen für mehrere Konten verwalten. In einer FireCloud-Vorlage können Sie FireCloud-Zugriffsrichtlinien und -Dienste konfigurieren, genauso, wie Sie es in Ihrem FireCloud-Konto tun würden. Sie können Ihre verwalteten Konten dann bei der Vorlage anmelden, damit die Konfigurationseinstellungen der Vorlage an diese Konten vererbt werden.

Weitere Informationen über FireCloud-Vorlagen finden Sie unter Über FireCloud-Vorlagen und FireCloud-Vorlagen verwalten.