S'applique À : Authentification Multifacteur AuthPoint, AuthPoint Total Identity Security

Cette rubrique de démarrage rapide examine les étapes générales pour configurer et tester l'authentification multifacteur (MFA) avec AuthPoint. Ce guide présente AuthPoint examine les composants de base d'AuthPoint et vous aide à tester la MFA avant de déployer complètement AuthPoint.

Si vous comprenez déjà la configuration de base d'AuthPoint et que vous êtes prêt à le déployer sur votre réseau, vous pouvez commencer par le Guide de Déploiement d'AuthPoint.

Si vous n'avez pas encore acheté de licence AuthPoint, vous pouvez commencer une version d'essai gratuite d'AuthPoint dans WatchGuard Cloud. Pour démarrer un essai, accédez à la page Essais. Vous pouvez également contacter votre WatchGuard Partner habituel et lui demander d'activer votre essai d'AuthPoint. Pour plus d'informations, consultez Gérer les Essais – Service Providers et Gérer les Essais – Subscribers.

Avant de commencer, nous vous recommandons de vous familiariser avec les composants d'AuthPoint et certains des termes clés liés à AuthPoint :

AuthPoint a plusieurs composants :

- AuthPoint Management UI — L'AuthPoint management UI dans WatchGuard Cloud est l'endroit où vous configurez et gérez vos utilisateurs, groupes, ressources, stratégies d'authentification et identités externes, ainsi que l'AuthPoint Gateway.

- Application Mobile AuthPoint — L'application mobile AuthPoint est requise pour l'authentification. Vous pouvez afficher et gérer les jetons, approuver les notifications Push, obtenir des OTP et scanner des QR codes.

- AuthPoint Gateway — AuthPoint Gateway est un logiciel léger que vous installez sur votre réseau afin qu'AuthPoint puisse communiquer avec vos clients RADIUS et vos bases de données LDAP. La Gateway fonctionne comme un serveur RADIUS et est nécessaire pour l'authentification RADIUS et pour que les utilisateurs LDAP accèdent aux ressources SAML.

- Logon app — Logon app est utilisée pour exiger une authentification lorsque les utilisateurs se connectent à un ordinateur ou à un serveur. Logon app comprend deux parties — L'application que vous installez sur un ordinateur ou un serveur et la ressource que vous configurez dans AuthPoint.

- Agent ADFS — Avec l'agent ADFS AuthPoint, vous pouvez ajouter l'authentification multifacteur (MFA) à Active Directory Federation Services (ADFS) pour une sécurité supplémentaire.

- Agent RD Web — Avec l'agent RD Web AuthPoint, vous pouvez ajouter la MFA à l'accès Remote Desktop Web Access.

- WatchGuard Cloud Directory — WatchGuard Cloud Directory est un domaine d'authentification dans lequel vous pouvez ajouter des utilisateurs et des groupes hébergés dans WatchGuard Cloud. Les utilisateurs et les groupes que vous ajoutez à WatchGuard Cloud Directory sont automatiquement ajoutés à AuthPoint. Pour en savoir plus, accédez à À Propos de WatchGuard Cloud Directory.

- Stratégies d'Authentification — Les stratégies d'authentification spécifient les ressources sur lesquelles les utilisateurs d'AuthPoint peuvent s'authentifier ainsi que les méthodes d'authentification à leur disposition (Push, QR code et OTP).

- Objets de Stratégie — Les objets de stratégie sont les composants d'une stratégie configurables individuellement, tels que les Emplacements Réseau. Vous pouvez configurer les objets de stratégie avant de les ajouter aux stratégies d'authentification.

- Ressources — Les ressources sont les applications et les services auxquels vos utilisateurs se connectent. Dans AuthPoint, il existe sept types de ressources :

- Firebox — La ressource Firebox sert à activer AuthPoint en tant que serveur d'authentification sur un Firebox ajouté à WatchGuard Cloud.

- Client RADIUS — Une application ou un service qui utilise l'authentification RADIUS (principalement des pare-feux et des réseaux privés VPN (Virtual Private Network)).

- SAML — Application ou service utilisant l'authentification SAML (Security Assertion Markup Language) tel que Microsoft 365, Salesforce et l'Access Portal Firebox.

- Portail IdP — Une page de portail qui montre aux utilisateurs les ressources SAML à leur disposition.

- Logon app — La ressource Logon app est utilisée pour configurer et définir les stratégies d'authentification de Logon app.

- ADFS — La ressource ADFS est utilisée pour ajouter la MFA à l'authentification ADFS.

- RD Web — La ressource RD Web est utilisée pour ajouter une MFA à l'accès Remote Desktop Web Access.

- RESTful API Client — La ressource RESTful API Client sert à configurer et définir les stratégies d'authentification d'un RESTful API client.

- Méthodes d'Authentification

- Notification Push — Une notification Push est une notification envoyée à votre périphérique mobile lorsque vous essayez de vous connecter à une ressource. Vous devez approuver la notification Push pour vous connecter ou la refuser pour empêcher une tentative d'accès qui n'a pas été faite par vous.

- QR Code — Lorsque vous vous authentifiez avec un QR code, vous scannez le QR code sur l'écran avec l'application mobile AuthPoint et utilisez le code de vérification que vous recevez pour vous authentifier et vous connecter.

- One-Time Password (OTP) — Un OTP est un mot de passe temporaire à usage unique disponible dans l'application mobile AuthPoint. Pour vous connecter à une ressource avec OTP, vous devez saisir l'OTP affiché dans votre application mobile AuthPoint lors de l'authentification.

- Identités Externes — Les informations requises pour se connecter à vos bases de données Active Directory ou LDAP afin d'obtenir des informations sur les comptes d'utilisateurs et valider les mots de passe.

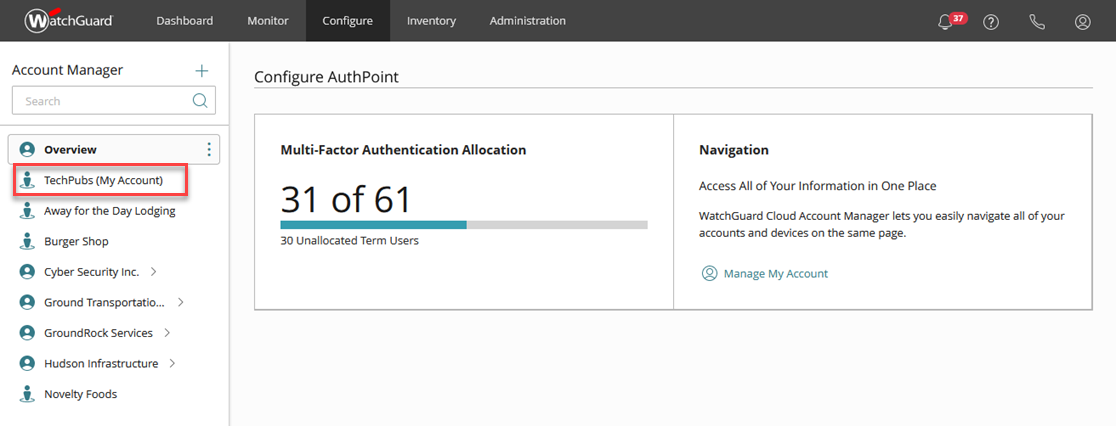

Connexion à l'AuthPoint Management UI

L'AuthPoint management UI est l'endroit où vous configurez et gérez vos utilisateurs, groupes, ressources et stratégies d'authentification AuthPoint. Vous accédez à l'AuthPoint management UI dans WatchGuard Cloud.

Pour vous connecter à WatchGuard Cloud, allez sur cloud.watchguard.com. Après vous être connecté, sélectionnez Configurer > AuthPoint.

Les comptes Service Provider ont un affichage différent de WatchGuard Cloud. Si vous possédez un compte Service Provider, vous devez sélectionner un compte dans le menu Gestionnaire de Comptes afin de configurer AuthPoint pour ce compte.

Ajouter une Ressource à Protéger par MFA

Pour configurer la MFA pour une application, vous devez ajouter une ressource pour le client dans AuthPoint et configurez les paramètres nécessaires pour la MFA dans votre application tierce.

Dans notre exemple, nous ajoutons une ressource de portail IdP (Identity Provider). Le portail IdP est une page de portail qui montre aux utilisateurs une liste des ressources SAML disponibles pour leur groupe AuthPoint. Étant donné que le portail IdP est une ressource AuthPoint, vous pouvez l'utiliser pour tester la MFA sans qu'une configuration tierce ne soit nécessaire.

Si vous voulez tester la MFA avec une application spécifique, consultez les Guides d'Intégration AuthPoint. Si vous ne trouvez pas de guide d'intégration pour l'application que vous voulez essayer avec AuthPoint, consultez Configurer la MFA pour une Application ou un Service ou Configurer la MFA pour un Client RADIUS.

Pour ajouter une ressource du portail IdP :

- Dans le menu de navigation, sélectionnez Ressources.

La page Ressources apparaît.

- Cliquez sur Ajouter une Ressource.

- Dans la liste déroulante Type, sélectionnez Portail IDP.

Des champs supplémentaires s'affichent. - Dans la zone de texte Nom, tapez un nom décrivant la ressource. Dans notre exemple, nous appelons cette ressource Self Service Portal.

- Dans la zone de texte Alias du Compte, saisissez une valeur unique à ajouter à l'URL de votre portail IdP. Dans notre exemple, nous utilisons Washington. Cela signifie que l'URL de notre portail IdP est https://authpoint.watchguard.com/washington.

- Cliquez sur Enregistrer.

La ressource du portail IdP figure sur la page Ressources.

Configurer WatchGuard Cloud Directory

Avant de commencer avec les utilisateurs et les groupes, nous devons configurer WatchGuard Cloud Directory. WatchGuard Cloud Directory est un domaine d'authentification dans lequel vous pouvez ajouter des utilisateurs et des groupes hébergés dans WatchGuard Cloud. Les services de WatchGuard Cloud, tels qu'AuthPoint, peuvent utiliser les utilisateurs et les groupes hébergés sur WatchGuard Cloud que vous ajoutez à WatchGuard Cloud Directory.

Les utilisateurs et les groupes que vous ajoutez à WatchGuard Cloud Directory sont automatiquement ajoutés à AuthPoint.

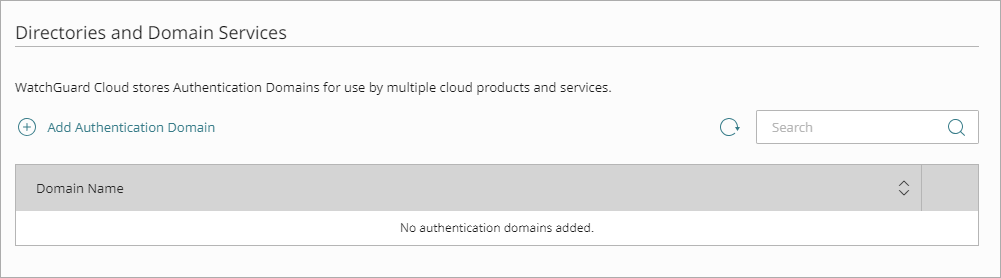

Pour ajouter le WatchGuard Cloud Directory, depuis WatchGuard Cloud :

- Sélectionnez Configurer > Services de Domaine et Répertoires.

La page Services de Domaine et Répertoires s'ouvre.

- Cliquez sur Ajouter un Domaine d'Authentification.

La page Ajouter un Domaine d'Authentification s'ouvre.

- Sélectionnez si WatchGuard Cloud Directory

- Cliquez sur Suivant.

- Confirmez que vous souhaitez créer WatchGuard Cloud Directory.

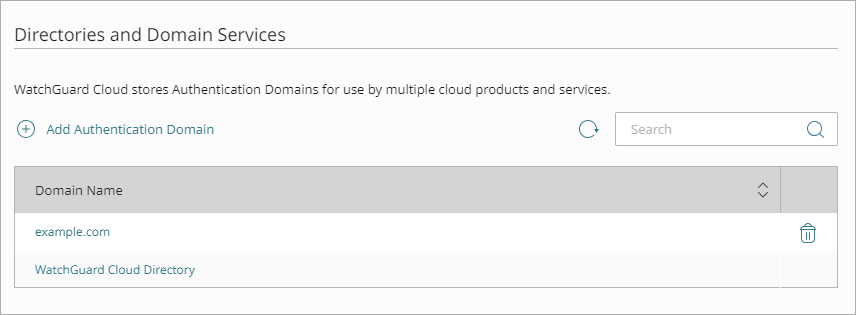

La page Services de Domaine et Répertoires s'ouvre et WatchGuard Cloud Directory est ajouté à votre compte WatchGuard Cloud.

Ajouter un Groupe

Dans AuthPoint, les groupes vous permettent de définir les ressources auxquelles vos utilisateurs ont accès. Vous ajoutez les utilisateurs dans des groupes, puis vous ajoutez les groupes aux stratégies d'authentification spécifiant les ressources sur lesquelles les utilisateurs peuvent s'authentifier.

Vous devez ajouter au moins un groupe avant de pouvoir ajouter ou synchroniser les utilisateurs ou ajouter des stratégies d'authentification.

Pour ajouter un nouveau groupe :

- Sur la page Répertoires et Domaines, cliquez sur le nom de domaine WatchGuard Cloud Directory.

- Sélectionnez l'onglet Groupes.

- Cliquez sur Ajouter un Groupe.

- Sur la page Nouveau Groupe, saisissez un Nom et une Description pour votre groupe. La description est facultative, mais nous vous recommandons de préciser l'objectif du groupe. Dans notre exemple, le nom de ce groupe est Groupe A.

- Cliquez sur Enregistrer.

Votre groupe est répertorié dans la liste Groupes du WatchGuard Cloud Directory. Le groupe est également ajouté à la page Groupes dans AuthPoint.

Ajouter une Stratégie d'Authentification

Les stratégie d'authentification spécifient les ressources auxquelles les utilisateurs peuvent accéder et les méthodes d'authentification qu'ils peuvent utiliser (OTP, notification Push et QR code). Lorsque vous configurez une stratégie d'authentification, spécifiez ces paramètres :

- Si les authentifications sont autorisées ou refusées

- Les méthodes d'authentification requises

- Les ressources auxquelles s'applique la stratégie

- Les groupes d'utilisateurs auxquels s'applique la stratégie

- Les objets de stratégie s'appliquant aux authentifications

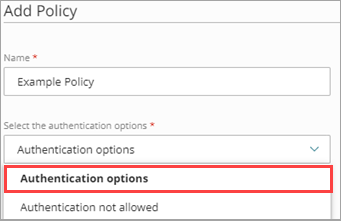

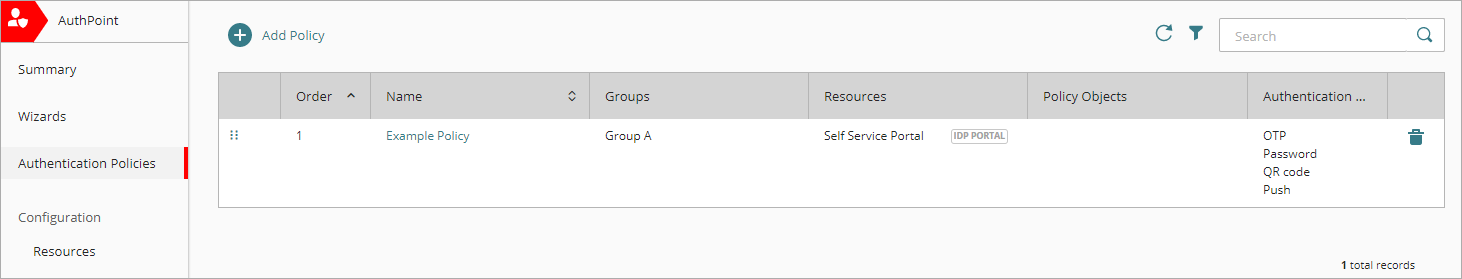

Pour ajouter une nouvelle stratégie d'authentification :

- Sélectionnez Stratégies d'Authentification.

- Cliquez sur Ajouter une Stratégie.

- Saisissez un nom pour cette stratégie d'authentification.

- Dans la liste déroulante Sélectionner les options d'authentification, conservez la valeur par défaut Options d'authentification sélectionnée.

- En face de la liste déroulante des options d'authentification, sélectionnez les cases à cocher Mot de passe, Push, QR Code et One-Time Password. Ce sont les méthodes d'authentification que les utilisateurs peuvent choisir lorsqu'ils se connectent à cette ressource. La case à cocher Mot de passe exige que les utilisateurs saisissent leur mot de passe avant de s'authentifier sur cette ressource. Pour plus d'informations sur les méthodes d'authentification, consultez À Propos de l'Authentification.

Ne sélectionnez pas les options d'Authentification supplémentaire. Ces options s'appliquent uniquement aux stratégies d'authentification comprenant une ressource SAML Microsoft 365.

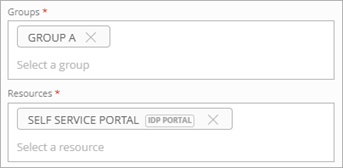

- Dans la liste des Groupes, sélectionnez le groupe AuthPoint que vous avez créé. Cette liste spécifie les groupes auxquels s'applique cette stratégie d'authentification. Dans notre exemple, nous sélectionnons Groupe A.

- Dans la liste Ressources, sélectionnez la ressource du portail IdP que vous avez créée. Cette liste détermine les ressources sur lesquelles les utilisateurs peuvent s'authentifier. Dans notre exemple, nous sélectionnons la ressource Portail Libre-Service que nous avons créée précédemment.

- Ignorez la liste des Objets de Stratégie.

- Cliquez sur Enregistrer.

Votre stratégie est créée et ajoutée à la fin de la liste des stratégies.

Ajouter un Utilisateur

Il existe deux manières d'ajouter des utilisateurs dans AuthPoint : vous pouvez synchroniser les utilisateurs à partir d'une base de données Active Directory Azure, Active Directory, ou LDAP (Lightweight Directory Access Protocol), ou ajouter des utilisateurs AuthPoint hébergés sur WatchGuard Cloud.

Dans cette rubrique de démarrage rapide, nous fournissons les étapes pour ajouter un utilisateur hébergé sur WatchGuard Cloud au WatchGuard Cloud Directory. Nous vous recommandons de commencer par un utilisateur de test avant d'ajouter ou synchroniser l'ensemble des utilisateurs finaux.

Pour apprendre à synchroniser un utilisateur à partir d'une base de données d'utilisateurs externe, consultez Synchroniser des Utilisateurs à partir d'Active Directory ou de LDAP etSynchroniser des Utilisateurs à partir d'Azure Active Directory.

Pour ajouter un compte d'utilisateur :

- Sélectionnez Configurer > Services de Domaine et Répertoires.

La page Domaines d'Authentification s'ouvre.

- Sur la page Répertoires et Domaines, cliquez sur le nom de domaine WatchGuard Cloud Directory.

La page Mettre à Jour les Services de Domaine et Répertoires s'ouvre.

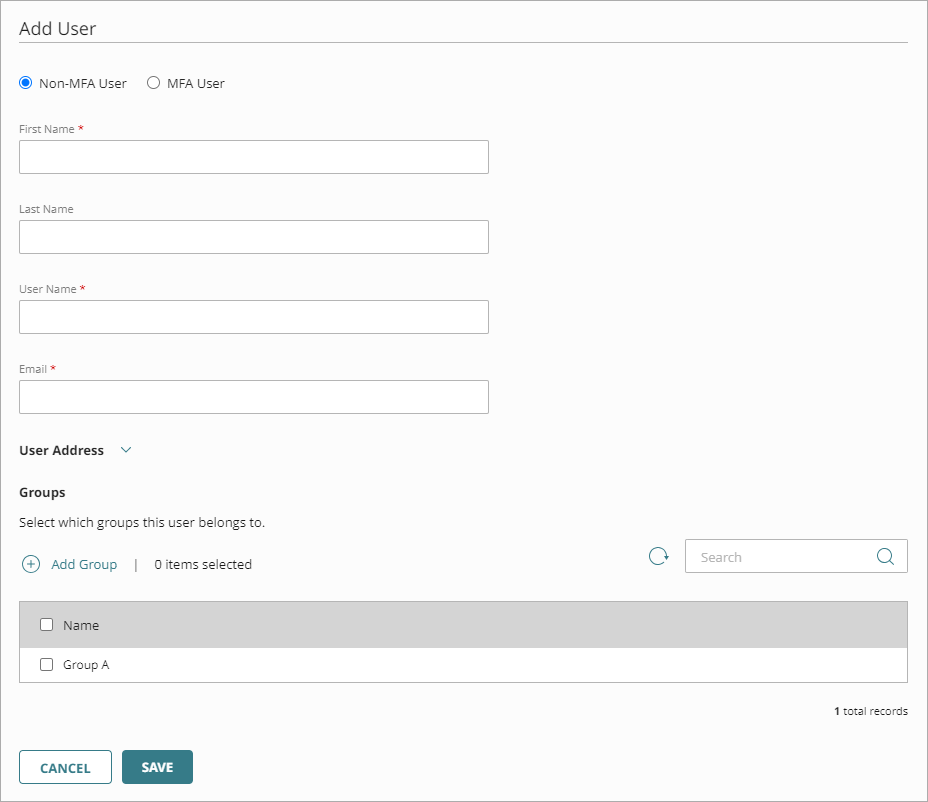

- Dans l'onglet Utilisateurs, cliquez sur Ajouter un Utilisateur.

La page Ajouter un Utilisateur s'affiche.

- Sélectionnez Utilisateur MFA. Les utilisateurs MFA sont des comptes d'utilisateur qui utiliseront AuthPoint pour s'authentifier. Les utilisateurs non-MFA sont des utilisateurs qui ne s'authentifieront qu'avec un mot de passe, comme un utilisateur de compte de service. Les utilisateurs non-MFA ne consomment pas de licence utilisateur AuthPoint et ne peuvent pas s'authentifier auprès des ressources qui nécessitent la MFA.

-

Laissez les deux cases à cocher sélectionnées. Ces options sont nécessaires pour créer un jeton pour votre compte d'utilisateur et pour vous envoyer un e-mail pour activer votre jeton. Nous abordons ce sujet dans la section suivante.

- Dans les zones de texte Prénom et Nom, saisissez le nom d'un utilisateur de test. Dans notre exemple, nous utilisons Sun Li.

- Dans la zone de texte Nom d'Utilisateur, saisissez un nom unique pour cet utilisateur.

- Dans la zone de texte E-mail, saisissez une adresse e-mail pour l'utilisateur de test. Pour tester AuthPoint, vous pouvez utiliser votre propre adresse e-mail, mais si vous synchronisez ultérieurement une base de données d'authentification dont vous faites partie, pensez à supprimer d'abord cet utilisateur de test.

Vous devez spécifier une adresse e-mail valide à laquelle vous pouvez accéder. Un message est envoyé à cette adresse e-mail pour définir votre mot de passe et activer votre jeton.

- Dans la liste Groupes, sélectionnez le ou les groupes WatchGuard Cloud Directory auxquels ajouter votre utilisateur. Si vous n'avez pas de groupes ou si vous souhaitez en ajouter d'autres, vous pouvez cliquer sur Ajouter un Groupe. Le groupe détermine les stratégies d'authentification s'appliquant à cet utilisateur. Dans notre exemple, nous ajoutons Sun Li au groupe Groupe A que nous avons créé précédemment.

- Cliquez sur Enregistrer.

L'utilisateur reçoit deux e-mails. L'un sert à définir le mot de passe AuthPoint et l'autre sert à activer un jeton dans l'application mobile AuthPoint. Pour renvoyer les e-mails de Définition du mot de passe et d'Activation, consultez Renvoyer l'E-mail d'Activation et Renvoyer l'E-mail de Définition du Mot de passe à un Utilisateur.

Configurer le Mot de passe et Activer le Jeton

Lorsque vous ajoutez un utilisateur, AuthPoint lui envoie deux e-mails pour qu'il configure son mot de passe AuthPoint et qu'il active un jeton dans l'application mobile AuthPoint.

Les utilisateurs synchronisés depuis une base de données Active Directory ou LDAP ne reçoivent pas l'e-mail de Définition du Mot de Passe. Ils utilisent le mot de passe défini pour leur compte d'utilisateur dans Active Directory comme mot de passe AuthPoint.

Ouvrez l'e-mail de Définition du Mot de Passe envoyé au compte e-mail de test. Cliquez sur le lien figurant dans l'e-mail pour définir votre mot de passe. Lorsque vous y êtes invité(e), saisissez votre mot de passe, puis cliquez sur Enregistrer.

Votre mot de passe AuthPoint est maintenant défini. Ce mot de passe servira à vous authentifier pour vous connecter à des services et applications protégés.

Ensuite, vous devez activer votre jeton.

Ouvrez l'e-mail d'Activation et cliquez sur le lien figurant dans l'e-mail. Ceci vous amène à la page web de Bienvenue à AuthPoint. Si vous ne l'avez pas encore fait, téléchargez et installez l'application mobile AuthPoint sur votre téléphone.

- Si vous avez ouvert la page Web sur votre téléphone, appuyez sur le bouton Activer. L'application AuthPoint s'ouvre et active votre jeton.

- Si vous avez ouvert la page Web sur votre ordinateur, ouvrez l'application AuthPoint sur votre téléphone, appuyez sur Activer dans l'application, puis dirigez la caméra du téléphone vers le QR code affiché sur l'écran de l'ordinateur.

Vous pouvez également activer les jetons sur le portail IdP. Vous pouvez procéder ainsi si vous souhaitez activer un nouveau jeton sur un autre périphérique mobile.

Lorsqu'un utilisateur parvient à activer un jeton, AuthPoint vous transmet un e-mail pour vous indiquer qu'un jeton a été activé pour le compte d'utilisateur. Vous pouvez consulter le jeton sur la page Utilisateurs.

Essayer la MFA

À ce stade, vous avez configuré la MFA pour une ou plusieurs de vos ressources. Vous pouvez maintenant vérifier que la MFA fonctionne.

Pour tester la MFA :

-

Dans un navigateur Web, naviguez jusqu'à l'adresse de connexion de votre portail IdP. Cette URL doit être https://authpoint.watchguard.com/<your account alias>. Dans notre exemple, nous naviguons vers https://authpoint.watchguard.com/washington.

La page single sign-on AuthPoint s'affiche.Si vous ne connaissez pas l'URL de votre portail IdP, sur la page Ressources, sélectionnez la ressource de votre portail IdP pour rechercher son URL.

- Saisissez votre nom d'utilisateur AuthPoint ou votre adresse e-mail. Cliquez sur Suivant.

- Dans la zone de texte Mot de Passe, saisissez votre mot de passe AuthPoint. Vous devez le faire avant de pouvoir sélectionner une méthode d'authentification. Cela est dû au fait que nous avons coché la case Mot de Passe lorsque nous avons configuré la stratégie d'authentification pour cette ressource.

- Cliquez sur Envoyer Push pour tester l'authentification Push.

- Approuvez la demande d'authentification que vous recevez sur votre périphérique mobile.

Vous êtes connecté au portail IdP.

Après vous être connecté au portail IdP, une page blanche s'affiche sans aucune application listée. Ceci est dû au fait que vous n'avez pas configuré de ressources SAML. Après avoir ajouté des ressources SAML, le portail IdP affiche une liste de toutes les ressources SAML disponibles pour votre groupe AuthPoint.

Guides d'Intégration AuthPoint

Guide de Déploiement d'AuthPoint