S'applique À : Authentification Multifacteur AuthPoint, AuthPoint Total Identity Security

Pour synchroniser des utilisateurs à partir d'Active Directory ou d'une base de données LDAP (Lightweight Directory Access Protocol), vous devez ajouter une identité externe LDAP et créer une ou plusieurs requêtes.

Dans AuthPoint, les identités externes LDAP représentent des bases de données d'utilisateurs externes. Elles se connectent aux bases de données des utilisateurs pour obtenir des informations sur les comptes d'utilisateurs et valider les mots de passe. Les requêtes que vous ajoutez à une identité externe spécifient les utilisateurs à synchroniser à partir de votre base de données Active Directory ou LDAP. Elles extraient les informations des utilisateurs de la base de données et créent un compte d'utilisateur AuthPoint pour les utilisateurs.

Il y a deux façons d'extraire des utilisateurs :

- Synchronisation de Groupes — Sélectionnez les groupes LDAP dont vous souhaitez synchroniser les utilisateurs et AuthPoint crée la requête pour vous.

- Requêtes Avancées — Créez vos propres requêtes LDAP pour spécifier les groupes ou utilisateurs à synchroniser.

Lorsque vous configurez une synchronisation de groupes pour synchroniser les utilisateurs à partir d'Active Directory, vous pouvez activer l'option Créer de nouveaux groupes synchronisés pour créer de nouveaux groupes dans AuthPoint en fonction des groupes Active Directory à partir desquels vous synchronisez les utilisateurs. Pour ajouter des utilisateurs LDAP synchronisés à plusieurs groupes, nous vous recommandons d'utiliser cette fonctionnalité.

L'option de création de nouveaux groupes synchronisés n'est disponible que lorsque vous créez une synchronisation de groupe. Vous ne pouvez pas utiliser cette fonctionnalité avec des requêtes avancées.

Avant de commencer, nous vous recommandons de vous familiariser avec certains objets LDAP courants :

- DC — Composant de Domaine

- CN — Nom Commun/Canonique

- OU — Unité d'Organisation

- DN — Nom Unique

Vous devez associer les identités externes LDAP à une Gateway, et AuthPoint Gateway doit être installée sur votre réseau d'entreprise à un emplacement doté d'un accès à Internet et capable de se connecter à votre serveur LDAP. La Gateway permet la communication entre WatchGuard Cloud et votre base de données Active Directory ou LDAP.

Pour une haute disponibilité, nous vous recommandons de configurer :

- Une identité externe avec une adresse redondante.

- Une Gateway principale et jusqu'à cinq Gateways secondaires (consultez À Propos des Gateways).

Ne configurez pas plusieurs identités externes pour un même domaine.

Pour supprimer un utilisateur LDAP dans AuthPoint, la meilleure solution consiste à supprimer l'utilisateur de son groupe Active Directory ou LDAP pour lui donner l'état de Quarantaine dans AuthPoint, puis à supprimer l'utilisateur dans AuthPoint. Pour plus d'informations, consultez Utilisateurs Mis en Quarantaine.

Ajouter une Identité Externe

- Sélectionnez Identités Externes.

- Cliquez sur Ajouter une Identité Externe.

La page Ajouter une Identité Externe s'ouvre.

- Dans la liste déroulante Type, sélectionnez Configuration LDAP.

Des champs supplémentaires sont affichés. - Dans la zone de texte Nom, tapez un nom descriptif pour l'identité externe.

- Dans la zone de texte Base de Recherche LDAP saisissez votre base de données LDAP. Dans cet exemple, le domaine est exemple.com donc nous entrons dc=exemple,dc=com. Astuce !

Pour plus d'informations sur la syntaxe LDAP et sur la façon d'utiliser une base de recherche pour limiter les répertoires sur le serveur d'authentification où l'identité externe peut rechercher des utilisateurs, consultez Trouver Votre Base de Recherche Active Directory.

- Dans les zones de texte Compte Système et Mot de Passe, saisissez les informations d'identification d'un utilisateur qui a le droit d'effectuer des recherches LDAP et des liaisons. Si cet utilisateur ne figure pas dans le dossier Utilisateurs par défaut, activez l'option et saisissez le nom unique de l'utilisateur. Vous pouvez spécifier un mot de passe d'une longueur maximale de 255 caractères.Astuce !

Dans cet exemple, nous avons un utilisateur nommé administrateur qui se trouve dans une OU appelée AuthPoint (pas le dossier Utilisateurs par défaut). Nous devons donc activer l'option et saisir le nom unique de notre utilisateur ainsi : CN=administrateur, OU=AuthPoint, DC=exemple, DC=com. Si cet utilisateur se trouvait dans le dossier Utilisateurs par défaut, nous saisirions simplement le nom d'utilisateur administrateur.

Si l'utilisateur se trouve dans le dossier Utilisateurs et que le nom d'utilisateur est différent du nom de compte (sAMAccountName), vous devez saisir le nom de compte dans la zone de texte Compte Système.

- Dans la liste déroulante Intervalle de Synchronisation, indiquez à quelle fréquence vous souhaitez synchroniser la base de données LDAP. Si vous sélectionnez Toutes les 24 heures, vous devez également spécifier à quelle heure la synchronisation commence chaque jour.

Pour les identités externes LDAP que vous configurez pour une synchronisation toutes les 24 heures, l'heure de l'Intervalle de Synchronisation utilise le fuseau horaire du serveur LDAP.

- Pour Type, choisissez s'il s'agit d'un serveur Active Directory ou d'un autre type de base de données LDAP. Pour les autres bases de données, vous devez spécifier chaque valeur d'attribut. Vous n'avez pas à faire cela pour Active Directory car les valeurs d'attributs sont connues.

- Dans la zone de texte Domaine, saisissez votre nom de domaine LDAP.

- S'il ne s'agit pas d'un serveur Active Directory, saisissez une valeur pour chaque attribut.

Si vos utilisateurs Active Directory utilisent ADFS, vous devez conserver la valeur sAMAccountName par défaut pour l'attribut lié à la connexion de l'utilisateur.

-

Dans la zone de texte Adresse du Serveur, entrez l'adresse IP de votre serveur LDAP.

Si votre instance Active Directory n'utilise pas LDAPS, vous devez désactiver l'option LDAPS pour l'identité externe. Lorsque vous procédez ainsi, le port par défaut 636 est remplacé par 389.

- Dans la zone de texte Port du serveur, entrez le port de votre serveur.

- (Facultatif) Pour ajouter une adresse redondante à votre identité externe, cliquez sur Ajouter une Adresse Redondante puis saisissez une adresse et un port différents pour la même base de données LDAP.

- Cliquez sur Enregistrer.

Ajouter l'Identité Externe à la Configuration de la Gateway

Vous devez ajouter l'identité externe à la configuration d'une Gateway installée sur votre réseau d'entreprise et ayant accès au serveur LDAP. Après cela, vous pourrez tester la connexion à votre base de données LDAP.

Si vous n'avez pas de Gateway existante, vous devez en ajouter une. Pour plus d'informations, consultez À Propos des Gateways.

Pour ajouter une identité externe à la configuration d'une Gateway :

- Dans le menu de navigation, sélectionnez Gateway.

- Cliquez sur le Nom de votre Gateway.

- Dans la section LDAP, dans la liste Sélectionner une identité externe LDAP, sélectionnez l'identité externe de votre serveur LDAP ou Active Directory.

- Cliquez sur Enregistrer.

Votre identité externe est maintenant connectée à votre Gateway. Ceci active la communication entre WatchGuard Cloud et votre base de données Active Directory ou LDAP.

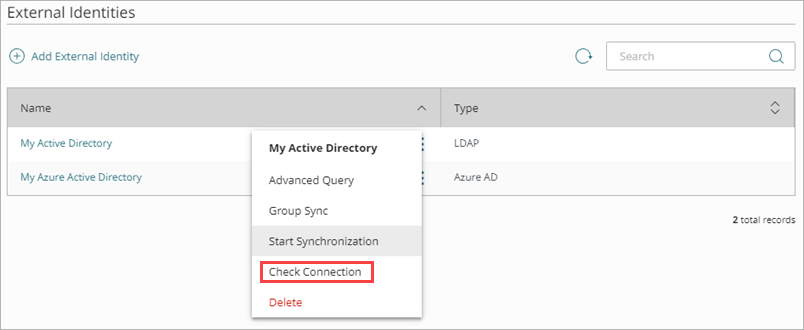

Pour tester la connexion à votre identité externe :

- Dans le menu de navigation, sélectionnez Identités Externes.

- À côté de l'identité externe que vous avez ajoutée pour votre base de données LDAP, cliquez sur

et sélectionnez Vérifier la Connexion.

et sélectionnez Vérifier la Connexion.Si votre test de connexion échoue et que NPS s'exécute sur le serveur Gateway, modifiez le port RADIUS utilisé par AuthPoint Gateway.

Si votre test de connexion réussit mais qu'AuthPoint ne synchronise pas les utilisateurs, nous vous recommandons de vérifier les informations d'identification et les permissions de l'utilisateur du compte système. Si votre instance Active Directory n'utilise pas LDAPS, assurez-vous de désactiver l'option LDAPS pour l'identité externe.

Synchroniser Vos Utilisateurs

Après avoir créé une identité externe pour votre base de données LDAP et avoir connecté l'identité externe à la configuration de votre Gateway, vous devez spécifier les utilisateurs à synchroniser depuis votre base de données LDAP.

Il y a deux façons d'extraire des utilisateurs :

Lorsque vous créez une requête pour trouver vos utilisateurs (manuellement ou avec la synchronisation de groupes), vous choisissez si AuthPoint doit créer un jeton mobile pour les utilisateurs synchronisés et envoyer un e-mail aux utilisateurs synchronisés pour activer leur jeton mobile. AuthPoint le fait par défaut. Dans la plupart des cas, nous vous recommandons d'attribuer un jeton aux utilisateurs et de leur envoyer l'e-mail d'Activation du Jeton. Les comptes d'utilisateurs ont besoin d'un jeton pour s'authentifier auprès d'AuthPoint. Vous pouvez choisir de ne pas le faire pour les utilisateurs qui utilisent des jetons matériels pour l'authentification ou pour les comptes de service qui contournent l'authentification MFA avec l'authentification de base.

Après avoir ajouté une requête, AuthPoint se synchronise avec votre base de données Active Directory ou LDAP lors du prochain intervalle de synchronisation et crée un compte d'utilisateur AuthPoint pour chaque utilisateur identifié par la requête. Si votre requête renvoie plus d'utilisateurs que ne le permettent vos licences AuthPoint, la synchronisation ne crée que le nombre d'utilisateurs permis par votre licence.

Si un utilisateur identifié par votre requête possède la même adresse e-mail qu'un autre compte d'utilisateur AuthPoint existant, AuthPoint ne synchronise pas l'utilisateur externe.

AuthPoint se synchronise uniquement avec votre base de données Active Directory ou LDAP si des modifications ont été apportées depuis la dernière synchronisation.

Les comptes d'utilisateurs créés apparaissent sur la page Utilisateurs avec une icône de statut Activé verte à côté du nom d'utilisateur. L'icône d'état Activé indique que l'utilisateur a été créé et qu'il est actuellement actif (non bloqué). Vous pouvez identifier les utilisateurs synchronisés à partir d'une identité externe par l'étiquette LDAP dans la colonne Type de la liste des utilisateurs.

Chaque utilisateur reçoit un e-mail pour activer son jeton dans l'application mobile AuthPoint. Lorsqu'un utilisateur active son jeton, les informations relatives au jeton s'affichent dans la colonne Jeton avec une icône d'état Activé verte à côté du jeton.

Si un utilisateur ne reçoit pas d'e-mail d'activation de son jeton, vous pouvez lui envoyer un nouvel e-mail d'activation afin qu'il puisse activer son jeton. Si vous choisissez de ne pas attribuer automatiquement un jeton mobile à un utilisateur, vous pouvez utiliser cette option pour lui créer un jeton et lui envoyer l'e-mail d'activation du jeton. Pour connaître les étapes détaillées pour renvoyer l'e-mail d'activation, consultez Renvoyer l'E-mail d'Activation.

Avant de synchroniser les utilisateurs, assurez-vous que chaque compte d'utilisateur possède une adresse e-mail valide. Si l'adresse e-mail d'un compte d'utilisateur n'est pas correcte, l'utilisateur ne peut pas recevoir l'e-mail lui permettant d'activer un jeton.

Lorsque vous créez une synchronisation de groupes pour les utilisateurs Active Directory, vous pouvez sélectionner la case à cocher Créer de nouveaux groupes synchronisés pour créer de nouveaux groupes dans AuthPoint en fonction des groupes Active Directory à partir desquels vous synchronisez les utilisateurs. Les utilisateurs se synchronisent aux nouveaux groupes en fonction de leur appartenance aux groupes dans Active Directory, en plus du groupe AuthPoint sélectionné. Nous recommandons cette option car elle facilite la gestion des groupes et ne nécessite qu'une seule synchronisation de groupes.

Pour ajouter des utilisateurs LDAP à plusieurs groupes dans AuthPoint, activez l'option Créer de nouveaux groupes synchronisés dans votre synchronisation de groupes et utilisez votre structure de groupe Active Directory pour gérer vos utilisateurs.

Synchronisation de Groupes

Avec la synchronisation de groupe, vous sélectionnez les groupes LDAP dont vous voulez synchroniser les utilisateurs et le groupe AuthPoint auquel les utilisateurs seront ajoutés. Nous vous recommandons d'utiliser la synchronisation de groupes pour synchroniser vos utilisateurs car elle crée une requête pour vous.

Avant de continuer, prenez en considération ces exigences :

- Si les groupes LDAP sélectionnés ont plus d'utilisateurs que ne le permettent vos licences AuthPoint, la synchronisation ne crée que le nombre d'utilisateurs permis par votre licence.

- Les utilisateurs LDAP n'ayant pas de prénom, de nom d'utilisateur ou d'adresse e-mail ne sont pas inclus dans la synchronisation.

-

AuthPoint utilise l'attribut memberOf pour identifier les groupes Active Directory auxquels appartiennent les utilisateurs LDAP. Cet attribut n'inclut pas le groupe principal d'utilisateurs Active Directory (généralement le groupe d'utilisateurs du domaine). Nous vous recommandons de ne pas inclure de groupes principaux lorsque vous configurez une synchronisation de groupes.

Caution: N'ajoutez pas le même groupe LDAP à plusieurs synchronisations de groupes et ne créez pas plusieurs synchronisations de groupes qui incluent le même utilisateur LDAP. Un utilisateur synchronisé à partir d'une base de données LDAP ne peut pas appartenir à plusieurs groupes AuthPoint locaux. Si un utilisateur LDAP appartient à plusieurs synchronisations de groupes, chaque fois qu'AuthPoint se synchronise avec votre base de données LDAP, le groupe AuthPoint local auquel appartient l'utilisateur peut changer. Pour ajouter des utilisateurs Active Directory à plusieurs groupes dans AuthPoint, activez l'option Créer de nouveaux groupes synchronisés et utilisez votre structure de groupe Active Directory pour gérer vos utilisateurs. Pour plus d'informations, consultez Identités Externes.

Pour synchroniser des groupes LDAP :

- Sélectionnez Identités Externes.

- À côté de votre identité externe, cliquez sur

et sélectionnez Synchronisation de Groupes.

et sélectionnez Synchronisation de Groupes.

- Sur la page Synchronisation de Groupes, cliquez sur Ajouter un Nouveau Groupe à Synchroniser.

- Dans la fenêtre Ajouter une Synchronisation de Groupes, dans la liste déroulante Sélectionner les Groupes LDAP à partir desquels Synchroniser les Utilisateurs, sélectionnez les groupes LDAP à partir desquels vous souhaitez synchroniser des utilisateurs. Vous pouvez sélectionner plusieurs groupes.

- Pour créer de nouveaux groupes dans AuthPoint en fonction des groupes Active Directory à partir desquels vous synchronisez les utilisateurs, sélectionnez la case à cocher Créer de nouveaux groupes synchronisés. Si vous sélectionnez cette option, les utilisateurs sont synchronisés selon les nouveaux groupes en fonction de leur appartenance aux groupes de la base de données LDAP, en plus du groupe AuthPoint sélectionné. Nous recommandons cette option si vous souhaitez ajouter des utilisateurs LDAP à plusieurs groupes dans AuthPoint.

Cette option est uniquement disponible pour les bases de données LDAP Active Directory et Azure Active Directory. Pour utiliser cette fonctionnalité, vous devez installer la version 6.1 ou une version ultérieure de l'AuthPoint Gateway.

L'option permettant de créer de nouveaux groupes synchronisés dans AuthPoint n'inclut pas les groupes Active Directory qui ne sont pas spécifiés dans la synchronisation de groupes. Si un utilisateur synchronisé est membre d'un groupe Active Directory qui n'est pas spécifié dans la synchronisation de groupes, ce groupe Active Directory ne sera pas créé dans AuthPoint.

- Dans la liste déroulante Sélectionner un Groupe AuthPoint pour y Ajouter des Utilisateurs, sélectionnez le groupe AuthPoint auquel vous souhaitez ajouter les utilisateurs. Les utilisateurs synchronisés doivent être ajoutés à un groupe AuthPoint.

Pour chaque synchronisation de groupes, tous les utilisateurs sont ajoutés au même groupe AuthPoint. Pour ajouter des utilisateurs LDAP à plusieurs groupes, nous vous recommandons d'activer l'option Créer de nouveaux groupes synchronisés et d'utiliser votre structure de groupe Active Directory pour gérer vos utilisateurs.

-

Si vous ne souhaitez pas qu'AuthPoint crée des jetons mobiles pour ces comptes d'utilisateur ou envoie un e-mail aux utilisateurs pour activer leurs jetons mobiles, décochez les cases Attribuer automatiquement un jeton mobile aux utilisateurs synchronisés et Envoyer automatiquement l'e-mail d'activation pour les utilisateurs synchronisés.

Vous ne pouvez pas modifier ces paramètres après avoir synchronisé les comptes d'utilisateurs. Pour attribuer un jeton à un utilisateur qui n'a pas sélectionné ces options, vous devez renvoyer l'e-mail d'Activation du Jeton. Pour de plus amples informations, accédez à Renvoyer l'E-mail d'Activation.

- Cliquez sur Enregistrer.

La fenêtre Ajouter une Synchronisation de Groupes se ferme.

AuthPoint se synchronise avec votre base de données Active Directory ou LDAP à la prochaine intervalle de synchronisation et crée un compte d'utilisateur AuthPoint pour chaque utilisateur identifié par la requête.

Pour lancer une synchronisation immédiatement, sur la page Identités Externes, à côté de l'identité externe, cliquez sur ![]() et sélectionnez Démarrer la Synchronisation.

et sélectionnez Démarrer la Synchronisation.

Si un utilisateur est supprimé de votre base de données Active Directory ou LDAP, le compte d'utilisateur AuthPoint correspondant n'est pas supprimé. L'état Mis en quarantaine est appliqué à l'utilisateur. Pour plus d'informations, consultez Utilisateurs Mis en Quarantaine.

Si vous avez activé l'option Créer de nouveaux groupes synchronisés, les groupes synchronisés sont créés dans AuthPoint. Les groupes nouvellement créés figurent sur la page Groupes. Vous pouvez identifier les groupes synchronisés dans la liste Groupes par l'étiquette LDAP dans la colonne Type.

Si vous modifiez le nom d'un groupe synchronisé dans Active Directory, le nom du groupe synchronisé dans AuthPoint sera automatiquement mis à jour. Il est impossible de modifier les groupes synchronisés dans AuthPoint.

Si vous supprimez le groupe dans Active Directory ou si vous supprimez la synchronisation de groupes, le groupe synchronisé n'est pas supprimé dans AuthPoint. Vous devez supprimer manuellement le groupe synchronisé dans AuthPoint.

Ajouter une Requête Avancée

Avec les requêtes avancées, vous pouvez créer votre propre requête LDAP pour spécifier les groupes ou utilisateurs à synchroniser. Lorsque vous ajoutez et validez une requête avancée, des comptes d'utilisateurs AuthPoint sont créés pour chaque utilisateur identifié par la requête.

Avant de continuer, prenez en considération ces exigences :

- Si votre requête renvoie plus d'utilisateurs que ne le permettent vos licences, AuthPoint ne crée que le nombre d'utilisateurs permis par votre licence.

- Les utilisateurs LDAP n'ayant pas de prénom, de nom d'utilisateur ou d'adresse e-mail ne sont pas inclus dans la synchronisation

Pour ajouter une requête avancée :

- Sélectionnez Identités Externes.

- À côté de l'identité externe LDAP que vous avez ajoutée, cliquez sur

et sélectionnez Requête Avancée.

et sélectionnez Requête Avancée.

- Sur la page Requête Avancée, cliquez sur Ajouter une Requête Avancée.

- Dans la zone de texte Nom, tapez un nom décrivant la requête.

- Dans la liste déroulante Groupe, sélectionnez le groupe AuthPoint auquel vous souhaitez ajouter les utilisateurs de cette requête. Les utilisateurs synchronisés doivent être ajoutés à un groupe AuthPoint.

Pour chaque requête avancée, tous les utilisateurs sont ajoutés au même groupe AuthPoint. Pour ajouter des utilisateurs de chaque groupe LDAP à des groupes AuthPoint distincts, vous devez créer une requête avancée distincte pour chaque groupe LDAP.

- Dans la zone de texte Requête Avancée, saisissez votre requête. Dans la plupart des cas, votre requête sera memberOf= suivie du nom unique du groupe que vous voulez synchroniser avec la requête. Par exemple, le nom unique de votre groupe est CN=MyAuthGroup,CN=Users,DC=myorg,DC=local, votre requête est memberOf=CN=MyAuthGroup,CN=Users,DC=myorg,DC=local.Pour trouver le nom unique d'un groupe Active Directory :

- Ouvrez Active Directory.

- Sélectionnez Affichage > Fonctions Avancées.

- Faites un clic droit sur le groupe que vous voulez synchroniser, et sélectionnez Propriétés.

La fenêtre Propriétés s'ouvre. - Dans la fenêtre Propriétés, sélectionnez Éditeur d'Attributs.

- Sélectionnez la valeur distinguishedName et cliquez sur Afficher.

- Copiez la Valeur. Ajoutez « memberOf= » devant cette valeur pour obtenir votre requête avancée.

- Si vous ne souhaitez pas qu'AuthPoint crée des jetons mobiles pour ces comptes d'utilisateur ou envoie un e-mail aux utilisateurs pour activer leurs jetons mobiles, décochez les cases Attribuer automatiquement un jeton mobile aux utilisateurs synchronisés et Envoyer automatiquement l'e-mail d'activation pour les utilisateurs synchronisés.

- Pour prévisualiser les résultats de votre requête, cliquez sur Valider la Requête Avancée. Vous pouvez voir le nombre d'utilisateurs que votre requête renvoie et un aperçu des 10 premiers utilisateurs.

Aucun utilisateur n'est synchronisé lorsque vous validez une requête. Les utilisateurs ne sont synchronisés qu'après avoir ajouté votre requête à l'identité externe et enregistré les modifications.

- Pour ajouter votre requête à l'identité externe, cliquez sur Ajouter.

AuthPoint se synchronise avec votre base de données Active Directory ou LDAP à la prochaine intervalle de synchronisation et crée un compte d'utilisateur AuthPoint pour chaque utilisateur identifié par la requête avancée.

Pour lancer une synchronisation immédiatement, sur la page Identités Externes, à côté de l'identité externe, cliquez sur ![]() et sélectionnez Démarrer la Synchronisation.

et sélectionnez Démarrer la Synchronisation.

Si un utilisateur est supprimé de votre base de données Active Directory ou LDAP, le compte d'utilisateur AuthPoint correspondant n'est pas supprimé. L'état Mis en quarantaine est appliqué à l'utilisateur. Pour plus d'informations, consultez Utilisateurs Mis en Quarantaine.

Modifier une Requête Avancée

- Sélectionnez Identités Externes.

- À côté de l'identité externe LDAP que vous avez ajoutée, cliquez sur

et sélectionnez Requête Avancée.

et sélectionnez Requête Avancée.

- Sur la page Requête Avancée, dans la liste des requêtes, cliquez sur le Nom de la requête que vous souhaitez modifier.

- Dans la fenêtre Mettre à Jour une Requête Avancée, faites vos modifications.

- Cliquez sur Mettre à Jour.

Tester la Connexion à une Identité Externe

Synchroniser des Utilisateurs à partir d'Azure Active Directory

Utilisateurs Mis en Quarantaine

Tutoriel Vidéo : Synchroniser des Utilisateurs Externes avec AuthPoint