S'applique À : Authentification Multifacteur AuthPoint, AuthPoint Total Identity Security

Pour synchroniser des utilisateurs à partir d'Azure Active Directory (AD), vous devez ajouter une identité externe Azure AD et créer une ou plusieurs synchronisations de groupe.

Dans AuthPoint, l'identité externe Azure AD représente votre base de données d'utilisateurs externe. Elle se connecte à Azure Active Directory pour obtenir les informations des comptes d'utilisateur et valider les mots de passe. Les synchronisations de groupe que vous ajoutez à une identité externe spécifient les utilisateurs Azure AD à synchroniser à AuthPoint.

Lorsque vous configurez une synchronisation de groupes pour synchroniser les utilisateurs à partir d'Azure AD, vous pouvez cocher la case Créer de nouveaux groupes synchronisés pour créer de nouveaux groupes dans AuthPoint en fonction des groupes Azure AD à partir desquels vous synchronisez les utilisateurs. Les utilisateurs sont synchronisés aux nouveaux groupes en fonction de leur appartenance aux groupes dans Azure AD, en plus du groupe AuthPoint sélectionné. Pour ajouter des utilisateurs Azure AD synchronisés à plusieurs groupes, nous vous recommandons d'utiliser cette fonctionnalité.

Les identités externes Azure AD n'exigent pas AuthPoint Gateway. Si vous disposez d'un serveur Active Directory sur site doté d'Azure AD Connect, vous pouvez configurer une identité externe Azure AD pour synchroniser et authentifier les utilisateurs sans la AuthPoint Gateway.

En raison d'une limitation de Microsoft, Microsoft 365 ne prend en charge la MFA AuthPoint pour les utilisateurs Azure AD que s'ils sont synchronisés avec un serveur AD local (il ne prend pas en charge la MFA pour les utilisateurs qui n'existent que dans Azure AD). Pour de plus amples informations, consultez cet article de la Base de Connaissances.

Si les utilisateurs Azure AD reçoivent un message d'erreur indiquant « MFA n'a pas autorisé » lorsqu'ils s'authentifient auprès de ressources protégées, ce message provient généralement d'Azure Active Directory et indique qu'AuthPoint n'a pas pu valider les informations d'identification de l'utilisateur. Pour de plus amples informations, consultez cet article de la Base de Connaissances.

Configurer Azure Active Directory

Avant de configurer AuthPoint, vous devez configurer Azure AD.

Pour configurer Azure AD :

- Connectez-vous au Portail Microsoft Azure.

- Sélectionnez le service Azure Active Directory.

- Dans le menu de navigation, sélectionnez Inscriptions d'applications.

- Cliquez sur Nouvelle Inscription.

La page Inscrire une application s'affiche. - Saisissez un nom pour l'application.

- Pour les Types de comptes pris en charge, sélectionnez les types de comptes d'utilisateurs qui peuvent utiliser cette application pour s'identifier. Votre sélection doit correspondre aux utilisateurs que vous synchronisez à AuthPoint.

- Cliquez sur Inscrire.

Une page indiquant les détails de votre application s'affiche. - Copiez la valeur du champ Identifiant d'Application (client). Vous avez besoin de cette valeur pour créer l'identité externe Azure AD dans AuthPoint.

- Dans le menu de navigation, sélectionnez Manifeste.

- Sélectionnez l'onglet Manifeste d'Application Microsoft Graph et, dans l'éditeur de manifeste, définissez la propriété isFallbackPublicClient sur true. Cette propriété s'appelait auparavant allowPublicClient.

- Cliquez sur Enregistrer.

- Dans le menu de navigation, sélectionnez Permissions de l'API.

- Cliquez sur Ajouter une permission.

- Sélectionnez Microsoft Graph.

- Sélectionnez Permissions de l'application.

- Sélectionnez les permissions d'application Group.Read.All et User.Read.All.

- Sélectionnez Permissions déléguées.

- Sélectionnez la permission User.Read.

- Cliquez sur Ajouter des permissions. Les permissions que vous ajoutez doivent être approuvées par l'Administrateur. Si le message d'état « Non octroyé à <nom>» s'affiche, cliquez sur Accorder le consentement d'administrateur à <nom>.

- Dans le menu de navigation, sélectionnez Certificats et Secrets.

- Cliquez sur Nouveau secret client.

- (Facultatif) Saisissez la description du secret client.

- Choisissez la date d'expiration du secret.

- Cliquez sur Ajouter.

Les détails du nouveau secret client apparaissent. - Copiez la Valeur du secret client. Vous avez besoin de cette valeur pour créer l'identité externe Azure AD dans AuthPoint.

Vous avez besoin de la valeur du secret client. Ceci est différent de l'Identifiant du secret client.

Configurer AuthPoint

Dans l'AuthPoint management UI, vous devez ajouter une identité externe Azure AD et créer une ou plusieurs synchronisations de groupe.

Ajouter une Identité Externe

Pour ajouter une identité externe dans l'AuthPoint management UI :

- Dans le menu de navigation d'AuthPoint, sélectionnez Identités Externes.

- Cliquez sur Ajouter une Identité Externe.

La page Ajouter une Identité Externe s'ouvre.

- Dans la liste déroulante Type, sélectionnez Azure AD.

Des champs supplémentaires sont affichés.

- Dans la zone de texte Nom, tapez un nom descriptif pour l'identité externe.

- Dans la zone de texte Identifiant de l'Application, saisissez la valeur Identifiant d'Application (client) d'Azure AD.

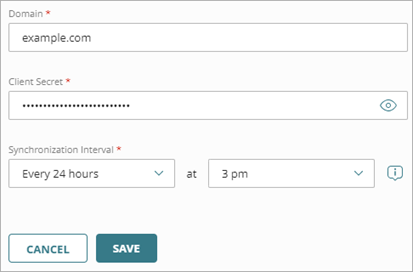

- Dans la zone de texte Domaine, saisissez le nom de domaine de votre Azure AD. Si vous n'avez pas créé de noms de domaine personnalisés, le format par défaut est exemple.onmicrosoft.com.

- Dans la zone de texte Secret Client, saisissez le secret client que vous avez copié dans Azure AD.

- Dans la liste déroulante Intervalle de Synchronisation, spécifiez la fréquence à laquelle vous souhaitez synchroniser les utilisateurs Azure AD. Si vous sélectionnez Toutes les 24 heures, vous devez également spécifier à quelle heure la synchronisation commence chaque jour.

Pour les identités externes Azure AD que vous configurez pour une synchronisation toutes les 24 heures, l'heure de l'Intervalle de Synchronisation est en TUC. Par exemple, si une personne à Seattle, Washington (PST), configure son identité externe Azure AD pour qu'elle se synchronise toutes les 24 heures à 22h00, la synchronisation se produit à 14h00 PST (UTC -8).

- Cliquez sur Enregistrer.

Tester la Connexion à l'Identité Externe

Pour tester la connexion à votre identité externe :

- Dans le menu de navigation, sélectionnez Identités Externes.

- En face de l'identité externe ajoutée à votre base de données Azure AD, cliquez sur

puis sélectionnez Vérifier la Connexion.

puis sélectionnez Vérifier la Connexion.

Un message s'affiche pour indiquer si AuthPoint peut communiquer avec Azure AD.

Synchroniser Vos Utilisateurs

Après avoir créé une identité externe pour votre Azure AD, vous devez ajouter une synchronisation de groupes pour spécifier :

- Les groupes Azure AD à partir desquels les utilisateurs doivent être synchronisés

- Le groupe AuthPoint auquel les utilisateurs doivent être ajoutés

- S'il faut créer de nouveaux groupes dans AuthPoint en fonction des groupes Azure AD à partir desquels vous synchronisez les utilisateurs

- S'il faut qu'AuthPoint crée un jeton mobile pour les utilisateurs synchronisés et leur envoie un e-mail pour activer leur jeton mobile

Dans la plupart des cas, nous vous recommandons d'attribuer un jeton aux utilisateurs et de leur envoyer l'e-mail d'Activation du Jeton. Les comptes d'utilisateurs ont besoin d'un jeton pour s'authentifier auprès d'AuthPoint. Vous pouvez choisir de ne pas le faire pour les utilisateurs qui utilisent des jetons matériels pour l'authentification ou pour les comptes de service qui contournent l'authentification MFA avec l'authentification de base.

Après avoir ajouté une synchronisation de groupes, AuthPoint se synchronise avec votre base de données Azure AD lors du prochain intervalle de synchronisation et crée un compte d'utilisateur AuthPoint pour chaque utilisateur identifié par la synchronisation de groupes. Si la synchronisation de groupes renvoie plus d'utilisateurs que ne l'autorisent vos licences AuthPoint disponibles, la synchronisation crée uniquement le nombre d'utilisateurs autorisé par votre licence.

Nous vous recommandons de ne pas ajouter le même groupe LDAP à plusieurs synchronisations de groupes ou de ne pas créer plusieurs synchronisations de groupes incluant le même utilisateur LDAP.

Les utilisateurs qui n'ont pas de prénom, de nom d'utilisateur ou d'adresse e-mail dans Azure AD ne sont pas inclus dans la synchronisation.

Avant de synchroniser les utilisateurs, assurez-vous que chaque compte d'utilisateur possède une adresse e-mail valide. Si l'adresse e-mail d'un compte d'utilisateur n'est pas correcte, l'utilisateur ne peut pas recevoir l'e-mail lui permettant d'activer un jeton. Si un utilisateur identifié par votre requête possède la même adresse e-mail qu'un autre compte d'utilisateur AuthPoint existant, AuthPoint ne synchronise pas l'utilisateur externe.

Pour créer une synchronisation de groupe pour les groupes Azure AD :

- Sélectionnez Identités Externes.

- À côté de votre identité externe, cliquez sur

et sélectionnez Synchronisation de Groupes.

et sélectionnez Synchronisation de Groupes.

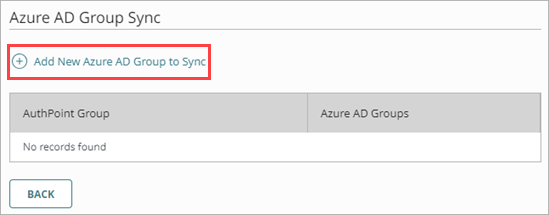

- Sur la page Synchronisation de Groupe, cliquez sur Ajouter un Nouveau Groupe Azure à Synchroniser.

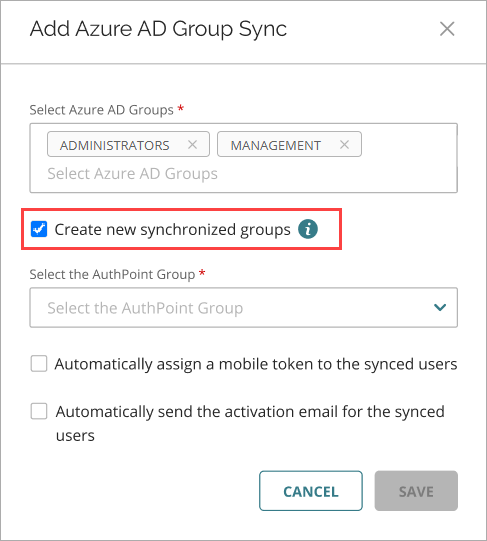

- Dans la fenêtre Ajouter une Synchronisation de Groupes Azure AD, dans la liste déroulante Sélectionner des Groupes Azure AD, sélectionnez les groupes Azure dont vous souhaitez synchroniser les utilisateurs. Vous pouvez sélectionner plusieurs groupes.

- Pour créer de nouveaux groupes dans AuthPoint en fonction des groupes Azure Active Directory à partir desquels vous synchronisez les utilisateurs, activez l'option Créer de nouveaux groupes synchronisés. Si vous activez cette option, les utilisateurs se synchronisent aux nouveaux groupes en fonction de leur appartenance aux groupes dans Azure Active Directory, en plus du groupe AuthPoint sélectionné.

L'option permettant de créer de nouveaux groupes synchronisés dans AuthPoint n'inclut pas les groupes Azure AD qui ne sont pas spécifiés dans la synchronisation de groupes. Si un utilisateur synchronisé est membre d'un groupe Azure AD qui n'est pas spécifié dans la synchronisation de groupes, ce groupe Azure AD ne sera pas créé dans AuthPoint.

Pour ajouter des utilisateurs Azure à plusieurs groupes dans AuthPoint, activez l'option Créer de nouveaux groupes synchronisés dans votre synchronisation de groupes et utilisez votre structure de groupe Azure Active Directory pour gérer vos utilisateurs.

- Dans la liste déroulante Sélectionner le Groupe AuthPoint, sélectionnez le groupe AuthPoint auquel vous souhaitez ajouter les utilisateurs.

Pour chaque synchronisation de groupes, tous les utilisateurs sont ajoutés au même groupe AuthPoint. Pour ajouter des utilisateurs Azure AD à plusieurs groupes dans AuthPoint, nous vous recommandons d'activer l'option Créer de nouveaux groupes synchronisés et d'utiliser votre structure de groupe Active Directory pour gérer vos utilisateurs.

-

Si vous ne souhaitez pas qu'AuthPoint crée des jetons mobiles pour ces comptes d'utilisateur ou envoie un e-mail aux utilisateurs pour activer leurs jetons mobiles, décochez les cases Attribuer automatiquement un jeton mobile aux utilisateurs synchronisés et Envoyer automatiquement l'e-mail d'activation pour les utilisateurs synchronisés.

Vous ne pouvez pas modifier ces paramètres après avoir synchronisé les comptes d'utilisateurs. Pour attribuer un jeton à un utilisateur qui n'a pas sélectionné ces options, vous devez renvoyer l'e-mail d'Activation du Jeton. Pour de plus amples informations, accédez à Renvoyer l'E-mail d'Activation.

- Cliquez sur Enregistrer.

La fenêtre Ajouter une Synchronisation de Groupes se ferme.

AuthPoint se synchronise avec votre base de données Azure AD lors du prochain intervalle de synchronisation et crée un compte d'utilisateur AuthPoint pour chaque utilisateur identifié par la synchronisation de groupes.

Pour lancer une synchronisation immédiatement, sur la page Identités Externes, à côté de l'identité externe, cliquez sur ![]() et sélectionnez Démarrer la Synchronisation.

et sélectionnez Démarrer la Synchronisation.

Les comptes d'utilisateur AuthPoint nouvellement créés apparaissent sur la page Utilisateurs avec une icône de statut Activé verte à côté du nom d'utilisateur. L'icône d'état Activé indique que l'utilisateur a été créé et qu'il est actuellement actif (non bloqué). Vous pouvez identifier les utilisateurs synchronisés à partir d'une identité externe par l'étiquette Azure AD dans la colonne Type de la liste d'utilisateurs.

Chaque utilisateur reçoit un e-mail pour activer son jeton dans l'application mobile AuthPoint. Lorsqu'un utilisateur active son jeton, vous pouvez voir ce dernier dans la colonne Jeton avec une icône d'état Activé verte.

Si un utilisateur ne reçoit pas d'e-mail d'activation de son jeton, vous pouvez lui envoyer un nouvel e-mail d'activation afin qu'il puisse activer son jeton. Si vous choisissez de ne pas attribuer automatiquement un jeton mobile à un utilisateur, vous pouvez utiliser cette option pour lui créer un jeton et lui envoyer l'e-mail d'activation du jeton. Pour connaître les étapes détaillées pour renvoyer l'e-mail d'activation, consultez Renvoyer l'E-mail d'Activation.

Si vous avez activé l'option Créer de nouveaux groupes synchronisés, les groupes synchronisés sont créés dans AuthPoint. Les groupes nouvellement créés figurent sur la page Groupes. Vous pouvez identifier les groupes synchronisés dans la liste Groupes par l'étiquette Azure AD dans la colonne Type.

Si vous modifiez le nom d'un groupe synchronisé dans Azure Active Directory, le nom du groupe synchronisé dans AuthPoint sera automatiquement mis à jour. Il est impossible de modifier les groupes synchronisés dans AuthPoint.

Si vous supprimez un groupe dans Azure Active Directory ou si vous supprimez la synchronisation de groupe, le groupe synchronisé n'est pas supprimé dans AuthPoint. Vous devez supprimer manuellement le groupe synchronisé dans AuthPoint.

Tester la Connexion à une Identité Externe

Synchroniser des Utilisateurs à partir d'Active Directory ou de LDAP