Este tema de ayuda te muestra cómo establecer y desplegar completamente AuthPoint, la solución de autenticación multifactor de WatchGuard. Para obtener una descripción general más breve de cómo empezar y probar AuthPoint, consulta Inicio Rápido — Configurar AuthPoint.

Debes gestionar AuthPoint desde WatchGuard Cloud. Para obtener más información acerca de WatchGuard Cloud, consulta Acerca de WatchGuard Cloud.

Cuando establezcas AuthPoint, te recomendamos que primero conectes AuthPoint a tu firewall y tu base de datos de LDAP. Para ello, debes descargar e instalar la AuthPoint Gateway que los conecta con AuthPoint y, a continuación, añadir un recurso del cliente RADIUS o Firebox para tu firewall y una identidad externa para tu base de datos de LDAP.

A continuación, puedes añadir recursos SAML para las aplicaciones a las que se conectan tus usuarios y crear políticas de autenticación para esos recursos.

Finalmente, cuando todo esté establecido y listo, sincroniza los usuarios de tu base de datos de LDAP con AuthPoint.

Debes gestionar AuthPoint desde WatchGuard Cloud. Existen dos tipos de cuenta WatchGuard Cloud, Service Provider y Subscriber, cada una con una vista diferente de WatchGuard Cloud.

Puedes determinar si tienes una cuenta Service Provider o una cuenta Subscriber según el aspecto de la IU de WatchGuard Cloud y el menú de navegación.

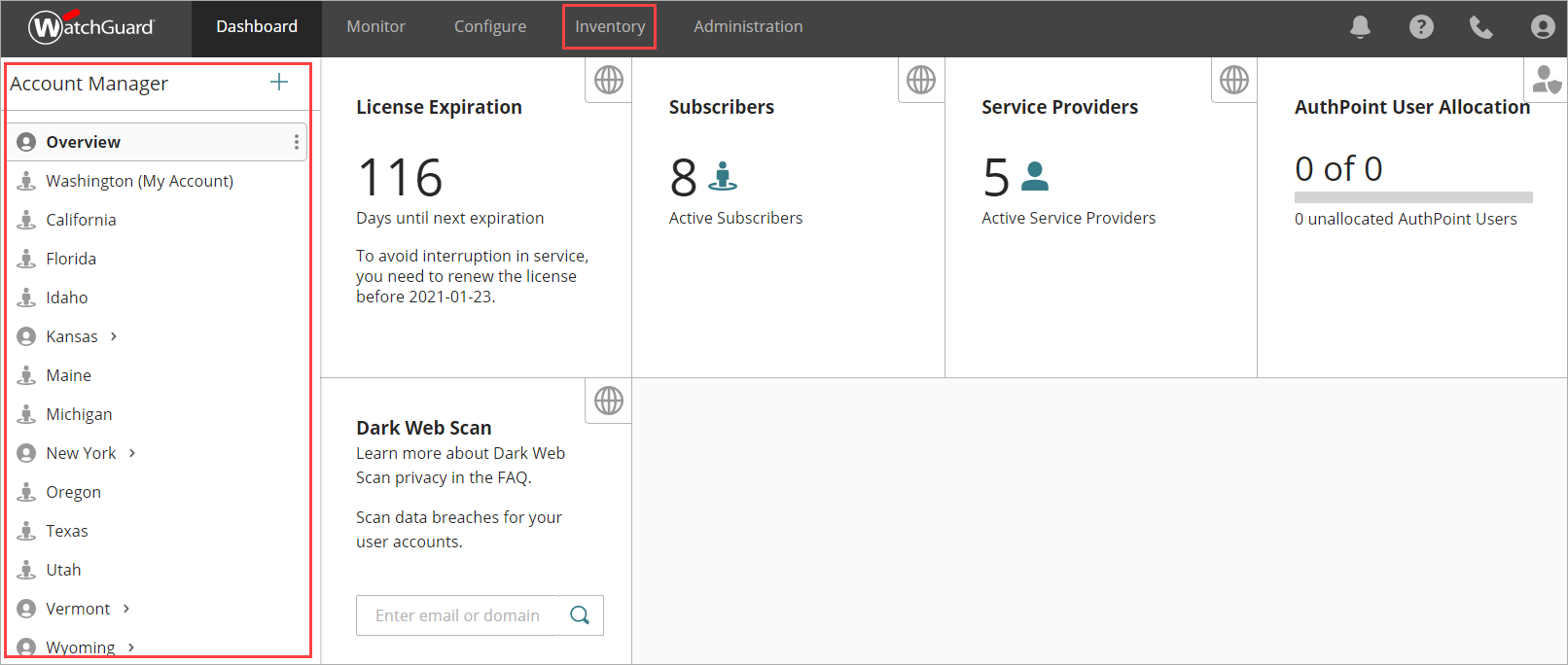

Si ves un menú de Gestor de Cuenta y el menú de navegación incluye una opción de menú Inventario, tienes una cuenta Service Provider.

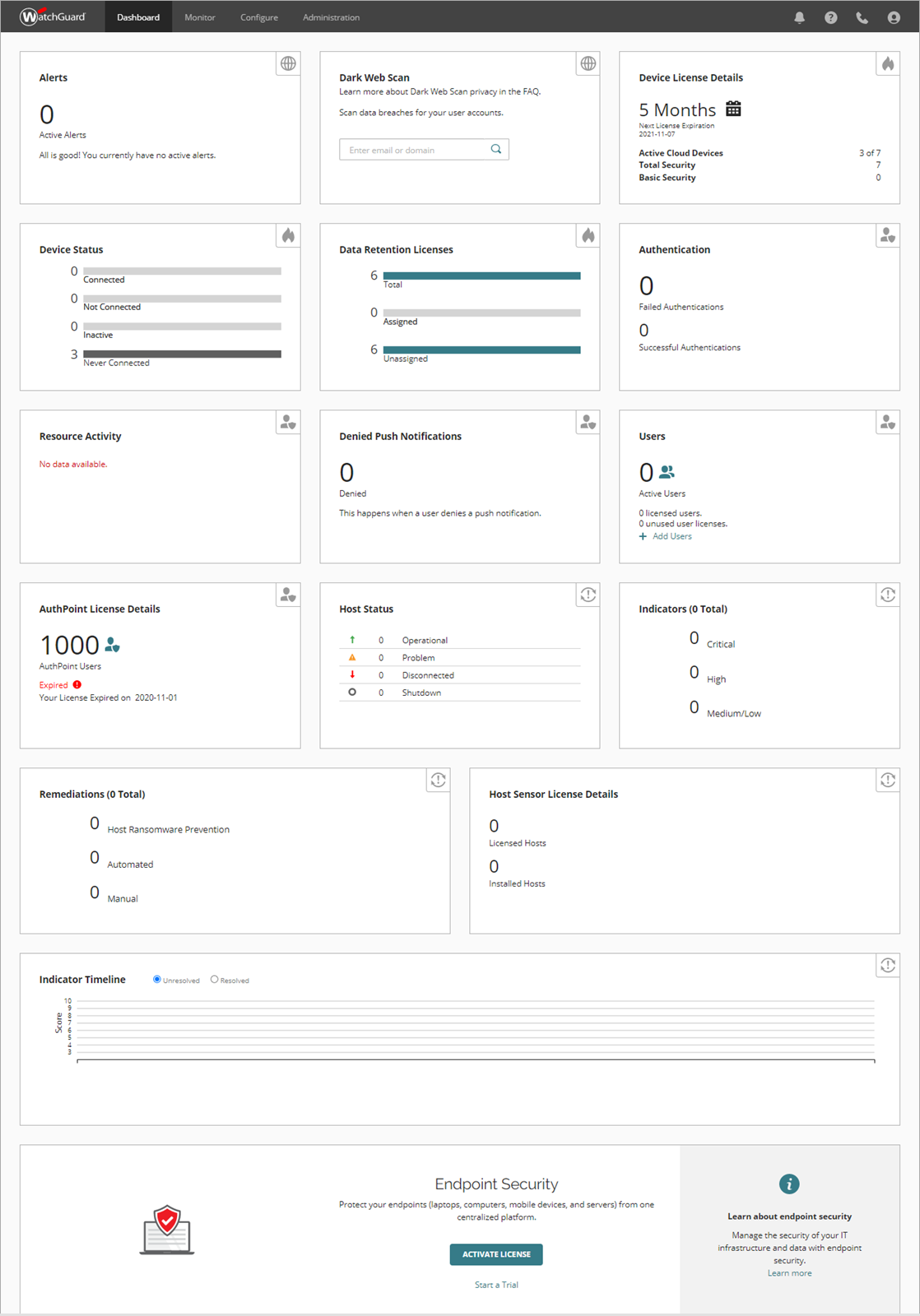

Si ves un dashboard similar a este y no hay menú de Gestor de Cuenta, tienes una cuenta Subscriber.

Si tienes una cuenta Service Provider, antes de poder establecer AuthPoint, debe ir a la página Inventario y asignar licencias de usuario de AuthPoint a tu cuenta. Para obtener más información, consulta Asignar Usuarios a Tu Cuenta.

Puedes configurar y gestionar AuthPoint desde la sección Configurar Servicios de WatchGuard Cloud.

Para navegar hasta la AuthPoint management UI en WatchGuard Cloud:

- Inicia sesión en WatchGuard Cloud en http://cloud.watchguard.com/.

Se muestra la página Dashboard de WatchGuard Cloud. - En el menú de navegación, selecciona Configurar > AuthPoint. Si tienes una cuenta Service Provider, debes seleccionar una cuenta del Gestor de Cuenta.

Se abre la página Resumen de AuthPoint.

La AuthPoint Gateway es una aplicación de software ligera que debes instalar en tu red para sincronizar la información de las cuentas de usuarios entre tu servidor de LDAP o Active Directory y AuthPoint.

La Gateway funciona como un servidor RADIUS y es necesaria para la autenticación RADIUS y para que los usuarios sincronizados LDAP se autentiquen con recursos SAML. Debes instalar la Gateway para que AuthPoint pueda comunicarse con tus clientes RADIUS y tus bases de datos de LDAP.

Antes de instalar la Gateway, debes configurarla en la AuthPoint management UI.

Para configurar e instalar la AuthPoint Gateway:

- Desde el menú de navegación de AuthPoint, selecciona Gateway.

- Haz clic en Añadir Gateway.

- En el cuadro de texto Nombre, escribe un nombre descriptivo para la Gateway.

- Haz clic en Guardar.

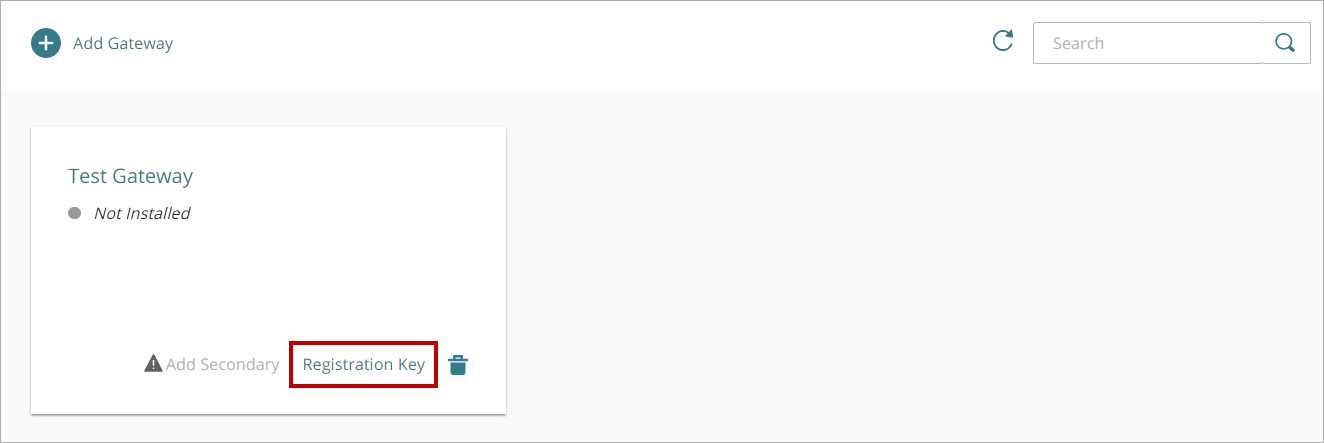

- En la página Gateway, en la parte inferior del mosaico de tu Gateway, haz clic en Clave de Registro.

- En el cuadro de diálogo Clave de Registro de la Gateway, copia la clave de registro. Necesitas este valor para instalar la Gateway.

La clave de registro de la Gateway es una clave de uso único. Si falla la instalación de la Gateway, debes generar una nueva clave para usarla en la instalación.

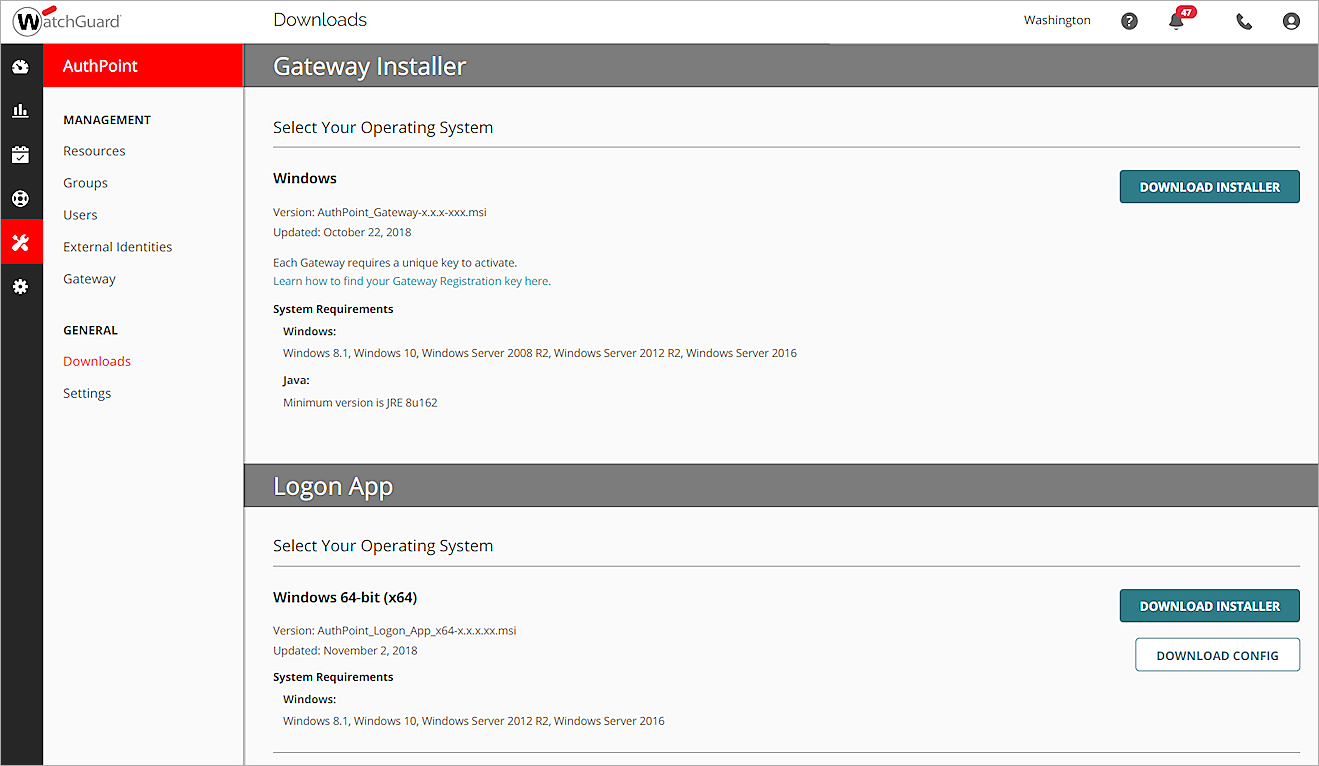

- En el menú de navegación, selecciona Descargas.

- En la sección Instalador de Gateway, haz clic en Descargar.

- Ejecuta el instalador de Gateway descargado en cualquier lugar de tu red que tenga acceso a Internet y que pueda conectarse a tus clientes RADIUS y a los servidores LDAP.

Se abre el cuadro de diálogo Establecimiento de la AuthPoint Gateway de WatchGuard. - En el cuadro de texto Clave de Registro de la Gateway, escribe o pega la clave de registro de la Gateway que has copiado de AuthPoint.

- Haz clic en Instalar.

- Haz clic en Finalizar.

- En la AuthPoint management UI, en la página Gateway, marca el icono circular situado junto al nombre de tu Gateway. Un icono verde indica que la Gateway se ha instalado correctamente y puede comunicarse con AuthPoint.

Si falla la instalación de la Gateway, debes generar una nueva clave de registro para usarla en la instalación. Para obtener más información, consulta Clave de Registro de la Gateway.

Las identidades externas se conectan a las bases de datos de los usuarios para obtener información de las cuentas de usuarios y validar las contraseñas. Para sincronizar usuarios de una base de datos de usuarios externa, debes añadir una identidad externa.

En este ejemplo, mostramos los pasos para sincronizar usuarios desde una base de datos de Lightweight Directory Access Protocol (LDAP) o Active Directory. Para ver cómo crear una identidad externa para sincronizar usuarios desde Azure Active Directory, consulta Sincronizar Usuarios desde Azure Active Directory.

Para añadir una identidad externa, desde la AuthPoint management UI:

- Selecciona Identidades Externas.

- En la lista desplegable Elegir un Tipo de Identidad Externa, selecciona LDAP. Haz clic en Añadir Identidad Externa.

- En el cuadro de texto Nombre, escribe un nombre descriptivo para la identidad externa.

- En el cuadro de texto Base de Búsqueda de LDAP, escribe tu base de datos de LDAP. En este ejemplo, el dominio es example.com, por lo que escribimos dc=example,dc=com. ¡Consejo!

Para obtener más información acerca de la sintaxis de LDAP y de cómo usar una base de búsqueda para limitar los directorios del servidor de autenticación en los que la identidad externa puede buscar usuarios, consulta .

- En los cuadros de texto Cuenta del Sistema y Passphrase, escribe las credenciales de un usuario que tenga permisos para realizar búsquedas y vinculaciones de LDAP. Si este usuario no está en la carpeta Usuarios predeterminada, selecciona el botón de alternancia y escribe el nombre distintivo completo del usuario. ¡Consejo!

En este ejemplo, tenemos un usuario llamado administrador que se encuentra en una UO llamada AuthPoint (no es la carpeta Usuarios predeterminada). Por lo tanto, debemos seleccionar el botón de alternancia y escribir el nombre distintivo de nuestro usuario como CN=administrator,UO=AuthPoint,DC=example,DC=com.

Si el usuario está en la carpeta Usuarios y el nombre de usuario es diferente del nombre de cuenta (sAMAccountName), debes escribir el nombre de cuenta en el cuadro de texto Cuenta del Sistema.

- En la lista desplegable Intervalo de Sincronización, especifica la frecuencia con la que deseas sincronizar la base de datos de LDAP. Si seleccionas Cada 24 horas, también debes especificar a qué hora se inicia la sincronización cada día.

- En Tipo, selecciona si se trata de un servidor de Active Directory o de un tipo diferente de base de datos de LDAP. Para otras bases de datos, debes especificar cada valor de atributo. No tienes que hacer esto para Active Directory porque los valores de atributo son conocidos.

- En el cuadro de texto Dominio, escribe tu nombre de dominio de LDAP.

- Si no se trata de un servidor de Active Directory, escribe un valor para cada atributo.

Si tus usuarios de Active Directory usan ADFS, debes mantener el valor sAMAccountName predeterminado para el atributo relacionado con el inicio de sesión del usuario.

- En el cuadro de texto Dirección del Servidor, escribe la dirección IP de tu servidor de LDAP.

- En el cuadro de texto Puerto del Servidor, escribe el puerto de tu servidor.

- (Opcional) Para añadir una dirección redundante para tu identidad externa, haz clic en Añadir Dirección Redundante y escribe una dirección y un puerto diferentes para la misma base de datos de LDAP.

- Haz clic en Guardar.

A continuación, debes añadir tu identidad externa a la configuración de tu AuthPoint Gateway. Después de hacerlo, puedes probar la conexión a tu base de datos de LDAP.

- En el menú de navegación, selecciona Gateway.

- Haz clic en el Nombre de tu Gateway.

- En la sección LDAP, en la lista Seleccionar una identidad externa de LDAP, selecciona tu servidor de Active Directory o LDAP.

- Haz clic en Guardar.

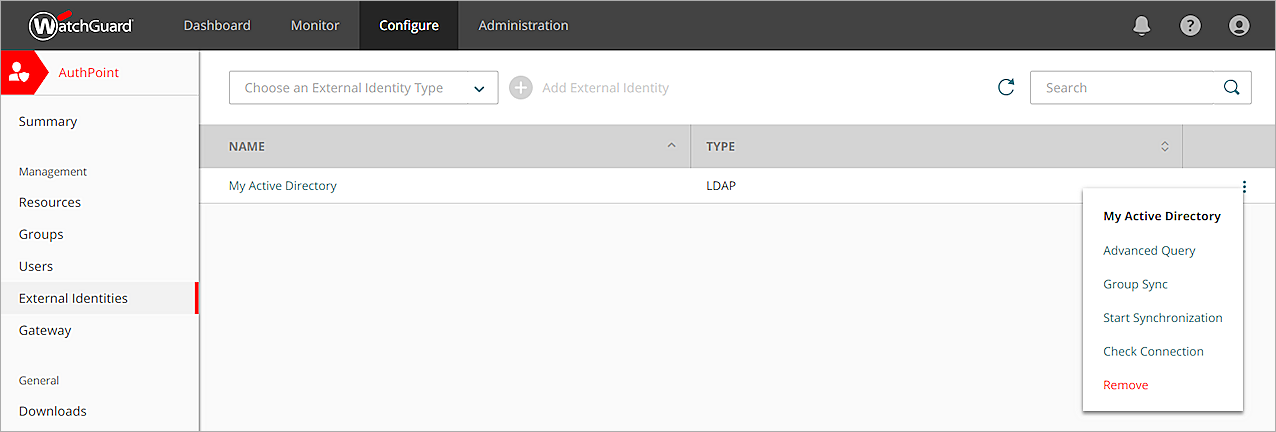

- En el menú de navegación, selecciona Identidades Externas.

- Junto a la identidad externa que has añadido para tu base de datos de LDAP, haz clic en

y selecciona Comprobar Conexión.

y selecciona Comprobar Conexión.

AuthPoint ahora está conectado a tu base de datos de LDAP. Puedes crear una consulta para sincronizar usuarios, pero antes de hacerlo, te recomendamos que añadas recursos para todas las aplicaciones y servicios para los que deseas requerir autenticación.

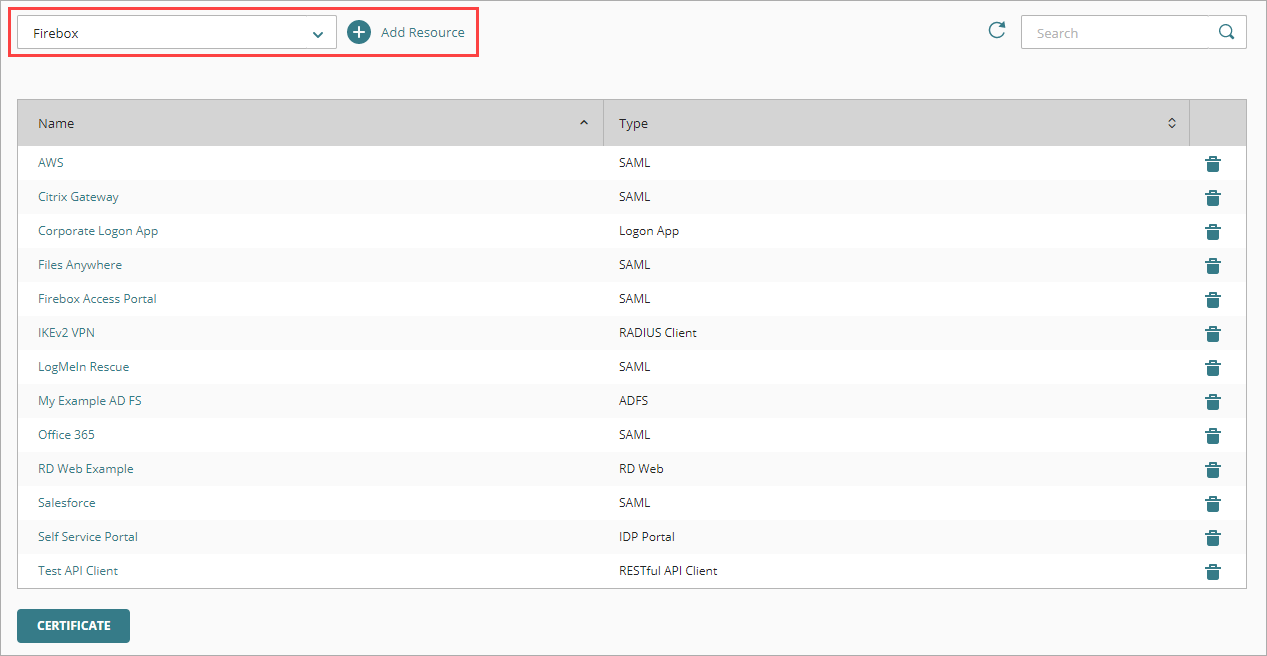

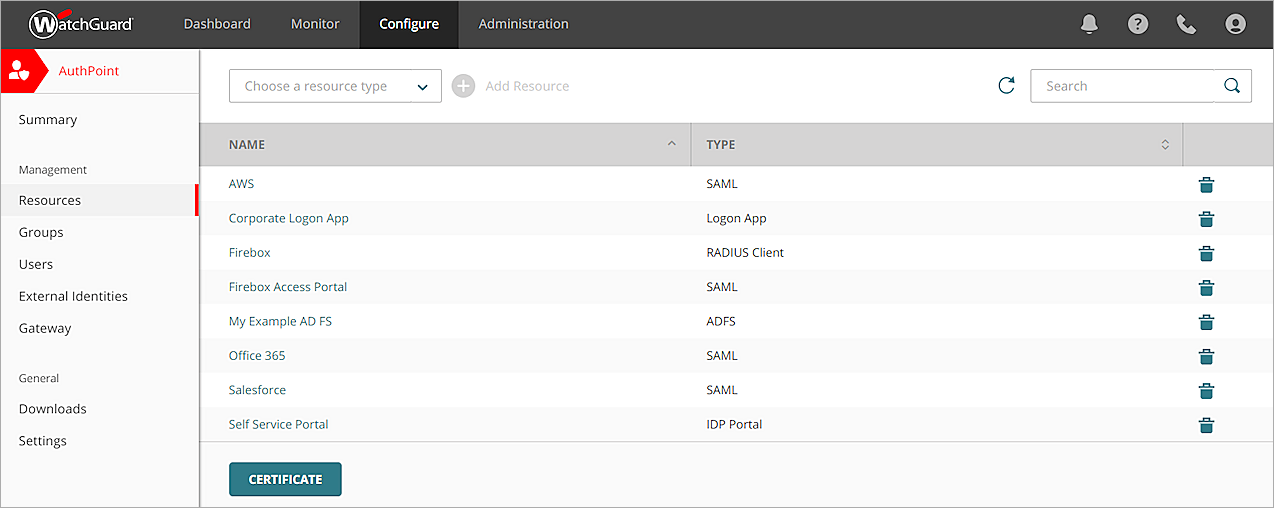

En AuthPoint, los recursos son las aplicaciones que proteges con AuthPoint. Cuando añades un recurso, debes proporcionar la información necesaria para que AuthPoint se conecte a ese recurso.

Cuando añades y configuras un recurso en AuthPoint, se requiere autenticación para iniciar sesión en ese recurso. Para cada recurso, los usuarios deben ser miembros de un grupo que tenga una política de autenticación que incluya ese recurso a fin de autenticarse e iniciar sesión.

Los usuarios que no son miembros de grupos que tengan una política de autenticación para un recurso específico no pueden autenticarse para iniciar sesión en ese recurso.

Consulta las Guías de Integración de AuthPoint para obtener más información sobre cómo establecer la autenticación con servicios y aplicaciones específicos de terceros.

Para habilitar AuthPoint como servidor de autenticación en un Firebox que ejecuta Fireware 12.7 o superior, configura un recurso Firebox en AuthPoint. Esto facilita la configuración de la MFA AuthPoint para:

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Portal de Autenticación del Firebox

Cuando configuras un recurso Firebox para añadir MFA a un Firebox, AuthPoint recibe la dirección IP del usuario final, por lo que se aplican objetos de política de ubicación de red cuando un usuario se autentica con un cliente VPN.

No tienes que añadir un recurso Firebox a la configuración de tu Gateway, aunque el recurso Firebox tenga MS-CHAPv2 habilitado. En esta situación, el Firebox valida la contraseña del usuario con NPS, y AuthPoint autentica al usuario con MFA.

Antes de configurar un recurso Firebox, asegúrate de haber registrado y conectado el dispositivo a WatchGuard Cloud como Firebox gestionado localmente. Para Fireboxes gestionados en la nube y Fireboxes que ejecutan Fireware v12.6.x o inferior, recomendamos que configures un recurso del cliente RADIUS para el Firebox.

Para obtener instrucciones detalladas sobre cómo registrar y conectar tu Firebox a WatchGuard Cloud, consulta Añadir un Firebox Gestionado Localmente a WatchGuard Cloud.

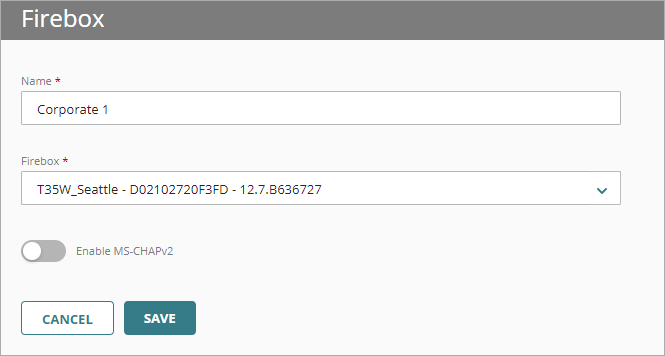

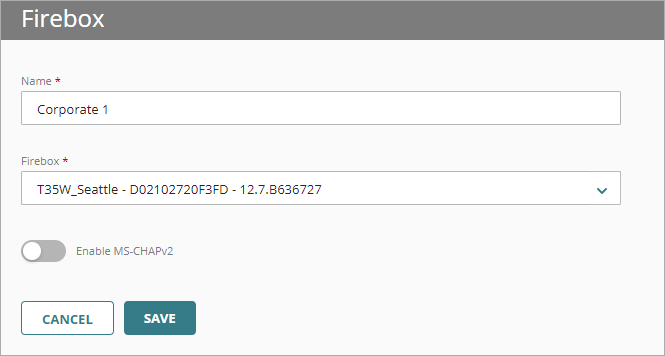

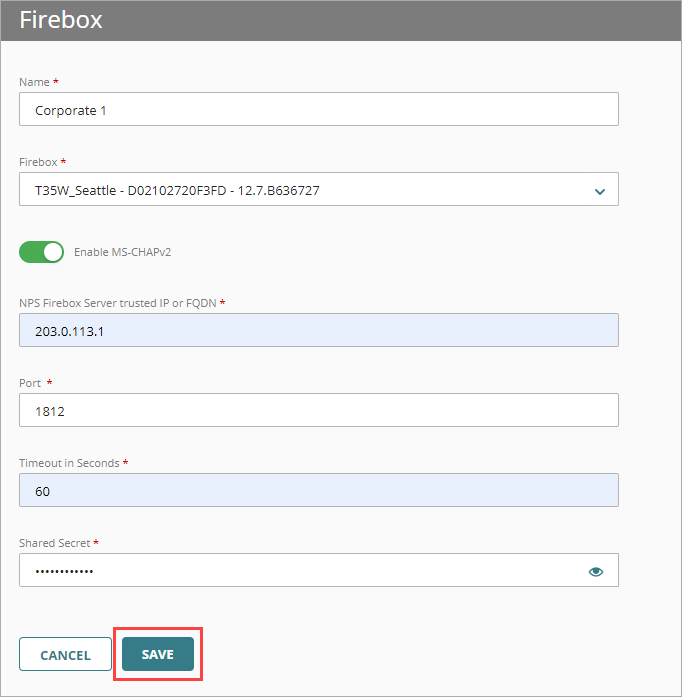

Para añadir un recurso Firebox:

- En el menú de navegación, selecciona Recursos.

Se abre la página Recursos.

- En la lista desplegable Elegir un Tipo de Recurso, selecciona Firebox. Haz clic en Añadir Recurso.

Se abre la página del recurso Firebox.

- En el cuadro de texto Nombre, escribe un nombre descriptivo para el recurso.

- En la lista desplegable Firebox, selecciona el Firebox o el FireCluster que deseas conectar a AuthPoint. Esta lista solo muestra los Fireboxes y los FireClusters gestionados localmente que has añadido a WatchGuard Cloud.

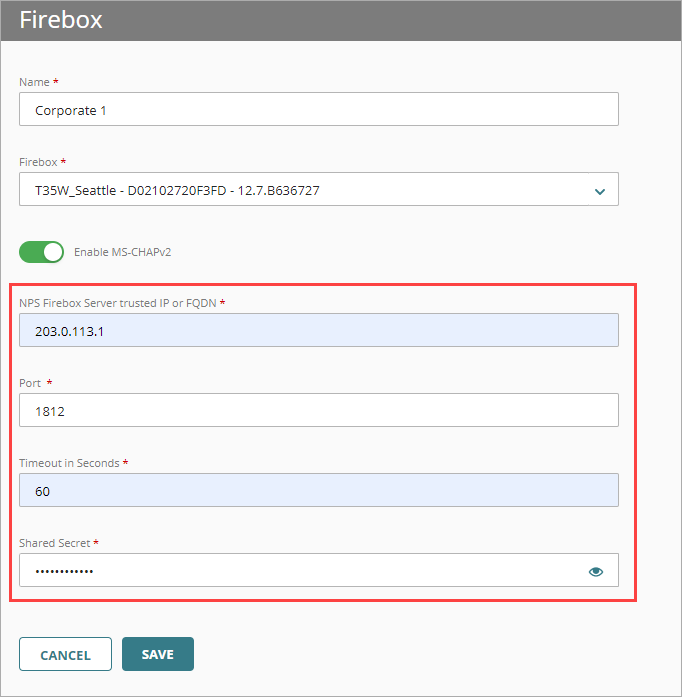

- Para configurar el recurso Firebox a fin de que acepte solicitudes de autenticación MS-CHAPv2, haz clic en el botón de alternancia Habilitar MS-CHAPv2.

Aparecen cuadros de texto adicionales.No tienes que habilitar MS-CHAPv2 si solo los usuarios de AuthPoint locales usan el cliente VPN IKEv2.

- En el cuadro de texto FQDN o IP de Confianza del Servidor RADIUS NPS, escribe la dirección IP o el nombre de dominio completo (FQDN) del servidor RADIUS NPS.

- En el cuadro de texto Puerto, escribe el puerto que NPS usa para la comunicación. El puerto predeterminado es 1812.

- En el cuadro de texto Timeout En Segundos, escribe un valor en segundos. El valor de timeout es la cantidad de tiempo que transcurre antes de que caduque una autenticación push.

- En el cuadro de texto Secreto Compartido, escribe la clave de secreto compartido que NPS y el Firebox usan para comunicarse.

- Haz clic en Guardar.

Después de añadir el recurso Firebox en AuthPoint, el servidor de autenticación AuthPoint se habilita en tu Firebox. Para añadir MFA, debes configurar el Firebox de modo que use el servidor de autenticación AuthPoint para las funcionalidades que deseas:

- Mobile VPN with SSL — En Fireware, configura AuthPoint como servidor de autenticación primario de tu configuración de Mobile VPN with SSL. Para obtener información detallada, consulta Firebox Mobile VPN with SSL Integration with AuthPoint.

Si añades el servidor de autenticación AuthPoint a tu configuración de Mobile VPN with SSL, los usuarios deben descargar y usar el cliente OpenVPN SSL o el cliente Mobile VPN with SSL v12.7 o superior de WatchGuard.

- Mobile VPN with IKEv2— En Fireware, configura AuthPoint como servidor de autenticación primario de tu configuración de Mobile VPN with IKEv2. Para ver los pasos detallados, consulta Integración de Mobile VPN with IKEv2 del Firebox con AuthPoint para Usuarios de Active Directory o Integración de Mobile VPN with IKEv2 del Firebox con AuthPoint para Usuarios de Azure Active Directory.

- Portal de Autenticación del Firebox — En Fireware, especifica AuthPoint como servidor de autenticación de usuarios y grupos. Para ver los pasos detallados, consulta Autenticación del Firebox con AuthPoint.

- Fireware Web UI — En Fireware, selecciona Sistema > Usuarios y Roles y añade usuarios de Gestión de Dispositivos con AuthPoint como servidor de autenticación. Para obtener más información, consulta

Los recursos del cliente RADIUS representan un dispositivo o una aplicación que envían paquetes de RADIUS a la AuthPoint Gateway. Se usan comúnmente para autenticar a los usuarios para firewalls y VPN.

A fin de configurar MFA para un Firebox que ejecuta Fireware v12.7 o superior y que se ha añadido a WatchGuard Cloud como Firebox gestionado localmente, recomendamos que añadas un recurso Firebox.

Los recursos del cliente RADIUS deben estar enlazados con la AuthPoint Gateway y debes elegir una clave de secreto compartido para que el servidor RADIUS (AuthPoint Gateway) y el cliente RADIUS puedan comunicarse.

Para añadir recursos del cliente RADIUS:

- En el menú de navegación, selecciona Recursos.

- En la lista desplegable Elegir un tipo de recurso, selecciona Cliente RADIUS. Haz clic en Añadir Recurso.

- En el cuadro de texto Nombre, escribe un nombre descriptivo para el recurso.

- En el cuadro de texto FQDN o IP de confianza del cliente RADIUS, escribe la dirección IP que usa tu cliente RADIUS para enviar paquetes de RADIUS a la AuthPoint Gateway. Esta debe ser una dirección IP privada. En el caso de los Fireboxes, suele ser la dirección IP de Confianza de tu Firebox.

- En la lista desplegable Valor enviado para el atributo 11 de RADIUS, especifica lo que se envía para el valor del atributo 11 (Filter-ID) en las respuestas RADIUS. Puedes enviar el grupo de AuthPoint del usuario o los grupos de Active Directory del usuario.

Para especificar un valor de Filter-ID, debes instalar la versión 5 o superior de la AuthPoint Gateway.

- En el cuadro de texto Secreto Compartido, escribe una contraseña que el servidor RADIUS (AuthPoint Gateway) y el cliente RADIUS usarán para comunicarse.

- Para configurar el recurso del cliente RADIUS para que acepte solicitudes de autenticación MS-CHAPv2, habilita el botón de alternancia Habilitar MS-CHAPv2. Puedes hacer esto si deseas configurar la MFA AuthPoint para IKEv2.

Aparecen campos adicionales.Para habilitar MS-CHAPv2, debes instalar la versión 5.3.1 o superior de la AuthPoint Gateway.

- En el cuadro de texto FQDN o IP o de confianza del Servidor RADIUS NPS, escribe la dirección IP o el FQDN del servidor RADIUS NPS.

- En el cuadro de texto Puerto, escribe el número de puerto para la Gateway (servidor RADIUS) que se usará para comunicarse con NPS. El puerto predeterminado es 1812.

Si NPS y la Gateway están instalados en el mismo servidor, el puerto que la Gateway usa para comunicarse con NPS debe ser diferente del puerto que la Gateway usa para comunicarse con el cliente RADIUS.

- En el cuadro de texto Timeout en Segundos, escribe un valor en segundos. El valor de timeout es la cantidad de tiempo que transcurre antes de que caduque una autenticación push.

- Haz clic en Guardar.

A continuación, debes añadir tu recurso del cliente RADIUS a la configuración de tu AuthPoint Gateway. Esto es necesario para que el cliente RADIUS se comunique con el servidor RADIUS (Gateway) y con AuthPoint.

Para conectar tu recurso del cliente RADIUS a la Gateway:

- En el menú de navegación, selecciona Gateway.

- Haz clic en el Nombre de tu Gateway.

- En la sección RADIUS, en el cuadro de texto Puerto, escribe el número de puerto para el cliente RADIUS que se usará para comunicarse con la Gateway (servidor RADIUS). Los puertos predeterminados de la Gateway son el 1812 y el 1645.

Si ya tienes instalado un servidor RADIUS que usa los puertos 1812 o 1645, debes usar un puerto diferente para la AuthPoint Gateway.

- En la lista Seleccionar un recurso RADIUS, selecciona tus recursos del cliente RADIUS.

- Haz clic en Guardar.

Has añadido correctamente un recurso del cliente RADIUS y lo has conectado con tu Gateway. El último paso es configurar tu cliente RADIUS para la autenticación. Consulta las Guías de Integración de AuthPoint para obtener los pasos necesarios para configurar recursos del cliente RADIUS específicos.

Los recursos SAML conectan AuthPoint con el proveedor de un servicio de terceros al que los usuarios se conectan (proveedor de servicios de terceros), como Microsoft o Salesforce. Añade recursos SAML y define políticas de acceso que requieran que los usuarios se autentiquen a fin de que puedan conectarse a esos servicios o esas aplicaciones.

Antes de añadir un recurso SAML en AuthPoint, debes configurar la autenticación SAML para tu proveedor de servicios de terceros. Para ello, descarga los metadatos de AuthPoint de la página Recursos en la AuthPoint management UI e importa el archivo de metadatos en el proveedor de servicios de terceros.

Los metadatos de AuthPoint proporcionan información necesaria para identificar AuthPoint y establecer una relación de confianza entre el proveedor de servicios de terceros y el proveedor de identidades (AuthPoint).

Para configurar la autenticación SAML para tu proveedor de servicios de terceros:

- Selecciona Recursos.

- Haz clic en Descargar Metadatos.

- Importa el archivo de metadatos de AuthPoint en el proveedor de servicios de terceros y obtén los valores ID de Entidad del Service Provider y Assertion Consumer Service del proveedor de servicios. Estos valores son necesarios para configurar el recurso SAML en AuthPoint.

Consulta las Guías de Integración de AuthPoint para obtener los pasos necesarios para configurar recursos SAML específicos.

Para añadir un recurso SAML en la AuthPoint management UI:

- Selecciona Recursos.

- En la lista desplegable Elegir un tipo de recurso, selecciona SAML. Haz clic en Añadir Recurso.

- En la lista desplegable Tipo de Aplicación, selecciona la aplicación correspondiente, o selecciona Otros si la aplicación no aparece en la lista.

- En el cuadro de texto Nombre, escribe un nombre para el recurso. Te recomendamos que uses el nombre de la aplicación.

- En los cuadros de texto ID de Entidad del Service Provider y Assertion Consumer Service, escribe los valores del proveedor de la aplicación de terceros.

- En la lista desplegable ID de Usuario, selecciona si los usuarios inician sesión con su correo electrónico o su nombre de usuario de AuthPoint.

- Algunos tipos de aplicaciones requieren información adicional. Si corresponde, completa los campos adicionales requeridos para la aplicación.

- Haz clic en Guardar.

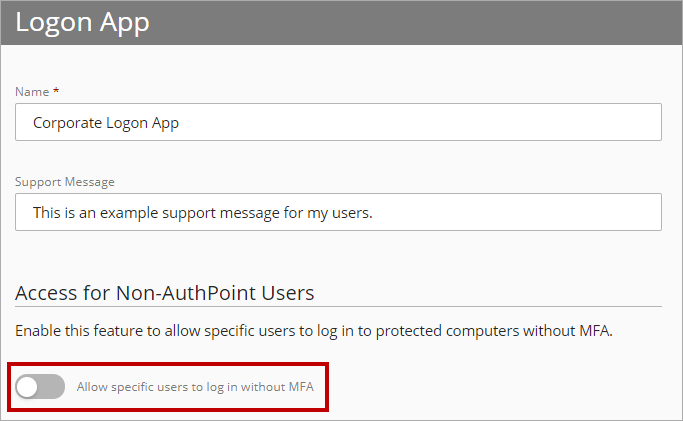

No instales la Logon app en equipos que ejecutan Windows 7 o inferior ni en servidores que ejecutan Windows 2008 R2 o inferior.

La Logon app te permite requerir autenticación cuando los usuarios inician sesión en un equipo o un servidor. Esto incluye protección para RDP y RD Gateway.

La Logon app tiene dos partes:

- El recurso que debes configurar en AuthPoint

- La aplicación que debes instalar en un equipo o un servidor

Cuando instalas la Logon app, la autenticación es un requisito para iniciar sesión. En la pantalla de inicio de sesión, los usuarios deben escribir su contraseña y, a continuación, seleccionar uno de los métodos de autenticación permitidos (notificación push, contraseña de un solo uso o código QR).

Si tu licencia de AuthPoint caduca o si borras el recurso de la Logon app, los usuarios pueden iniciar sesión en sus equipos solo con su contraseña.

Para comenzar, debes añadir un recurso Logon app:

- Selecciona Recursos.

- En la lista desplegable Elegir un tipo de recurso, selecciona Logon App. Haz clic en Añadir Recurso.

- En la página Logon App, en el cuadro de texto Nombre, escribe un nombre para este recurso.

- En el cuadro de texto Mensaje de Soporte, escribe un mensaje para mostrar en la pantalla de inicio de sesión.

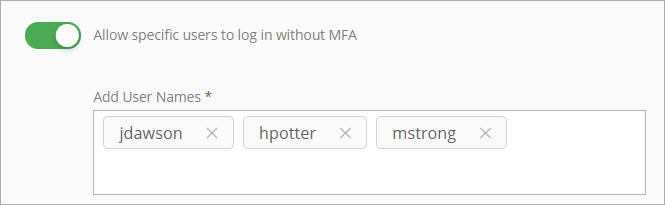

- Para permitir que usuarios específicos que no tienen una cuenta de usuarios de AuthPoint inicien sesión sin MFA:

- Habilita el botón de alternancia Permitir que usuarios específicos inicien sesión sin MFA.

- En el cuadro de texto Añadir Nombres de Usuario, escribe el nombre de usuario de cada usuario que no tiene AuthPoint y que puede iniciar sesión sin MFA.

Puedes especificar hasta 50 usuarios que no tienen AuthPoint y que pueden iniciar sesión sin MFA.

- Habilita el botón de alternancia Permitir que usuarios específicos inicien sesión sin MFA.

- Haz clic en Guardar.

No tienes que añadir recursos de la Logon app adicionales para cada equipo en el que está instalada la Logon app, independientemente del OS. Solo necesitas varios recursos de la Logon app si tienes varios dominios.

Ahora que has añadido un recurso de la Logon app, debes instalar la Logon app en los equipos y los servidores para los que desees requerir autenticación.

Para instalar la Logon app:

- Selecciona Descargas.

- En la sección Logon App, junto a tu sistema operativo, haz clic en Descargar Instalador.

- Haz clic en Descargar Configuración para descargar el archivo de configuración para la Logon app.

Puedes usar el mismo archivo de configuración para todas las instalaciones de la Logon app en el mismo dominio, independientemente del OS.

- En tu equipo, mueve el archivo de configuración descargado al mismo directorio que el instalador de la Logon app (archivo .msi).

- Ejecuta el instalador de la Logon app e instala la Logon app. También puedes instalar la Logon app desde un símbolo del sistema de Windows o usar un GPO de Active Directory para instalar la Logon app de forma remota en varios equipos. Para obtener información detallada, consulta Instalar la Logon App desde un Símbolo del Sistema de Windows y Usar un GPO de Active Directory para Instalar la Logon App.

El recurso del portal Identity Provider (IdP) es una página de portal que muestra a los usuarios una lista de recursos SAML disponibles para ellos. Facilita a los usuarios el acceso a los recursos. Los usuarios inician sesión en el portal IdP y ven todos los recursos a los que tienen acceso.

Cuando añades el recurso del portal IdP a una política de autenticación, la página de inicio de sesión SSO redirige a los usuarios de los grupos añadidos a esa política de autenticación a la página de portal.

Para establecer AuthPoint con un portal IdP:

- Selecciona Recursos.

- En la lista desplegable Elegir un Tipo de Recurso, selecciona Portal Idp. Haz clic en Añadir Recurso.

- En el cuadro de texto Nombre, escribe un nombre descriptivo para el recurso.

- En la lista desplegable ID de Usuario, selecciona si los usuarios escriben su correo electrónico o su nombre de usuario para iniciar sesión en la página de SSO.

- En el cuadro de texto Alias de la Cuenta, escribe un valor único para añadirlo a la URL de tu portal IdP.

- Haz clic en Guardar.

Puedes añadir un recurso del portal IdP a varias políticas de autenticación. No es necesario añadir recursos IdP adicionales en AuthPoint.

Después de añadir y configurar recursos en AuthPoint, debes crear grupos para tus usuarios. En AuthPoint, los grupos son la forma en que defines a qué recursos tienen acceso tus usuarios. Debes añadir usuarios a los grupos en AuthPoint y, a continuación, debes añadir los grupos a las políticas de autenticación que especifican los recursos en los que los usuarios pueden autenticarse.

Debe añadir al menos un grupo para poder añadir políticas de autenticación o usuarios a AuthPoint.

Para sincronizar grupos externos desde Active Directory o Azure Active Directory, debes añadir una identidad externa y crear una sincronización de grupo con la opción Crear nuevos grupos sincronizados habilitada. Este tema se cubre en Paso 9 — Sincronizar usuarios de tu base de datos de LDAP.

Para añadir un grupo a AuthPoint, en la AuthPoint management UI:

- En el menú de navegación, selecciona Grupos.

- Haz clic en Añadir Grupo.

- En la sección Nuevo Grupo, en el cuadro de texto Nombre, escribe un nombre descriptivo para el grupo.

- (Opcional) En el cuadro de texto Descripción, escribe una descripción del grupo.

- Haz clic en Guardar.

Tu grupo aparece en la página Grupos.

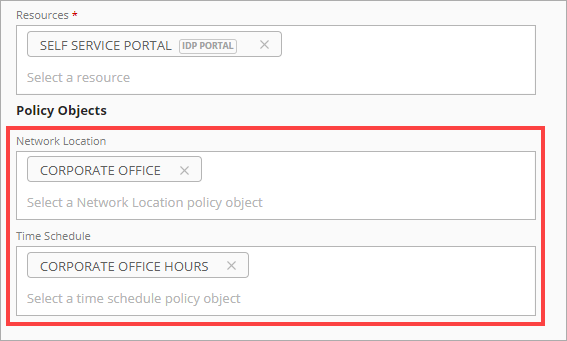

Los objetos de política son los componentes de una política configurables individualmente, como las ubicaciones de red. Debes configurar los objetos de política y, a continuación, añadirlos a las políticas de autenticación.

Puedes configurar estos tipos de objetos de política:

Ubicaciones de Red (anteriormente llamadas ubicaciones seguras)

Los objetos de política de ubicación de red te permiten especificar una lista de direcciones IP. A continuación, puedes configurar políticas de autenticación que solo se aplican cuando los usuarios se autentican desde las direcciones IP en la ubicación de red especificada. Puedes hacer esto si deseas permitir que los usuarios inicien sesión sin MFA cuando están en la oficina.

Horario Programado

Los objetos de política de horario programado te permiten especificar las fechas y las horas en las que las políticas de autenticación se aplican a las autenticaciones de usuarios. Cuando añades un horario programado a una política de autenticación, la política solo se aplica cuando un usuario se autentica durante el horario programado especificado.

Cuando añades un objeto de política a una política de autenticación, la política solo se aplica a las autenticaciones de usuarios que cumplen las condiciones de la autenticación y los objetos de política. Por ejemplo, si añades una ubicación de red específica a una política, la política solo se aplica a las autenticaciones de usuarios que proceden de esa ubicación de red.

Recomendamos que crees una segunda política para los mismos grupos y recursos sin el objeto de política. Los usuarios que solo tienen una política que incluya un objeto de política no obtienen acceso al recurso cuando las condiciones del objeto de política no se aplican a la autenticación (porque no tienen una política aplicable, no porque se deniegue la autenticación).

- Los usuarios que solo tienen una política que incluya una ubicación de red no obtienen acceso al recurso cuando se autentican fuera de esa ubicación de red.

- Los usuarios que solo tienen una política que incluya un horario programado no obtienen acceso cuando se autentican fuera de las horas de ese horario programado.

Si tienes dos políticas (una con un objeto de política y otra sin él), asigna una prioridad más alta a la política con el objeto de política. Para obtener más información, consulta Acerca de la Prioridad de las Políticas.

Las ubicaciones de red requieren conexión a Internet.

Para la autenticación RADIUS y la autenticación básica (ECP), las políticas que incluyen una ubicación de red no se aplicarán porque AuthPoint no puede determinar la dirección IP del usuario final ni la dirección IP de origen.

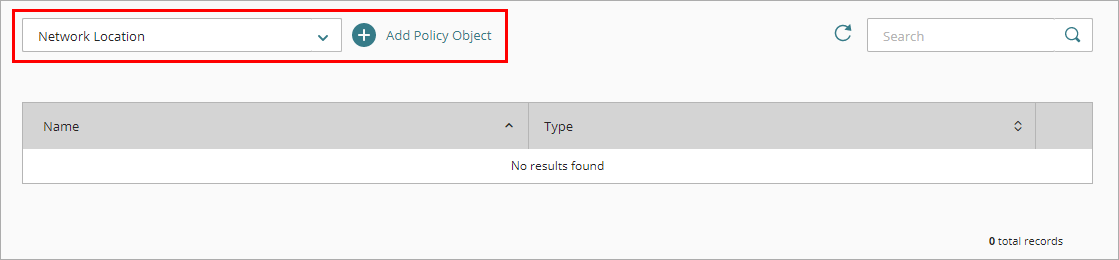

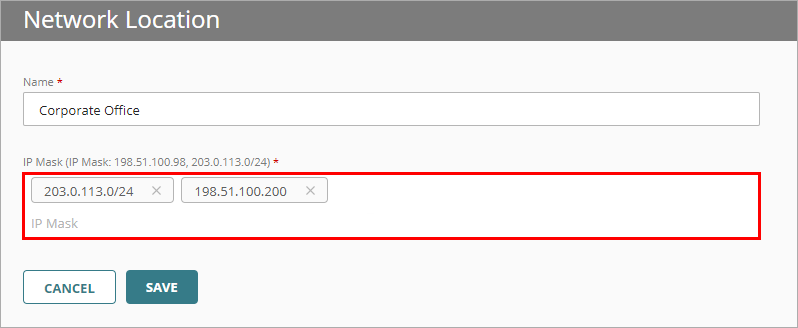

- En el menú de navegación de AuthPoint, selecciona Objetos de Política.

- En la lista desplegable Elegir un Tipo de Objeto de Política, selecciona Ubicación de Red. Haz clic en Añadir Objeto de Política.

Aparece la página Ubicación de Red.

- En el cuadro de texto Nombre, escribe un nombre para identificar este objeto de política de ubicación de red. Esto te ayuda a identificar la ubicación de red cuando la añades a las políticas de autenticación.

- En el cuadro de texto Máscara de IP, escribe una dirección IP pública o una máscara de red que definan el intervalo de direcciones IP públicas que deseas identificar para esta ubicación de red y pulsa la tecla Enter o de Retorno. Puedes especificar varias direcciones IP y varios intervalos en una ubicación de red.

No puedes configurar la dirección IP para una ubicación de red en 0.0.0.0 ni en 255.255.255.255.

- Haz clic en Guardar.

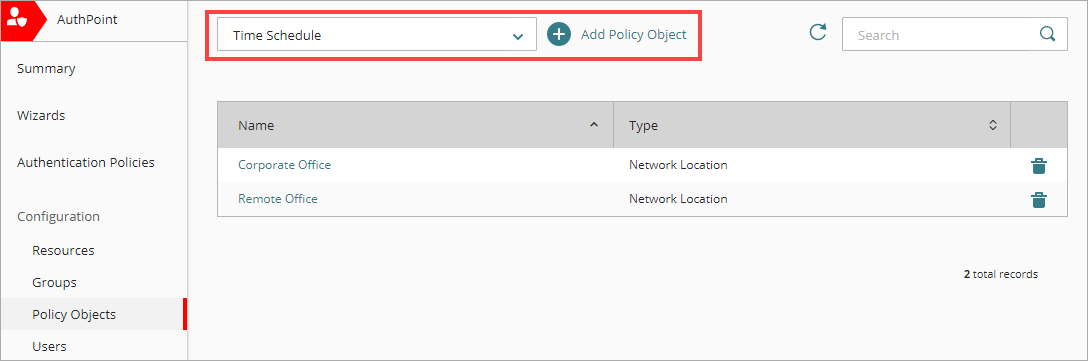

- En el menú de navegación de AuthPoint, selecciona Objetos de Política.

- En la lista desplegable Elegir un Tipo de Objeto de Política, selecciona Horario Programado. Haz clic en Añadir Objeto de Política.

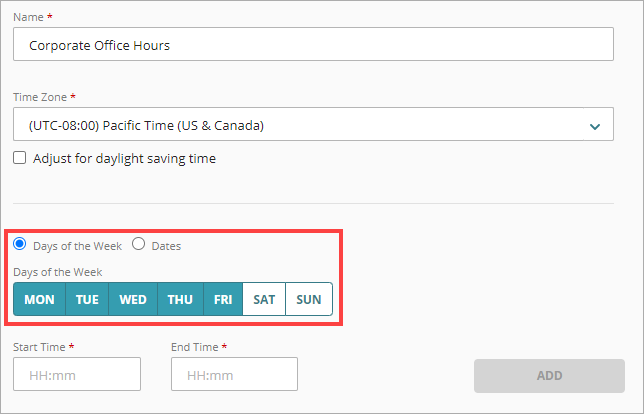

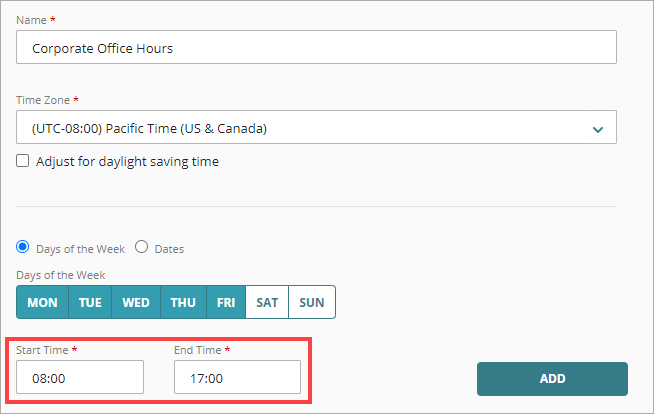

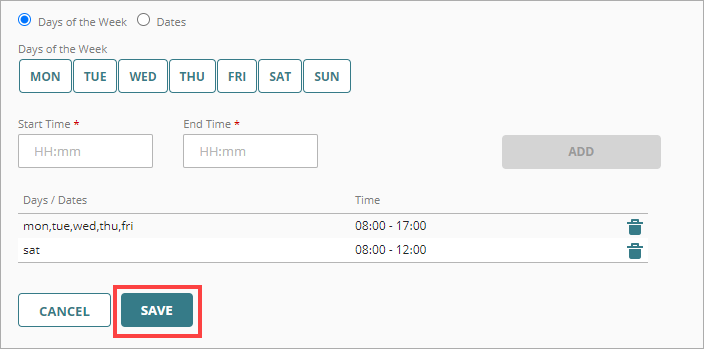

Aparece la página Horario Programado. - En el cuadro de texto Nombre, escribe un nombre para este objeto de política de horario programado. Esto te ayuda a identificar el horario programado cuando la añades a las políticas de autenticación.

- En la lista desplegable Zona Horaria, selecciona la zona horaria que deseas usar para este horario programado.

- Si deseas ajustar la zona horaria seleccionada al horario de verano, marca la casilla de selección Ajustar al horario de verano. Cuando seleccionas esta opción, la política de tiempo añade una hora inmediatamente a la zona horaria seleccionada. Por ejemplo, un horario programado con la zona horaria establecida en el Tiempo del Pacífico, que es UTC − 8 horas, se ajusta inmediatamente a UTC − 7 horas (− 8 horas + 1 hora).

AuthPoint no se ajusta dinámicamente al horario de verano. Debes marcar la casilla de selección Ajustar al horario de verano si se aplica el horario de verano, y desmarcar la casilla de selección cuando no se aplica el horario de verano.

- Selecciona una opción para especificar si deseas añadir días de la semana específicos o una fecha específica a este horario programado.

- Días de la semana — Para añadir días de la semana específicos al horario programado, selecciona esta opción y los días que deseas incluir.

- Fechas — Para añadir una fecha específica al horario programado, selecciona esta opción y usa el campo Fecha para seleccionar la fecha. Puedes añadir solo una fecha cada vez.

Puedes añadir solo una opción cada vez. Para añadir varios conjuntos de días de la semana y una o más fechas al mismo horario programado, debes añadirlos por separado.

- Introduce la Hora de Inicio y la Hora de Finalización para aplicar el horario programado en los días o la fecha seleccionados. Estos valores deben estar entre 00:00 y 23:59, y la Hora de Finalización debe ser posterior a la Hora de Inicio.

La zona horaria que seleccionas en el Paso 4 se aplica a las horas de inicio y finalización de todas las programaciones que añadas al objeto de política.

- Para añadir los días y las horas a tu horario programado, haz clic en Añadir. Para añadir días o fechas adicionales, o para especificar períodos adicionales para los mismos días o fechas, repite los Pasos 5-7.

- Haz clic en Guardar.

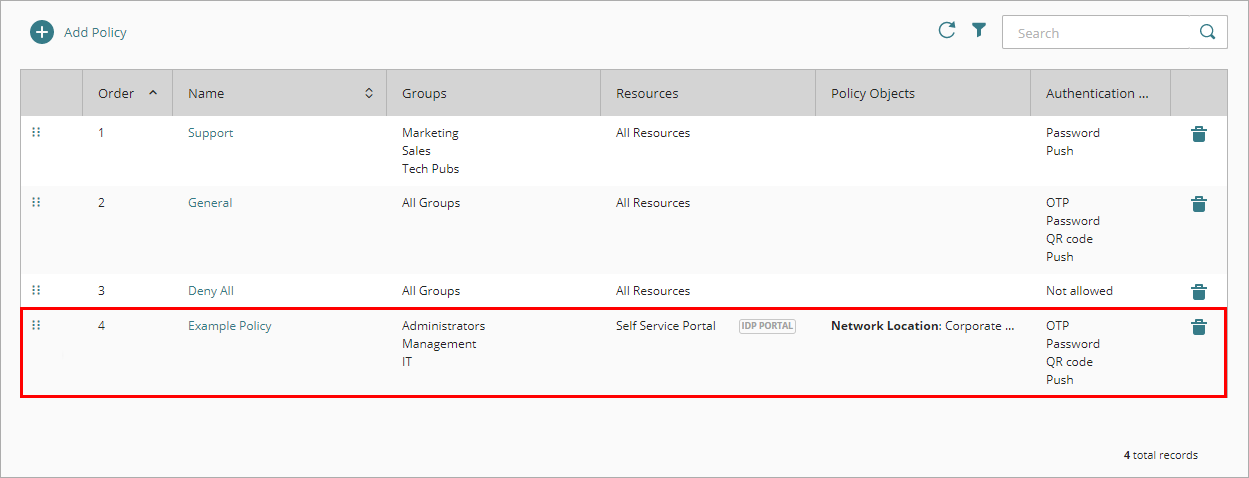

Después de añadir todos tus recursos y grupos en AuthPoint, debes configurar las políticas de autenticación. Las políticas de autenticación especifican en qué recursos se pueden autenticar los usuarios de AuthPoint y qué métodos de autenticación pueden usar (Push, código QR y OTP).

Cuando configuras una política de autenticación, debes especificar:

- Si la política permite o deniega autenticaciones.

- Qué métodos de autenticación se requieren.

- A qué recursos se aplica la política.

- A qué grupos de usuarios se aplica la política.

- Qué objetos de política se aplican a las autenticaciones.

Un usuario que no es miembro de un grupo que tenga una política de autenticación para un recurso específico no puede autenticarse para iniciar sesión en ese recurso.

Cuando configures políticas, asegúrate de seguir estos requisitos y estas recomendaciones:

- Debes configurar al menos un grupo para poder configurar las políticas de autenticación.

- Para la autenticación RADIUS y la autenticación básica (ECP), las políticas que tienen una ubicación de red no se aplicarán porque AuthPoint no tiene la dirección IP del usuario final ni la dirección IP de origen.

- Las políticas con ubicaciones de red solo se aplican a las autenticaciones de usuarios que proceden de esa ubicación de red. Los usuarios que solo tienen una política que incluya una ubicación de red no pueden acceder al recurso cuando se autentican fuera de esa ubicación de red. Esto se debe a que no tienen una política aplicable, no a que se deniegue la autenticación.

- Si configuras objetos de política, recomendamos que crees una segunda política para los mismos grupos y recursos sin los objetos de política. Asigna una prioridad más alta a la política con los objetos de política.

- Si habilitas los métodos de autenticación push y OTP para una política, los recursos RADIUS asociados a esa política usan notificaciones push para autenticar a los usuarios.

- Debes habilitar el método de autenticación push para las políticas con recursos RADIUS MS-CHAPv2.

- Los recursos RADIUS no admiten la autenticación de código QR.

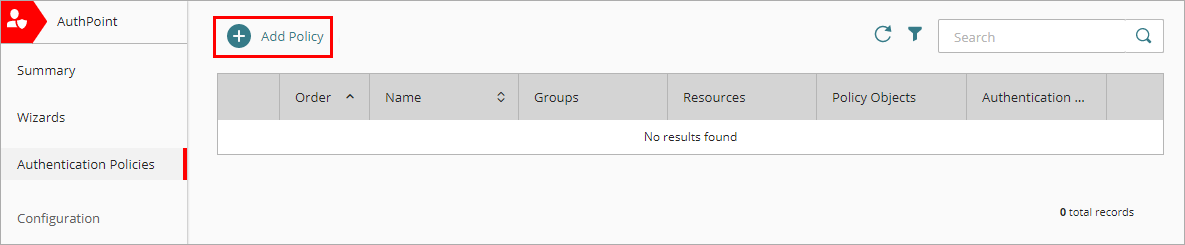

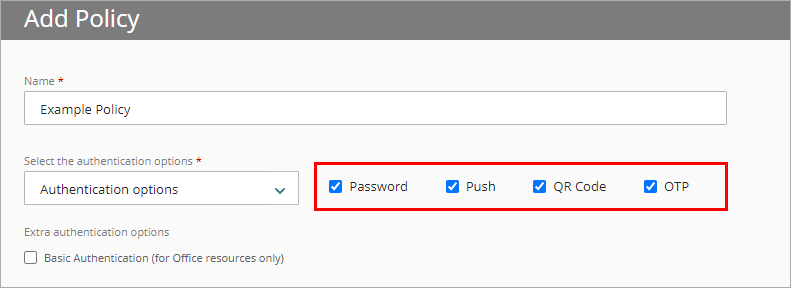

Para configurar una política de autenticación:

- Selecciona Políticas de Autenticación.

- Haz clic en Añadir Política.

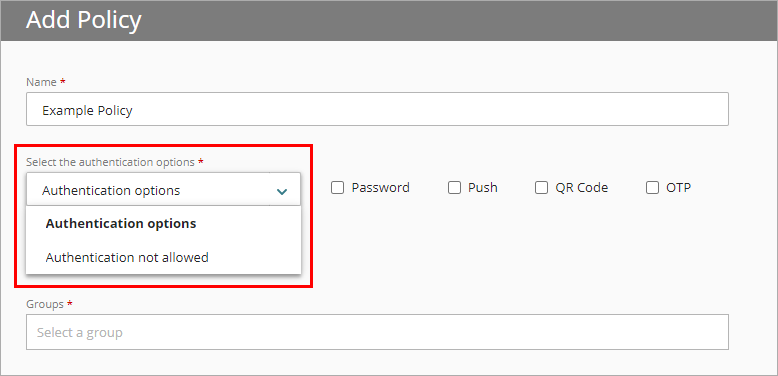

- Escribe un nombre para la política.

- En la lista desplegable Seleccionar las opciones de autenticación, selecciona una opción para especificar si MFA será un requisito o si se denegarán las autenticaciones para esta política.

- Opciones de autenticación — Exige MFA cuando los usuarios de los grupos asociados con esta política se autentiquen en los recursos asociados con esta política.

- Autenticación no permitida — Deniega las autenticaciones cuando los usuarios de los grupos asociados con esta política intenten autenticarse en los recursos asociados con esta política

-

Si requieres MFA para esta política, marca la casilla de selección para cada opción de autenticación que los usuarios pueden seleccionar al autenticarse. Para obtener más información sobre los métodos de autenticación, consulta Acerca de la Autenticación.

Si habilitas los métodos de autenticación push y OTP para una política, los recursos RADIUS asociados a la política usan notificaciones push para autenticar a los usuarios.

La autenticación de código QR no se admite con los recursos RADIUS.

- Para las políticas que incluyen un recurso de Office 365, si necesitas autenticación para un dispositivo o un recurso que forman parte de tu dominio de Office 365, pero no pueden usar MFA, como una impresora, marca la casilla de selección Autenticación Básica. La autenticación básica también se denomina Cliente Mejorado o Proxy (ECP).

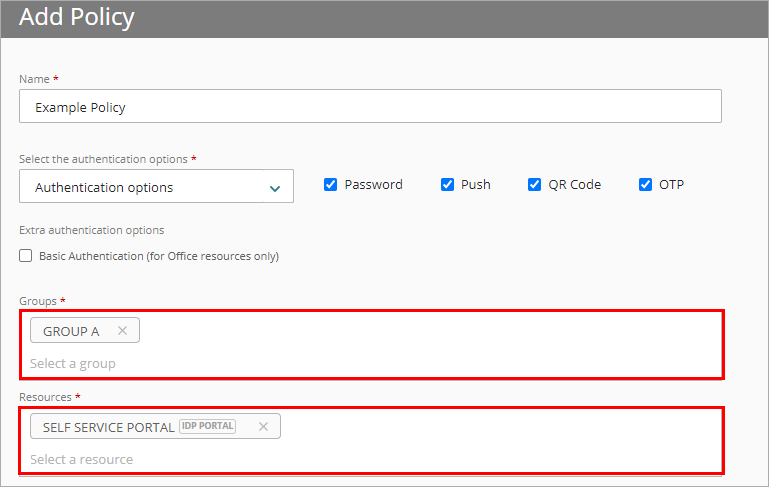

- En la lista desplegable Grupos, selecciona a qué grupos se aplica esta política. Puedes seleccionar más de un grupo. Para configurar esta política para que se aplique a todos los grupos, selecciona Todos los Grupos.

- En la lista desplegable Recursos, selecciona a qué recursos se aplica esta política. Para configurar esta política para que se aplique a todos los recursos, selecciona Todos los Recursos.

- En la lista desplegable Objetos de Política, selecciona qué objetos de política se aplican a esta política. Para obtener más información sobre objetos de política, consulta Acerca de los Objetos de Política.

- Haz clic en Guardar.

Tu política se crea y se añade al final de la lista de políticas.Después de crear una nueva política, recomendamos que revises el orden de tus políticas. AuthPoint siempre añade las nuevas políticas al final de la lista de políticas.

Para sincronizar usuarios de una base de datos de LDAP, debes crear una consulta para la identidad externa que has añadido. Las consultas que añades a una identidad externa especifican qué usuarios se deben sincronizar desde tu base de datos de LDAP o Active Directory. Extraen información del usuario de la base de datos y crean usuarios de AuthPoint para los usuarios que coinciden con la consulta.

Hay dos formas de consultar los usuarios:

- Sincronización de Grupo — Selecciona los grupos LDAP desde los que deseas sincronizar usuarios y AuthPoint creará la consulta por ti.

- Consultas Avanzadas — Crea tus propias consultas LDAP para especificar qué grupos o usuarios se deben sincronizar.

En este ejemplo, mostramos los pasos para usar la funcionalidad de sincronización de grupo.

Antes de continuar, asegúrate de que cada cuenta de usuarios tenga una dirección de correo electrónico válida. Si la dirección de correo electrónico de una cuenta de usuarios no es correcta, el usuario no puede recibir el mensaje de correo electrónico para establecer una contraseña y activar un token.

Si los grupos LDAP seleccionados tienen más usuarios que licencias disponibles tienes tú para ellos, la sincronización solo crea los usuarios que admite tu licencia.

Los usuarios de LDAP que no tienen un nombre de usuario o una dirección de correo electrónico no se incluyen en la sincronización.

Para sincronizar grupos LDAP:

- Selecciona Identidades Externas.

- Junto a tu identidad externa, haz clic en

y selecciona Sincronización de Grupo.

y selecciona Sincronización de Grupo.

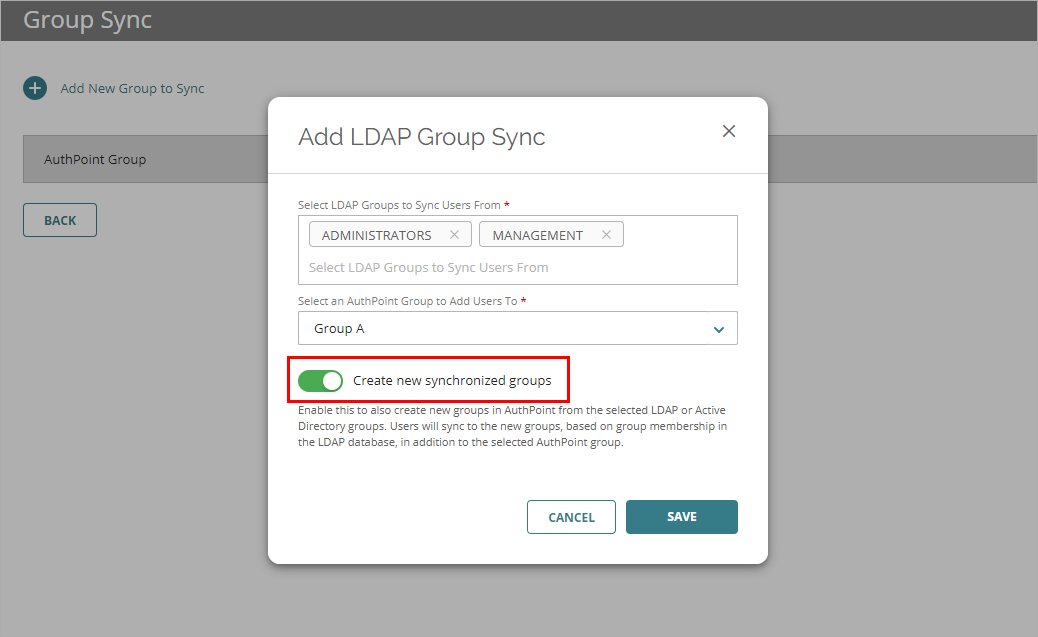

- En la página Sincronización de Grupo, haz clic en Añadir Nuevo Grupo para Sincronizar.

- En la ventana Añadir Sincronización de Grupo, en la lista desplegable Seleccionar Grupos LDAP Desde Los Que Sincronizar Usuarios, selecciona los grupos LDAP desde los que deseas sincronizar usuarios. Puedes seleccionar varios grupos.

- En la lista desplegable Seleccionar un Grupo de AuthPoint al que Añadir Usuarios, selecciona el grupo de AuthPoint al que añadirás los usuarios.

Para cada sincronización de grupo, todos los usuarios se añaden al mismo grupo de AuthPoint. Para añadir usuarios a grupos de AuthPoint independientes, debes crear una sincronización de grupo independiente para cada grupo LDAP que contenga los usuarios que deseas en un grupo de AuthPoint diferente.

- Para crear nuevos grupos en AuthPoint basados en los grupos de Active Directory desde los que sincronizas usuarios, habilita el botón de alternancia Crear nuevos grupos sincronizados. Si habilitas esta opción, los usuarios se sincronizan con los nuevos grupos en función de la pertenencia a grupo en la base de datos de LDAP y, además, del grupo de AuthPoint seleccionado.

La opción Crear nuevos grupos sincronizados solo está disponible para Active Directory y Azure Active Directory.

Para ver y usar esta opción, debes instalar la versión 6.1 o superior de la AuthPoint Gateway.

- Haz clic en Guardar.

Se cierra la ventana Añadir Sincronización de Grupo.

Después de añadir una consulta para buscar a tus usuarios (manualmente o con sincronización de grupo), AuthPoint se sincroniza con tu base de datos de LDAP o Active Directory en el siguiente intervalo de sincronización y crea una cuenta de usuarios de AuthPoint para cada usuario identificado por la consulta.

Para iniciar una sincronización inmediatamente, en la página Identidades Externas, junto a tu identidad externa, haz clic en ![]() y selecciona Iniciar Sincronización.

y selecciona Iniciar Sincronización.

Las cuentas de usuarios creadas aparecen en la página Usuarios con un icono verde de estado Activado junto al nombre de usuario. El icono de estado Activado indica que el usuario se ha creado y está actualmente activo (no bloqueado). Puedes identificar a los usuarios sincronizados desde una identidad externa mediante la etiqueta LDAP en la columna Tipo de la lista de usuarios.

Cada usuario recibe un correo electrónico que usa para activar su token en la aplicación móvil AuthPoint. Cuando un usuario activa su token, la información de su token se muestra en la columna Token con un icono verde de estado Activado junto al token.

Los usuarios sincronizados desde una identidad externa usan su contraseña existente para la autenticación. No reciben el correo electrónico para establecer una contraseña de AuthPoint.

Si has habilitado el botón de alternancia Crear nuevos grupos sincronizados, los grupos sincronizados se crean en AuthPoint. Los grupos recién creados aparecen en la página Grupos. Puedes identificar los grupos sincronizados desde Active Directory mediante la etiqueta LDAP en la columna Tipo de la lista de grupos.

Si cambias el nombre de un grupo sincronizado en Active Directory, el nombre del grupo sincronizado en AuthPoint se actualiza automáticamente para coincidir. No puedes editar los grupos sincronizados en AuthPoint.

Si borras el grupo en Active Directory, o si borras la sincronización de grupo, el grupo sincronizado no se borra en AuthPoint. Debes borrar manualmente el grupo sincronizado en AuthPoint.

Has añadido tus recursos a AuthPoint, has definido políticas de autenticación para esos recursos y has sincronizado tus usuarios. Antes de que tus usuarios puedan autenticarse con AuthPoint, deben instalar la aplicación AuthPoint en sus dispositivos móviles y activar su token de AuthPoint.

Un token es algo que se usa para identificarte y asociarte con un dispositivo, como una firma digital o una huella dactilar. Se usa en combinación con una contraseña, o en lugar de esta, cuando los usuarios inician sesión en un recurso protegido. Los usuarios activan un token en un dispositivo que usan para la autenticación, como un teléfono móvil. A continuación, este dispositivo se usa para obtener acceso a recursos protegidos que requieren autenticación multifactor.

Para obtener más información, consulta Activar un Token.

Ver También

Inicio Rápido — Configurar AuthPoint