Este tema de inicio rápido revisa los pasos generales para configurar y probar la autenticación multifactor (MFA) con AuthPoint. Esta guía presenta AuthPoint, revisa los componentes básicos de AuthPoint y te ayuda a empezar para que puedas probar MFA antes de desplegar completamente AuthPoint.

Si ya comprendes el establecimiento básico de AuthPoint y puedes desplegarlo en tu red, puedes comenzar con Guía de Despliegue de AuthPoint.

Si aún no has comprado una licencia de AuthPoint, puedes empezar a usar una prueba gratuita de AuthPoint en el Support Center. Para empezar a usar una prueba, ve a la página Gestionar Productos y selecciona AuthPoint de WatchGuard. Haz clic en el enlace de Free 30 day trial para activar tu prueba gratuita. También puedes ponerte en contacto con tu Partner de WatchGuard preferido para que te establezca una prueba de AuthPoint. Para obtener más información, consulta Activar una Licencia de Prueba de AuthPoint.

Antes de comenzar, te recomendamos que te familiarices con los componentes de AuthPoint y algunos de los términos clave relacionados con AuthPoint:

AuthPoint tiene varios componentes:

- AuthPoint Management UI — La AuthPoint management UI de WatchGuard Cloud es donde estableces y gestionas tus usuarios, tus grupos, tus recursos, tus políticas de autenticación, tus identidades externas y la AuthPoint Gateway.

- Aplicación Móvil AuthPoint — La aplicación móvil AuthPoint es necesaria para la autenticación. Puedes ver y gestionar tokens, aprobar notificaciones push, obtener OTPs y escanear códigos QR.

- AuthPoint Gateway — La AuthPoint Gateway es una aplicación de software ligera que debes instalar en tu red para que AuthPoint pueda comunicarse con tus clientes RADIUS y tus bases de datos de LDAP. La Gateway funciona como un servidor RADIUS y es necesaria para la autenticación RADIUS y para que los usuarios de LDAP se autentiquen con recursos SAML.

- Logon App — La Logon app se usa para requerir autenticación cuando los usuarios inician sesión en un equipo o un servidor. La Logon app tiene dos partes — la aplicación que debes instalar en un equipo o un servidor y el recurso que debes configurar en AuthPoint.

- Agente ADFS — Con el agente ADFS de AuthPoint, puedes añadir la autenticación multifactor (MFA) a los Active Directory Federation Services (ADFS) para obtener más seguridad.

- Agente RD Web — Con el agente RD Web de AuthPoint, puedes añadir MFA al Remote Desktop Web Access.

- Políticas de Autenticación — Las políticas de autenticación especifican en qué recursos se pueden autenticar los usuarios y qué métodos de autenticación pueden usar (Push, código QR y OTP).

- Objetos de Política — Los objetos de política son los componentes de una política configurables individualmente, como las Ubicaciones de Red. Debes configurar los objetos de política y, a continuación, añadirlos a las políticas de autenticación.

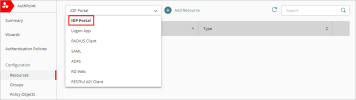

- Recursos — Los recursos son las aplicaciones y los servicios a los que se conectan los usuarios. En AuthPoint hay siete tipos de recursos:

- Cliente RADIUS — Una aplicación o un servicio que usan la autenticación RADIUS (primariamente firewalls y VPN).

- SAML — Una aplicación o un servicio que usan la autenticación Lenguaje de Marcado para Confirmaciones de Seguridad (SAML), como Office 365, Salesforce o el Firebox Access Portal.

- Portal IdP — Una página de portal que muestra a los usuarios los recursos SAML disponibles para ellos.

- Logon app — El recurso de la Logon app se usa para configurar y definir las políticas de autenticación para la Logon app.

- ADFS — El recurso ADFS se usa para añadir MFA a la autenticación ADFS.

- RD Web — El recurso RD Web se usa para añadir MFA al Remote Desktop Web Access.

- RESTful API Client — El recurso RESTful API Client se usa para configurar y definir políticas de autenticación para un RESTful API Client.

- Métodos de Autenticación

- Notificación Push — Una notificación push es una notificación enviada a tu dispositivo móvil cuando intentas iniciar sesión en un recurso. Debes aprobar la notificación push para iniciar sesión o denegarla para evitar un intento de acceso que no hayas realizado.

- Código QR — Cuando te autenticas con un código QR, debes escanear el código QR en la pantalla con la aplicación móvil AuthPoint y usar el código de verificación que recibes para autenticarte e iniciar sesión.

- Contraseña de Un Solo Uso (OTP) — Una OTP es una contraseña única y temporal disponible en la aplicación móvil AuthPoint. Para iniciar sesión en un recurso con OTP, debes escribir la OTP que se muestra en tu aplicación móvil AuthPoint cuando te autenticas.

- Identidades Externas — La información necesaria para conectarte a tus bases de datos de LDAP o Active Directory para obtener información de las cuentas de usuarios y validar las contraseñas.

Conectarse a AuthPoint Management UI

La AuthPoint management UI es donde estableces y gestionas tus usuarios de AuthPoint, tus grupos, tus recursos y tus políticas de autenticación. Debes obtener acceso a la AuthPoint management UI en WatchGuard Cloud.

Para conectarte a WatchGuard Cloud, ve a cloud.watchguard.com. Después de iniciar sesión, selecciona Configurar > AuthPoint.

Los Service Providers tienen una vista diferente de WatchGuard Cloud. Si tienes una cuenta Service Provider, debes seleccionar una cuenta en Gestor de Cuenta a fin de configurar AuthPoint para esa cuenta.

Añadir un Recurso para Protegerlo con MFA

Para configurar MFA para una aplicación, debes añadir un recurso para el cliente en AuthPoint y configurar los ajustes necesarios para MFA en tu aplicación de terceros.

En nuestro ejemplo, añadimos un recurso del portal Identity Provider (IdP). El portal IdP es una página de portal que muestra a los usuarios una lista de los Recursos SAML disponibles para su grupo de AuthPoint. Dado que el portal IdP es un recurso de AuthPoint, puedes usarlo para probar MFA sin necesidad de configuración de terceros.

Si deseas probar MFA con una aplicación específica, consulta las Guías de Integración de AuthPoint. Si no ves una guía de integración para la aplicación que deseas probar con AuthPoint, consulta Configurar MFA para una Aplicación o un Servicio o Configurar MFA para un Cliente RADIUS.

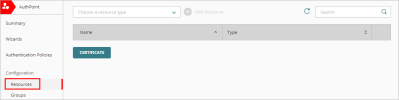

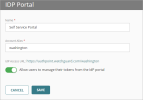

Para añadir un recurso del portal IdP:

- En el menú de navegación, selecciona Recursos.

Aparece la página Recursos.

- En la lista desplegable Elegir un Tipo de Recurso, selecciona Portal IDP.

- Haz clic en Añadir Recurso.

- En el cuadro de texto Nombre, escribe un nombre descriptivo para el recurso. En nuestro ejemplo, llamamos a este recurso Portal de Autoservicio.

- En el cuadro de texto Alias de la Cuenta, escribe un valor único para añadirlo a la URL de tu portal IdP. En nuestro ejemplo, usamos Washington. Esto significa que la URL de nuestro portal IdP es https://authpoint.watchguard.com/washington.

- Haz clic en Guardar.

El recurso del portal IdP aparece en la página Recursos.

Añadir un Grupo

En AuthPoint, los grupos son la forma en que defines a qué recursos tienen acceso tus usuarios. Debes añadir usuarios a los grupos en AuthPoint y, a continuación, debes añadir los grupos a las políticas de autenticación que especifican los recursos en los que los usuarios pueden autenticarse.

Debes añadir al menos un grupo antes de poder añadir o sincronizar usuarios o añadir políticas de autenticación.

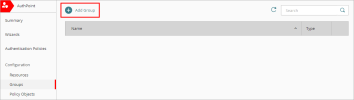

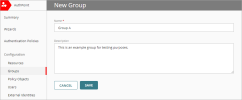

Para añadir un nuevo grupo:

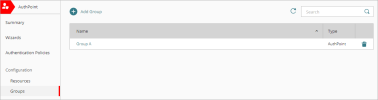

- En el menú de navegación, selecciona Grupos.

- Haz clic en Añadir Grupo.

- En la página Nuevo Grupo, escribe un Nombre y una Descripción para tu grupo. La descripción es opcional, pero te recomendamos que especifiques el propósito del grupo. En nuestro ejemplo, el nombre de este grupo es Grupo A.

- Haz clic en Guardar.

Tu grupo aparece en la página Grupos.

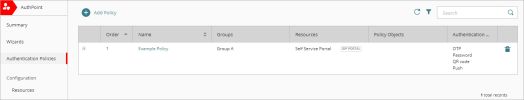

Añadir una Política de Autenticación

Las políticas de autenticación especifican en qué recursos se pueden autenticar los usuarios y qué métodos de autenticación pueden usar (Push, código QR y OTP). Cuando configuras una política de autenticación, debes especificar estos ajustes:

- Si las autenticaciones están permitidas o denegadas

- Qué métodos de autenticación se requieren

- A qué recursos se aplica la política

- A qué grupos se aplica la política

- Qué objetos de política se aplican a las autenticaciones

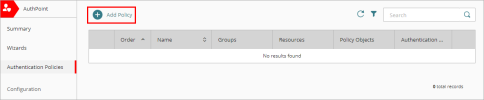

Para añadir una nueva política de autenticación:

- Selecciona Políticas de Autenticación.

- Haz clic en Añadir Política.

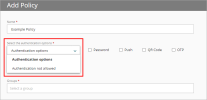

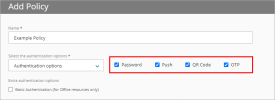

- Escribe un nombre para esta política de autenticación.

- En la lista desplegable Seleccionar las opciones de autenticación, deja el valor predeterminado Opciones de autenticación seleccionado.

- Junto a la lista desplegable de opciones de autenticación, marca las casillas de selección Contraseña, Push, Código QR y Contraseña de Un Solo Uso. Estos son los métodos de autenticación que los usuarios pueden elegir cuando inician sesión en este recurso. La casilla de selección Contraseña requiere que los usuarios escriban su contraseña antes de autenticarse para este recurso. Para obtener más información sobre los métodos de autenticación, consulta Acerca de la Autenticación.

No selecciones las opciones de Autenticación extra. Estas opciones solo se aplican a las políticas de autenticación con un recurso SAML de Office 365.

- En la lista Grupos, selecciona el grupo de AuthPoint que has creado. Esto especifica a qué grupos se aplica esta política de autenticación. En nuestro ejemplo, seleccionamos Grupo A.

- En la lista Recursos, selecciona el recurso del portal IdP que has creado. Esto determina en qué recursos se pueden autenticar los usuarios. En nuestro ejemplo, seleccionamos el recurso Portal de Autoservicio que creamos anteriormente.

- Omite la lista Objetos de Política.

- Haz clic en Guardar.

Tu política se crea y se añade al final de la lista de políticas.

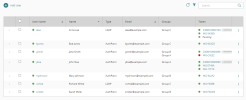

Añadir un Usuario

Hay dos formas de añadir usuarios en AuthPoint: puedes sincronizar usuarios desde una base de datos de Lightweight Directory Access Protocol (LDAP), Active Directory o Azure Active Directory, o puedes añadir usuarios de AuthPoint locales.

En este tema de inicio rápido, proporcionamos los pasos para añadir un usuario de prueba local. Recomendamos que comiences con un usuario de prueba antes de añadir o sincronizar todos tus usuarios finales.

Para aprender a sincronizar un usuario desde una base de datos de usuarios externa, consulta Sincronizar Usuarios desde Active Directory o LDAP y Sincronizar Usuarios desde Azure Active Directory.

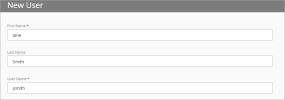

Para añadir un usuario:

- Selecciona Usuarios.

- Haz clic en Añadir Usuario.

- En los cuadros de texto Nombre y Apellidos, escribe el nombre de un usuario de prueba. En nuestro ejemplo, usamos Jane Smith.

- En el cuadro de texto Nombre de Usuario, escribe un nombre de usuario único para tu usuario.

-

En el cuadro de texto Correo Electrónico, escribe una dirección de correo electrónico para el usuario de prueba. Para probar AuthPoint, puedes usar tu propia dirección de correo electrónico, pero, si luego sincronizas con una base de datos de autenticación de la que formas parte, debes recordar borrar primero a este usuario de prueba.

Debes especificar una dirección de correo electrónico válida a la que tengas acceso. Esta dirección de correo electrónico recibe el mensaje de correo electrónico para establecer tu contraseña y activar tu token.

-

En la lista desplegable Grupos, selecciona los grupos de AuthPoint en los que añadirás a tu usuario. El grupo determina qué políticas de autenticación se aplican a este usuario. En nuestro ejemplo, añadimos a Jane Smith al Grupo A, que creamos anteriormente.

- Haz clic en Guardar.

El usuario aparece con un icono verde junto a su nombre de usuario.

El usuario recibe dos mensajes de correo electrónico. Uno se usa para establecer su contraseña de AuthPoint y el otro, para activar un token en la aplicación móvil AuthPoint. Para reenviar los mensajes de correo electrónico de Establecer Contraseña o Activación, consulta Reenviar el Correo Electrónico de Activación y Reenviar a un Usuario el Correo Electrónico de Establecer Contraseña.

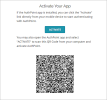

Establecer Contraseña y Activar Token

Cuando añades un usuario, AuthPoint envía dos mensajes de correo electrónico al usuario que este usa para establecer su contraseña de AuthPoint y activar un token en la aplicación móvil AuthPoint.

Los usuarios sincronizados desde Active Directory o una base de datos de LDAP no reciben el correo electrónico de Establecer Contraseña. Usan la contraseña definida para su cuenta de usuarios en Active Directory como contraseña de AuthPoint.

Abre el correo electrónico de Establecer Contraseña enviado a la cuenta de correo electrónico de prueba. Haz clic en el enlace del correo electrónico para establecer tu contraseña. Cuando se te solicite, escribe tu contraseña y, a continuación, haz clic en Guardar.

Ahora tu contraseña de AuthPoint está establecida. Usarás esta contraseña cuando te autentiques para iniciar sesión en servicios y aplicaciones protegidos.

A continuación, debes activar tu token.

Abre el correo electrónico de Activación y haz clic en el enlace del correo electrónico. Esto te lleva a la página web de Bienvenida a AuthPoint. Si no lo has hecho, descarga e instala la aplicación móvil AuthPoint en tu teléfono.

- Si has abierto la página web en tu teléfono, pulsa el botón Activar. Esto abre la aplicación AuthPoint y activa tu token.

- Si has abierto la página web en tu equipo, abre la aplicación AuthPoint en tu teléfono, pulsa Activar en la aplicación y, a continuación, apunte con la cámara de tu teléfono al código QR de la pantalla de tu equipo.

También puedes activar tokens en el portal IdP. Puedes hacer esto si deseas activar un nuevo token en otro dispositivo móvil.

Después de que un usuario activa un token correctamente, AuthPoint te envía un mensaje de correo electrónico para informarte de que se ha activado un token para tu cuenta de usuarios. Puedes ver el token en la página Usuarios.

Probar MFA

En este punto, has configurado MFA para uno o más de tus recursos. Ahora puede probar que MFA funciona.

Para probar MFA:

-

En un navegador web, navega hasta la URL de inicio de sesión de tu portal IdP. Esta URL debe ser https://authpoint.watchguard.com/<tu alias de cuenta>. En nuestro ejemplo, navegamos hasta https://authpoint.watchguard.com/washington.

Aparece la página de inicio de sesión único de AuthPoint.Si no conoces la URL de tu portal IdP, en la página Recursos, selecciona el recurso del portal IdP para buscar la URL de ese recurso.

- Escribe tu dirección de correo electrónico o tu nombre de usuario de AuthPoint. Haz clic en Siguiente.

- En el cuadro de texto Contraseña, escribe tu contraseña de AuthPoint. Debes hacer esto para poder seleccionar un método de autenticación. Esto se debe a que marcamos la casilla de selección Contraseña cuando configuramos la política de autenticación para este recurso.

- Haz clic en Enviar Push para probar la autenticación Push.

- Aprueba la solicitud de autenticación que recibes en tu dispositivo móvil.

Has iniciado sesión en el portal IdP.

Después de iniciar sesión en el portal IdP, ves una página en blanco sin aplicaciones. Esto se debe a que no has configurado ningún recurso SAML. Después de añadir recursos SAML, el portal IdP muestra una lista de todos los recursos SAML disponibles para tu grupo de AuthPoint.

Ver También

Guías de Integración de AuthPoint