Gilt für: WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR, WatchGuard EPP

WatchGuard Full Encryption ver- und entschlüsselt Computerlaufwerke und Wechselspeichermedien ohne Auswirkung auf die Benutzer. Full Encryption nutzt Hardwareressourcen, wie z. B. den Trusted Platform Module(TPM)-Chip und die Microsoft BitLocker-Technologie, für die Ver- und Entschlüsselung von Laufwerken. Weitere Informationen finden Sie unter Über Full Encryption.

Fehlersuche und -behebung bei Problemen mit dem BitLocker-Wiederherstellungsschlüssel

Microsoft BitLocker verlangt beim Systemstart nach einem Wiederherstellungsschlüssel. Falls Sie einen Wiederherstellungsschlüssel eingeben, der laut BitLocker nicht korrekt ist, können Sie auf vorherige Wiederherstellungsschlüssel zugreifen, die Full Encryption speichert. Weitere Informationen finden Sie unter Wiederherstellungsschlüssel in Full Encryption verwalten.

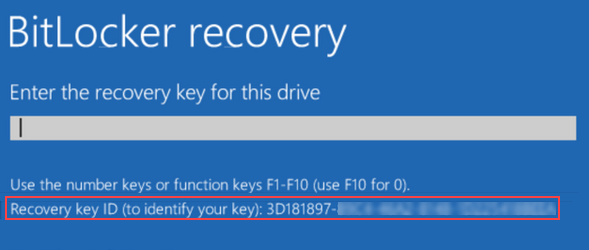

Falls BitLocker den Wiederherstellungsschlüssel, den Sie eingegeben haben, ablehnt, vergewissern Sie sich, dass die eingegebene Zeichenkette richtig ist und keine Leerzeichen enthält. In einigen Fällen kann es sein, dass andere Software als der WatchGuard Agent die BitLocker-Konfiguration verändert hat. Falls das so ist, könnte BitLocker einen Wiederherstellungsschlüssel erfordern, den BitLocker mit einer Wiederherstellungsschlüssel-ID assoziiert, die nicht in Full Encryption gespeichert ist. Wenn Sie einen Wiederherstellungsschlüssel von Full Encryption anfordern, verifizieren Sie die Anfrage mit der Wiederherstellungsschlüssel-ID, die BitLocker anzeigt.

Falls unter Computer > Details > Wiederherstellungsschlüssel abrufen keine Wiederherstellungsschlüssel-ID angezeigt wird, wurde wahrscheinlich außerhalb von Full Encryption eine Gerätesystemänderung durchgeführt und Full Encryption verfügt über keinen Wiederherstellungsschlüssel zu dieser Wiederherstellungsschlüssel-ID.

Fehlersuche und -behebung bei Problemen mit TPM-Chip und Regel

Full Encryption nutzt die Trusted Platform Modul-Technologie (TPM), um die Verschlüsselung von durch WatchGuard Endpoint Security geschützten Computern zu verwalten. Bei manchen Computern ist auf dem Motherboard ein TPM-Chip installiert. Bei diesen Computern nutzt der Computer beim Anmeldevorgang den TPM-Chip, um sensible Daten und gespeicherte Passwörter zu schützen. TPM erkennt auch Veränderungen bei den Boot-Ereignissen des Computers. Weitere Informationen finden Sie unter Über die Trusted Platform Modul-Technologie (Windows-Computer).

Sie könnten folgende TPM-Fehler auf Ihrem Gerät angezeigt bekommen:

Fehler -2144272203

Dieser Fehler könnte auf Tablet Geräten auftreten. Tritt der Fehler auf, ist dies ein Anzeichen dafür, dass Sie eine lokale Regel aktivieren müssen, um die virtuelle Tastatur des Geräts zu nutzen. Sie müssen die virtuelle Tastatur des Geräts aktivieren, um ein Kennwort in der Pre-Boot-Phase des Systemboots eingeben können.

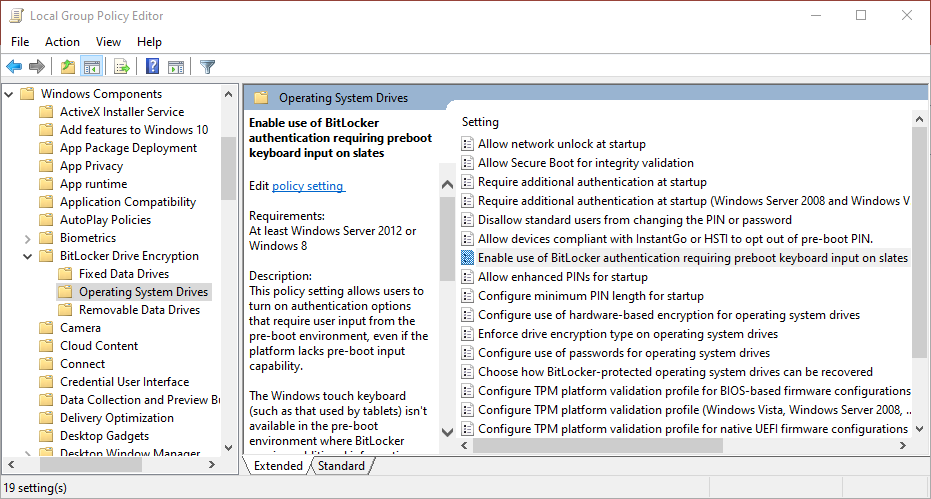

So aktivieren Sie die lokale Regel:

- Wählen Sie Starten > Ausführen und führen Sie den Befehl gpedit.msc aus.

Der lokale Editor für Gruppenregeln wird angezeigt. - Navigieren Sie zu:

Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\BitLocker-Laufwerkverschlüsselung\Betriebssystemlaufwerke - In Betriebssystemlaufwerke wählen Sie Aktivieren der Verwendung der BitLocker-Authentifizierung, bei der Tastatureingaben für Slates vor dem Start erforderlich sind, klicken auf Richtlinien-Einstellungen und aktivieren die lokale Regel.

- Starten Sie den Computer neu.

Fehler -2144272280

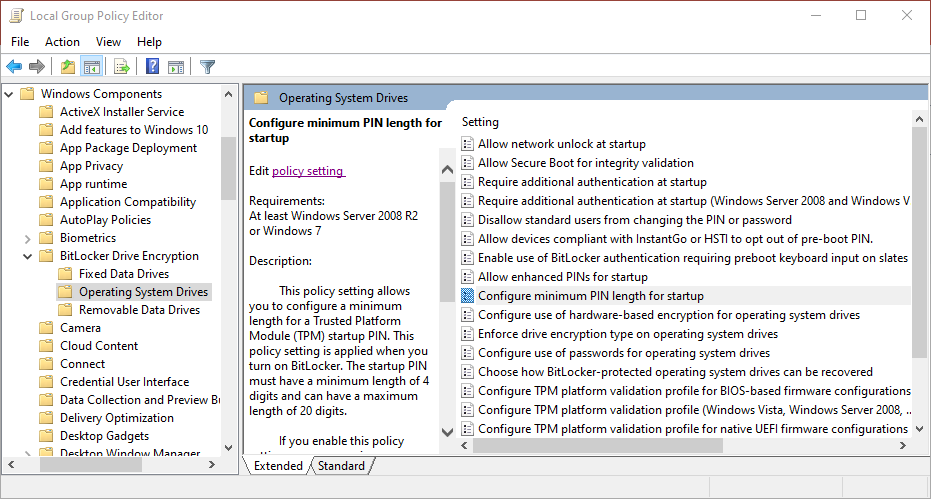

Dieser Fehler könnte auftreten, wenn Sie einen Computer verschlüsseln möchten. Er tritt auf nach der Eingabe des Passworts und vor dem Beginn des Verschlüsselungsprozesses. Der Fehler wird angezeigt, weil das Kennwort nicht die vom System geforderte Mindestzahl an Zeichen aufweist. Nutzen Sie ein Passwort, das der in der Regel Konfigurieren der Mindest-PIN-Länge für den Start angegebenen Mindestlänge entspricht.

Ein Fehler könnte ebenso auftreten, falls einige lokale Richtlinien nicht aktiviert sind. Vergewissern Sie sich, dass keine globale Regel vorhanden ist, die die Änderung der lokalen Richtlinie verhindert.

Falls keine solche globale Regel vorhanden ist, vergewissern Sie sich, die folgenden lokalen Richtlinien zu aktivieren:

- Navigieren Sie zu:

Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\BitLocker-Laufwerkverschlüsselung\Betriebssystemlaufwerke - Aktivieren Sie diese Richtlinien:

- Zusätzliche Authentifizierung beim Start erforderlich

- Zulassen erweiterter PINs für den Start

- Konfigurieren der Mindest-PIN-Länge für den Start

- Konfigurieren der Verwendung von Kennwörtern für Betriebssystemlaufwerke

- Auswählen, wie BitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können

- Starten Sie den Computer neu.

- Versuchen Sie, ein Laufwerk zu verschlüsseln.

Daten erfassen

Falls Sie noch Probleme haben, erfassen Sie diese Informationen und senden sie an den Support:

- Beschreibung des Problems.

- Aktivieren Sie das PSInfo-Tool Advanced Logs und erfassen Sie die Protokolle.

- Erstellen Sie mit PSErrorTrace eine Diagnosedatei.

- Nutzen Sie das PSInfo-Tool zum Erfassen der Protokolle.

-

Aktivieren Sie den Supportzugriff auf Ihr WatchGuard Cloud-Konto.