Gilt für: AuthPoint-Multi-Faktor-Authentifizierung, AuthPoint Total Identity Security

Dieses Thema enthält Empfehlungen und bewährte Verfahren für die Konfiguration und den Einsatz der AuthPoint-Multi-Faktor-Authentifizierung (MFA). Jeder Abschnitt beschreibt einige der Anforderungen und häufig versäumte Schritte, die zur Einrichtung von AuthPoint erforderlich sind.

Es handelt sich nicht um einen umfassenden Leitfaden. Die vollständigen und detaillierten Schritte zur Konfiguration von AuthPoint finden Sie in den Hilfethemen für die einzelnen Integrationen.

Regeln und Regelobjekte

Achten Sie bei der Konfiguration von Regeln darauf, dass Sie diese Anforderungen und Empfehlungen beachten:

- Für die RADIUS-Authentifizierung und Basis-Authentifizierung (ECP), kommen die Regeln mit Netzwerkstandort oder Geofence nicht zur Anwendung, da AuthPoint die IP-Adresse des Endnutzers oder die Herkunfts-IP-Adresse nicht kennt.

- Sie müssen die Push-Authentifizierungsmethode für Regeln mit MS-CHAPv2 RADIUS-Ressourcen aktivieren.

- Die QR-Code-Authentifizierung wird von RADIUS-Ressourcen nicht unterstützt.

Wenn Sie ein Regelobjekt zu einer Authentifizierungsregel hinzufügen, gilt die Regel nur für Benutzerauthentifizierungen, die den Bedingungen der Authentifizierung und der Regelobjekte entsprechen. Wenn Sie zum Beispiel einen bestimmten Netzwerkstandort zu einer Regel hinzufügen, gilt die Regel nur für Benutzerauthentifizierungen, die von diesem Netzwerkstandort stammen.

Wir empfehlen, eine zweite Regel für die gleichen Gruppen und Ressourcen ohne das Regelobjekt zu erstellen. Benutzer, die nur über eine Regel verfügen, die ein Regelobjekt enthält, erhalten keinen Zugriff auf die Ressource, wenn die Bedingungen des Regelobjekts nicht auf die Authentifizierung zutreffen (weil sie keine zutreffende Regel haben, nicht weil die Authentifizierung verweigert wird).

- Benutzer, die nur über eine Regel verfügen, die einen Netzwerkstandort einschließt, erhalten keinen Zugriff auf die Ressource, wenn sie sich außerhalb dieses Netzwerkstandortes authentifizieren.

- Benutzer, die nur über eine Regel verfügen, die einen Zeitplan enthält, erhalten keinen Zugang, wenn sie sich außerhalb der Angaben dieses Zeitplans authentifizieren.

- Benutzer, für die nur eine Regel mit Geofence gilt, können nicht auf die Ressource zugreifen, wenn sie sich von außerhalb der angegebenen Länder authentifizieren.

Externe Identitäten

Fügen Sie dieselbe LDAP-Gruppe nicht zu mehreren Gruppensynchronisierungen hinzu und erstellen Sie nicht mehrere Gruppensynchronisierungen, die denselben LDAP-Benutzer beinhalten. Ein von einer LDAP-Datenbank synchronisierter Benutzer kann nicht zu mehr als einer lokalen AuthPoint-Gruppe gehören. Wenn ein LDAP-Benutzer zu mehreren Gruppensynchronisierungen gehört, kann die lokale AuthPoint-Gruppe, zu der der Benutzer gehört, sich jedes Mal, wenn AuthPoint mit Ihrer LDAP-Datenbank synchronisiert wird, ändern.

Sie konfigurieren Sie beispielsweise zwei Gruppensynchronisierungen in AuthPoint:

- Gruppensynchronisierung 1

- Zu synchronisierende LDAP-Gruppen: Sales

- AuthPoint-Gruppe zum Hinzufügen von Benutzern in: Gruppe A

- Gruppensynchronisierung 2

- Zu synchronisierende LDAP-Gruppen: Marketing

- AuthPoint-Gruppe zum Hinzufügen von Benutzern in: Gruppe B

Mit dieser Konfiguration, bewegen sich Benutzer, die in LDAP-Gruppen sowohl zu Sales als auch Marketing gehören, jeweils zwischen der Gruppe A und der Gruppe B, wenn AuthPoint mit Ihrem externen Identitätsanbieter synchronisiert wird. Die AuthPoint-Gruppe, zu der der Benutzer gehört, hängt davon ab, welche Gruppensynchronisierung zuletzt ausgeführt wurde.

Um LDAP-Benutzer zu mehreren AuthPoint-Gruppen hinzuzufügen, empfehlen wir, den Schalter Neue synchronisierte Gruppen erstellen in Ihrer Gruppensynchronisierung zu aktivieren und die Struktur Ihrer Active Directory-Gruppe zu verwenden, um Ihre Benutzer zu verwalten.

Benutzer aus einem Active Directory synchronisieren

Um Benutzer aus Active Directory zu synchronisieren, müssen Sie eine externe Identität in AuthPoint hinzufügen und das AuthPoint Gateway installieren.

Wenn Sie eine externe Identität konfigurieren:

-

Wenn Ihre Active Directory-Instanz kein LDAPSverwendet, müssen Sie den LDAPS-Schalter für die externe Identität deaktivieren. In diesem Fall ändert sich der Standard-Port von 636 zu 389.

- Wir empfehlen Ihnen, die Funktion Gruppen synchronisieren für die Synchronisierung Ihrer Benutzer zu verwenden, da diese einfacher zu konfigurieren ist als eine erweiterte Abfrage und Sie für Active Directory die Möglichkeit haben, neue Gruppen in AuthPoint zu erstellen, die auf den Active Directory Gruppen basieren, aus denen Sie Benutzer synchronisieren.

- Fügen Sie dieselbe LDAP-Gruppe nicht zu mehreren Gruppensynchronisierungen hinzu und erstellen Sie nicht mehrere Gruppensynchronisierungen, die denselben LDAP-Benutzer beinhalten. Um LDAP-Benutzer zu mehreren AuthPoint-Gruppen hinzuzufügen, empfehlen wir, den Schalter Neue synchronisierte Gruppen erstellen in Ihrer Gruppensynchronisierung zu aktivieren und die Struktur Ihrer Active Directory-Gruppe zu verwenden, um Ihre Benutzer zu verwalten.

- Wenn Sie die Option Neue synchronisierte Gruppen erstellen aktivieren, empfehlen wir Ihnen, alle Ihre Active Directory-Gruppen mit AuthPoint zu synchronisieren und die synchronisierten Gruppen anstelle der AuthPoint-Gruppen zu verwenden, wenn Sie Ihre Authentifizierungsregeln konfigurieren.

- Wenn Sie ein neues Microsoft 365-Benutzerkonto erstellen und den Benutzer sofort aus Active Directory synchronisieren, kann es sein, dass das Postfach für dieses Benutzerkonto nicht aktiv ist, wenn AuthPoint die E-Mail für die Token-Aktivierung an den Benutzer sendet. In diesem Szenario wird die E-Mail zur Token-Aktivierung nicht zugestellt und die E-Mail-Adresse wird in AuthPoint in eine Blockierliste aufgenommen. Wir empfehlen Benutzern, ihr Token über das IdP-Portal zu aktivieren (siehe Token aktivieren).

- Konfigurieren Sie nicht mehrere externe Identitäten für dieselbe Domäne.

Weitere Informationen über externe Identitäten finden Sie unter Über externe Identitäten. Detaillierte Anweisungen zur Konfiguration einer externen Identität und zur Synchronisierung von Benutzern aus Active Directory oder einer LDAP-Datenbank finden Sie unter Benutzer aus Active Directory oder LDAP synchronisieren.

Benutzer aus Azure Active Directory synchronisieren

Wenn Sie Benutzer aus Azure AD synchronisieren, sollten Sie diese Empfehlungen und Anforderungen beachten:

- Wenn Sie eine Gruppensynchronisierung erstellen, empfehlen wir Ihnen, die Option Neue synchronisierte Gruppen erstellen zu aktivieren, um neue Gruppen in AuthPoint zu erstellen, die auf den Azure Active Directory-Gruppen basieren, von denen Sie Benutzer synchronisieren und die synchronisierten Gruppen anstelle der AuthPoint-Gruppen verwenden, wenn Sie Ihre Authentifizierungsregeln konfigurieren.

- Fügen Sie dieselbe Azure AD-Gruppe nicht zu mehreren Gruppensynchronisierungen hinzu und erstellen Sie nicht mehrere Gruppensynchronisierungen, die denselben Azure AD-Benutzer beinhalten. Um Azure AD-Benutzer zu mehreren AuthPoint-Gruppen hinzuzufügen, empfehlen wir, den Schalter Neue synchronisierte Gruppen erstellen in Ihrer Gruppensynchronisierung zu aktivieren und die Struktur Ihrer Azure Active Directory-Gruppe zu verwenden, um Ihre Benutzer zu verwalten.

- Azure AD-Benutzer müssen sich bei einer Azure-Anwendung anmelden, um ihr Passwort zu aktualisieren, bevor sie sich bei AuthPoint-Ressourcen (die Anwendungen und Dienste, die MFA erfordern) authentifizieren können.

- Azure AD-Benutzer können die Logon App nur verwenden, wenn der Windows-Computer Teil der Azure-Domäne ist.

- Sie müssen das AuthPoint Gateway nicht installieren, um Benutzer aus Azure AD zu synchronisieren.

- Aufgrund einer Einschränkung von Microsoft unterstützt Microsoft 365 nur AuthPoint-MFA für Azure AD-Benutzer, wenn diese mit einem lokalen AD-Server synchronisiert sind. Microsoft 365 unterstützt keine MFA für Benutzer, die nur in Azure AD existieren. Weitere Informationen finden Sie in diesem Wissensdatenbankartikel.

- Erhalten Azure AD-Benutzer die Fehlermeldung Nicht durch MFA autorisiert, wenn sie auf geschützte Ressourcen zugreifen, stammt diese Meldung in der Regel von Azure Active Directory und deutet darauf hin, dass AuthPoint die Benutzerzugangsdaten nicht validieren kann. Wir empfehlen, die AuthPoint Azure AD Integration IP-Adressen als Vertrauenswürdige IP-Adressen in Azure Active Directory (Microsoft Entra) hinzuzufügen. Die Funktion Vertrauenswürdige IPs in Azure basiert auf Ihrem Azure-Abonnement und ist möglicherweise nicht für alle Konten verfügbar. Zusätzliche Konfigurationen können erforderlich sein, wenn Sie den bedingten Zugriff in den Microsoft-Standardrichtlinien geändert haben.

Detaillierte Anweisungen zur Synchronisierung von Benutzern aus Azure AD finden Sie unter Benutzer aus Azure Active Directory synchronisieren.

AuthPoint Gateway

Das Gateway verwendet TCP-Dienst-Ports 9000—9003 für die interne Kommunikation zwischen den verschiedenen Gateway-Diensten: Wenn andere Anwendungen diese TCP-Dienst-Ports verwenden, kann es sein, dass das Gateway nicht startet oder offline erscheint. Stellen Sie vor der Installation des Gateways sicher, dass die erforderlichen Ports offen sind und nicht verwendet werden.

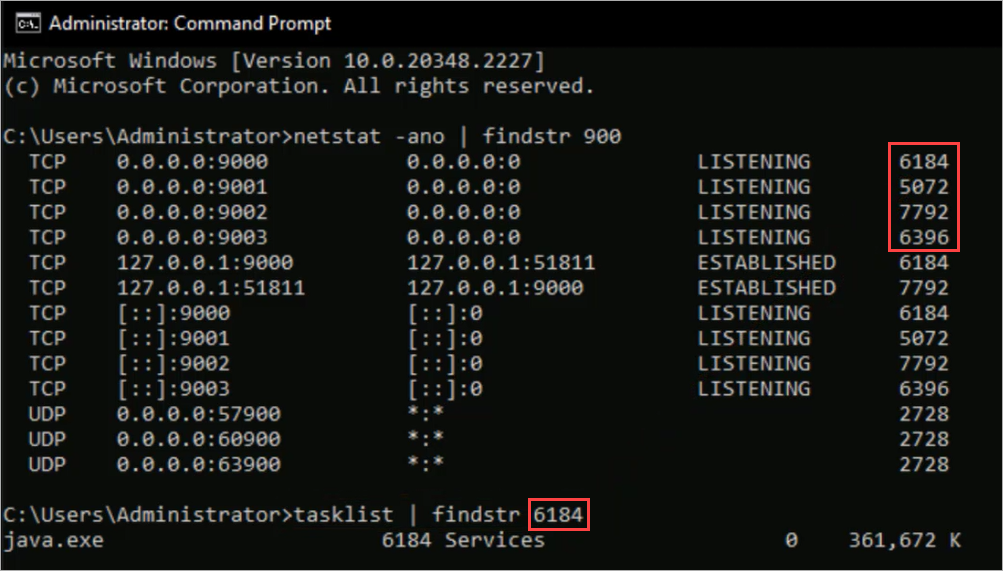

Um zu prüfen, ob Ports verwendet werden, können Sie über die Eingabeaufforderung den Befehl Netstat -ano |findstr 900 ausführen. Dieser Befehl findet alles, das mit 900 beginnt.

Wenn einer der notwendigen Ports in Verwendung ist, können Sie den Befehl Tasklist | findstr Prozess-ID ausführen, um zu ermitteln, welcher Prozess diesen spezifischen Port nutzt.

Wenn Sie den Tasklist-Befehl nutzen, ist das AuthPoint Gateway java.exe. Sie können erwarten, dies zu sehen, wenn Sie bereits ein Gateway installiert haben.

MFA für Microsoft 365

Wenn Sie AuthPoint-MFA für Microsoft 365 konfigurieren, sollten Sie diese Empfehlungen und Anforderungen beachten:

- Um AuthPoint-MFA (SAML) zu nutzen, muss Ihre Microsoft 365-Domäne dem Verbund beigetreten sein. Wenn Ihre Microsoft 365-Domäne dem Verbund beigetreten ist, leitet Microsoft 365 Benutzeranmeldungen für diese Domäne zur Authentifizierung an den Identitätsanbieter (AuthPoint) weiter.

- Um Microsoft 365 zu nutzen, muss jeder Benutzer eine AuthPoint-Lizenz und ein AuthPoint-Benutzerkonto haben.

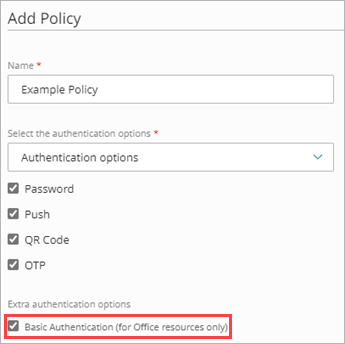

- Dienstkonten müssen ein entsprechendes AuthPoint-Benutzerkonto besitzen (hierzu wird eine AuthPoint-Lizenz für das Dienstkonto benötigt). Wenn Sie möchten, dass Ihr Dienstkonto MFA umgeht, müssen Sie eine Authentifizierungsregel mit Basis-Authentifizierung konfigurieren, die nur eine Passwortauthentifizierung erfordert.

AuthPoint generiert automatische ein Token für Dienstkontobenutzer. Dieses Token darf jedoch weder aktiviert noch verwendet werden, da das Dienstkonto MFA anhand der Basis-Authentifizierung umgeht.

- Wenn Sie ältere Clientanwendungen haben (z. B. Anwendungen, die auf SMTP, POP oder IMAP basieren) oder wenn Sie Geräte haben, die Teil der Microsoft 365-Domäne sind, aber keine Benutzeroberfläche haben (z. B. einen Drucker), müssen Sie den Schalter Basis-Authentifizierung aktivieren, wenn Sie eine Authentifizierungsregel für Ihre Microsoft 365-Ressource konfigurieren.

- Um die Implementierung von AuthPoint-MFA für Microsoft 365 zu staffeln, können Sie Benutzer zu verschiedenen Gruppen in AuthPoint hinzufügen und die Authentifizierungsregeln so konfigurieren, dass für eine Gruppe nur ein Passwort benötigt wird, für die andere Gruppe hingegen MFA. Wenn Sie AuthPoint einführen, verschieben Sie die Benutzer von der ersten Gruppe (nur Passwort) zur zweiten Gruppe (MFA mit Push, OTP oder QR-Code).

Wir empfehlen Ihnen, einen umfassenden Kommunikationsplan zu erstellen, um Ihren Benutzern zu erklären, wie sie MFA verwenden und welche Schritte sie ausführen müssen. Um AuthPoint den Endnutzern vorzustellen, siehe AuthPoint für Endnutzer

Detaillierte Schritte zur Konfiguration von AuthPoint-MFA für Office 365 finden Sie unter Microsoft 365-Integration in AuthPoint.

MFA für ADFS

AuthPoint ADFS Agent fügt MFA zu ADFS hinzu, um zusätzlichen Schutz zu bieten.

- Wenn Sie ADFS verwenden, empfehlen wir Ihnen, AuthPoint ADFS Agent zu installieren, um den zusätzlichen Schutz von MFA hinzuzufügen.

- Wenn Sie nicht bereits ADFS verwenden, ist es möglicherweise nicht sinnvoll, ADFS nur mit AuthPoint-MFA zu verwenden. ADFS erfordert Server, Lizenzen und Wartung.

ADFS bietet Ihnen mehr Flexibilität, um MFA zu lokalen Anwendungen hinzuzufügen und unterschiedliche Richtlinien für verschiedene Benutzergruppen zu konfigurieren. Mit ADFS können Sie zum Beispiel MFA für bestimmte Active Directory-Gruppen zu Microsoft 365 hinzufügen. Anders als bei der SAML-Integration müssen Sie keine Lizenzen für Benutzer erwerben, die anderen Gruppen angehören.

Detaillierte Anweisungen zur Konfiguration von AuthPoint-MFA für ADFS finden Sie unter MFA für ADFS konfigurieren.

Wenn Sie ADFS zum Schutz von Exchange und AuthPoint-MFA zum Schutz von ADFS-Anmeldungen verwenden möchten, müssen Sie die Exchange-Organisation für die Verwendung der ADFS-Authentifizierung konfigurieren. Weitere Informationen finden Sie unter Schritt 6 in der Microsoft-Dokumentation.

MFA für Computer und Server

Mit der Logon App kann die MFA eines Benutzers bei einem Computer oder Server obligatorisch gemacht werden. Dazu gehört auch der Schutz für RDP und RD Gateway.

Bevor Sie die Logon App installieren, stellen Sie sicher, dass:

- Die Benutzer sich an dem Computer oder Server anmelden können, auf dem Sie die Logon App installieren wollen.

- Die Benutzer ein AuthPoint-Benutzerkonto und ein aktives AuthPoint-Token haben.

Wenn Sie die Logon App einrichten und bereitstellen:

- Der Computer, auf dem Sie die Logon App installieren, muss mit dem Internet verbunden sein, wenn Sie sich zum ersten Mal anmelden.

- Sie können eine Windows-Eingabeaufforderung verwenden, um die Logon App über ein Active Directory-Gruppenregelobjekte (GPO) entfernt auf mehreren Computern zu installieren.

- Wenn Sie die Logon App installieren, ist MFA für den lokalen und Remote Access erforderlich.

- Wenn Sie RD Gateway für Remote-Verbindungen verwenden, müssen Sie die Logon App auf den Computern installieren, mit denen sich die Benutzer verbinden, um MFA zu verlangen. Um Benutzern die lokale Anmeldung ohne MFA zu ermöglichen, konfigurieren Sie Ihr Firmennetzwerk als Netzwerkstandort und konfigurieren Sie eine neue Regel für die Logon App-Ressource mit dem hinzugefügten Regelobjekt des Netzwerkstandortes.

Ausführliche Anweisungen zur Konfiguration und Installation der Logon App finden Sie unter MFA für einen Computer oder Server konfigurieren.

MFA für RD Web

AuthPoint Agent für RD Web fügt den Schutz von MFA zu RD Web Access hinzu. Wenn Sie Agent für RD Web konfigurieren, müssen sich die Benutzer für den Zugriff auf die RD Web-Seite authentifizieren.

- Nachdem Sie Agent für RD Web installiert oder aktualisiert haben, empfehlen wir Ihnen, den Server neu zu starten.

- Wenn der Benutzer eine Anwendung auf der RD Web Access-Seite auswählt, ist das Verhalten je nach Webbrowser unterschiedlich:

- Internet Explorer — Wenn der Benutzer eine Anwendung auswählt, wird sie direkt im Browser geöffnet.

- Andere Browser — Wenn der Benutzer eine Anwendung auswählt, wird eine .rdp-Datei heruntergeladen. Der Benutzer muss die .rdp-Datei ausführen und seine Zugangsdaten eingeben, um auf die Anwendung zuzugreifen.

Verbindungen über eine .rdp-Datei sind nicht durch MFA geschützt. Um MFA für den direkten Zugriff auf diese Anwendungen obligatorisch zu machen, empfehlen wir, die Logon App auf den Servern zu installieren, die die Anwendungen hosten.

Detaillierte Anweisungen zur Konfiguration und Installation von AuthPoint Agent für RD Web finden Sie unter Über AuthPoint Agent für RD Web.

Erzwingen für Netzwerkzugriff

Wenn Sie die AuthPoint-Multi-Faktor-Authentifizierung gleichzeitig mit Erzwingen für Netzwerkzugriff verwenden, empfehlen wir, anstelle der Push-Methode eine alternative Authentifizierungsmethode wie OTP (Einmalpasswort) oder QR-Code zu verwenden. Die Push-Methode könnte im Falle einer fehlgeschlagenen Validierung der Erzwingung des Netzwerkzugriffs durch den Client nicht korrekt ausgeführt werden. Nachdem der Client die Validierung erfolgreich durchlaufen hat, können nachfolgende Authentifizierungsversuche die Push-Methode verwenden.

Ablauf des Access Portal-Zertifikats mit AuthPoint-MFA

Bei der Access Portal-Konfiguration generiert die Firebox ein Access Portal-Zertifikat, das Sie auf der folgenden Seite herunterladen können: KonfigurationsanleitungLaden Sie dieses Zertifikat auf AuthPoint hoch, wenn Sie eine SAML-Ressource für das Access Portal erstellen.

Das heruntergeladene Access Portal-Zertifikat ist für einen Zeitraum von einem Jahr gültig, nachdem Sie das Kontrollkästchen SAML aktivieren in Fireware ausgewählt haben. Nach der Installation des Zertifikats können Sie in der Fireware Web UI das Ablaufdatum des Zertifikats aufrufen.

Wenn ein Access Portal-Zertifikat abläuft, wird automatisch ein neues Zertifikat erzeugt, und die Firebox generiert eine Ereignisprotokollmeldung mit der Meldungs-ID 7600-0000. Im Fireware System Manager können Sie Benachrichtigungen für Ereignisse mit Meldungs-ID 4001-0004 aktivieren, wenn ein Zertifikat abläuft. Weitere Informationen finden Sie unter Benachrichtigungen für bestimmte Meldungen aktivieren.

Nachdem Firebox ein neues Access Portal-Zertifikat generiert hat, müssen Sie das neue Zertifikat auf Ihre SAML-Ressource in AuthPoint hochladen.