Gilt für: AuthPoint-Multi-Faktor-Authentifizierung, AuthPoint Total Identity Security

Wenn die Authentifizierung nicht wie erwartet funktioniert oder ein Fehler auftritt, können Sie Berichte, Warnmeldungen und Auditprotokolle verwenden, um eine Fehlersuche zum Problem durchzuführen. Zu Beginn beachten Sie alle Schritte des Authentifizierungsprozesses, basierend auf dem konfigurierten Ressourcentyp und den Zugriffsregeln. Beginnen Sie mit der Fehlersuche im letzten Schritt des Authentifizierungsprozesses und arbeiten Sie sich zurück.

Hier sind einige Beispiele für zu überprüfende Punkte:

- Erhält der Benutzer eine Push-Benachrichtigung? (wenn die Push-Authentifizierung konfiguriert wurde)

- Gibt es ein Auditprotokoll für den Authentifizierungsversuch?

- Welche Informationen werden in den Gateway-Protokolldateien für Authentifizierungsabläufe, die das Gateway erfordern, angezeigt?

- Wenn Ihre Regel ein Regelobjekt hat: Haben Sie eine zweite Regel für dieselben Gruppen und Ressourcen ohne Regelobjekte?

Die Schritte zur Fehlersuche bei spezifischen AuthPoint-Problemen hängen von der Art des Problems ab und davon, welche AuthPoint- und externen Komponenten in den Authentifizierungsprozess involviert sind. Einige AuthPoint-Komponenten, wie z.B. das Gateway, verfügen über lokale Protokolldateien, die für die Fehlersuche verwendet werden können.

Weitere Informationen über die Fehlersuche finden Sie unter Tipps und bewährte Verfahren für AuthPoint.

Tools für die Fehlersuche in AuthPoint

Für die Fehlersuche bei den meisten AuthPoint-Problemen sollten Sie sich die AuthPoint-Berichte, Auditprotokolle und Warnmeldungen ansehen.

Auditprotokolle sind oft ein nützlicher Ausgangspunkt für die Fehlersuche in AuthPoint.

Beginnen Sie die Fehlersuche am besten mit einem Blick auf die Informationen, die in WatchGuard Cloud und AuthPoint Gateway verfügbar sind.

AuthPoint-Berichte

Berichte enthalten Informationen über Aktivitäten und Ereignisse in AuthPoint. Einige nützliche Berichte für die Fehlersuche sind:

- Abgelehnte Push-Benachrichtigungen — Einsicht, ob der Benutzer eine Push-Benachrichtigung abgelehnt hat

- Ressourcenaktivität — Einsicht in die Ressourcen, bei denen sich die Benutzer nicht authentifizieren können

- Authentifizierung — Einsicht in die Authentifizierungsfehler der einzelnen Benutzer

- Synchronisierungsaktivität — Einsicht in den Synchronisierungsverlauf der LDAP-Benutzer

Weitere Informationen zu Berichten finden Sie unter AuthPoint überwachen.

Warnmeldungen

WatchGuard Cloud generiert Warnmeldungen für Ereignisse auf der Grundlage von Benachrichtigungsrichtlinien. Es wird beispielsweise eine Warnung angezeigt, wenn ein Gateway eine Verbindung herstellt oder trennt und wenn ein Benutzer eine Push-Authentifizierungsanfrage ablehnt. Sie können Benachrichtigungsrichtlinien hinzufügen, um andere Arten von Warnmeldungen zu generieren.

Weitere Informationen finden Sie unter WatchGuard Cloud-Warnmeldungen verwalten.

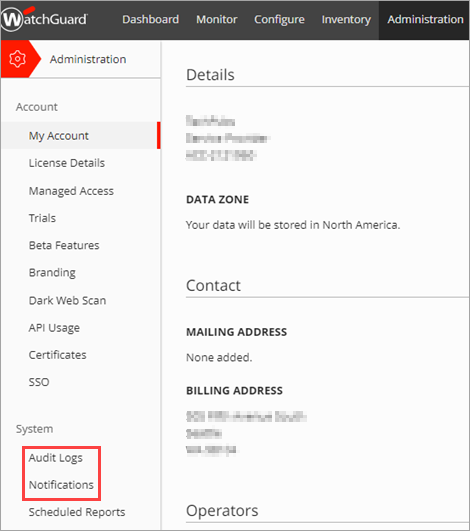

Auditprotokolle

Auditprotokolle enthalten Ereignisse im Zusammenhang mit Verwaltungsaktionen, Konfigurationsänderungen und AuthPoint-Ereignissen. Bei Authentifizierungsereignissen zeigt das Fenster Auditprotokoll Detail Details über den Authentifizierungsversuch an.

Stimmen Sie den Fehlercode aus dem Audit-Protokoll in WatchGuard Cloud mit dem Fehlercode ab, den Sie in den Protokollmeldungen für Ereignisse auf dem Gateway oder in Authentifizierungsfehlermeldungen im IdP-Portal oder in der Logon App für Windows oder Mac sehen. Weitere Informationen finden Sie unter Auditprotokolle anzeigen.

Gateway-Protokolldateien

Für Authentifizierungstypen, die das AuthPoint Gateway einbeziehen, werfen Sie einen Blick auf die Protokolldateien des Gateways. Die Protokollmeldungen enthalten Informationen über Gateway-Vorgänge und Verbindungen zu RADIUS, LDAP und ADFS. Das Gateway wird in Form von vier Diensten ausgeführt (Gateway, RADIUS, LDAP und ADFS), und jeder Dienst erstellt eine eigene Protokolldatei. Weitere Informationen zur Gateway-Fehlersuche finden Sie unter Fehlersuche für das AuthPoint Gateway.

Die Protokollmeldungen enthalten den Benutzernamen und die Request ID, was nützlich sein kann, um eine Protokollmeldung einem verknüpften AuthPoint-Auditprotokoll-Ereignis oder einer Fehlermeldung zuzuordnen.

Sie finden die Gateway-Protokolldateien im folgenden Verzeichnis: C:\ProgramData\WatchGuard\AuthPoint\logs.

Sie finden die Gateway-Laufzeit-Protokolldateien im folgenden Verzeichnis: C:\Program Files (x86)\WatchGuard\AuthPoint Gateway\.

Standardmäßig ist der ProgramData-Ordner in Windows ausgeblendet. Um den Ordner zu öffnen, drücken Sie Windows-Taste + R, geben %ProgramData% ein und klicken auf OK.

Tipps zur Fehlersuche in AuthPoint

Hier finden Sie einige Tipps zur Fehlersuche bei bestimmten Typen von Authentifizierung oder AuthPoint-Komponenten. Suchen Sie in den meisten Fällen nach:

- Die mit dem Fehler verbundenen Fehlercodes

- Die mit dem Fehler verbundene request ID

Mit diesen Informationen können Sie dann das Auditprotokoll und die Protokollmeldungen durchsuchen.

Fehlersuche für das AuthPoint Gateway

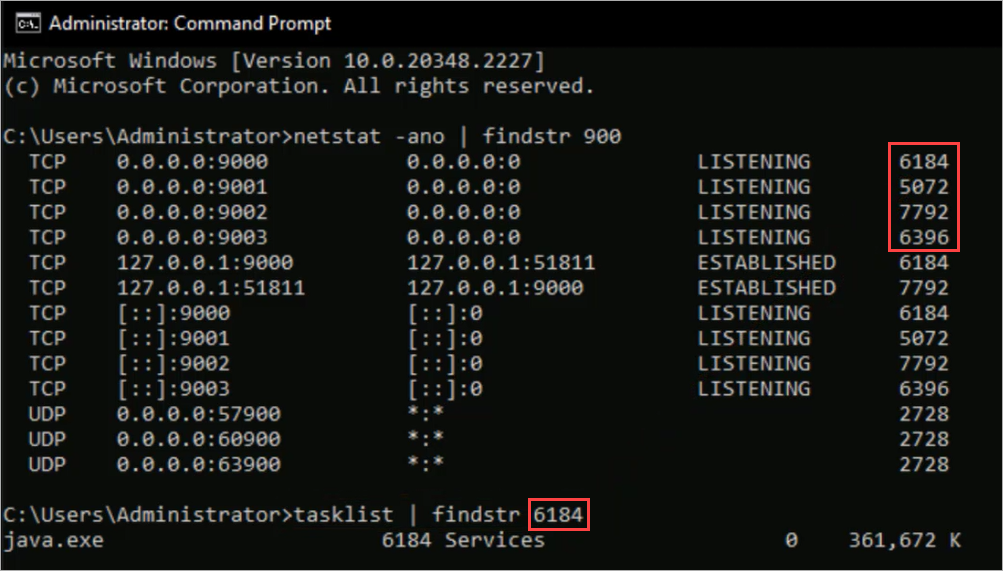

Das AuthPoint Gateway wird in Form von vier Diensten ausgeführt: Gateway, RADIUS, LDAP und ADFS.

| Dienst | Beschreibung | Port |

|---|---|---|

| WatchGuard AuthPoint Gateway | Kommuniziert mit WatchGuard Cloud und konfiguriert die anderen drei Dienste. | TCP-Port 9000 |

| WatchGuard AuthPoint RADIUS | Kommuniziert mit RADIUS-Clients. | TCP-Port 9001 |

| WatchGuard AuthPoint LDAP | Kommuniziert mit der LDAP-Datenbank, um einen LDAP-Benutzer zu authentifizieren. Primäre Gateways nutzen diesen Dienst auch für den Import von LDAP-Benutzern in AuthPoint. | TCP-Port 9002 |

| WatchGuard AuthPoint ADFS | Kommuniziert mit ADFS. | TCP-Port 9003 |

Das Gateway verwendet diese TCP-Dienst-Ports für die interne Kommunikation zwischen den verschiedenen Gateway-Diensten. Wenn andere Anwendungen diese TCP-Dienst-Ports verwenden, kann es sein, dass das Gateway nicht startet oder offline erscheint.

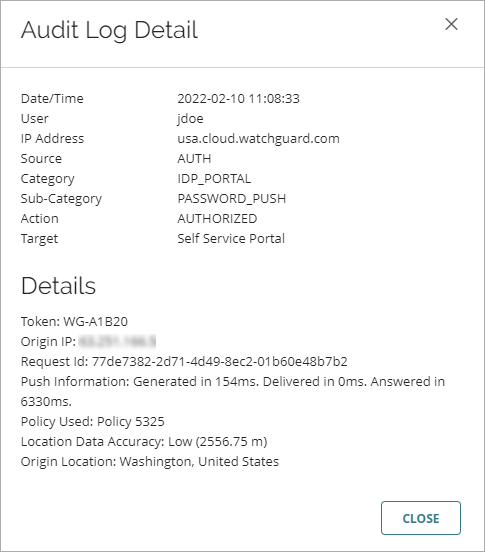

Um zu prüfen, ob diese Ports verwendet werden, können Sie über die Eingabeaufforderung den Befehl Netstat -ano |findstr 900 ausführen. Dieser Befehl findet alles, das mit 900 beginnt.

Wenn einer der notwendigen Ports in Verwendung ist, können Sie den Befehl Tasklist | findstr Prozess-ID ausführen, um zu ermitteln, welcher Prozess diesen spezifischen Port nutzt.

Wenn Sie den Tasklist-Befehl nutzen, ist das AuthPoint Gateway java.exe. Sie können erwarten, dies zu sehen, wenn Sie bereits ein Gateway installiert haben.

Sie können die Windows Services-App verwenden, um zu überprüfen, ob alle vier Dienste ausgeführt werden. Unter Dienste sehen die vier ausgeführten Dienste wie folgt aus:

Wenn ein Dienst nicht ausgeführt wird, verwenden Sie den Windows-Ereignisanzeige, um festzustellen wann die Dienste angehalten und gestartet wurden.

Der Gateway-Dienst muss gestartet und korrekt ausgeführt werden, bevor die anderen Dienste gestartet werden können. Wenn der Gateway-Dienst keine Verbindung zur Cloud herstellen oder aus irgendeinem Grund nicht starten kann, bleiben die anderen Dienste hängen, da sie auf Konfigurationsdateien warten, die nie ankommen. Wenn Sie den Gateway-Dienst erfolgreich neu gestartet haben, müssen Sie auch die anderen Dienste neu starten, nachdem der Gateway-Dienst wieder korrekt ausgeführt wird.

In einigen Fällen kann die Installation des Gateways aufgrund von Virenschutz-Software fehlschlagen.

Wenn Sie nach der Installation Probleme mit dem Gateway haben, werfen Sie einen Blick auf die Auditprotokolle und Protokolldateien des Gateways.

- Kontrollieren Sie die Auditprotokolle in WatchGuard Cloud, und prüfen Sie, ob Benutzerauthentifizierungen angezeigt werden.

- Kontrollieren Sie die Laufzeit-Protokolldatei des Gateway-Servers unter C:\Program Files (x86)\WatchGuard\AuthPoint Gateway\, um zu sehen, ob das Gateway abgestürzt ist.

- Kontrollieren Sie die Gateway-Kommunikations-Protokolldateien des Gateway-Servers unter C:\ProgramData\WatchGuard\AuthPoint\logs\, um zu sehen, was passiert, falls ein Port-Konflikt oder ein anderes Problem vorliegt.

- Sie sollten auch die Details für Ihr Benutzerkonto prüfen, z. B. die Gruppenmitgliedschaft oder die AuthPoint-Authentifizierungsregeln, und sicherstellen, dass Ihr Passwort korrekt ist (beachten Sie, dass bei Passwörtern die Groß- und Kleinschreibung beachtet wird). Wenn Sie ein Service-Provider sind, stellen Sie sicher, dass der Benutzer zum richtigen AuthPoint-Konto gehört.

Hängt Ihr Problem mit der eigentlichen Software zusammen (Gateway startet nicht, stürzt ab oder hängt sich auf), gehen Sie zum Installationsverzeichnis des Gateway-Servers zurück und öffnen Sie den Protokollordner. Das Installationsverzeichnis lautet C:\Program Files (x86)\WatchGuard\AuthPoint Gateway\.

Wenn das Gateway nicht abstürzt, jedoch Kommunikationsprobleme auftreten, gehen Sie zu C:\ProgramData\WatchGuard\AuthPoint\logs\ und werfen Sie dort einen Blick auf die Gateway-Protokolldateien. In diesem Verzeichnis hat jede der verschiedenen Komponenten ihre eigenen Protokolldateien. Es gibt aktuelle und historische Protokolldateien. Historische Protokolldateien befinden sich in einer ZIP-Datei, deren Datum an den Dateinamen angehängt wird. Tritt Ihr Problem gerade jetzt auf, werfen Sie einen Blick auf die aktuelle Protokolldatei.

Fehlersuche bei der RADIUS-Authentifizierung

In den folgenden Protokoll- und Fehlermeldungen finden Sie nützliche Informationen:

- Auditprotokolle in WatchGuard Cloud

- RADIUS-Protokolle auf dem AuthPoint Gateway

- RADIUS-Client-Fehlermeldungen

- Firebox-Protokollmeldungen — Wenn die Firebox als RADIUS-Client konfiguriert ist, suchen Sie in den Firebox-Protokollmeldungen nach Ereignissen der Benutzerauthentifizierung und nach Verbindungsfehlern zwischen der Firebox und dem AuthPoint Gateway.

Andere Dinge zum Ausprobieren:

- Stellen Sie sicher, dass der RADIUS-Port (die Standardports sind 1812 oder 1645) auf dem Server, auf dem das Gateway installiert ist, geöffnet ist. Der Port ist standardmäßig nicht geöffnet. Wenn der Port offen ist, stellen Sie sicher, dass er nicht von einem anderen Server verwendet wird, der einen Konflikt mit dem Gateway verursachen würde.

- Führen Sie ein pcap zwischen dem Gateway und dem RADIUS-Client durch.

Wenn Sie Mobile VPN auf einer Firebox so konfigurieren, dass mehrere Authentifizierungsserver verwendet werden, müssen Benutzer, die den Standard-Authentifizierungsserver nicht verwenden, den Authentifizierungsserver oder die Domäne vor dem Benutzernamen angeben. Beispielsweise ad1_example.com\j_smith.

Fehlersuche bei der LDAP-Authentifizierung

Werfen Sie einen Blick auf diese Protokollmeldungen:

- Suchen Sie in den LDAP-Protokollen auf dem Gateway nach:

- Verbindungstest-Ergebnisse

- Synchronisierungsereignisse

- Anfragen zur Benutzerauthentifizierung

- Fehler bei Verbindungen mit dem Domänen-Controller

- Suchen Sie in den WatchGuard Cloud-Auditprotokollen nach:

- Konfigurationsänderungen der LDAP-externen Identität

- Fehler mit der LDAP-Benutzersynchronisierung

Andere Dinge zum Ausprobieren:

- Wenn das Gateway auf einem anderen Server als dem LDAP/AD-Server installiert ist, führen Sie ein PCAP zwischen dem Gateway und dem LDAP/AD-Server durch, um zu überprüfen, ob eine LDAP-Antwort zurückkommt.

Fügen Sie dieselbe LDAP-Gruppe nicht zu mehreren Gruppensynchronisierungen hinzu und erstellen Sie nicht mehrere Gruppensynchronisierungen, die denselben LDAP-Benutzer beinhalten. Ein von einer LDAP-Datenbank synchronisierter Benutzer kann nicht zu mehr als einer lokalen AuthPoint-Gruppe gehören. Wenn ein LDAP-Benutzer zu mehreren Gruppensynchronisierungen gehört, kann die lokale AuthPoint-Gruppe, zu der der Benutzer gehört, sich jedes Mal, wenn AuthPoint mit Ihrer LDAP-Datenbank synchronisiert wird, ändern.

Um LDAP-Benutzer zu mehreren AuthPoint-Gruppen hinzuzufügen, empfehlen wir, den Schalter Neue synchronisierte Gruppen erstellen in Ihrer Gruppensynchronisierung zu aktivieren und die Struktur Ihrer Active Directory-Gruppe zu verwenden, um Ihre Benutzer zu verwalten.

Fehlersuche bei externen Identitäten

Wenn Ihr Verbindungstest für die externe Identität fehlschlägt und NPS auf dem Gateway-Server ausgeführt wird, ändern Sie den RADIUS-Port, den das AuthPoint Gateway verwendet.

Ist Ihr Verbindungstest für die externe Identität erfolgreich, synchronisiert AuthPoint jedoch keine Benutzer, empfehlen wir, die Zugangsdaten und Berechtigungen des Systemkonto-Benutzers zu überprüfen. Wenn Ihre Active Directory-Instanz kein LDAPS verwendet, müssen Sie die LDAPS-Schalter für die externe Identität deaktivieren.

Synchronisiert AuthPoint nur gewisse Benutzer erfolgreich, stellen Sie sicher, dass die fehlenden Benutzerkonten über eine gültige E-Mail-Adresse verfügen, die noch nicht von einem anderen AuthPoint-Benutzer verwendet wird, sowie, dass alle erforderlichen Felder (wie Vorname und E-Mail-Adresse) einen Wert haben. Sie sollten ferner sicherstellen, dass Ihre AuthPoint-Lizenz die Anzahl der Benutzer, die synchronisiert werden sollen, unterstützt. Wenn Ihre Gruppensynchronisierung mehr Benutzer hat, als in den AuthPoint-Lizenzen verfügbar, erstellt die Synchronisierung nur die Benutzer, die von Ihrer Lizenz unterstützt werden.

Fehlersuche für AuthPoint Agent für Windows und Mac

Wenn ein Authentifizierungsfehler auftritt, wird auf der Anmeldeseite von AuthPoint Agent für Windows oder Mac möglicherweise eine Fehlermeldung angezeigt. Die Fehlermeldung enthält den Fehlercode und die Request ID. Verwenden Sie den Fehlercode und die Request ID, um den Fehler in den WatchGuard Cloud-Auditprotokollen zu finden.

Wenn Probleme mit Agents für Windows und Mac auftreten, werfen Sie einen Blick auf die IP-Adressen, die an der Kommunikation beteiligt sind. Anhand dieser Informationen können Sie eingrenzen, welche Auditprotokolle angezeigt werden sollen.

- Befindet sich der Benutzer in Ihrem lokalen Netzwerk, sollte die öffentliche IP Ihres Netzwerks in den WatchGuard Cloud-Auditprotokollen angezeigt werden.

- Verwendet der Benutzer eine RDP-Verbindung mit einem anderen Computer in Ihrem Netzwerk, sollte die private IP des Computers, von dem aus die Verbindung hergestellt wird, in den WatchGuard Cloud-Auditprotokollen angezeigt werden.

- Sollte ein Benutzer, der nach Hause zurückgekehrt oder in den Urlaub gefahren ist, ein VPN verwenden, um sich mit dem Firmennetzwerk zu verbinden, und danach RDPs zu einem Computer in Ihrem Netzwerk nutzen, sollte die virtuelle IP-Adresse auf seinem Computer für dieses mobile VPN in den WatchGuard Cloud-Auditprotokollen angezeigt werden.

Sie können auch die Konfigurationsdateien aufrufen, die über die Logon App aus WatchGuard Cloud heruntergeladen wurden. Werden diese Dateien nicht aktualisiert, wenn Sie Änderungen in AuthPoint vornehmen, liegt wahrscheinlich ein Kommunikationsproblem vor. Stellen Sie in diesem Fall sicher, dass die Kommunikation zwischen Logon App und WatchGuard Cloud über Ihre Sicherheitssoftware und vorgelagerten Netzwerkgeräte zugelassen ist.

Sie finden die Logon App-Konfigurationsdateien unter:

- Agent für Windows

- Konfigurationsdatei: %WINDIR%\wlconfig.cfg

- Cache für Offline-Regeln: %WINDIR%\drivers\etc\wlconfig.cfg

- Agent für macOS

- Konfigurationsdatei: /Library/Application Support/WatchGuard/wlconfig.cfg

- Protokolldatei: /Library/Logs/WatchGuard/AuthPoint Agent/

Wenn bei der Installation von AuthPoint Agent für Windows Probleme auftreten:

- Verwenden Sie verschiedene Protokollierungsoptionen wie msiexec <filename> /l*v für weitere Informationen. Neben den Protokollmeldungen zu diesen Befehlen können Sie sich für zusätzliche Informationen auch die Windows-Ereignisprotokolle ansehen.

- Überprüfen Sie die Berechtigungen des Benutzerkontos, das Sie zur Agent-Installation verwenden.

- (Service-Provider) Wenn Sie über mehrere AuthPoint-Konten verfügen, müssen Sie sicherstellen, dass Sie die Konfigurationsdatei des richtigen Kontos verwenden.

Fehlersuche für das IdP-Portal

Zur Fehlersuche im IdP-Portal fragen Sie den Benutzer nach Informationen zum Anmeldefehler. Wenn ein Authentifizierungsfehler auftritt, wird auf der Anmeldeseite eine Fehlermeldung angezeigt. Unten auf der Seite werden der Fehlercode und die request ID angezeigt.

Verwenden Sie den Fehlercode und die request ID, um den Fehler im Auditprotokoll zu finden.

Fehlersuche mit der AuthPoint Mobile App

Bitten Sie den Benutzer zur Fehlerbehebung in der Mobil-App um Informationen über Anmeldefehler. Wenn ein Authentifizierungsfehler auftritt, zeigt das Mobilgerät eine Fehlermeldung an, die den Fehlercode enthält. Fehler sind bei der Fehlersuche nützlich, da Sie den Fehlercode im Auditprotokoll nachschlagen können.

In der Mobile App kann der Benutzer auch Token-Details anzeigen. Stellen Sie sicher, dass die Token-Details diese Werte anzeigen:

- Push-Status — Registriert

- Zeitreferenz — Die richtige Zeit

Bei Bedarf kann der Benutzer die Option Token synchronisieren wählen, um die Zeit und den Status eines Tokens mit dem Server erneut zu synchronisieren. Dies ist für die Authentifizierung nötig, damit AuthPoint erkennt, dass die Authentifizierung durch einen Benutzer in der zulässigen Zeitspanne stattfindet, wenn Sie eine Push-Benachrichtigung genehmigen oder ein OTP eingeben. Falls der Zeitunterschied zwischen den Zeitstempeln des Tokens und des Servers zu groß ist, kann es sein, dass die Benutzer sich nicht authentifizieren können.

Weitere Informationen finden Sie unter Token synchronisieren.

Hat ein Benutzer Probleme mit Push-Benachrichtigungen, können Sie versuchen, die folgenden Fehlerbehebungsoptionen auszuführen:

- Verwenden Sie die Funktion Benutzerverifikation, um zu testen, ob der Benutzer eine Push-Benachrichtigung erhält.

- Prüfen Sie die Tokendetails des Benutzers als Operator, damit sichergestellt ist, dass Push-Benachrichtigungen auf dem Benutzergerät zugelassen sind. Der Benutzer kann dies auch in der Mobile App unter Geräteinformationen tun. Wenn einer der Tests zeigt, dass Push-Benachrichtigungen nicht zulässig sind, muss der Benutzer Benachrichtigungen für die AuthPoint App genehmigen.

Für Android-Geräte empfehlen wir, dass Sie den detaillierten Benachrichtigungsstil festlegen.

- Bitten Sie den Benutzer, die Batterieoptimierung zu deaktivieren oder Autostart für die AuthPoint App zu aktivieren. Die Batterieoptimierung oder App-Einstellungen verursachen häufig Probleme mit Push-Benachrichtigungen. Auf manchen Geräten verhindern Batterieoptimierungsfunktionen den Autostart von Apps.

- Bitten Sie den Benutzer, sicherzustellen, dass eine zuverlässige Internetverbindung vorliegt.

- Wir empfehlen auch, dass Sie die unten aufgeführten mobilen Einstellungen für die AuthPoint Mobile App konfigurieren:

- Benachrichtigungen auf dem Sperrbildschirm zulassen

- Hintergrund- und Roaming-Daten zulassen

- App während einer aktiven Datenspeicherung zulassen

- Hintergrundaktivität zulassen

- Autostart zulassen

- Energiesparmodus ausschalten

Fehlersuche in ADFS

Nützliche Informationen zur Fehlersuche in ADFS finden Sie in:

- Ereignisanzeige auf dem Computer, auf dem ADFS Agent installiert ist

- Auditprotokolle in WatchGuard Cloud

- ADFS-Protokolldatei auf dem AuthPoint Gateway

- ADFS Agent-Protokolldatei

Fehlersuche bei RD Web

Der AuthPoint Agent für RD Web wird als Dienst auf dem RD Web-Server ausgeführt. Stellen Sie sicher, dass der Dienst WatchGuard AuthPoint RD Web Core ausgeführt wird.

Zu den Tools, die Sie für die Fehlersuche bei RD Web verwenden können, gehören:

- IIS-Server-Protokolldateien — Für Informationen zur Benutzerauthentifizierung beim RD Web-Portal

- Ereignisanzeige für Remote Desktop-Dienste — Für Informationen zu Benutzerverbindungen zu im RD Web-gehosteten Ressourcen

- AuthPoint-Auditprotokolle — Für Ereignisse der RD Web-Benutzerauthentifizierung