Gilt für: ThreatSync

Einige der hier beschriebenen Funktionen sind nur für Teilnehmende am Programm ThreatSync Beta verfügbar. Ist eine der hier beschriebenen Funktionen in Ihrer Version der WatchGuard Cloud nicht vorhanden, handelt es sich um eine Beta-Funktion.

In diesem Thema zum schnellen Einstieg in ThreatSync werden die grundlegenden Schritte für das Einrichten und Konfigurieren von ThreatSync in WatchGuard Cloud dargelegt:

- Bevor Sie beginnen

- ThreatSync in Ihrem Konto aktivieren

- Geräteeinstellungen konfigurieren

- Bedrohungen überwachen

- Reaktionsmaßnahmen für Vorfälle durchführen

- Automatisierungsregeln hinzufügen

ThreatSync+ NDR erweitert die bestehenden ThreatSync-Funktionen in WatchGuard Cloud und bietet verbesserte Netzwerkerkennung und -reaktion, Netzwerkgeräteidentifizierung und erweiterte Berichterstellung für Fireboxen, Firewalls von Drittanbietern und LAN-Infrastrukturen. Mehr erfahren Sie unter Über ThreatSync+ NDR.

Mit ThreatSync+ SaaS können Sie Aktivitäten von Drittanbieter-SaaS und Cloud-Umgebungen, wie Microsoft 365, überwachen, erkennen und berichten. Mehr erfahren Sie unter Über die ThreatSync+ SaaS-Integration — Microsoft 365.

Bevor Sie beginnen

Sie müssen keine neue Lizenz kaufen, um ThreatSync zu aktivieren und zu nutzen.

Bevor Sie ThreatSync verwenden können, sollten Sie Folgendes sicherstellen:

- Sie haben eine Firebox mit Total Security Suite-Subscription, die zwecks Protokollierung und Berichterstellung mit WatchGuard Cloud verbunden ist. Oder Sie haben einen Access Point mit einer USP Wi-Fi Management-Lizenz oder eine Voll- oder Testlizenz für WatchGuard Endpoint Security (EPDR, Advanced EPDR oder EDR) auf einem oder mehreren Endpoint-Geräten installiert.

WatchGuard EDR Core ist in der Firebox Total Security Suite enthalten. Weitere Informationen finden Sie unter WatchGuard EDR Core-Funktionen.

- Auf Ihren Fireboxen wird Fireware v12.9 oder höher ausgeführt.

- Auf Ihren Access Points wird Firmware v2.0 oder höher ausgeführt und Frequenzbereich-Überwachung ist aktiviert.

- Um bei Integration mit ThreatSync Reaktionsmaßnahmen gegen bösartige Access Points durchführen zu können, müssen Access Points Firmware v2.7 oder höher ausführen und Frequenzbereich-Überwachung aktiviert haben.

- Für die Drahtlos-Erkennung von Evil Twins und ThreatSync-Reaktionsmaßnahmen zum Blockieren von WLAN-Client-Verbindungen bei bösartigen Access Points ist ein AP230W, AP330 oder AP430CR mit einem speziellen scanfähigen Sender erforderlich.

- Ihre Endpoint Security Windows-Software ist v.8.00.21.0001 oder höher.

- Wenn Sie sowohl Firebox- als auch Endpoint Security-Lizenzen haben, befindet sich der Endpoint hinter der Firebox.

Je mehr WatchGuard-Produkte Sie haben, desto mehr Informationen kann ThreatSync für die Korrelation von Ereignissen nutzen.

Wir empfehlen nach der Aktivierung der Lizenz noch einige Minuten bis zur Aktivierung von ThreatSync zu warten.

ThreatSync in Ihrem Konto aktivieren

So aktivieren Sie ThreatSync für Ihr Konto in WatchGuard Cloud:

- Wählen Sie Ihr Konto im Kontomanager.

- Wählen Sie Überwachen > Bedrohungen oder Konfigurieren > ThreatSync.

- Klicken Sie in der Kachel ThreatSync auf ThreatSync aktivieren.

Das Dialogfeld ThreatSync aktivieren wird geöffnet. ThreatSync wird automatisch auf allen Geräten in Ihrem Konto aktiviert.

- Klicken Sie auf Schließen.

Die Seite Geräteeinstellungen wird geöffnet.

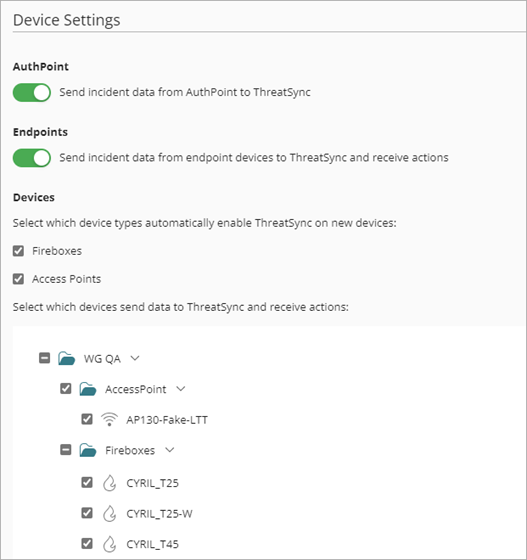

Geräteeinstellungen konfigurieren

Wenn Sie ThreatSync aktivieren, wird es automatisch auf Ihren Fireboxen, Access Points und allen Endpoint-Geräten aktiviert, die Ihrem Konto zugewiesen sind. Auf der Seite Geräteeinstellungen können Sie konfigurieren, ob Endpoint-Geräte oder bestimmte Fireboxen oder Access Point-Geräte Daten an ThreatSync senden.

So konfigurieren Sie ThreatSync-Geräteeinstellungen:

- Wählen Sie Konfigurieren > ThreatSync > Geräteeinstellungen.

Die Seite Geräteeinstellungen wird geöffnet. - Um festzulegen, ob Vorfallsdaten von allen Endpoint-Geräten an ThreatSync gesendet werden, aktivieren bzw. deaktivieren Sie den Schalter Endpoints.

- Um ThreatSync auf allen neuen Fireboxen oder Access Points, die Sie dem Konto in WatchGuard Cloud zuweisen, automatisch zu aktivieren, aktivieren Sie das Kontrollkästchen neben dem Gerätetyp.

- Um festzulegen, welche Fireboxen oder Access Points Daten an ThreatSync senden und Aktionen von ThreatSync erhalten, aktivieren bzw. deaktivieren Sie die Kontrollkästchen neben dem Namen der Firebox bzw. des Access Points.

- Klicken Sie auf Speichern.

Bedrohungen überwachen

Im Menü Überwachen > Bedrohungen der ThreatSync-Verwaltungsoberfläche wird eine Übersicht der korrelierten Vorfallsaktivität für einen bestimmten Zeitraum angezeigt. Die folgenden Seiten können aus dem Menü aufgerufen werden:

Seite Zusammenfassung

Die Seite Zusammenfassung wird standardmäßig im Menü Überwachen > Bedrohungen für Service-Provider und Subscriber geöffnet. Auf dieser Seite werden die vorfallsbezogenen Aktivitäten für Ihr Konto zusammengefasst.

Auf den Kacheln wird die Anzahl der Vorfälle mit dem jeweiligen Risikograd und dem Status angezeigt. Die Vorfälle werden darüber hinaus auf einem Zeitstrahl für den zeitlichen Verlauf des Auftretens dargestellt. Mit einem Klick auf die Überschrift einer Kachel können Sie sich die Details dieser Vorfälle auf der Seite Vorfälle ansehen.

Weitere Informationen finden Sie unter ThreatSync-Vorfallsübersicht.

Seite Vorfälle

Die Seite Vorfälle enthält eine zentrale Liste der Vorfälle zur Prüfung und Verwaltung durch das Incident Response-Team. Sie können die Liste nach Datum, Vorfallstyp, Aktion, Risiko oder Status filtern und Aktionen für einen oder mehrere Vorfälle durchführen.

Standardmäßig ist die Liste in absteigender Reihenfolge nach Risikograd sortiert, damit die kritischsten Bedrohungen oben auf der Vorfallsliste angezeigt werden und Sie bei Bedarf darauf reagieren können. Weitere Informationen finden Sie unter ThreatSync-Vorfälle überwachen.

Um detailliertere Informationen zu einem bestimmten Vorfall anzuzeigen, klicken Sie in der Liste auf den jeweiligen Vorfall. Weitere Informationen finden Sie unter Vorfallsdetails prüfen

Sie können Benachrichtigungsrichtlinien in WatchGuard Cloud konfigurieren, um Warnmeldungen für ThreatSync-Ereignisse zu senden. Weitere Informationen finden Sie unter ThreatSync-Benachrichtigungsrichtlinien konfigurieren.

Seite Endpoints

Die Seite Endpoints zeigt eine zentralisierte Liste der Endpoints und erlaubt es dem Incident Response Team, Reaktionsmaßnahmen für Endpoint-Geräte zu überprüfen und durchzuführen.

Standardmäßig zeigt die Endpoint-Liste Endpoints, die am aktuellen Datum mit Vorfällen verbunden sind. Sie können den Datumsbereich ändern, um Endpoints von anderen Tagen zu sehen. Weitere Informationen finden Sie unter ThreatSync-Endpoints überwachen.

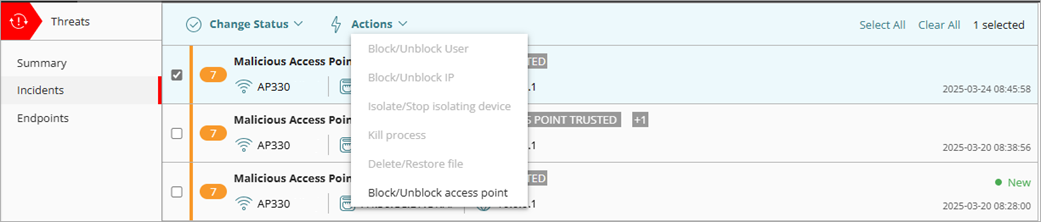

Reaktionsmaßnahmen für Vorfälle durchführen

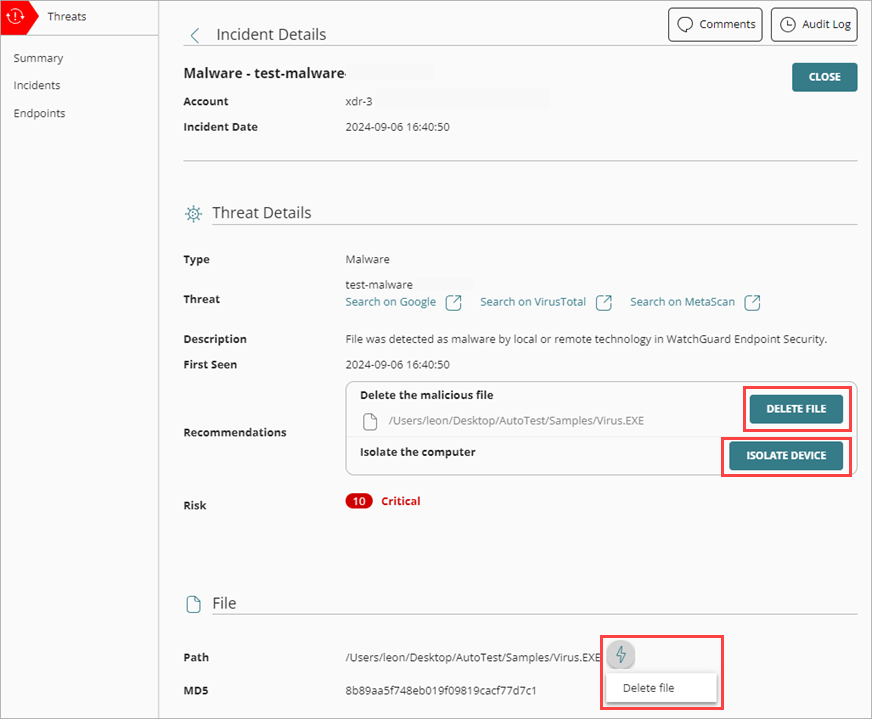

Wenn Sie die von ThreatSync erkannten Bedrohungen überwachen und die Details der Vorfälle überprüfen, können Sie anhand einer der folgenden Reaktionsmaßnahmen auf den Vorfall reagieren:

- IP blockieren/IP-Blockierung aufheben — Blockiert bzw. hebt die Blockierung der mit dem Vorfall verknüpften externen IP-Adresse auf. Wenn Sie diese Aktion auswählen, blockieren alle Fireboxen im WatchGuard Cloud-Konto die Verbindungen zu und von der IP-Adresse bzw. heben die Blockierung auf.

Von ThreatSync blockierte IP-Adressen werden in Fireware oder WatchGuard Cloud nicht in der Liste mit den von der Firebox blockierten Seiten aufgeführt. Weitere Informationen finden Sie unter Von ThreatSync blockierte Elemente verwalten.

- Datei löschen/Datei wiederherstellen — Löscht die mit dem Vorfall verknüpfte markierte Datei oder stellt eine zuvor gelöschte Datei wieder her.

- Gerät isolieren/Geräteisolierung beenden — Isoliert den Computer vom Netzwerk, um die Verbreitung der Bedrohung zu verhindern und die Exfiltration vertraulicher Informationen zu blockieren, oder beendet die Isolierung eines zuvor isolierten Computers.

- Access Point blockieren/Access Point-Blockierung aufheben — Blockiert WLAN-Client-Verbindungen zu bösartigen Access Points.

Der WatchGuard Access Point, der das bösartige Gerät erkennt, muss über einen speziellen Scan-Sender verfügen, um Drahtlos-Reaktionsmaßnahmen auszuführen und WLAN-Client-Verbindungen zu einem bösartigen Access Point zu blockieren.

- Prozess abbrechen — Beendet einen Prozess, der mit dem Vorfall verknüpftes bösartiges Verhalten gezeigt hat.

- Fernsteuerung — Stellt eine Fernverbindung zu dem ausgewählten Windows-Computer in Ihrem Netzwerk her, damit Sie einen potenziellen Angriff untersuchen und beheben können. Das Fernsteuerungstool erfordert Advanced EPDR. Weitere Informationen finden Sie unter Über das Fernzugriffstool.

- Benutzer blockieren/Benutzer-Blockierung aufheben — Blockiert bzw. hebt die Blockierung des Benutzers auf, der mit dem Vorfall des Zugriffs auf Zugangsdaten in AuthPoint im Zusammenhang steht. Weitere Informationen zum Blockieren von Benutzern bzw. zum Aktivieren blockierter Benutzer in AuthPoint finden Sie unter Benutzer oder Token blockieren.

Nicht alle Aktionen sind auf alle Vorfallstypen anwendbar.

So führen Sie eine Aktion für einen oder mehrere Vorfälle auf der Seite Vorfälle aus:

- Wählen Sie Überwachen > Bedrohungen > Vorfälle.

Die Seite Vorfälle wird geöffnet. - Aktivieren Sie das Kontrollkästchen neben einem oder mehreren Vorfällen.

Die Menüs Status ändern und Aktionen werden angezeigt. - Wählen Sie aus der Dropdown-Liste Aktionen die auszuführende Aktion aus.

Die Empfehlungen für einen Vorfall auf der Seite Vorfallsdetails bestimmen, welche Aktionen in der Dropdown-Liste Aktionen auf der Seite Vorfälle verfügbar sind. Falls beispielsweise die empfohlene Aktion für einen Vorfall das Isolieren eines Geräts ist, wird die Option Gerät isolieren/Geräteisolierung beenden in der Dropdown-Liste Aktionen aktiviert.

So führen Sie eine Aktion für einen Vorfall auf der Seite Vorfallsdetails aus:

- Wählen Sie Überwachen > Bedrohungen > Vorfälle.

Die Seite Vorfälle wird geöffnet. - Klicken Sie auf einen Vorfall in der Vorfallsliste.

Die Seite Vorfallsdetails wird geöffnet. - So führen Sie eine Aktion aus:

- Klicken Sie im Abschnitt Bedrohungsdetails auf eine Aktion.

- Klicken Sie in den anderen Abschnitten auf das Blitz-Symbol

, um das Menü Aktion zu öffnen und wählen Sie dann eine Aktion.

, um das Menü Aktion zu öffnen und wählen Sie dann eine Aktion.

So führen Sie eine Aktion für einen oder mehrere Endpoints auf der Seite Endpoints durch:

- Wählen Sie Überwachen > Bedrohung > Endpoints.

Die Seite Endpoints wird geöffnet. - Aktivieren Sie das Kontrollkästchen neben einem oder mehreren Endpoints.

Das Menü Aktionen wird angezeigt. - Wählen Sie aus der Dropdown-Liste Aktionen die auszuführende Aktion aus.

Weitere Informationen zu Reaktionsmaßnahmen finden Sie unter Aktionen für Vorfälle und Endpoints durchführen.

Sie können die Vorfälle nach deren Überprüfung auch schließen oder deren Status ändern. Weitere Informationen finden Sie unter Status von Vorfällen schließen oder ändern.

Automatisierungsregeln hinzufügen

Sie können Automatisierungsregeln konfigurieren, damit diese automatisch ThreatSync-Aktionen für Sie durchführen.

Wir empfehlen Ihnen, keine weiteren Automatisierungsregeln zu den aufgeführten Standard-Automatisierungsregeln in Bewährte Verfahren für ThreatSync hinzuzufügen, bis Sie mit den verschiedenen Vorfallstypen, die in Ihrer Umgebung auftreten können, und mit den Reaktionsmaßnahmen, die Sie ausführen können, vertraut sind.

So fügen Sie eine Automatisierungsregel hinzu (Subscriber-Konten):

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Wenn Sie als Service-Provider Ihrem eigenen Subscriber-Konto eine Automatisierungsregel hinzufügen möchten, wählen Sie im Kontomanager Mein Konto.

- Wählen Sie Konfigurieren > ThreatSync.

Die Seite Automatisierungsregeln wird geöffnet. - Klicken Sie auf Automatisierungsregel hinzufügen.

Die Seite Regel hinzufügen wird geöffnet.

- Um die neue Regel zu aktivieren, wählen Sie den Schalter Aktiviert.

- Geben Sie einen Namen für Ihre Regel und etwaige Kommentare ein.

- Wählen Sie im Abschnitt Regeltyp aus der Dropdown-Liste Typ den Typ der Regel aus, die Sie erstellen möchten:

- Remediation — Die Automatisierungsregel führt die vorgegebenen Problembehebungsaktionen für Vorfälle durch, die den Bedingungen entsprechen.

- Close — Die Automatisierungsregel ändert den Status von Vorfällen, die den Bedingungen entsprechen, zu Archiviert.

- Geben Sie im Abschnitt Bedingungen die Bedingungen an, die ein Vorfall erfüllen muss, damit diese Automatisierungsregel anwendbar ist:

- Risikobereich — Geben Sie einen Bereich von Risikograden für Vorfälle an. Weitere Informationen finden Sie unter Risikograde und -bewertungen in ThreatSync.

- Vorfallstyp — Wählen Sie einen oder mehrere der folgenden Vorfallstypen:

- Erweiterte Sicherheitsregel — Ausführung bösartiger Skripte und unbekannter Programme, die erweiterte Infektionstechniken nutzen.

- Exploit — Angriffe, bei denen ein bösartiger Code eingeschleust werden soll, um Prozesse mit Schwachstellen auszunutzen.

- Intrusion-Versuch — Ein Sicherheitsereignis, bei dem ein Angreifer versucht, einen nicht autorisierten Zugriff auf ein System zu erlangen.

- IOA — Angriffsindikatoren (IOA) sind Indikatoren, bei denen es sich höchstwahrscheinlich um einen Angriff handelt.

- Bösartige URL — Eine URL, die für die Verbreitung von Malware, wie beispielsweise Ransomware, erstellt wurde.

- Bösartige IP — Eine IP-Adresse, die mit einer bösartigen Aktivität verknüpft ist.

- Malware — Schadsoftware, deren Ziel es ist, Computersysteme zu schädigen, zu stören und unbefugt Zugriff darauf zu erlangen.

- PUP — Potenziell unerwünschte Programme (PUPs), die eventuell installiert werden, wenn andere Software auf einem Computer installiert wird.

- Virus — Bösartiger Code, der in Computersysteme eindringt.

- Zugriff auf Zugangsdaten — AuthPoint-Vorfall, der auf einen Versuch zum Kompromittieren von Konto-Zugangsdaten hinweist.

- Bösartiger Access Point — Ein nicht autorisierter Access Point, der mit Ihrem Netzwerk verbunden ist oder in Ihrem Frequenzbereich in Betrieb ist.

- Gerätetyp — Wählen Sie einen oder mehrere der folgenden Gerätetypen:

- Firebox

- Endpoint

- AuthPoint

- Access Point

-

Durchgeführte Aktionen — Wählen Sie eine oder mehrere dieser bei einem Vorfall durchgeführten Aktionen (nur Regeltyp Schließen).

- Zugelassen (Audit-Modus) — Es wurde ein Vorfall erkannt, jedoch keine Aktion durchgeführt, da sich das Gerät im Audit-Modus befindet.

- Verbindung blockiert — Verbindung ist blockiert.

- Prozess blockiert — Prozess wurde von einem Endpoint-Gerät blockiert.

- Gerät isoliert — Die Kommunikation mit dem Gerät ist blockiert.

- Datei gelöscht — Die Datei wurde als Malware klassifiziert und gelöscht.

- IP blockiert — Die Netzwerkverbindungen zu und von dieser IP-Adresse sind blockiert.

- Access Point blockieren — WLAN-Client-Verbindungen zu diesem bösartigen Access-Point sind blockiert.

- Prozess abgebrochen — Der Prozess wurde von einem Endpoint-Gerät beendet.

- Erkannt — Vorfall erkannt, jedoch keine Aktion durchgeführt.

- Benutzer blockiert — Vorfall bei Zugriff auf Zugangsdaten, bei dem der Benutzer in AuthPoint blockiert wurde.

- Wählen Sie aus der Dropdown-Liste im Abschnitt Aktionen, ob Sie die angegebenen Aktionen ausführen oder verhindern wollen.

- Perform (Durchführen) — ThreatSync führt die vorgegebenen Aktionen für neue Vorfälle aus, die den Regelbedingungen entsprechen.

- Prevent (Verhindern) — ThreatSync verhindert die vorgegebenen Aktionen. Um eine Ausnahme für eine umfassendere Perform-Regel zu erstellen, können Sie eine Regel mit der Prevent-Aktion hinzufügen und höher einstufen, als die andere Regel in der Regelliste. Eine Regel mit der Aktion Prevent verhindert die manuelle Ausführung einer Aktion durch einen Operator nicht.

- Wählen Sie eine oder mehrere der folgenden Aktionen, um sie auszuführen bzw. zu verhindern:

- Ursprungs-IP der Bedrohung blockieren (nur externe IPs) — Blockiert die mit dem Vorfall verknüpfte externe IP-Adresse. Wenn Sie diese Aktion auswählen, blockieren alle Fireboxen, bei denen ThreatSync im WatchGuard Cloud-Konto aktiviert ist, die Verbindungen zu und von der IP-Adresse.

- Datei löschen — Löscht die gekennzeichnete Datei, die mit dem Vorfall verknüpft ist.

- Gerät isolieren — Isoliert den Computer vom Netzwerk, um die Verbreitung der Bedrohung zu verhindern und die Exfiltration von vertraulichen Informationen zu blockieren.

- Access Point blockieren — Blockiert WLAN-Client-Verbindungen zum bösartigen Access Point.

- Böswilligen Prozess abbrechen — Beendet einen Prozess, der mit dem Vorfall verknüpftes bösartiges Verhalten gezeigt hat.

- Benutzer blockieren/Benutzer-Blockierung aufheben — Blockiert bzw. hebt die Blockierung des Benutzers auf, der mit dem Vorfall des Zugriffs auf Zugangsdaten in AuthPoint im Zusammenhang steht. Weitere Informationen zum Blockieren von Benutzern bzw. zum Aktivieren blockierter Benutzer in AuthPoint finden Sie unter Benutzer oder Token blockieren.

- Vorfall schließen — Ändert den Vorfallsstatus zu Geschlossen (Nur Regeltyp Schließen).

Falls der Regeltyp Close (Schließen) ist, wird die Aktion Vorfall schließen automatisch ausgewählt und Sie können keine andere Aktion auswählen.

- Klicken Sie auf Hinzufügen.

Die neue Regel wird zur Regelliste hinzugefügt.

Service-Provider können Vorlagen für Automatisierungsregeln erstellen, die mehrere Automatisierungsregeln enthalten, und diese dann den von ihnen verwalteten Konten zuweisen. Weitere Informationen finden Sie unter ThreatSync-Vorlagen für Automatisierungsregeln verwalten (Service-Provider).

Bewährte Verfahren für ThreatSync