Gilt für: ThreatSync

Einige der hier beschriebenen Funktionen sind nur für Teilnehmende am Programm ThreatSync Beta verfügbar. Ist eine der hier beschriebenen Funktionen in Ihrer Version der WatchGuard Cloud nicht vorhanden, handelt es sich um eine Beta-Funktion.

ThreatSync ist ein WatchGuard Cloud-Dienst, der die Technologie eXtended Detection and Response (Erweiterte Erkennung und Bekämpfung von Bedrohungen, XDR) für WatchGuard-Netzwerk-Geräte (Firebox und Access Points) und Endpoint Security-Produkte bereitstellt. Dieser Dienst:

- Bietet eine Benutzerschnittstelle speziell für das Incident Response Team.

- Zeigt erkannte bösartige Bedrohungen als Vorfall an.

- Korreliert Ereignisse zur Erstellung von Erkennungsmustern für neue bösartige Bedrohungen.

- Ermöglicht es dem Response Team, nach Bedarf zu reagieren oder automatisierte Reaktionen auf die Erkennung bösartiger Aktionen und anormales Verhalten zu konfigurieren.

ThreatSync+ NDR erweitert die bestehenden ThreatSync-Funktionen in WatchGuard Cloud und bietet verbesserte Netzwerkerkennung und -reaktion, Netzwerkgeräteidentifizierung und erweiterte Berichterstellung für Fireboxen, Firewalls von Drittanbietern und LAN-Infrastrukturen. Mehr erfahren Sie unter Über ThreatSync+ NDR.

Mit ThreatSync+ SaaS können Sie Aktivitäten von Drittanbieter-SaaS und Cloud-Umgebungen, wie Microsoft 365, überwachen, erkennen und berichten. Mehr erfahren Sie unter Über die ThreatSync+ SaaS-Integration — Microsoft 365.

Weitere Informationen zu ThreatSync finden Sie in den folgenden Abschnitten:

- Lizenzierung von ThreatSync

- Korrelation

- Risikograde und -bewertungen in ThreatSync

- ThreatSync-Verwaltungsoberfläche

- Problembehebung bei Vorfällen

Lizenzierung von ThreatSync

ThreatSync ist eine vereinheitlichte WatchGuard-Sicherheitsfunktion, die in folgenden Lizenzen enthalten ist:

- Firebox Total Security Suite (TSS)

- Access Point USP Wi-Fi Management

- WatchGuard EPDR

- WatchGuard EDR

- Advanced EPDR

- AuthPoint-Multi-Faktor-Authentifizierung

- AuthPoint Total Identity Security

WatchGuard EDR Core ist in der Firebox Total Security Suite enthalten. Weitere Informationen finden Sie unter WatchGuard EDR Core-Funktionen.

Je mehr WatchGuard-Produkte Sie haben, desto mehr Zugang erlangen Sie zu Visibility- und erweiterten XDR-Funktionen.

Korrelation

ThreatSync bietet erweiterte Erkennungsfähigkeiten durch die Korrelation der Daten folgender WatchGuard-Sicherheitsprodukte:

- Fireboxen — Um Daten an ThreatSync zu senden und Aktionen zu empfangen, müssen die Fireboxen mit Fireware v12.9 oder höher laufen und für die Protokollierung und Berichterstellung oder Cloud-Verwaltung zu WatchGuard Cloud hinzugefügt sein.

- Access Points

- Um Daten an ThreatSync senden zu können, müssen Access Points Firmware v2.0 oder höher ausführen und Frequenzbereich-Überwachung aktiviert haben.

- Um bei Integration mit ThreatSync Reaktionsmaßnahmen gegen bösartige Access Points durchführen zu können, müssen Access Points Firmware v2.7 oder höher ausführen und Frequenzbereich-Überwachung aktiviert haben.

- Für die Drahtlos-Erkennung von Evil Twins und ThreatSync-Reaktionsmaßnahmen zum Blockieren von WLAN-Client-Verbindungen bei bösartigen Access Points ist ein AP230W, AP330 oder AP430CR mit einem speziellen scanfähigen Sender erforderlich.

- WatchGuard Endpoint Security (Advanced EPDR, EPDR, EDR und EDR Core)

- AuthPoint (AuthPoint-Multi-Faktor-Authentifizierung und AuthPoint Total Identity Security)

ThreatSync nutzt folgende Ereignisse für die Korrelation:

- Fortgeschrittene, andauernde Bedrohungen (APTs), die im Netzwerk erkannt und auf einem Endpoint oder einer Firebox gefunden wurden

- Malware, die im Netzwerk erkannt und auf einem Endpoint oder einer Firebox gefunden wurde

- Bösartige Netzwerkverbindung, die einem Endpoint-Prozess oder einer Firebox zugeordnet wurde

- Von der Frequenzbereich-Überwachung erkannte bösartige Access Points (Rogue, vermuteter Rogue und Evil Twin) an von WatchGuard Cloud verwalteten Access Points

- Von AuthPoint erkannte Ereignisse im Zusammenhang mit Zugriff auf Zugangsdaten

Auf der ThreatSync-Verwaltungsoberfläche werden die korrelierten Ereignisse für Sie als Vorfälle aufbereitet, die Sie überprüfen und verwalten können.

Risikograde und -bewertungen in ThreatSync

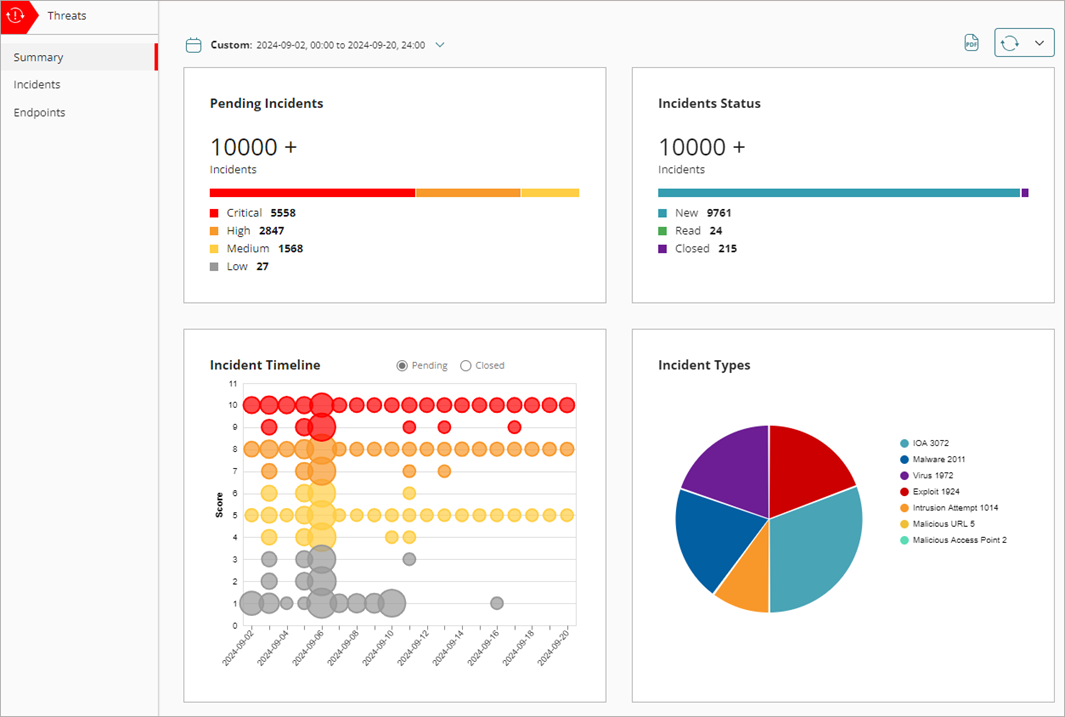

ThreatSync weist jedem Vorfall automatisch eine Vorfallsrisikobewertung zu, die auf den Seiten Überwachen > Zusammenfassung und Überwachen > Vorfälle angezeigt wird, und eine Endpoint-Risikobewertung, die auf der Seite Überwachen > Endpoints angezeigt wird.

Vorfallsrisikobewertung

Die Vorfallsrisikobewertung gibt den Schweregrad des Vorfalls an.

Der Risikograd ist auf Basis der Risikobewertung in die folgenden Kategorien unterteilt:

- Kritisch — Werte von 9 oder 10

- Hoch — Werte von 7 oder 8

- Mittel — Werte von 4, 5 oder 6

- Niedrig — Werte von 1, 2 oder 3

ThreatSync berechnet die Risikobewertung für einen Vorfall auf Basis eines Algorithmus, der Daten mehrerer WatchGuard-Produkte und -Dienste miteinander korreliert.

Die unterschiedlichen Risikobewertungen in jedem Risikograd zeigen den relativen Schweregrad eines Vorfalls an und bieten eine Orientierungshilfe für das Incident Response Team, welche Vorfälle zuerst überprüft werden sollten. Wenn ThreatSync einem kritischen Vorfall zum Beispiel eine Risikobewertung von 9 zuweist und einem anderen kritischen Vorfall eine Risikobewertung von 10, empfehlen wir, dass Sie den mit 10 bewerteten Vorfall zuerst prüfen, da er ein höheres Risiko darstellt.

Endpoint-Risikobewertung

Das Incident Response Team kann Endpoint-Risikobewertungen nutzen, um zu untersuchen, ob ein Gerät eine Bedrohung für das Netzwerk darstellt. Risikobewertungen werden als Zahlenwert in einem quadratischen Symbol neben dem Endpoint in der Endpoint-Liste angezeigt.

Der Endpoint-Risikograd ist auf Basis der Endpoint-Risikobewertung in die folgenden Kategorien unterteilt:

- Kritisch — Werte von 9 oder 10

- Hoch — Werte von 7 oder 8

- Mittel — Werte von 4, 5 oder 6

- Niedrig — Werte von 1, 2 oder 3

ThreatSync ermittelt die Risikobewertung für einen Endpoint auf Basis der in den letzten 30 Tagen mit dem Endpoint verbundenen Vorfallsrisikobewertungen. Der Wert der höchsten für den Endpoint in den letzten 30 Jahren erkannten Vorfallsrisikobewertung ist der Wert der Endpoint-Risikobewertung. Wenn ein Endpoint beispielsweise in einem 30-Tage-Zeitraum zwei offene Vorfälle hat, von denen einer eine Vorfallsrisikobewertung von 9 und der andere eine Risikobewertung von 7 hat, dann ist die Risikobewertung des Endpoints 9.

ThreatSync nutzt nur neue und gelesene Vorfälle, um Endpoint-Risikobewertungen zu ermitteln, aber keine geschlossenen Vorfälle. Wenn ein neuer Vorfall eintritt oder ein Vorfall geschlossen wird, berechnet ThreatSync die Endpoint-Risikobewertung neu.Es kann mehrere Sekunden dauern, bis nach der Erkennung eines neuen Vorfalls neu berechnete Endpoint-Risikobewertungen in ThreatSync angezeigt werden.

ThreatSync-Verwaltungsoberfläche

Über die ThreatSync-Verwaltungsoberfläche in WatchGuard Cloud können Sie ThreatSync konfigurieren und überwachen. Die Verbindung zu WatchGuard Cloud stellen Sie her, indem Sie sich auf cloud.watchguard.com mit Ihren Konto-Zugangsdaten anmelden.

ThreatSync konfigurieren

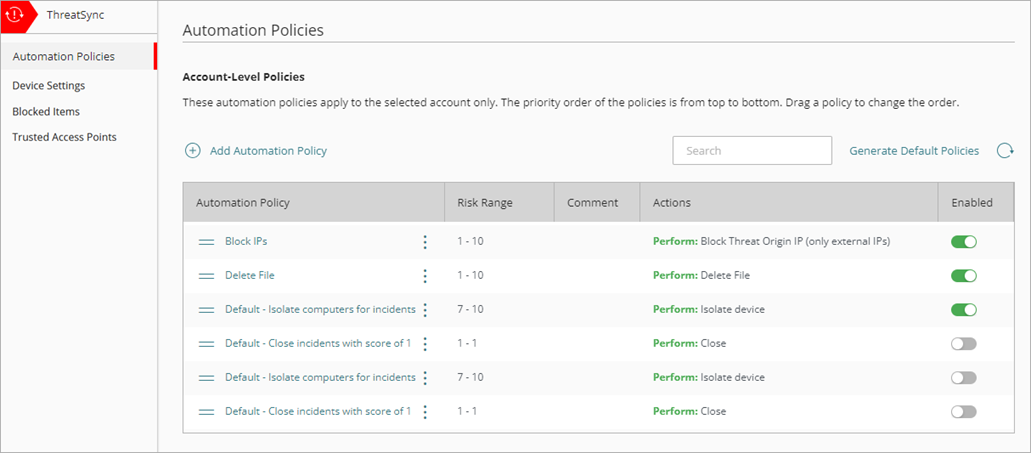

Zum Konfigurieren von ThreatSync wählen Sie Konfigurieren > ThreatSync.

Subscriber können die folgenden Seiten für das Konfigurieren von ThreatSync in WatchGuard Cloud nutzen:

- Automatisierungsregeln — Auf der Seite Automatisierungsregeln können Sie Regeln für das automatische Ausführen von Aktionen auf spezifische Vorfälle konfigurieren. Weitere Informationen finden Sie unter Über ThreatSync-Automatisierungsregeln.

- Geräteeinstellungen — Auf der Seite Geräteeinstellungen können Sie auswählen, welche Geräte Vorfallsdaten an ThreatSync senden. Weitere Informationen finden Sie unter ThreatSync-Geräteeinstellungen konfigurieren

- Von ThreatSync blockierte Elemente — Auf der Registerkarte Firebox der Seite Von ThreatSync blockierte Elemente können Sie die Blockierung einer IP-Adresse aufheben, auf der Registerkarte Access Point hingegen MAC-Adressen, die durch eine ThreatSync-Aktion blockiert wurden. Weitere Informationen finden Sie unter Von ThreatSync blockierte Elemente verwalten.

In der Ansicht für Service-Provider können Vorlagen für Automatisierungsregeln konfiguriert werden. Weitere Informationen finden Sie unter ThreatSync-Vorlagen für Automatisierungsregeln verwalten (Service-Provider).

ThreatSync überwachen

Zum Überwachen von ThreatSync wählen Sie Überwachen > Bedrohungen. Die Seite Zusammenfassung wird sowohl für Service-Provider als auch Subscriber standardmäßig geöffnet.

Verwenden Sie diese Seiten für die Überwachung von ThreatSync in WatchGuard Cloud:

- Seite Zusammenfassung — Zeigt eine Momentaufnahme der Vorfallsaktivität für Ihr Konto. Weitere Informationen finden Sie unter ThreatSync-Vorfallsübersicht.

- Seite Vorfälle — Zeigt eine Liste von Vorfällen für einen vorgegebenen Zeitraum und ermöglicht Ihnen die Durchführung von Aktionen zur Behebung von Vorfällen. Weitere Informationen finden Sie unter ThreatSync-Vorfälle überwachen.

- Seite Endpoints — Bietet eine endpointbasierte Ansicht der Vorfallsaktivität für einen spezifischen Zeitraum und ermöglicht Ihnen die Durchführung von Aktionen zur Problembehebung von Vorfällen an einem Endpoint. Weitere Informationen finden Sie unter ThreatSync-Endpoints überwachen

Problembehebung bei Vorfällen

Wenn WatchGuard-Produkte oder -Dienste eine Sicherheitsbedrohung erkennt, könnten sie eine Aktion zur Abwehr dieser Bedrohung ausführen. Beispielsweise könnte eine Firebox eine bösartige IP-Adresse blockieren oder die Endpoint Security-Software könnte ein Gerät isolieren. Auf der Seite Vorfallsdetails der ThreatSync-Verwaltungsoberfläche werden automatische Reaktionen auf einen Vorfall angezeigt. Weitere Informationen finden Sie unter Vorfallsdetails prüfen.

In ThreatSync gibt es zwei Arten der Problembehebung bei Vorfällen:

Manuelle Aktionen – ausgeführt von einem Benutzer in ThreatSync

Im Rahmen der Überwachung der von ThreatSync erkannten Bedrohungen und der Überprüfung der Vorfallsdetails könnten Sie eine manuelle Aktion für die Behebung des Vorfalls durchführen oder eine von einem WatchGuard-Produkt oder -Dienst automatisch durchgeführte Aktion rückgängig machen wollen. Beispielsweise könnten Sie eine IP-Adresse blockieren, eine bösartige Datei löschen, einen Access Point blockieren oder einen Computer isolieren.

Wenn Sie einen Vorfall überprüfen, können Sie von verschiedenen Orten in der ThreatSync-Verwaltungsoberfläche aus manuelle Aktionen ausführen.

Weitere Informationen finden Sie unter Aktionen für Vorfälle und Endpoints durchführen.

Automatisch ausgeführte Aktionen – ausgeführt von einer Automatisierungsregel

Sie können Automatisierungsregeln konfigurieren, um automatisch Aktionen bei Vorfällen auszuführen, die den von Ihnen definierten Bedingungen entsprechen. Beispielsweise könnten Sie eine Automatisierungsregel erstellen, um automatisch Dateien zu löschen, die einem spezifischen Vorfallstyp zuzuordnen sind und eine Risikobewertung von 9 oder 10 aufweisen.

Mithilfe von Automatisierungsregeln können sich Incident Response Teams auf diejenigen Vorfälle konzentrieren, die eventuell eine manuelle Problembehebung erfordern.Service-Provider können Vorlagen für Automatisierungsregeln nutzen, um den von ihnen verwalteten Konten oder Kontogruppen mehrere Regeln zuzuweisen.

Weitere Informationen finden Sie unter Über ThreatSync-Automatisierungsregeln.

Schnellstart — ThreatSync einrichten