Gilt für: ThreatSync

Einige der hier beschriebenen Funktionen sind nur für Teilnehmende am Programm ThreatSync Beta verfügbar. Ist eine der hier beschriebenen Funktionen in Ihrer Version der WatchGuard Cloud nicht vorhanden, handelt es sich um eine Beta-Funktion.

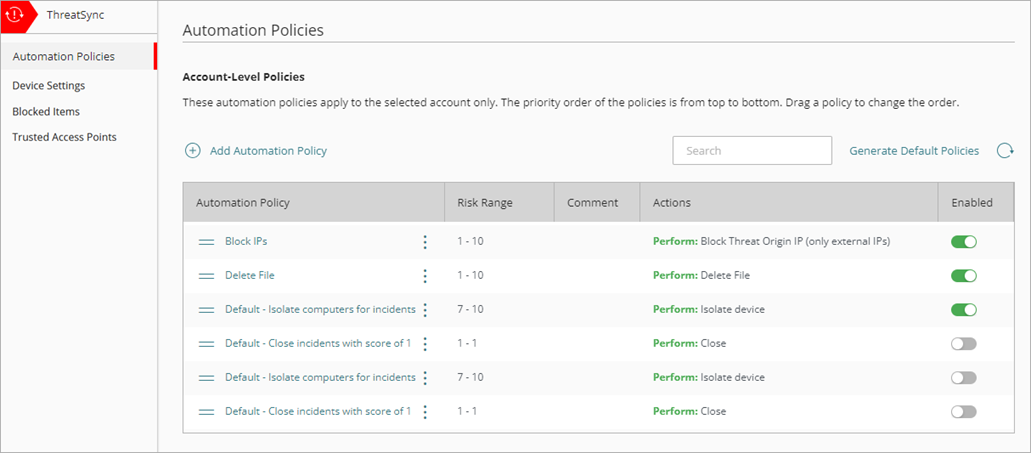

Die ThreatSync-Automatisierungsregeln definieren die von ThreatSync automatisch ergriffenen Maßnahmen bei einer erkannten Bedrohung.

Automatisierungsregeln ermöglichen es dem Incident Response Team, automatisch auf bestimmte Arten von Vorfällen zu reagieren, sodass es sich auf die wichtigsten Vorfälle konzentrieren kann, die möglicherweise eine manuelle Untersuchung und Reaktion erfordern. So schließen Standard-Automatisierungsregeln beispielsweise automatisch spezifische Arten von Vorfällen mit einer niedrigen Risikobewertung und führen automatische Reaktionsmaßnahmen für die kritischsten Vorfälle durch.

Sie können manuell auf beliebige Vorfälle reagieren, die nicht von einer Automatisierungsregel abgedeckt werden. Weitere Informationen finden Sie unter Aktionen für Vorfälle und Endpoints durchführen.

Weitere Informationen zu Automatisierungsregeln finden Sie in diesen Abschnitten:

- Typen von ThreatSync-Automatisierungsregeln

- Standard-ThreatSync-Automatisierungsregeln

- Bedingungen und Aktionen von ThreatSync-Automatisierungsregeln

- Reihenfolge der ThreatSync-Automatisierungsregeln

- Vorlagen für ThreatSync-Automatisierungsregeln

Wir empfehlen Ihnen, keine weiteren Automatisierungsregeln zu den aufgeführten Standard-Automatisierungsregeln in Bewährte Verfahren für ThreatSync hinzuzufügen, bis Sie mit den verschiedenen Vorfallstypen, die in Ihrer Umgebung auftreten können, und mit den Reaktionsmaßnahmen, die Sie ausführen können, vertraut sind.

Typen von ThreatSync-Automatisierungsregeln

In ThreatSync können Sie zwei Typen von Automatisierungsregeln konfigurieren:

Remediation-Regel (Problembehebung)

Eine Remediation-Automatisierungsregel führt die vorgegebenen Reaktionsmaßnahmen für Vorfälle durch, die die Bedingungen dieser Regel erfüllen.

Close-Regel (Schließen-Regel)

Die Schließen-Automatisierungsregel ändert den Status von Vorfällen, die den Bedingungen entsprechen, zu Geschlossen.

Standard-ThreatSync-Automatisierungsregeln

Jedes ThreatSync-Konto verfügt über zwei Standard-Automatisierungsregeln. Diese Standard-Automatisierungsregeln ermöglichen es ThreatSync, automatische Maßnahmen für Vorfälle mit dem höchsten und niedrigsten Risiko zu ergreifen, sodass Sie sich auf die wichtigsten Vorfälle konzentrieren können, die möglicherweise eine manuelle Untersuchung und Reaktion erfordern.

Standard-Remediation-Automatisierungsregel

Um sicherzustellen, dass ThreatSync Sie automatisch vor Vorfällen mit hohem Risiko schützt, empfehlen wir Ihnen, die Standard-Remediation-Regel für Vorfälle mit einem Risikobereich von 7-10 zu aktivieren. Weitere Informationen über das Aktivieren bzw. Deaktivieren von Automatisierungsregeln finden Sie unter Automatisierungsregeln aktivieren oder deaktivieren.

Standard-Remediation-Regel

- Rang — 1

- Regeltyp — Remediation (Problembehebung)

- Risikobereich — 7-10

- Gerätetyp — Firebox, Endpoint oder Access Point

- Aktionen — Durchführen > Gerät isolieren

Diese Regel isoliert automatisch jedes Gerät vom Netzwerk, das von Vorfällen mit einem Risiko von 7 oder höher betroffen ist, um die Ausbreitung der Bedrohung zu verhindern. So können Sie isolierte Geräte analysieren und Vorfallsdetails untersuchen. Weitere Informationen finden Sie unter Vorfallsdetails prüfen.

Standard-Close-Automatisierungsregel

Um die Anzahl von Vorfällen mit niedrigem Risiko in der Vorfallsliste zu verringern, damit Sie sich auf Vorfälle mit höherem Risiko konzentrieren können, empfehlen wir Ihnen, die Standard-Close-Regel für Vorfälle mit einer Risikobewertung von 1 zu aktivieren.

Standard-Close-Regel

- Regeltyp — Close (Schließen)

- Risikobereich — 1

- Gerätetyp — Firebox, Endpoint oder Access Point

- Aktionen — Durchführen > Schließen

Diese Regel schließt automatisch Vorfälle mit einer Risikobewertung von 1. Wir empfehlen Ihnen, die geschlossenen Vorfälle zu überprüfen und zu entscheiden, ob weitere Aktionen nötig sind. Um Ihre Liste der geschlossenen Vorfälle zu überprüfen, filtern Sie Ihre Vorfälle auf der Seite Vorfälle nach Status. Weitere Informationen finden Sie unter ThreatSync-Vorfälle überwachen.

Falls es aus Zeitgründen nicht möglich ist, alle Vorfälle mit niedrigem Risiko zu untersuchen, können Sie den Risikobereich Ihrer Schließen-Regel z. B. auf 1-3 erhöhen.

Bedingungen und Aktionen von ThreatSync-Automatisierungsregeln

Sie konfigurieren für jede ThreatSync-Automatisierungsregel Bedingungen und Aktionen.

Bedingungen

Mit Bedingungen wird festgelegt, wann ThreatSync eine Regel ausführt. Wenn ein Vorfall den Bedingungen einer Regel entspricht, führt ThreatSync die vorgegebenen Aktionen aus.

Sie können für jede Regel die folgenden Bedingungen vorgeben.

- Risikobereich — Geben Sie einen Bereich von Risikograden für Vorfälle an. Weitere Informationen finden Sie unter Risikograde und -bewertungen in ThreatSync.

- Vorfallstyp — Wählen Sie einen oder mehrere Vorfallstypen.

- Gerätetyp — Wählen Sie Firebox, Endpoint oder Access Point.

- Durchgeführte Aktionen — Wählen Sie eine oder mehrere dieser bei einem Vorfall durchgeführten Aktionen (nur Schließen-Regel).

Die Bedingung Durchgeführte Aktionen ist nur für den Regeltyp Schließen verfügbar. Bei Remediation-Regeln werden die Reaktionsmaßnahmen in einem gesonderten Abschnitt ausgewählt.

Aktionen

Mit Aktionen wird festgelegt, was ThreatSync beim Ausführen der Regel tut.

Sie müssen für jede Regel angeben, ob die Regel Aktionen ausführt oder verhindert.

- Perform (Durchführen) — ThreatSync führt die vorgegebenen Aktionen für neue Vorfälle aus, die den Regelbedingungen entsprechen.

- Prevent (Verhindern) — ThreatSync verhindert die vorgegebenen Aktionen. Um eine Ausnahme für eine umfassendere Perform-Regel zu erstellen, können Sie eine Regel mit der Prevent-Aktion hinzufügen und höher einstufen, als die andere Regel in der Regelliste. Eine Regel mit der Aktion Prevent verhindert die manuelle Ausführung einer Aktion durch einen Operator nicht.

Für eine Remediation-Regel wählen Sie eine oder mehrere der folgenden Aktionen, die ausgeführt werden sollen:

- Ursprungs-IP der Bedrohung blockieren (nur externe IPs) — Blockiert die mit dem Vorfall verknüpfte externe IP-Adresse. Wenn Sie diese Aktion auswählen, blockieren alle Fireboxen, bei denen ThreatSync im WatchGuard Cloud-Konto aktiviert ist, die Verbindungen zu und von der IP-Adresse.

- Datei löschen — Löscht die gekennzeichnete Datei, die mit dem Vorfall verknüpft ist.

- Gerät isolieren — Isoliert den Computer vom Netzwerk, um die Verbreitung der Bedrohung zu verhindern und die Exfiltration von vertraulichen Informationen zu blockieren.

- Access Point blockieren — Blockiert WLAN-Client-Verbindungen zu bösartigen Access Points.

- Böswilligen Prozess abbrechen — Beendet einen Prozess, der mit dem Vorfall verknüpftes bösartiges Verhalten gezeigt hat.

- Benutzer blockieren/Benutzer-Blockierung aufheben — Blockiert bzw. hebt die Blockierung des Benutzers auf, der mit dem Vorfall des Zugriffs auf Zugangsdaten in AuthPoint im Zusammenhang steht. Weitere Informationen zum Blockieren von Benutzern bzw. zum Aktivieren blockierter Benutzer in AuthPoint finden Sie unter Benutzer oder Token blockieren.

Für eine Schließen-Regel gibt es nur eine Aktion:

- Vorfall schließen — Ändert den Vorfallsstatus zu Geschlossen. Diese Aktion ist automatisch ausgewählt und kann von Ihnen nicht geändert werden.

Reihenfolge der ThreatSync-Automatisierungsregeln

Sie ordnen ThreatSync-Regeln nach der relativen Priorität von oben nach unten. Falls ein Vorfall die konfigurierten Bedingungen mehrerer Regeln erfüllt, führt ThreatSync die Aktion aus, die in der entsprechenden Regel mit dem höchsten Rang vorgegeben ist.

Jede empfohlene Aktion bei einem Vorfall wird einzeln mit einer Regel abgeglichen.Wenn ein Vorfall keine empfohlene Aktion hat, die einer in der Regel vorgegebenen Aktion entspricht, wird diese Regel übersprungen.

Mittels einer Vorlage zugewiesene Automatisierungsregeln werden auf der Regelliste im Subscriber-Konto ganz oben angezeigt. Die Reihenfolge Ihrer Automatisierungsregeln und Vorlagen ändern Sie unter ThreatSync-Automatisierungsregeln verwalten (Subscriber).

Beispiel für Automatisierungsregeln

In diesem Beispiel haben Sie zwei Automatisierungsregeln mit folgenden Bedingungen:

Automatisierungsregel 1

- Rang — 1

- Regeltyp — Remediation (Problembehebung)

- Risikobereich — 8 bis 10

- Gerätetyp — Endpoint, Firebox

- Aktionen — Durchführen > Bösartigen Prozess abbrechen

Automatisierungsregel 2

- Rang — 2

- Regeltyp — Remediation (Problembehebung)

- Risikobereich — 8 bis 10

- Gerätetyp — Endpoint, Firebox

- Aktionen — Durchführen > Gerät isolieren, Bösartigen Prozess abbrechen

Es tritt ein Vorfall mit den folgenden Details auf:

- Typ — IOA

- Risikograd — 8

- Gerätetyp — Endpoint

- Empfohlene Aktionen — Durchführen > Gerät isolieren, Bösartigen Prozess abbrechen, Datei löschen

In diesem Beispiel:

- Automatisierungsregel 2 ist die Regel mit dem höchsten Rang, die durch die empfohlene Aktion Gerät isolieren auf den Vorfall anwendbar ist.

- Automatisierungsregel 1 ist die Regel mit dem höchsten Rang, die durch die empfohlene Aktion Bösartigen Prozess abbrechen auf den Vorfall anwendbar ist.

- Auf den Vorfall ist keine Automatisierungsregel für die empfohlene Aktion Datei löschen anwendbar.

Ergebnis:

- ThreatSync isoliert das Gerät und bricht den bösartigen Prozess automatisch ab, ohne die Datei zu löschen.

Vorlagen für ThreatSync-Automatisierungsregeln

Sie können Automatisierungsregeln auf der Ebene Subscriber-Konto erstellen. Das Verfahren für das Hinzufügen einer Automatisierungsregel für ein Subscriber-Konto finden Sie unter ThreatSync-Automatisierungsregeln verwalten (Subscriber).

Service-Provider können ferner Regelvorlagen für die Automatisierung erstellen, die mehrere Automatisierungsregeln enthalten, und die Vorlagen dann den von ihnen verwalteten Konten oder Kontogruppen zuweisen. So können Service-Provider die Automatisierungsregeln einheitlich für alle verwalteten Konten einsetzen und bei der Einrichtung von ThreatSync für neue Konten oder Kontogruppen Zeit sparen.

Das Verfahren für die Einrichtung von Vorlagen für Automatisierungsregeln für Ihre verwalteten Konten oder Kontengruppen finden Sie unter ThreatSync-Vorlagen für Automatisierungsregeln verwalten (Service-Provider).

ThreatSync-Automatisierungsregeln verwalten (Subscriber)

ThreatSync-Vorlagen für Automatisierungsregeln verwalten (Service-Provider)

ThreatSync-Geräteeinstellungen konfigurieren