Gilt für: ThreatSync

Einige der hier beschriebenen Funktionen sind nur für Teilnehmende am Programm ThreatSync Beta verfügbar. Ist eine der hier beschriebenen Funktionen in Ihrer Version der WatchGuard Cloud nicht vorhanden, handelt es sich um eine Beta-Funktion.

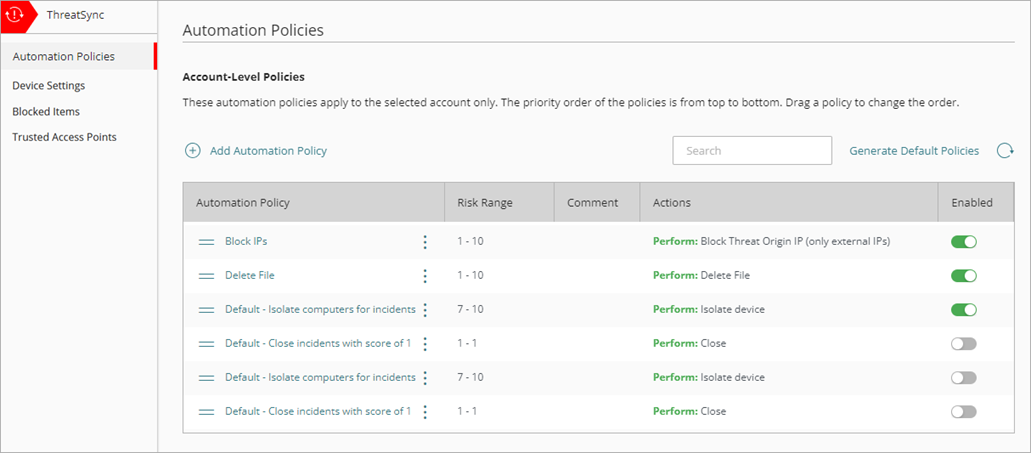

Die ThreatSync-Automatisierungsregeln definieren die von ThreatSync automatisch ergriffenen Maßnahmen bei einer erkannten Bedrohung. Wenn ein Vorfall die von Ihnen in der Automatisierungsregel vorgegebenen Bedingungen erfüllt, führt ThreatSync die angegebenen Maßnahmen durch (beispielsweise Löschen der Datei und Isolieren des Geräts). Wenn einem Konto mehrere Automatisierungsregeln zugewiesen sind, wendet ThreatSync die Regeln in der Reihenfolge auf Geräte an, wie sie auf der Seite Automatisierungsregeln dargestellt sind.

Ihr ThreatSync-Konto beinhaltet Standard-Automatisierungsregeln mit empfohlenen Einstellungen. Sie können die Standard-Regeln bearbeiten und zusätzliche ThreatSync-Automatisierungsregeln auf Basis der Anforderungen Ihres Netzwerks konfigurieren.

Die Standard-ThreatSync-Automatisierungsregeln sind standardmäßig deaktiviert. Bei neuen Konten werden die Standard-Automatisierungsregeln auf der Seite Automatisierungsregeln angezeigt. Wählen Sie bei bestehenden Konten auf der Seite Automatisierungsregeln die Option Standard-Regeln generieren, um sie in Ihrer Liste der Automatisierungsregeln anzuzeigen. Wir empfehlen Ihnen, die Standard-Automatisierungsregeln zu aktivieren, damit Sie sich auf Vorfälle konzentrieren können, die eine manuelle Untersuchung und Problembehebung erfordern.

Weitere Informationen zu den ThreatSync-Automatisierungsregeln finden Sie unter Über ThreatSync-Automatisierungsregeln.

Auf der Seite Automatisierungsregeln für ein Subscriber-Konto können Sie:

- Automatisierungsregeln hinzufügen (Subscriber)

- Automatisierungsregeln aktivieren oder deaktivieren

- Reihenfolge von Automatisierungsregeln ändern

- Automatisierungsregeln bereitstellen

Service-Provider können Vorlagen für Automatisierungsregeln erstellen, die mehrere Automatisierungsregeln enthalten, und die Vorlagen dann den von ihnen verwalteten Konten zuweisen. Wenn Sie ein Subscriber sind, werden Automatisierungsregeln, die Ihrem Konto mittels einer Vorlage zugewiesen wurden, am Anfang der Regelliste angezeigt. Weitere Informationen finden Sie unter ThreatSync-Vorlagen für Automatisierungsregeln verwalten (Service-Provider).

Automatisierungsregeln hinzufügen (Subscriber)

Wenn Sie eine Automatisierungsregel hinzufügen, geben Sie die Bedingungen und Maßnahmen vor, die ThreatSync bei einem Vorfall berücksichtigen bzw. durchführen soll.

So fügen Sie eine Automatisierungsregel hinzu:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto.

- Wählen Sie Konfigurieren > ThreatSync.

Die Seite Automatisierungsregeln wird geöffnet. - Klicken Sie auf Automatisierungsregel hinzufügen.

Die Seite Regel hinzufügen wird geöffnet.

- Um die neue Regel zu aktivieren, wählen Sie den Schalter Aktiviert.

- Geben Sie einen Namen für Ihre Regel und etwaige Kommentare ein.

- Wählen Sie im Abschnitt Regeltyp aus der Dropdown-Liste Typ den Typ der Regel aus, die Sie erstellen möchten:

- Remediation — Die Automatisierungsregel führt die vorgegebenen Problembehebungsaktionen für Vorfälle durch, die den Bedingungen entsprechen.

- Close — Die Automatisierungsregel ändert den Status von Vorfällen, die den Bedingungen entsprechen, zu Archiviert.

- Geben Sie im Abschnitt Bedingungen die Bedingungen an, die ein Vorfall erfüllen muss, damit diese Automatisierungsregel anwendbar ist:

- Risikobereich — Geben Sie einen Bereich von Risikograden für Vorfälle an. Weitere Informationen finden Sie unter Risikograde und -bewertungen in ThreatSync.

- Vorfallstyp — Wählen Sie einen oder mehrere der folgenden Vorfallstypen:

- Erweiterte Sicherheitsregel — Ausführung bösartiger Skripte und unbekannter Programme, die erweiterte Infektionstechniken nutzen.

- Exploit — Angriffe, bei denen ein bösartiger Code eingeschleust werden soll, um Prozesse mit Schwachstellen auszunutzen.

- Intrusion-Versuch — Ein Sicherheitsereignis, bei dem ein Angreifer versucht, einen nicht autorisierten Zugriff auf ein System zu erlangen.

- IOA — Angriffsindikatoren (IOA) sind Indikatoren, bei denen es sich höchstwahrscheinlich um einen Angriff handelt.

- Bösartige URL — Eine URL, die für die Verbreitung von Malware, wie beispielsweise Ransomware, erstellt wurde.

- Bösartige IP — Eine IP-Adresse, die mit einer bösartigen Aktivität verknüpft ist.

- Malware — Schadsoftware, deren Ziel es ist, Computersysteme zu schädigen, zu stören und unbefugt Zugriff darauf zu erlangen.

- PUP — Potenziell unerwünschte Programme (PUPs), die eventuell installiert werden, wenn andere Software auf einem Computer installiert wird.

- Virus — Bösartiger Code, der in Computersysteme eindringt.

- Unbekanntes Programm — Das Programm ist blockiert, weil es noch nicht von WatchGuard Endpoint Security klassifiziert wurde. Weitere Informationen dazu, was passiert, wenn Endpoint Security ein unbekanntes Programm umklassifiziert, finden Sie unter Vorfälle neu klassifizieren.

- Bösartiger Access Point — Ein nicht autorisierter WLAN Access Point, der mit Ihrem Netzwerk verbunden ist oder in Ihrem Frequenzbereich in Betrieb ist.

- Zugriff auf Zugangsdaten — AuthPoint-Vorfall, der auf einen Versuch zum Kompromittieren von Konto-Zugangsdaten hinweist.

- Gerätetyp — Wählen Sie einen oder mehrere der folgenden Gerätetypen:

- Firebox

- Endpoint

- AuthPoint

- Access Point

- Durchgeführte Aktionen — Wählen Sie eine oder mehrere dieser bei einem Vorfall durchgeführten Aktionen (nur Regeltyp Schließen).

- Zugelassen (Audit-Modus) — Es wurde ein Vorfall erkannt, jedoch keine Aktion durchgeführt, da sich das Gerät im Audit-Modus befindet.

- Verbindung blockiert — Verbindung ist blockiert.

- Prozess blockiert — Prozess wurde von einem Endpoint-Gerät blockiert.

- Gerät isoliert — Die Kommunikation mit dem Gerät ist blockiert.

- Datei gelöscht — Die Datei wurde als Malware klassifiziert und gelöscht.

- IP blockiert — Die Netzwerkverbindungen zu und von dieser IP-Adresse sind blockiert.

- Access Point blockieren — WLAN-Client-Verbindungen zu diesem bösartigen Access-Point sind blockiert.

- Prozess abgebrochen — Der Prozess wurde von einem Endpoint-Gerät beendet.

- Erkannt — Vorfall erkannt, jedoch keine Aktion durchgeführt.

- Benutzer blockiert — Vorfall bei Zugriff auf Zugangsdaten, bei dem der Benutzer in AuthPoint blockiert wurde.

- Wählen Sie aus der Dropdown-Liste im Abschnitt Aktionen, ob Sie die angegebenen Aktionen ausführen oder verhindern wollen.

- Perform (Durchführen) — ThreatSync führt die vorgegebenen Aktionen für neue Vorfälle aus, die den Regelbedingungen entsprechen.

- Prevent (Verhindern) — ThreatSync verhindert die vorgegebenen Aktionen. Um eine Ausnahme für eine umfassendere Perform-Regel zu erstellen, können Sie eine Regel mit der Prevent-Aktion hinzufügen und höher einstufen, als die andere Regel in der Regelliste. Eine Regel mit der Aktion Prevent verhindert die manuelle Ausführung einer Aktion durch einen Operator nicht.

- Wählen Sie eine oder mehrere der folgenden Aktionen, um sie auszuführen bzw. zu verhindern:

- Ursprungs-IP der Bedrohung blockieren (nur externe IPs) — Blockiert die mit dem Vorfall verknüpfte externe IP-Adresse. Wenn Sie diese Aktion auswählen, blockieren alle Fireboxen, bei denen ThreatSync im WatchGuard Cloud-Konto aktiviert ist, die Verbindungen zu und von der IP-Adresse.

- Datei löschen — Löscht die gekennzeichnete Datei, die mit dem Vorfall verknüpft ist.

- Gerät isolieren — Isoliert den Computer vom Netzwerk, um die Verbreitung der Bedrohung zu verhindern und die Exfiltration von vertraulichen Informationen zu blockieren. Wenn Sie die Option Gerät isolieren auswählen, können Sie Isolationsausnahmen angeben, um eine Kommunikation der ausgewählten Prozesse zuzulassen. Weitere Informationen finden Sie unter Isolationsausnahmen.

- Access Point blockieren — Blockiert WLAN-Client-Verbindungen zu bösartigen Access Points.

- Böswilligen Prozess abbrechen — Beendet einen Prozess, der mit dem Vorfall verknüpftes bösartiges Verhalten gezeigt hat.

- Vorfall schließen — Ändert den Vorfallsstatus zu Geschlossen (Nur Regeltyp Schließen).

Falls der Regeltyp Close (Schließen) ist, wird die Aktion Vorfall schließen automatisch ausgewählt und Sie können keine andere Aktion auswählen.

- Klicken Sie auf Hinzufügen.

Die neue Regel wird zur Regelliste hinzugefügt.

Isolationsausnahmen

Wenn Sie die Option Gerät isolieren auswählen, können Sie Isolationsausnahmen angeben, um eine Kommunikation von den ausgewählten Prozessen zuzulassen.

So erstellen Sie eine Isolieren-Ausnahme in einer Automatisierungsregel:

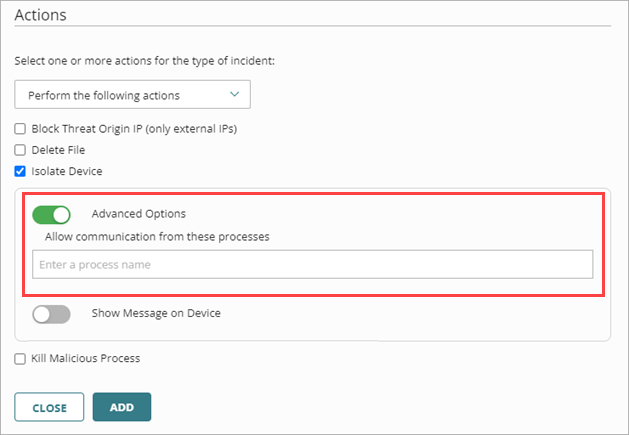

- Wählen Sie auf der Seite Regel hinzufügen im Abschnitt Aktionen die Option Gerät isolieren.

Der Abschnitt Gerät isolieren wird angezeigt. - Aktivieren Sie Erweiterte Optionen.

Der Abschnitt Erweiterte Optionen wird angezeigt.

- Geben Sie im Textfeld Kommunikation dieser Prozesse zulassen die Namen der Prozesse ein, die Sie als Ausnahmen für die Isolierung zulassen wollen. Geben Sie beispielsweise chrome.exe ein, um die Kommunikation mit Google Chrome zuzulassen.

- (Optional) Wenn Sie möchten, dass auf isolierten Geräten eine Meldung angezeigt wird, dann aktivieren Sie Meldung auf Gerät anzeigen und geben Sie eine benutzerdefinierte Meldung in das Textfeld Meldung auf Gerät anzeigen ein. Wenn Sie nicht möchten, dass auf isolierten Geräten eine Meldung angezeigt wird, deaktivieren Sie Meldung auf Gerät anzeigen.

- Klicken Sie auf Hinzufügen

Automatisierungsregeln aktivieren oder deaktivieren

Auf der Liste Automatisierungsregeln können Sie bestimmte Automatisierungsregeln in einem Subscriber-Konto aktivieren oder deaktivieren. Es ist beispielsweise möglich, während eines Sicherheitsereignisses Automatisierungsregeln zum Schließen von Sicherheitsvorfällen zu deaktivieren, damit Sie alle ThreatSync-Aktivitäten überprüfen können.

Wenn Ihr Service-Provider Ihrem Konto eine Regel mittels einer Vorlage zuweist, wird die Regel in der Liste Automatisierungsregeln zuerst angezeigt, aber Sie können sie nicht aktivieren oder deaktivieren.

Sie können eine Automatisierungsregel auch aktivieren oder deaktivieren, wenn Sie sie bearbeiten.

So aktivieren oder deaktivieren Sie eine Automatisierungsregel:

- Wählen Sie Konfigurieren > ThreatSync.

- Klicken Sie auf der Seite Automatisierungsregeln auf den Namen der Automatisierungsregel, die Sie aktivieren oder deaktivieren wollen.

Die Seite Regel bearbeiten wird geöffnet. - Wählen Sie den Schalter Aktiviert, um die Automatisierungsregel zu aktivieren oder zu deaktivieren.

- Klicken Sie auf Speichern.

Reihenfolge von Automatisierungsregeln ändern

Auf der Seite Automatisierungsregeln können Sie die Prioritätsreihenfolge der Automatisierungsregeln ändern, indem die Regeln von oben nach unten in die gewünschte Rangfolge gebracht werden. Wenn ein Vorfall die konfigurierten Bedingungen mehrerer Regeln erfüllt, führt ThreatSync die Aktion aus, die in der entsprechenden Regel mit dem höchsten Rang vorgegeben ist.

Jede empfohlene Aktion bei einem Vorfall wird einzeln mit einer Regel abgeglichen.Wenn ein Vorfall keine empfohlene Aktion hat, die einer in der Regel vorgegebenen Aktion entspricht, wird diese Regel übersprungen. Weitere Informationen finden Sie unter Reihenfolge der ThreatSync-Automatisierungsregeln.

So ändern Sie die Reihenfolge der Automatisierungsregeln in der Regelliste:

- Wählen und ziehen Sie die zu verschiebende Automatisierungsregel in der Liste nach oben oder unten.

- Stellen Sie Ihre Regeländerungen bereit.

Automatisierungsregeln bereitstellen

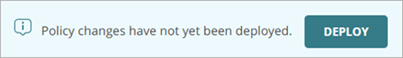

Nachdem Sie eine Automatisierungsregel hinzugefügt, aktualisiert, aktiviert oder deaktiviert haben, wird auf der Seite Automatisierungsregeln ein Benachrichtigungsbanner mit der Meldung angezeigt, dass Sie nicht bereitgestellte Regeländerungen haben.

Um eine Automatisierungsregel bereitzustellen und Ihre Änderungen anzuwenden, klicken Sie auf Bereitstellen.

Die Änderungen werden in der ThreatSync-Entscheidungsengine bereitgestellt, die dann Aktionen an WatchGuard-Geräte oder -Dienste sendet, wenn Vorfälle der Regel entsprechen.

ThreatSync-Vorlagen für Automatisierungsregeln verwalten (Service-Provider)

Von ThreatSync blockierte Elemente verwalten