Gilt für: ThreatSync+ NDR

Um die Erhebung, Identifizierung und Erkennung von netzwerkbasierten Cyberangriffen zu optimieren, empfehlen wir Ihnen, die folgenden bewährten Verfahren bei der Einrichtung und Konfiguration von ThreatSync+ NDR einzuhalten:

- Bevor Sie beginnen

- Empfohlene Firebox-Einstellungen

- Firebox-Datenverkehr verifizieren

- Kollektoren für das Sammeln von Netzwerk-Datenverkehr konfigurieren

- Regel- und Zonenempfehlungen

- Erkannte Assets und Subnetzvorschläge überprüfen

- Empfohlene Warnmeldungen und Benachrichtigungsrichtlinien

- Geplante Berichte konfigurieren

- Smart Alerts überprüfen und darauf reagieren

Bevor Sie beginnen

Stellen Sie vor der Einrichtung und Konfiguration von ThreatSync+ NDR sicher, dass die Voraussetzungen erfüllt sind, wie dargelegt in Schnellstart — ThreatSync+ NDR einrichten.

Empfohlene Firebox-Einstellungen

Bevor Sie ThreatSync+ NDR aktivieren und verwenden, sollten Sie Folgendes sicherstellen:

- Sie haben eine Firebox, die in WatchGuard Cloud verwaltet wird oder WatchGuard Cloud für die Protokollierung und Berichterstattung der Transparenz nutzt.

- Sie aktivieren das Kontrollkästchen Eine Protokollmeldung für Berichte senden oder Eine Protokollmeldung senden bei jeder Regel Ihrer lokal verwalteten Firebox, die dazu konfiguriert ist, Protokolldaten an WatchGuard Cloud zu senden.

- Eine Protokollmeldung für Berichte senden — Bei einer Paketfilterregel, die Verbindungen zulässt, wird dieses Kontrollkästchen in den Protokolleinstellungen angezeigt. Bei Proxy-Regeln findet sich diese Einstellung unter Proxy-Aktion und nennt sich Protokollierung für Berichte aktivieren.

- Eine Protokollmeldung senden — Dieses Kontrollkästchen wird für eine Paketfilter- oder Proxy-Regel in den Protokolleinstellungen angezeigt.

- Sie führen ein Upgrade aller Fireboxen in Ihrem WatchGuard Cloud-Konto auf Fireware v.12.10.3 oder höher durch. Anweisungen für das Durchführen eines Upgrades Ihrer Firebox in WatchGuard Cloud finden Sie unter Firmware-Upgrade in WatchGuard Cloud durchführen.

Firebox-Datenverkehr verifizieren

Nachdem Sie ThreatSync+ NDR aktiviert haben, beginnt der Dienst automatisch, die Firebox-Datenverkehrsprotokolle aller mit dem Konto verknüpften Fireboxen, die in WatchGuard Cloud verwaltet werden oder so konfiguriert sind, dass sie zwecks Transparenz Protokoll- und Berichtsdaten an WatchGuard Cloud senden, zu überwachen und zu analysieren.

ThreatSync+ NDR analysiert Datenverkehr-Protokollmeldungen in 30-Minuten-Blöcken und nutzt Maschinenlernen und weitere erweiterte Analysen, um Bedrohungen zu identifizieren. Sie können davon ausgehen, dass nach ungefähr einer Stunde ab Start Ihrer Testversion Daten in der ThreatSync+ Benutzeroberfläche (über das Menü Überwachen) zu sehen sind.

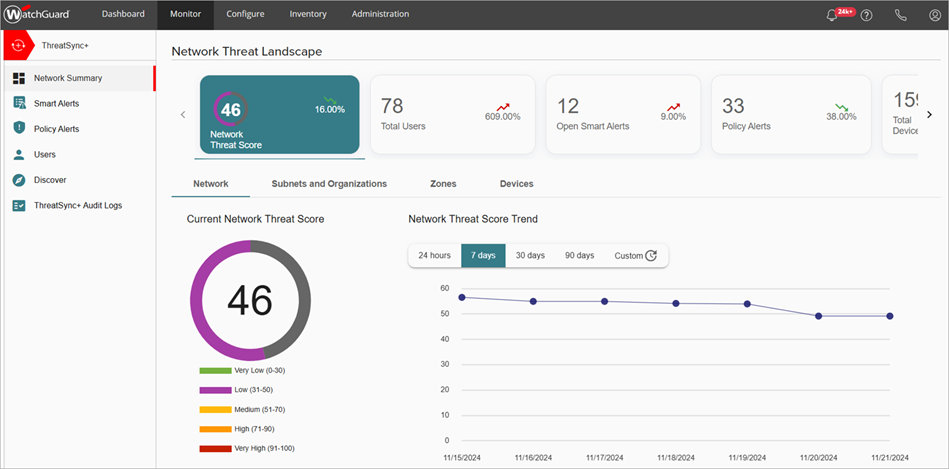

Stellen Sie auf der Seite Netzwerkzusammenfassung sicher, dass die Widgets Gesamtzahl Geräte und Datenverkehr insgesamt keine Nullwerte zeigen.

Kollektoren für das Sammeln von Netzwerk-Datenverkehr konfigurieren

Wenn Sie ThreatSync+ NDR-Kollektor-Agent (für Windows oder Linux) und Windows Log Agent installieren und konfigurieren, um Daten von Drittanbieter-Switches und Firewalls zu erfassen, dann empfehlen wir Ihnen die folgenden bewährten Verfahren:

- Achten Sie bei der Installation von Agent darauf, dass Sie an einem speziellen Computer mit einem speziellen Administratorkonto angemeldet sind. Bei Windows-Computern muss das Administratorkonto, das Sie zur Installation von Agent genutzt haben, stets angemeldet sein.

- Stellen Sie sicher, dass auf dem hierfür bestimmten Konto Virenschutz-Software installiert ist und ausgeführt wird.

- Denken Sie daran, den Computer, auf dem die Agents installiert sind, neu zu starten, wenn es zu einem Stromausfall kommt oder wenn es ein automatisches Update gibt, das einen Neustart erfordert.

- Achten Sie bei Windows-Computern darauf, die Geräte so zu konfigurieren, dass sie sFlow- und NetFlow-Daten an die Windows-IP-Adresse des Kollektors und nicht an die IP-Adresse des Windows-Subsystems für Linux (WSL) senden.

Weitere Informationen finden Sie unter Über ThreatSync+ NDR-Kollektoren.

Regel- und Zonenempfehlungen

Um Ihre Reaktionszeit zu minimieren und den Netzwerkschutz zu maximieren, empfehlen wir Ihnen, Ihre Regeln folgenderweise zu konfigurieren und anzupassen:

- Sie entsprechen den Sicherheitsregeln Ihrer Organisation.

- Sie wenden Regeln nur auf die Teile Ihres Netzwerks an, die von Ihren Organisationsregeln vorgegeben werden.

- Sie entsprechen dem angemessenen Schweregrad für Ihre Organisation.

Wir empfehlen die folgenden bewährten Praktiken für die Regel- und Zonenkonfiguration:

- Starten Sie mit einer kleinen, handhabbaren Reihe von Regeln. Wir empfehlen Ihnen, mit der Untergruppe aus 33 Regeln zu beginnen, die im Verteidigungszielbericht Ransomware-Prävention enthalten sind. Weitere Informationen finden Sie unter Regeln zur Ransomware-Prävention.

- Passen Sie diese Regeln so an, dass Sie nur Warnmeldungen erhalten, die umsetzbar sind — Warnmeldungen, auf die Sie reagieren und die Sie beheben können, sodass die Warnmeldung nicht erneut auftritt.

- Deaktivieren Sie Regeln, die für Ihr Netzwerk nicht gelten.

- Verwenden Sie Zonen, um die Anzahl der IP-Adressen, Organisationen und Domänen, die von einer Regel abgedeckt werden, zu verringern, sodass Sie Richtlinien nur für jene Systeme erzwingen, die diese erfordern. Beispiel: Sie können anstelle der Zone Alle internen IP-Adressen eine andere Zone erstellen, die nur die Subnetze beinhaltet, für die Sie Warnmeldungen erhalten möchten. Weitere Informationen finden Sie unter Über ThreatSync+ Regeln und Zonen.

- Erstellen Sie zusätzliche Regeln, die den Schutz Ihres Netzwerks erweitern, und passen Sie diese an, um zu viele Warnmeldungen zu verhindern.

Weitere Informationen finden Sie unter Regel-Feinabstimmung (Policy Tuning).

Wir empfehlen Ihnen, zwei bis drei Tage zu warten, bevor Sie Regeln konfigurieren, damit ThreatSync+ Ihr Netzwerk überwachen und sich damit vertraut machen kann.

Erkannte Assets und Subnetzvorschläge überprüfen

Damit ThreatSync+ bessere Entscheidungen über die Ernsthaftigkeit von Bedrohungen treffen kann, identifizieren Sie Ihre wichtigen Assets. Die Reaktion bei einem Angriff auf ein kritisches Asset unterscheidet sich von jener bei einem nicht kritischen Asset. Wenn Sie Assets definieren und ihnen Wichtigkeitsebenen zuweisen, kann ThreatSync+ Assets besser priorisieren.

Im Laufe der Zeit kommen neue Assets zu Ihrem Netzwerk hinzu und bestehende Assets wechseln die Rollen. Die Seite Erkennen in der ThreatSync+ Benutzeroberfläche zeigt Ihnen, wenn dies eintritt, sodass Sie ein neues Asset erstellen oder ein bestehendes aktualisieren können. Es ist wichtig, nicht identifizierte Assets regelmäßig zu überprüfen.

Asset-Vorschläge empfehlen einen von drei Aktionstypen:

- Neues, noch nicht konfiguriertes Asset akzeptieren.

- Einem bestehenden Asset eine weitere Rolle hinzufügen.

- Eine Rolle von einem bestehenden Asset entfernen.

Wir empfehlen die folgenden bewährten Verfahren für erkannte Assets:

- Wir empfehlen Ihnen, erkannte Assets zu akzeptieren. Je mehr ThreatSync+ über kritische Assets in Ihrem Netzwerk weiß, desto effektiver kann ThreatSync+ Sie über wichtige Bedrohungen informieren.

- Wenn Sie ein vorgeschlagenes Asset nicht erkennen, könnte es nicht autorisiert sein. Wir empfehlen Ihnen, dies zu kennzeichnen und sofortige Korrekturmaßnahmen zu ergreifen.

- Kennzeichnen Sie Subnetze, damit verschiedene Teile Ihres Netzwerks leichter erkannt werden können. So ist es beispielsweise schwierig, den Überblick über IP-Adressen zu behalten, weil sie sich ähneln. Wenn Sie Ihren internen Subnetzen Organisationsnamen und Tags hinzufügen, können Sie sie kennzeichnen, damit die potenziellen Bedrohungen, die ThreatSync+ in Smart Alerts, Verhaltensweisen und Regel-Warnmeldungen zeigt, leichter verstehen zu können. Subnetzvorschläge werden wie Geräte auf der Seite Erkennen angezeigt.

Weitere Informationen finden Sie unter ThreatSync+ NDR Asset-Erkennung.

Empfohlene Warnmeldungen und Benachrichtigungsrichtlinien

Es hat sich bewährt, Warnmeldungen in der ThreatSync+ Benutzeroberfläche zu überwachen, sobald sie generiert werden. Auf der Seite Netzwerkzusammenfassung können Sie eine Übersicht der Trends in Ihrem Netzwerk anzeigen, einschließlich detaillierter Informationen über Smart Alerts und Regel-Warnmeldungen.

Für eine vereinfachte Reaktion auf Bedrohungen in Ihrem Netzwerk empfehlen wir, WatchGuard Cloud so zu konfigurieren, dass E-Mail-Benachrichtigungen gesendet werden, wenn ThreatSync+ eine Bedrohung oder Schwachstelle erkennt. Um E-Mail-Benachrichtigungen einzurichten, geben Sie an, welche Regel-Warnmeldungen und Smart Alerts eine Benachrichtigung generieren, wenn sie erstellt oder aktualisiert werden.

Weitere Informationen zu Benachrichtigungsrichtlinien finden Sie unter ThreatSync+ Warnmeldungs- und Benachrichtigungsrichtlinien konfigurieren.

Geplante Berichte konfigurieren

Berichte helfen Ihnen, Bedrohungen zu überwachen und potenzielle Schwachstellen in Ihrem Netzwerk zu identifizieren. Wir empfehlen Ihnen, ThreatSync+ Berichte für die Ausführung in WatchGuard Cloud zu planen. Jeder geplante Bericht kann mehrere Berichte umfassen. WatchGuard Cloud sendet geplante Berichte als gezippte .PDF-E-Mail-Anhänge an die von Ihnen angegebenen Empfänger.

Wir empfehlen, die zwei Standardberichte zu planen:

Executive-Summary-Bericht

Der ThreatSync+ Executive-Summary-Bericht bietet eine Übersicht der von ThreatSync+ erkannten Bedrohungen und Schwachstellen. Dieser Bericht zeigt eine Gesamtbedrohungsbewertung für Ihr Netzwerk und detaillierte Metriken, die Ihnen helfen, Verbesserungsbereiche zu identifizieren. Weitere Informationen finden Sie unter ThreatSync+ NDR Executive-Summary-Bericht.

Verteidigungszielbericht Ransomware-Prävention

Der ThreatSync+ Verteidigungszielbericht Ransomware-Prävention überwacht Ihr Netzwerk auf Schwachstellen, die Ihre Organisation für Ransomware anfälliger machen können. Dieser Bericht ist eine wichtige Komponente, die Ihnen hilft, Ransomware-Angriffe zu verhindern. Weitere Informationen finden Sie unter Verteidigungszielbericht Ransomware-Prävention.

Weitere Informationen finden Sie unter ThreatSync+ Berichte planen.

Smart Alerts überprüfen und darauf reagieren

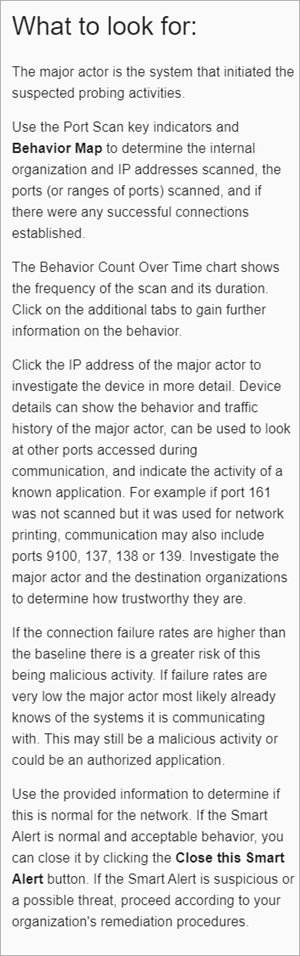

Wir empfehlen Ihnen, die Smart Alerts beginnend beim Abschnitt Worauf zu achten ist zu prüfen, um mehr über den Typ der Bedrohung zu erfahren und die Vorschläge für die Problembehebung zu überprüfen. Es ist eine bewährte Praktik, sich zuerst mit den Verhaltensweisen im zukünftigen Cyberangriffsverlauf zu beschäftigen z. B. Exfiltration, dennoch ist es genauso wichtig, die früheren Bedrohungen anzugehen, um einen Angriff frühzeitig abzuwehren.

Der Abschnitt Worauf zu achten ist zeigt wichtige Informationen über den Typ des Smart Alerts und Empfehlungen dazu, wie Sie die Bedrohung überprüfen und diagnostizieren. Jeder Smart Alert zeigt den Abschnitt Worauf zu achten ist auf der Registerkarte Zusammenfassung sowie auf allen Registerkarten Verhaltenstyp, die spezifische Smart Alert-Aktivitäten beschreiben.

Weitere Informationen finden Sie unter Smart Alert-Details überprüfen.

Smart Alerts schließen

Es ist wichtig, einen Smart Alert zu schließen, nachdem Sie ihn überprüft und behoben haben. Dies erlaubt es Ihnen, offene Smart Alerts zu überwachen, und ermöglicht es ThreatSync+ nachzuverfolgen, wie schnell Sie den Überprüfungs- und Problembehebungsprozess durchführen. Da ThreatSync+ Ihr Netzwerk ständig besser kennenlernt, geben Sie durch das Schließen von Smart Alerts wertvolles Feedback, das es der künstlichen Intelligenz (KI) von ThreatSync+ erlaubt, Ihr Netzwerk besser zu verstehen und zukünftige Smart Alerts zu interpretieren.

Wir empfehlen Ihnen, den Executive-Summary-Bericht einzurichten und zu konfigurieren, um Metriken dazu anzuzeigen, wie viele Smart Alerts für einen spezifischen Zeitraum offen sind und wie schnell Operatoren diese angehen. Weitere Informationen finden Sie unter ThreatSync+ NDR Executive-Summary-Bericht.

Schnellstart — ThreatSync+ NDR einrichten