Gilt für: ThreatSync+ NDR, ThreatSync+ SaaS

ThreatSync+ Regeln erkennen Schwachstellen und Bedrohungen in Ihrem Netzwerk und generieren Regel-Warnmeldungen, wenn nicht autorisierte Aktivitäten erkannt werden. Wir empfehlen Ihnen, Ihre Regeln individuell anzupassen, um die Anzahl der Warnmeldungen für Aktivitäten, die nicht gegen Ihre Organisationsregeln verstoßen, zu verringern. Dies sorgt dafür, dass Sie weniger Warnmeldungen überprüfen müssen, die echte Probleme widerspiegeln und die ein Handeln erfordern könnten.

Um Ihre Reaktionszeit zu minimieren und Ihren Schutz zu maximieren, ist es wichtig, Ihre Regeln folgenderweise zu konfigurieren und anzupassen:

- Sie entsprechen den Sicherheitsregeln Ihrer Organisation.

- Sie wenden Regeln nur auf die Teile Ihres Netzwerks an, die von Ihren Organisationsregeln vorgegeben werden.

- Sie entsprechen dem angemessenen Schweregrad für Ihre Organisation.

Regeln zur Ransomware-Prävention

Wir empfehlen Ihnen, mit der Untergruppe aus 33 Regeln zu beginnen, die im Verteidigungszielbericht Ransomware-Prävention enthalten sind. Diese Regeln schützen vor sehr häufigen Bedrohungen.

Wir empfehlen Ihnen, den Verteidigungszielbericht Ransomware-Prävention zu aktivieren:

| Regelname | Empfehlungen |

|---|---|

|

Ungesicherter ausgehender Telnet-Datenverkehr |

Ersetzen Sie ausgehenden Telnet durch SSH oder einen anderen sicheren Dienst. Schließen Sie Sites, die nicht zu einem sicheren Protokoll wechseln können, aus der Zielzone aus. |

|

Ungesicherter ausgehender FTP/TFTP-Datenverkehr |

Ersetzen Sie ausgehenden FTP/TFTP durch SFTP oder einen anderen sicheren Dienst. Schließen Sie Sites, die nicht zu einem sicheren Protokoll wechseln können, aus der Zielzone aus. |

|

Ungesicherter ausgehender IRC-Datenverkehr |

Wir empfehlen Ihnen, diese Regel zu deaktivieren, falls Benutzer autorisiert sind, IRC zu externen Sites zu nutzen. Wenn nur eine begrenzte Zahl von Sites autorisiert ist, dann schließen Sie diese Sites von der Zielzone aus. |

|

Active Directory an Extern |

Begrenzen Sie ausgehenden Datenverkehr von Domänen-Controllern zu autorisierten Protokollen. Wenn es zusätzliche Protokolle gibt, die autorisiert sind, dann fügen Sie diese zur Regel Aktivitätsauslöser hinzu. |

|

Aktivität an blockierte Länder |

Wenn Ihre Firewall Aktivitäten zu spezifischen Ländern blockiert, dann nutzen Sie diese Regel, um zu überprüfen, dass dieser Schutz wirkt. Passen Sie die Länderliste in der Zielzone an Ihre Firewall-Richtlinien an. |

|

Ausgehender SMB-Datenverkehr |

Lassen Sie nicht zu, dass SMB-Datenverkehr das Unternehmen verlässt. Wenn es netzwerkexterne Windows-Server gibt, dann verschlüsseln Sie den Datenverkehr an die Server über einen sicheren Tunnel. Wenn diese geschützten Ziele öffentliche Adressen haben, wenden Sie die Kennung Intern auf die IP-Adressen an. Wenn sonstige Anwendungen die Microsoft SMB-Ports nutzen, können Sie diese autorisierten Sites von der Zielzone ausschließen. |

|

Nicht autorisierte ausgehende SSH |

Wir empfehlen Ihnen, diese Regel zu deaktivieren, falls Benutzer autorisiert sind, SSH zu externen Sites zu nutzen. Wenn nur eine begrenzte Zahl von Sites autorisiert ist, dann schließen Sie diese Sites von der Zielzone aus. |

|

Ausgehender NetBIOS-Datenverkehr |

Lassen Sie nicht zu, dass NetBIOS-Datenverkehr das Unternehmen verlässt. Wenn es netzwerkexterne Windows-Server gibt, dann verschlüsseln Sie den Datenverkehr an die Server über einen sicheren Tunnel. Wenn diese geschützten Ziele öffentliche Adressen haben, wenden Sie die Kennung Intern auf die IP-Adressen an. Wenn sonstige Anwendungen die Microsoft NetBIOS-Ports nutzen, können Sie diese autorisierten Sites von der Zielzone ausschließen. |

|

Vermutete Datenexfiltration über DNS |

Daten können durch DNS-Tunnel exfiltriert werden. Diese Regel erkennt einen hohen Datenverkehr über DNS. Schließen Sie interne DNS-Server von dieser Regel aus, weil sie große Datenmengen ans Internet abfragen oder synchronisieren können. Überprüfen Sie, dass die DNS-Server richtig mit der DNS-Rolle gekennzeichnet sind. Falls sonstige Anwendungen an autorisierter DNS-Aktivität beteiligt sind, schließen Sie diese von der Quellzone aus. |

|

Beaconing über Web-API |

Eine regelmäßige Aktivität an beliebte Websites könnte auf automatisiertes Tunneling von Daten über diese Sites hinweisen. Hacker könnten Sites wie WhatsApp nutzen, um Daten zu exfiltrieren. Falls autorisierte Anwendungen Daten auf ähnliche Weise bewegen, dann schließen Sie diese von der Quellzone aus. |

|

WUDO-Datenverkehr über Netzwerkgrenzen hinweg |

WUDO ist das Protokoll, das Microsoft verwendet, um das Windows Betriebssystem von Peer-Computern zu aktualisieren. Wir raten von der Verwendung von WUDO ab, weil es keine zentralisierte Kontrolle darüber bietet, welche Updates für die Installation autorisiert sind. Ein WUDO-Zugriff auf Geräte im Internet kann sehr gefährlich sein und wird nicht empfohlen. Dies kann über Gruppenregeln in Ihrer Windows-Domäne konfiguriert werden. Wenn Sie WUDO-Zugriff auf microsoft.com zulassen, können Sie dies von Ihrer Zielzone ausschließen. Deaktivieren Sie diese Regel nur, wenn Sie keine Kontrolle darüber haben, wie Ihre Geräte aktualisiert werden. |

|

Ungewöhnliche Aktivität an blockierte Länder |

Wenn Ihre Firewall Aktivitäten zu spezifischen Ländern blockiert, dann nutzen Sie diese Regel, um zu überprüfen, dass dieser Schutz wirkt. Passen Sie die Länderliste in der Zielzone an Ihre Firewall-Richtlinien an. |

|

NetBIOS-NS-Datenverkehr über Netzwerkgrenzen hinweg |

Lassen Sie nicht zu, dass NetBIOS-NS-Datenverkehr das Unternehmen verlässt. Verschlüsseln Sie Datenverkehr an netzwerkexterne Windows-Server über einen sicheren Tunnel. Wenn diese geschützten Ziele öffentliche Adressen haben, wenden Sie die Kennung Intern auf die IP-Adressen an. Wenn sonstige Anwendungen die Microsoft NetBIOS-NS-Ports nutzen, können Sie diese autorisierten Sites von der Zielzone ausschließen. |

|

LLMNR-Datenverkehr über Netzwerkgrenzen hinweg |

Lassen Sie nicht zu, dass LLMNR-Datenverkehr das Unternehmen verlässt. Wenn sonstige Anwendungen die LLMNR-Ports nutzen, können Sie diese autorisierten Sites von der Zielzone ausschließen. |

|

Unerwarteter DNS-Auflösungsserver |

DNS-Anfragende sollten lokale DNS-Server abfragen. Geräte, die auf unternehmensexterne DNS-Server zugreifen, könnten falsch konfiguriert sein oder nicht autorisierte Software ausführen. Die Regel schließt lokale DNS-Server aus, die sich mit öffentlichen DNS-Servern verbinden. Wenn Warnmeldungen lokale DNS-Server, die sich mit dem Internet verbinden, einbeziehen, dann sind sie eventuell nicht richtig mit der DNS-Rolle gekennzeichnet. Wenn Geräte öffentliche DNS-Server nutzen, dann sind sie eventuell nicht richtig konfiguriert. Schließen Sie Geräte, die autorisiert sind, öffentliche DNS-Server zu nutzen, von der Quellzone aus. |

|

Ungesicherter eingehender Telnet-Datenverkehr |

Begrenzen Sie eingehende Dienste wie Telnet für die Kommunikation mit spezifischen Servern innerhalb der DMZ. Schließen Sie autorisierte interne oder DMZ-residente Websites von der Zielzone aus. Ersetzen Sie eingehenden Telnet durch SSH oder einen anderen sicheren Dienst. |

|

Ungesicherter eingehender IRC-Datenverkehr |

Begrenzen Sie eingehende Dienste, wie IRC, für die Kommunikation mit spezifischen Servern innerhalb der DMZ. Schließen Sie autorisierte interne oder DMZ-residente Websites von der Zielzone aus. |

|

Ungesicherter eingehender FTP/TFTP-Datenverkehr |

Begrenzen Sie eingehende Dienste, wie FTP oder TFTP, für die Kommunikation mit spezifischen Servern innerhalb der DMZ. Schließen Sie autorisierte interne oder DMZ-residente Websites von der Zielzone aus. Ersetzen Sie eingehenden Telnet durch SFTP oder einen anderen sicheren Dienst. |

|

Aktivität von blockierten Ländern |

Wenn Ihre Firewall Aktivitäten von spezifischen Ländern blockiert, dann nutzen Sie diese Regel, um zu überprüfen, dass dieser Schutz wirkt. Passen Sie die Länderliste in der Quellzone an Ihre Firewall-Richtlinien an. |

|

RDP-Verbindung von neuem externen Host |

Untersuchen oder sichern Sie eingehende RDP-Verbindungen. Mitarbeitende, die eine Verbindung zum Unternehmen herstellen, müssen ein VPN nutzen. Wenn ein autorisierter RDP-Server vorhanden ist und nicht hinter ein VPN platziert werden kann, dann ziehen Sie es in Betracht, den Server von der Zielzone auszuschließen oder die autorisierten Anfragenden von der Quellzone auszuschließen. |

|

RDP-Versuche von Extern an Intern |

Untersuchen oder sichern Sie eingehende RDP-Verbindungen. Mitarbeitende, die eine Verbindung zum Unternehmen herstellen, sollten ein VPN nutzen. Wenn ein autorisierter RDP-Server vorhanden ist und nicht hinter ein VPN platziert werden kann, dann ziehen Sie es in Betracht, den Server von der Zielzone auszuschließen oder die autorisierten Anfragenden von der Quellzone auszuschließen. |

|

SSH-Versuche von Extern an Intern |

Untersuchen oder sichern Sie eingehende SSH-Verbindungen. Mitarbeitende, die eine Verbindung zum Unternehmen herstellen, sollten ein VPN nutzen. Wenn ein autorisierter SSH-Server vorhanden ist und nicht hinter ein VPN platziert werden kann, dann ziehen Sie es in Betracht, den Server von der Zielzone auszuschließen oder die autorisierten Anfragenden von der Quellzone auszuschließen. |

|

Verbindung von neuer externer Domäne an Intern |

Eingehende Verbindungen zum Unternehmen müssen erwartet sein. Eine eingehende Sitzung von einer neuen Domäne generiert diese Warnmeldung. Wenn autorisierte Server vorhanden sind, die Verbindungen von neuen Anfragenden akzeptieren, dann ziehen Sie in Betracht, den Server von der Zielzone auszuschließen. |

|

Unerwartete eingehende Verbindung |

Diese weitreichende Regel generiert Warnmeldungen, wenn von einem externen Gerät erstmals eine Sitzung initiiert wird. Wenn Sie Server haben, die eingehende Verbindungen von jedem Standort zulassen, dann schließen Sie diese Server von der Zielzone aus. Wenn Sie nur für spezifische Länder oder Domänen Warnmeldungen generieren wollen, dann konfigurieren Sie dies in der Quellzone. |

|

Ungesicherte eingehende Webserver-Aktivität |

Zum Internet gewandte Webserver müssen gesichert sein und dürfen Datenverkehr nur auf gesicherten Ports wie HTTPS 443 empfangen. Wenn Sie einen HTTP 80-Server im Internet offen haben müssen, dann schließen Sie ihn von der Zielzone aus, damit diese Regel nur für andere Geräte Warnmeldungen generiert. |

|

Ungewöhnliche Aktivität von blockierten Ländern |

Wenn Ihre Firewall Aktivitäten von spezifischen Ländern blockiert, dann nutzen Sie diese Regel, um zu überprüfen, dass dieser Schutz wirkt. Passen Sie die Länderliste in der Quellzone an Ihre Firewall-Richtlinien an. |

|

Ungesicherter interner Telnet-Datenverkehr |

Telnet ist kein gesichertes Protokoll, weil es den gesamten Benutzerinhalt in Klartext übermittelt. Konfigurieren Sie Server im Internet, die Telnet-Verbindungen zulassen, so neu, dass sie ein sicheres Protokoll wie SSH oder STelnet verlangen. Wenn dies kein Problembereich ist, dann können Sie diese Regel deaktivieren. Wir empfehlen Ihnen, Geräte, die autorisiert sind, Telnet-Verbindungen zu akzeptieren, aus der Zielzone auszuschließen. |

|

Interner NetBIOS-NS-Datenverkehr |

NetBIOS-NS ist ein Altprotokoll, das nicht mehr benötigt wird, es sei denn, in Ihrem Netzwerk laufen noch ältere Windows-Server und Sie können bei diesen kein Upgrade durchführen. Wir empfehlen Ihnen ein Upgrade Ihrer alten Windows-Server und Clients zu konfigurieren, damit sie kein NetBIOS-NS nutzen. Schließen Sie autorisierte Server, die Sie nicht upgraden können, von der Zielzone aus. |

|

Interner LLMNR-Datenverkehr |

LLMNR ist ein Altprotokoll, das nicht mehr verwendet werden sollte. Falls Sie dieses Protokoll in Ihrem Netzwerk benötigen, deaktivieren Sie die Regel. |

|

Ungesicherter interner FTP/TFTP-Datenverkehr |

FTP und TFTP sind keine sicheren Protokolle. Konfigurieren Sie Server, die FTP-Verbindungen zulassen, neu, sodass sie ein sicheres Protokoll wie SFTP erfordern. Wenn dies kein Anliegen ist, ziehen Sie in Betracht, die Regel zu deaktivieren. Wir empfehlen Ihnen, Geräte, die autorisiert sind, FTP-Verbindungen zu akzeptieren, aus der Zielzone auszuschließen. |

|

Ungesicherte interne Webserver-Aktivität |

HTTP ist kein sicheres Protokoll. Konfigurieren Sie Server, die HTTP-Verbindungen zulassen, neu, sodass sie ein sicheres Protokoll wie HTTPS erfordern. Wenn dies kein Problembereich ist, empfehlen wir Ihnen, die Regel zu deaktivieren. Wir empfehlen Ihnen, Geräte, die autorisiert sind, HTTP-Verbindungen zu akzeptieren, aus der Zielzone auszuschließen. Falls Ihr Netzwerk beträchtliche nicht autorisierte Aktivität auf sonstigen HTTP-Ports wie 8080 hat, die Sie identifizieren und stoppen möchten, dann empfehlen wir Ihnen, diese zu den Aktivitätsauslöserfiltern hinzuzufügen. |

|

Interner WUDO-Datenverkehr |

WUDO ist das Protokoll, das Microsoft verwendet, um das Windows Betriebssystem von Peer-Computern zu aktualisieren. WUDO wird nicht empfohlen, weil es keine zentralisierte Kontrolle darüber bietet, welche Updates für die Installation autorisiert sind. WUDO-Zugriff auf Rogue-Geräte in Ihrem Netzwerk könnte zur Installation von Malware führen. Wenn Sie die Nutzung von WUDO in Ihrem Netzwerk zulassen, dann können Sie die Quell- und Zielzonen auf vertrauenswürdige Server und Workstations begrenzen und Subnetze wie Gast-WLAN ausschließen. Deaktivieren Sie diese Regel nur, wenn Sie keine Kontrolle darüber haben, wie Ihre Geräte aktualisiert werden. |

|

Ungesicherter interner IRC-Datenverkehr |

IRC ist ein Chat-Protokoll, das selten verwendet wird. Wenn Sie in Ihrem Netzwerk autorisierte IRC-Server haben, dann können Sie sie von der Zielzone ausschließen. Wenn dies kein Anliegen ist, empfehlen wir Ihnen, diese Regel zu deaktivieren. |

Wir empfehlen Ihnen nach Aktivierung dieser Regeln die Kontrollen im Verteidigungszielbericht Ransomware-Prävention zu überprüfen und Kontrollen zu deaktivieren, für die es keine aktivierten Regeln gibt. Weitere Informationen finden Sie unter Verteidigungszielbericht Ransomware-Prävention.

Schritte für die Feinabstimmung

Wir empfehlen Ihnen, Ihre Regeln individuell anzupassen, um die Anzahl der Warnmeldungen für Aktivitäten, die nicht gegen Ihre Organisationsregeln verstoßen, zu verringern.

Um Ihre Regeln individuell anzupassen, führen Sie diese Aufgaben durch:

- Regeln deaktivieren

- Geräte ausschließen

- Zonen auf Basis von Rollen oder Tags benutzerdefiniert anpassen

- Regeln nach Datenverkehrseigenschaften filtern

- Regeln nach ungewöhnlichen Ereignissen filtern

Regeln deaktivieren

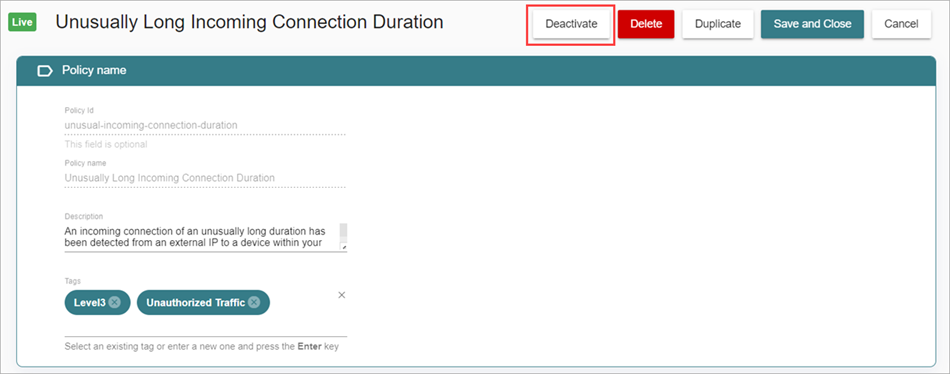

Wenn eine ThreatSync+ NDR-Regel für Ihre Organisation nicht relevant ist, können Sie sie deaktivieren. Wir empfehlen Ihnen, Regeln zu deaktivieren, die Warnmeldungen für Aktivitäten generieren, die in Ihrer Organisation autorisiert sind.

Sie können eine Regel von den folgenden Seiten aus deaktivieren:

- Regeln verwalten

- Regeldetails

- Regel-Warnmeldungen

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Wählen Sie Konfigurieren > ThreatSync+ > Regeln.

- Klicken Sie neben der Regel, die Sie deaktivieren wollen, auf Live.

Der Regelstatus ändert sich zu Nicht aktiv.

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Wählen Sie Überwachen > ThreatSync+ > Regel-Warnmeldungen.

- Klicken Sie auf den Regelnamen neben der Regel, die Sie deaktivieren wollen.

Die Seite Regeldetails wird geöffnet. - Klicken Sie auf der Seite Regeldetails auf Deaktivieren.

Geräte ausschließen

Die meisten Netzwerke haben eine begrenzte Zahl von Geräten, die autorisiert sind, spezifische Arten von Aktivitäten auszuführen.

Beispielsweise erlauben Sie eventuell keine externe Dateiweitergabe für die Mehrheit Ihrer Benutzer und Geräte, aber autorisieren spezifische Benutzer, eine Verbindung zu einem speziellen Dienst wie Dropbox herzustellen. In diesem Beispiel möchten Sie eventuell Warnmeldungen generieren, wenn ein beliebiger Benutzer eine Verbindung zu einer Internet-Tauschbörse außer Dropbox herstellt, aber Sie möchten keine Warnmeldungen generieren, wenn autorisierte Benutzer eine Verbindung zu Dropbox herstellen.

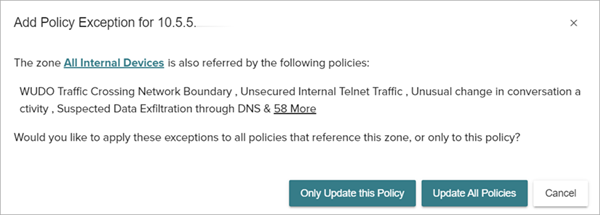

Um Regel-Warnmeldungen für autorisierte Aktivitäten zu verhindern, können Sie ein Gerät von der Quell- oder Zielzone ausschließen.

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Wählen Sie Überwachen > ThreatSync+ > Regel-Warnmeldungen.

- Klicken Sie auf die Regel, die Sie aktualisieren möchten.

Die Seite Regeldetails wird geöffnet. - Klicken Sie auf der Registerkarte Regeldiagramme im Diagramm Verteilung der Regel-Warnmeldungen nach Quelle oder im Diagramm Verteilung der Regel-Warnmeldungen nach Ziel auf das Diagramm und wählen Sie Von Regel ausschließen.

Das Dialogfeld Regel-Ausnahme hinzufügen wird geöffnet.

- Wenn Sie die Regelausnahme nur auf die ausgewählte Regel anwenden wollen, klicken Sie auf Nur diese Regel aktualisieren.

- Um die Regelausnahme auf alle Regeln anzuwenden, klicken Sie auf Alle Regeln aktualisieren.

- Wählen Sie Überwachen > ThreatSync+ > Regel-Warnmeldungen.

- Klicken Sie auf die Regel, die Sie aktualisieren möchten.

Die Seite Regeldetails wird geöffnet. - Klicken Sie auf der Registerkarte Warnmeldungen auf

neben der Zone, die Sie von Ihrer Regel ausschließen wollen.

neben der Zone, die Sie von Ihrer Regel ausschließen wollen.

Das Dialogfeld Regel-Ausnahme hinzufügen wird geöffnet. - Wenn Sie die Regelausnahme nur auf die ausgewählte Regel anwenden wollen, klicken Sie auf Nur diese Regel aktualisieren.

- Um die Regelausnahme auf alle Regeln anzuwenden, klicken Sie auf Alle Regeln aktualisieren.

Auf der Registerkarte Warnmeldungen können Sie nur den Typ Zonenobjekt ausschließen, zu deren Anzeige die Regel konfiguriert ist. Wenn die Regel beispielsweise Geräte anzeigt, dann wird die Ausnahme als Gerätename gespeichert. Wenn die Regel Domänen zeigt, dann schließt die Ausnahme alle Geräte in dieser Domäne aus.

Um das Zonenobjekt zu ändern, zu deren Anzeige die Regel konfiguriert ist, bearbeiten Sie das Zonenobjekt Warnmeldungen anzeigen nach. Weitere Informationen finden Sie unter ThreatSync+ Zonen verwalten.

Zonen auf Basis von Rollen oder Tags benutzerdefiniert anpassen

Sie können Ihre Regeln so einrichten, dass sie eine ganze Klasse von Geräten ausschließen anstatt spezifische statische Gerätenamen oder Adressen. Dabei kann es sich um alle Geräte eines spezifischen Subnetzes oder innerhalb eines spezifischen IP-Adressbereichs oder um alle Geräte mit einer spezifischen Rolle handeln.

ThreatSync+ NDR ermöglicht es Ihnen, Geräten Rollen sowie Geräten und Subnetzen Tags zuzuweisen, sodass Sie Ihre Regeln nicht aktualisieren müssen, wenn sich diese Gerätegruppen ändern.

So bearbeiten Sie Zonenrichtlinien, um Gruppen von Geräten auf Basis von Rollen oder Tags einzubeziehen oder auszuschließen:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Wählen Sie Konfigurieren > ThreatSync+ > Zonen.

Die Seite Zonen verwalten wird geöffnet. - Klicken Sie auf der Seite Zonen verwalten auf

neben der Zone, die Sie bearbeiten wollen.

neben der Zone, die Sie bearbeiten wollen.

Die Seite Zonen bearbeiten wird geöffnet und die Registerkarte Verwalten ist standardmäßig ausgewählt. - Klicken Sie im Abschnitt Zonendefinition auf Richtlinie hinzufügen.

Das Dialogfeld Richtlinie erstellen wird geöffnet. - Wählen Sie in der Dropdown-Liste den Befehl Geräte aus.

- Wählen Sie Einschließen oder Ausschließen.

- Wenn Sie die Registerkarte Gerät nach Rolle gewählt haben, dann wählen Sie eine oder mehrere Rollen.

- Wenn Sie die Registerkarte Gerät nach Tag gewählt haben, dann geben Sie ein oder mehrere Tags ein.

- Klicken Sie auf Hinzufügen.

Regeln nach Datenverkehrseigenschaften filtern

Sie können Regelfilter individuell anpassen, um die Anzahl der generierten Warnmeldungen einzuschränken. Wenn eine Regel-Warnmeldung auf dem Netzwerk-Datenverkehr basiert, dann können Sie die Regel so aktualisieren, dass sie nur für Datenverkehr mit spezifischen Eigenschaften gilt.

So filtern Sie Regeln nach Datenverkehrseigenschaften:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Wählen Sie Konfigurieren > ThreatSync+ > Regeln.

Die Seite Regeln verwalten wird geöffnet. - Um eine bestehende Regel individuell anzupassen, klicken Sie auf

neben der Regel, die Sie anpassen möchten.

neben der Regel, die Sie anpassen möchten.

Die Seite Regeldetails wird geöffnet. - Klicken Sie auf Aktivitätsauslöser, um den Abschnitt zu erweitern.

- Wählen Sie im Abschnitt Aktivitätsauslöser auf Datenverkehr.

- Wählen Sie Warnmeldung bei spezifischem Datenverkehr.

- Wählen Sie aus der Dropdown-Liste neben Warnmeldung, wenn Alle oder Beliebig, um die Warnmeldungseigenschaften einzurichten.

- Wählen Sie Konversation, Port oder Volumen, um Ihren Datenverkehr zu filtern.

- Um einen weiteren Datenverkehrsfilter hinzuzufügen, klicken Sie auf Filter hinzufügen.

Konversation

Konversation beschreibt den Typ des Datenverkehrs. Mögliche Werte sind:

-

ICMP Normal — ICMP Ping-Datenverkehr mit Antwort

-

ICMP Scan — ICMP Ping-Datenverkehr ohne Antwort

-

ICMP Unbekannt — ICMP Ping-Datenverkehr, der keiner gültigen Anfrage und keinem Anfrage/Antwort-Paar entspricht

-

TCP Normal — Vollständig geformte TCP-Sitzung mit Daten

-

TCP-Scan — Start einer TCP-Sitzung, die nie eingerichtet wird

-

TCP Fehlgeformt — TCP-Sitzungsfragmente, die nicht richtig geformt sind

-

UDP Einseitig — Gut geformter UDP-Datenverkehr, auf den nicht geantwortet wird

-

UDP Beidseitig — UDP-Anfrage- oder -Antwort-Datenverkehr

-

UDP Fehlgeformt — UDP-Fragmente, die nicht richtig geformt sind

-

UDP — Jede Art UDP-Datenverkehr

Datenverkehrsströme, die mit den ausgewählten Konversationsklassen gekennzeichnet sind, generieren Warnmeldungen.

Port

Mit Portfiltern können Sie anhand des Anwendungs-Ports einer Konversation filtern. Dies ist bei Anfragedatenverkehrsströmen der Ziel-Port und bei Antwortdatenverkehrsströmen der Quell-Port.

Gültige Werte sind 1 bis 65535 für TCP-Ports. Der Portwert 0 stellt ICMP dar.

Datenverkehrsströme an den ausgewählten Ports generieren Warnmeldungen.

Volumen

Das Volumen stellt die Menge der in einem 30-minütigen Zeitraum gesehenen Bytes an Datenverkehr dar. Um die Anzahl der generierten Warnmeldungen zu verringern, können Sie den Volumenschwellenwert für spezifische Typen autorisierter Aktivität erhöhen.

Sie könnten beispielsweise eine Social Media-Website-Regel haben, die Regel-Warnmeldungen generiert, wenn das Datenverkehrsvolumen über 1 KB Daten in 30 Minuten liegt. Der Schwellenwert von 1 KB ignoriert sehr geringe Aktivitätsmengen.

Wenn Ihre Mitarbeitenden jedoch andere Websites nutzen, die Werbung von einer nicht autorisierten Website beinhalten, dann könnte diese Werbung mehr als 1 KB an Daten in einem 30-minütigen Zeitraum senden und empfangen. Benutzer können die Werbung nicht vermeiden, weil diese auf der autorisierten Seite geladen wird. In diesem Szenario können Sie den Volumenschwellenwert auf 10 oder 20 KB erhöhen, um die Zahl der generierten Regel-Warnmeldungen zu verringern. Wenn eine Regel-Warnmeldung mit diesem erhöhten Volumenschwellenwert generiert wird, dann deutet das darauf hin, dass ein Benutzer eine Website-Verbindung zu einem nicht autorisierten Zweck hergestellt hat. Dies ist eine legitime Regel-Warnmeldung, die überprüft werden sollte.

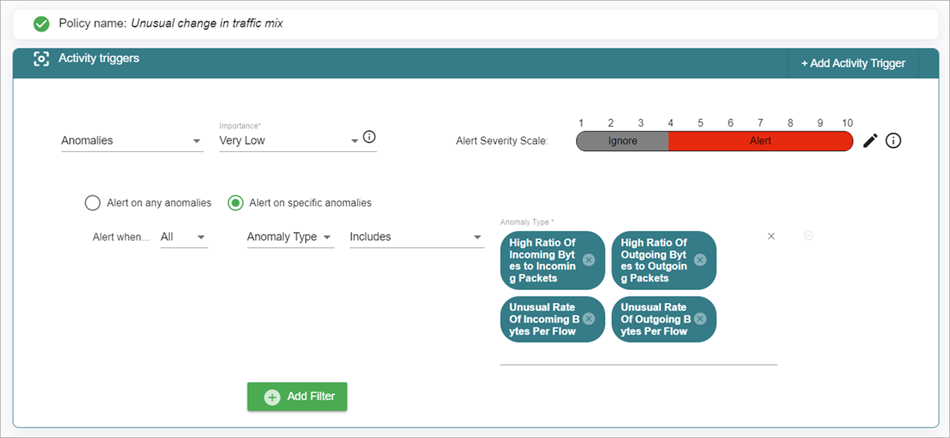

Regeln nach ungewöhnlichen Ereignissen filtern

Von ThreatSync+ NDR generierte ungewöhnliche Ereignisse können Regeln auslösen. Es werden vier Arten ungewöhnlicher Ereignisse unterstützt:

- Hohes Verhältnis eingehender Bytes zu eingehenden Paketen

- Hohes Verhältnis ausgehender Bytes zu ausgehenden Paketen

- Ungewöhnliches Verhältnis eingehender Bytes je Flow

- Ungewöhnliches Verhältnis ausgehender Bytes je Flow

Jeder dieser Anomalietypen beinhaltet eine Reihe von Ereignissen, die von vielen Standard-ThreatSync+ NDR-Regeln verwendet werden. Einige Regeln beinhalten eine Liste ungewöhnlicher Ereignisse, die eine Warnmeldung generieren können, beispielsweise eine ungewöhnliche Änderung im Datenverkehrsmix.

Sie können eine Regel bearbeiten, um weitere Ereignisse hinzuzufügen oder Ereignisse zu entfernen. Dadurch können Sie die Regel individuell anpassen, um nur für die Anomalietypen Warnmeldungen zu generieren, die für Ihre Organisation relevant sind.

So bearbeiten Sie eine Regel, um weitere Ereignisse hinzuzufügen oder Ereignisse zu entfernen:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Wählen Sie Konfigurieren > ThreatSync+ > Regeln.

Die Seite Regeln verwalten wird geöffnet. - Klicken Sie auf

neben der Regel, die Sie bearbeiten wollen.

neben der Regel, die Sie bearbeiten wollen.

Die Seite Regeldetails wird geöffnet. - Klicken Sie auf Aktivitätsauslöser, um den Abschnitt zu erweitern.

- Wählen Sie im Abschnitt Aktivitätsauslöser Anomalien.

- Nutzen Sie die Dropdown-Liste Anomalietyp, um spezifische Anomalietypen hinzuzufügen oder zu entfernen.

ThreatSync+ Regeln konfigurieren

Über ThreatSync+ Regeln und Zonen