Gilt für: ThreatSync+ NDR

In diesem Thema zum schnellen Einstieg in ThreatSync werden die grundlegenden Schritte für das Einrichten und Konfigurieren von ThreatSync+ NDR in WatchGuard Cloud dargelegt:

- Bevor Sie beginnen

- Lizenz aktivieren und ThreatSync+ NDR-Benutzer zuweisen

- Firebox-Netzwerk-Datenverkehr verifizieren

- Agents für das Sammeln von Netzwerk-Datenverkehr herunterladen und installieren

- Benachrichtigungen und Warnmeldungen konfigurieren

- Auf Smart Alerts reagieren

- Regel-Warnmeldungen überprüfen

- Berichte auf Compliance überprüfen

Bevor Sie beginnen

Bevor Sie ThreatSync+ NDR verwenden können, sollten Sie Folgendes sicherstellen:

- Sie haben eine Cloud-verwaltete Firebox oder eine lokal verwaltete Firebox, die zu WatchGuard Cloud für das Cloud-Reporting hinzugefügt ist.

- Auf Ihrer Firebox wird Fireware v12.10.3 oder höher ausgeführt.

- Sie aktivieren das Kontrollkästchen Eine Protokollmeldung für Berichte senden oder Eine Protokollmeldung senden bei jeder Regel Ihrer lokal verwalteten Firebox, die dazu konfiguriert ist, Protokolldaten an WatchGuard Cloud zu senden.

- Eine Protokollmeldung für Berichte senden — Bei einer Paketfilterregel, die Verbindungen zulässt, wird dieses Kontrollkästchen in den Protokolleinstellungen angezeigt. Bei Proxy-Regeln findet sich diese Einstellung unter Proxy-Aktion und nennt sich Protokollierung für Berichte aktivieren.

- Eine Protokollmeldung senden — Dieses Kontrollkästchen wird für eine Paketfilter- oder Proxy-Regel in den Protokolleinstellungen angezeigt.

Weitere Informationen finden Sie unter Präferenzen für Protokollierung und Benachrichtigung festlegen in der Fireware-Hilfe.

Lizenz aktivieren und ThreatSync+ NDR-Benutzer zuweisen

Um ThreatSync+ NDR zu nutzen, müssen Sie eine ThreatSync+ NDR-Lizenz erwerben. ThreatSync+ NDR ist für jeden Benutzer einzeln lizenziert. Sie können für jeden lizenzierten ThreatSync+ NDR-Benutzer bis zu zwei separate Netzwerk-Geräte (Workstations, Mobiltelefone, IP-Telefone, Server, Kameras oder andere IOT-Geräte) haben. Wenn eine Lizenz beispielsweise 250 Benutzer umfasst, dann überwacht ThreatSync+ NDR den Datenverkehr für bis zu 500 aktive Netzwerkgeräte. Weitere Informationen finden Sie unter Über ThreatSync+ NDR-Lizenzen.

Nachdem Sie eine ThreatSync+ NDR-Lizenz erworben haben, müssen Sie die Lizenz auf www.watchguard.com aktivieren. Weitere Informationen finden Sie unter ThreatSync+ NDR-Lizenzen aktivieren.

Für die WatchGuard Compliance-Berichterstattung ist eine separate Lizenz erforderlich. Informationen zum Aktivieren einer Compliance Reporting-Lizenz finden Sie unter WatchGuard Compliance Reporting-Lizenzen aktivieren.

Für ThreatSync+ SaaS-Integrationen ist eine separate Lizenz erforderlich. Weitere Informationen zum Aktivieren einer ThreatSync+ SaaS-Lizenz finden Sie unter ThreatSync+ SaaS-Lizenzen aktivieren.

Sie verwalten die Benutzerzuweisung für Ihr Konto und alle von Ihnen verwalteten Konten in WatchGuard Cloud. Jede Benutzerzuweisung beinhaltet bis zu zwei aktive Netzwerkgeräte. Weitere Informationen finden Sie unter ThreatSync+ NDR-Benutzer zuweisen und WatchGuard Compliance Reporting-Benutzer zuweisen.

Weitere Informationen zur ThreatSync+ NDR-Lizenzierung und Erzwingung finden Sie im folgenden Wissensdatenbankartikel: FAQ zur ThreatSync+ NDR-Lizenzierung (extern).

Informationen über Testlizenzen für ThreatSync+ NDR und Compliance Reporting finden Sie unter Über Testversionen in WatchGuard Cloud.

Firebox-Netzwerk-Datenverkehr verifizieren

Nachdem Sie ThreatSync+ NDR aktiviert haben, beginnt der Dienst automatisch, die Firebox-Datenverkehrsprotokolle aller mit dem Konto verknüpften Fireboxen, die in WatchGuard Cloud verwaltet werden oder so konfiguriert sind, dass sie zwecks Transparenz Protokoll- und Berichtsdaten an WatchGuard Cloud senden, zu überwachen und zu analysieren.

ThreatSync+ NDR analysiert Datenverkehr-Protokollmeldungen in 30-Minuten-Blöcken und nutzt Maschinenlernen und weitere erweiterte Analysen, um Bedrohungen zu identifizieren. Sie können davon ausgehen, dass nach ungefähr einer Stunde ab Start Ihrer Testversion Daten in der ThreatSync+ Benutzeroberfläche (über das Menü Überwachen) zu sehen sind.

Stellen Sie auf der Seite Netzwerkzusammenfassung sicher, dass die Widgets Gesamtzahl Geräte und Datenverkehr insgesamt keine Nullwerte zeigen.

Agents für das Sammeln von Netzwerk-Datenverkehr herunterladen und installieren

Zusätzlich zu den von Firebox erfassten Daten können Sie auch agentbasierte Kollektoren installieren, um Daten von Drittanbieter-Switches und -Firewalls zu sammeln. Diese agentbasierten Kollektoren senden NetFlow, sFlow und Protokolle von Active Directory- und DHCP-Servern über einen gesicherten IPSec-Tunnel an WatchGuard Cloud weiter.

Um einen Kollektor hinzuzufügen und zu konfigurieren, müssen Sie zuerst das WatchGuard Agent-Installationsprogramm herunterladen und dann den Installation-Wizard auf den Windows- oder Linux-Computern oder -Servern ausführen, die Sie als Kollektoren konfigurieren möchten.

Wenn Sie WatchGuard Agent installiert haben, installiert dieser ThreatSync+ NDR-Kollektor-Agent.

- ThreatSync+ NDR-Kollektor-Agent empfängt Protokolldaten von Switches und Routern in Ihrem Netzwerk, DHCP-Daten vom Windows Log Agent und Daten von lokal verwalteten Fireboxen und sendet die Daten an WatchGuard Cloud.

- Windows Log Agent ist ein Kollektor-Agent, der Windows DHCP-Serverprotokolle liest und sie dann an ThreatSync+ NDR-Kollektor-Agent weiterleitet. ThreatSync+ NDR-Kollektor-Agent leitet die DHCP-Protokolle seinerseits an WatchGuard Cloud weiter.

Systemanforderungen für Windows

Stellen Sie vor dem Herunterladen von WatchGuard Agent sicher, dass Sie Administrator-Berechtigungen haben und bei dem Windows-Computer angemeldet sind, auf dem Sie WatchGuard Agent installieren möchten.

Stellen Sie sicher, dass Virtualisierung im BIOS aktiviert und dass Virtualization-Based Security (VBS) für virtuelle Umgebungshosts aktiviert ist.

Weitere Informationen finden Sie unter:

- Virtualisierung auf Windows-PCs aktivieren

- Virtualization-Based Security (VBS)

- VBS für eine bestehende VM auf dem VMware-Host-Client aktivieren oder deaktivieren

Falls Sie den Kollektor auf Hyper-V betreiben, muss die geschachtelte Virtualisierung aktiviert sein. Weitere Informationen finden Sie unter Geschachtelte Virtualisierung und Hyper-V auf einer virtuellen Maschine mit geschachtelter Virtualisierung ausführen.

Wir empfehlen Ihnen, den Kollektor auf einem speziellen physischen Gerät anstatt auf einem virtuellen Gerät zu betreiben, um die geschachtelte Virtualisierung zu vermeiden.

ThreatSync+ NDR-Kollektor-Agent für Windows muss die folgenden Bedingungen erfüllen:

- Installation von Windows 10, Windows 11 oder Windows 2022 mit:

- Minimum an CPU-Cores: 2

- Mindestens 8 GB RAM und 150 GB Speicherplatz

Für Netzwerke mit einer NetFlow-Rate über 500.000 pro Minute sind mehr CPUs, RAM und Festplattenspeicher erforderlich.

Weitere Informationen finden Sie unter ThreatSync+ NDR-Kollektoren konfigurieren (Windows-Computer).

Systemanforderungen für Linux

Stellen Sie vor dem Herunterladen von WatchGuard Agent sicher, dass Sie Root-Berechtigungen für den Linux-Computer haben, auf dem Sie WatchGuard Agent installieren wollen. Sie müssen über sudo-Zugriff verfügen.

ThreatSync+ NDR-Kollektor-Agent für Linux muss die folgenden Bedingungen erfüllen:

- Ubuntu 22.04 Server LTS oder 24.04 Server LTS installiert mit:

- Minimum an CPU-Cores: 2

- Mindestens 8 GB RAM und 128 GB Speicherplatz

Nur die vollständige Ubuntu-Serverinstallation wird unterstützt. Die Standard (zuvor Minimal genannte) Installation wird nicht unterstützt.

Wir empfehlen Ubuntu 22.04 Server LTS. Wenn Sie Ubuntu 24.04 Server LTS auf demselben Server wie WatchGuard EPDR installieren, müssen Sie darauf achten, Ihren Linux-Schutz auf 3.0.5.00.0001 oder höher upzugraden.

Für Netzwerke mit einer NetFlow-Rate über 500.000 pro Minute sind mehr CPUs, RAM und Festplattenspeicher erforderlich.

- x86-64 Architektur — Führen Sie folgenden Befehl aus, um die Architektur Ihres Computers zu überprüfen:

user@ndr-ubuntu24:~$ uname -m

x86_64

Weitere Informationen finden Sie unter ThreatSync+ NDR-Kollektoren konfigurieren (Linux-Computer).

Systemanforderungen für Windows Log Agent

Sie können Windows Log Agent mit den folgenden Betriebssystemen installieren:

- Windows Server 2019

- Windows Server 2022

Das Windows-Installationsprogramm ist mit Computern mit einem x86 oder ARM Prozessor kompatibel.

Weitere Informationen über die unterstützten Betriebssysteme und Virtualisierungsumgebungen finden Sie unter Betriebssystem-Kompatibilität für ThreatSync+ NDR-Komponenten in den ThreatSync+ NDR-Versionshinweisen.

ThreatSync+ NDR-Kollektor-Agent ermittelt:

- Port 2055 für NetFlow-Protokolldaten von Endpoints.

- Port 6343 für sFlow-Protokolldaten von Endpoints.

- Port 514 für DHCP-Protokolldaten von Windows Log Agent.

WatchGuard Agent herunterladen und installieren

Downloaden und installieren Sie WatchGuard Agent auf allen Windows- oder Linux-Computern, die Sie als Kollektoren konfigurieren möchten. Sie können in Ihrem Konto mehrere ThreatSync+ NDR Kollektion Agents konfigurieren. Normalerweise wird nur ein ThreatSync+ NDR-Kollektor-Agent für jeden physischen Standort in Ihrem Netzwerk benötigt. Wir empfehlen, Windows Log Agent auf allen DHCP-Servern hinzuzufügen und zu konfigurieren.

So installieren Sie WatchGuard Agent für Windows:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto.

- Wählen Sie Konfigurieren > ThreatSync+ Integrationen > Kollektoren.

- Wählen Sie auf der Registerkarte ThreatSync+ NDR-Kollektor-Agenten die Option Kollektor hinzufügen.

- Klicken Sie im Abschnitt WatchGuard Agent herunterladen und installieren auf WatchGuard Agent herunterladen.

Das Dialogfeld WatchGuard Agent-Installationsprogramm herunterladen wird geöffnet. - Wählen Sie im Dialogfeld WatchGuard Agent-Installationsprogramm herunterladen die Option Windows.

- (Optional) Klicken Sie auf Download-URL kopieren, um die Download-URL zu speichern.

- Klicken Sie auf Herunterladen.

Die Datei Windows WatchGuard_Agent.msi wird heruntergeladen. - Kopieren Sie die .MSI-Datei auf den Windows-Computer oder -Server, von dem Sie Protokolle erhalten möchten.

- Doppelklicken Sie auf die Datei WatchGuard_Agent.msi und führen Sie die Schritte im Wizard durch.

Während des Installationsprozesses sehen Sie eine Fortschrittsanzeige. Während der Installation öffnet der Agent ein Ubuntu-Konsolenfenster. Sie sollten dieses Fenster nicht schließen. Der Windows-Computer bzw. -Server führt einen Neustart durch, um die Installation fertigzustellen.

So installieren Sie WatchGuard Agent für Linux:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto.

- Wählen Sie Konfigurieren > ThreatSync+ Integrationen > Kollektoren.

- Wählen Sie auf der Registerkarte ThreatSync+ NDR-Kollektor-Agenten die Option Kollektor hinzufügen.

- Klicken Sie im Abschnitt WatchGuard Agent herunterladen und installieren auf WatchGuard Agent herunterladen.

Das Dialogfeld WatchGuard Agent-Installationsprogramm herunterladen wird geöffnet. - Wählen Sie im Dialogfeld WatchGuard Agent-Installationsprogramm herunterladen die Option Linux.

- (Optional) Klicken Sie auf Download-URL kopieren, um die Download-URL zu speichern.

- Klicken Sie auf Herunterladen.

Die Datei WatchGuard Agent.run wird heruntergeladen. - Kopieren Sie die .RUN-Datei auf den Linux-Computer oder -Server, von dem Sie Protokolle erhalten möchten.

- Melden Sie sich am Linux-Computer an und überprüfen Sie, dass die Version des Betriebssystems unterstützt wird. Die Felder Beschreibung und Version zeigen die Version an.Ausgabe-Beispiel:

ndr@ndr-ubuntu:~$ lsb_release -a

No LSB modules are available.

Distributor ID: Ubuntu

Description: Ubuntu 24.04.1 LTS

Release: 24,04

Codename: noble

ndr@ndr-ubuntu:~$

- Überprüfen Sie, dass Sie sich in dem Verzeichnis befinden, in das Sie die Datei WatchGuard Agent.run kopiert haben. Führen Sie den Befehl ls -l aus, um die Namen der Dateien im aktuellen Verzeichnis aufzuführen, und überprüfen Sie, dass WatchGuard Agent.run auf der Liste steht.Ausgabe-Beispiel:

ndr@ndr-ubuntu:~$ ls -1

total 2072

-rw-rw-r-- 1 ndr ndr 2121583 Oct 2 08:06 'WatchGuard Agent.run'

ndr@ndr-ubuntu:~$ - Um WatchGuard Agent zu installieren, führen Sie folgenden Befehl aus:

sudo bash "WatchGuard Agent.run"Ausgabe-Beispiel:

ndr@ndr-ubuntu24:~$ sudo bash 'WatchGuard Agent.run'

[sudo] password for ndr:

Verifying archive integrity... 100% All good.

Uncompressing WatchGuard Agent Installer 100%

Desktop server detected

Installing debian repository

Removing debian repository

Repository installed

Hit:1 https://repository.pandasecurity.com/aether/qa-us1/installers/agent/linux/1.15.00.0000/default/deb/common stable InRelease

Hit:2 http://security.ubuntu.com/ubuntu noble-security InRelease

Hit:3 http://in.archive.ubuntu.com/ubuntu noble InRelease

Hit:4 http://in.archive.ubuntu.com/ubuntu noble-updates InRelease

Hit:5 http://in.archive.ubuntu.com/ubuntu noble-backports InRelease

Reading package lists... Done

Reading package lists... Done

Building dependency tree... Done

Reading state information... Done

apt-transport-https is already the newest version (2.7.14build2).

0 upgraded, 0 newly installed, 0 to remove and 21 not upgraded.

Reading package lists... Done

Building dependency tree... Done

Reading state information... Done

The following NEW packages will be installed: management-agent

0 upgraded, 1 newly installed, 0 to remove and 21 not upgraded.

Need to get 0 B/15.3 MB of archives.

After this operation, 130 MB of additional disk space will be used.

Selecting previously unselected package management-agent.

(Reading database ... 150921 files and directories currently installed.)

Preparing to unpack .../management-agent_1.15.00.0000-1.10.00-2000-g8ff98e0_amd64.deb ...

Running preinst script with params: install 1.15.00.0000-1.10.00-2000-g8ff98e0 1.15.00.0000-1.10.00-2000-g8ff98e0

Unpacking management-agent (1.15.00.0000-1.10.00-2000-g8ff98e0) ...

Setting up management-agent (1.15.00.0000-1.10.00-2000-g8ff98e0) ...

Running postinst script with params: configure 1.15.00.0000-1.10.00-2000-g8ff98e0

Created symlink /etc/systemd/system/multi-user.target.wants/management-agent.service → /usr/lib systemd/system/management-agent.service.

starting service

Management Agent installation successfully completed!

Succeeded

ndr@ndr-ubuntu24:~$

Wenn Sie eine Ausgabe mit folgenden Informationen sehen, bedeutet dies, dass WatchGuard Agent bereits installiert ist:

Reading state information... Done

management-agent is already the newest version (1.15.00.0000-1.10.00-1988-gcffa169).

0 upgraded, 0 newly installed, 0 to remove and 15 not upgraded.

Succeeded

ThreatSync+ NDR-Kollektor-Agent hinzufügen

ThreatSync+ NDR-Kollektor-Agent empfängt Protokolldaten von Endpoints in Ihrem Netzwerk und sendet die Daten an WatchGuard Cloud. Dazu können DHCP-Protokollmeldungen von Windows Log Agents gehören, die ThreatSync+ NDR-Kollektor-Agent seinerseits an WatchGuard Cloud weiterleitet.

Normalerweise müssen Sie ThreatSync+ NDR-Kollektor-Agent für jeden physischen Standort in Ihrem Netzwerk auf nur einem Endpoint installieren. Wenn Sie DHCP-Datenprotokollmeldungen von einem DHCP-Server sammeln möchten, dann achten Sie darauf, ThreatSync+ NDR-Kollektor-Agent auf einem Computer mit einer statischen IP-Adresse zu installieren.

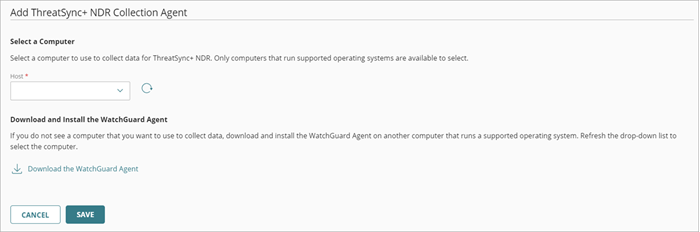

So fügen ThreatSync+ NDR-Kollektor-Agent für Windows hinzu:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto.

- Wählen Sie Konfigurieren > ThreatSync+ Integrationen > Kollektoren.

- Wählen Sie auf der Registerkarte ThreatSync+ NDR-Kollektor-Agenten die Option Kollektor hinzufügen.

- Wählen Sie in der Dropdown-Liste Host den Windows-Computer, den Sie als ThreatSync+ NDR-Kollektor-Agent verwenden möchten.

Diese Liste beinhaltet alle Windows-Computer, auf denen WatchGuard Agent installiert ist. Um die Liste der verfügbaren Computer und Server neu zu laden, klicken Sie auf .

. - Klicken Sie auf Speichern.

Kollektor-Agent beginnt, Daten an ThreatSync+ NDR zu melden. Sie können die gemeldeten Datenverkehrsinformationen auf der Seite Netzwerkzusammenfassung einsehen. - Klicken Sie auf Ihrem Host-Computer auf OK, wenn das Dialogfeld Berechtigungen erforderlich geöffnet wird.

Es kann etwas dauern, bis das Dialogfeld Berechtigungen erforderlich auf dem Host-Computer angezeigt wird.

Erfassen Sie die IP-Adresse von ThreatSync+ NDR-Kollektor-Agent. Sie müssen die IP-Adresse eingeben, um Windows Log Agent zu konfigurieren.

So fügen Sie Ihrem Computer ThreatSync+ NDR-Kollektor-Agent hinzu:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto.

- Wählen Sie Konfigurieren > ThreatSync+ Integrationen > Kollektoren.

- Wählen Sie auf der Registerkarte ThreatSync+ NDR-Kollektor-Agenten die Option Kollektor hinzufügen.

- Wählen Sie in der Dropdown-Liste Host den Linux-Computer, den Sie als ThreatSync+ NDR-Kollektor-Agent verwenden möchten.

Diese Liste beinhaltet alle Computer, auf denen WatchGuard Agent installiert ist. Um die Liste der verfügbaren Computer und Server neu zu laden, klicken Sie auf .

. - Klicken Sie auf Speichern.

Kollektor-Agent beginnt, Daten an ThreatSync+ NDR zu melden. Sie können die gemeldeten Datenverkehrsinformationen auf der Seite Netzwerkzusammenfassung einsehen.

Erfassen Sie die IP-Adresse von ThreatSync+ NDR-Kollektor-Agent. Sie müssen die IP-Adresse eingeben, um Windows Log Agent zu konfigurieren.

Windows Log Agent hinzufügen

Um Active Directory DHCP-Protokolle zu sammeln, müssen Sie beide Typen von Kollektor-Agenten zu Ihrem Netzwerk hinzufügen und konfigurieren — zunächst ThreatSync+ NDR-Kollektor-Agent, danach Windows Log Agent. Bevor Sie Windows Log Agent hinzufügen, sollten Sie Folgendes sicherstellen:

- Sie haben WatchGuard Agent auf einem Server installiert, auf dem Windows Server 2019 oder 2022 ausgeführt wird.

- Sie haben ThreatSync+ NDR-Kollektor-Agent auf einem Computer mit einer statischen IP-Adresse hinzugefügt.

Fügen Sie Windows Log Agent auf allen DHCP-Servern in Ihrem Netzwerk hinzu und konfigurieren Sie ihn.

So fügen Sie Windows Log Agent hinzu:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

- Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto.

- Wählen Sie Konfigurieren > ThreatSync+ Integrationen > Kollektoren.

- Klicken Sie auf der Registerkarte Windows Log Agent auf Kollektor hinzufügen.

Die Seite Windows Log Agent hinzufügen wird geöffnet.

- Wählen Sie aus der Dropdown-Liste Host den Computer aus, den Sie als Windows Log Agent verwenden möchten.

Diese Liste beinhaltet alle Server, auf denen WatchGuard Agent installiert ist. Um die Liste der verfügbaren Computer und Server neu zu laden, klicken Sie auf

- Geben Sie im Textfeld IP-Adresse ThreatSync+ NDR-Kollektor-Agent die IP-Adresse des Computers ein, für den Sie ThreatSync+ NDR-Kollektor-Agent konfiguriert haben.

Sie können die IP-Adresse auf der Registerkarte ThreatSync+ NDR-Kollektor-Agenten aufrufen. - Klicken Sie auf Speichern.

Log Agent beginnt, Daten an ThreatSync+ NDR zu melden. Sie können die gemeldeten Datenverkehrsinformationen auf der Seite Netzwerkzusammenfassung einsehen. Weitere Informationen finden Sie unter Über die ThreatSync+ Zusammenfassungsseite. - (Optional) Um einen neuen ThreatSync+ NDR-Kollektor-Agent hinzuzufügen, klicken Sie auf ThreatSync+ NDR-Kollektor-Agent hinzufügen. Weitere Informationen finden Sie unter ThreatSync+ NDR-Kollektor-Agent für Windows hinzufügen oder ThreatSync+ NDR-Kollektor-Agent für Linux hinzufügen.

Nachdem Sie ein Gerät als Windows Log Agent-Kollektor hinzugefügt haben, achten Sie darauf, Ihre verwalteten Switches so zu konfigurieren, dass sie NetFlow-Protokolldaten an Windows Log Agent senden. Informationen hierzu finden Sie in der Dokumentation der Firewall oder des Switch-Produktes.

Weitere Informationen finden Sie unter Windows Log Agent konfigurieren.

Benachrichtigungen und Warnmeldungen konfigurieren

Sie können WatchGuard Cloud dazu konfigurieren, E-Mail-Benachrichtigungen zu senden, wenn ThreatSync+ eine Bedrohung oder Schwachstelle erkennt. Um E-Mail-Benachrichtigungen einzurichten, geben Sie an, welche Kollektoren, Problembehebungs-Warnmeldungen, Regel-Warnmeldungen und Smart Alerts eine Benachrichtigung generieren, wenn sie erstellt oder aktualisiert werden.

Regel-Warnmeldungen und Smart Alerts konfigurieren

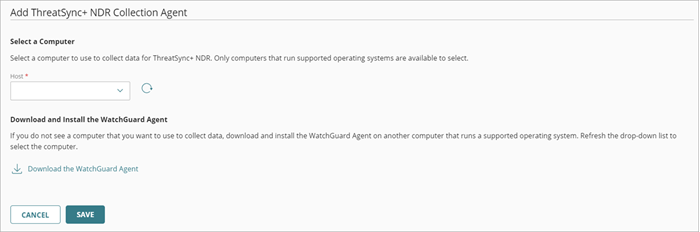

Auf der Seite Warnmeldungen geben Sie an, welche Problembehebungsaktionen, Kollektoren, Regeln und Smart Alert-Typen in die von Ihnen konfigurierten Benachrichtigungsrichtlinien einbezogen werden, um Warnmeldungen zu generieren und E-Mail-Benachrichtigungen von WatchGuard Cloud zu senden.

Der Abschnitt SaaS-Kollektoren ist nur mit einer ThreatSync+ SaaS-Lizenz verfügbar. Weitere Informationen finden Sie unter Über ThreatSync+ SaaS-Lizenzen.

Um ThreatSync+ Warnmeldungen zu konfigurieren, gehen Sie in WatchGuard Cloud wie folgt vor:

- Wählen Sie Konfigurieren > ThreatSync+ > Warnmeldungen.

Die Seite Warnmeldungen wird geöffnet.

- Wählen Sie im Abschnitt Kollektoren die Kollektor-Optionen, die Sie in Ihre Warnmeldungen einbeziehen wollen.

- Wählen Sie im Abschnitt SaaS-Kollektoren die Microsoft 365 Heartbeat-Optionen, die Sie in Ihre Warnmeldungen einbeziehen wollen.

- Aktivieren Sie im Abschnitt Problembehebung die Kontrollkästchen neben den Blockieraktionen, die Sie in Ihre Warnmeldungen einbeziehen wollen.

- Aktivieren Sie im Abschnitt Regeln die Kontrollkästchen neben den Regeln, für die Sie Regel-Warnmeldungen generieren wollen.

- Aktivieren Sie im Abschnitt Smart Alerts für jeden Smart Alert-Typ, für den Sie Warnmeldungen generieren möchten, eines oder beide der Kontrollkästchen Erstellt und Aktualisiert.

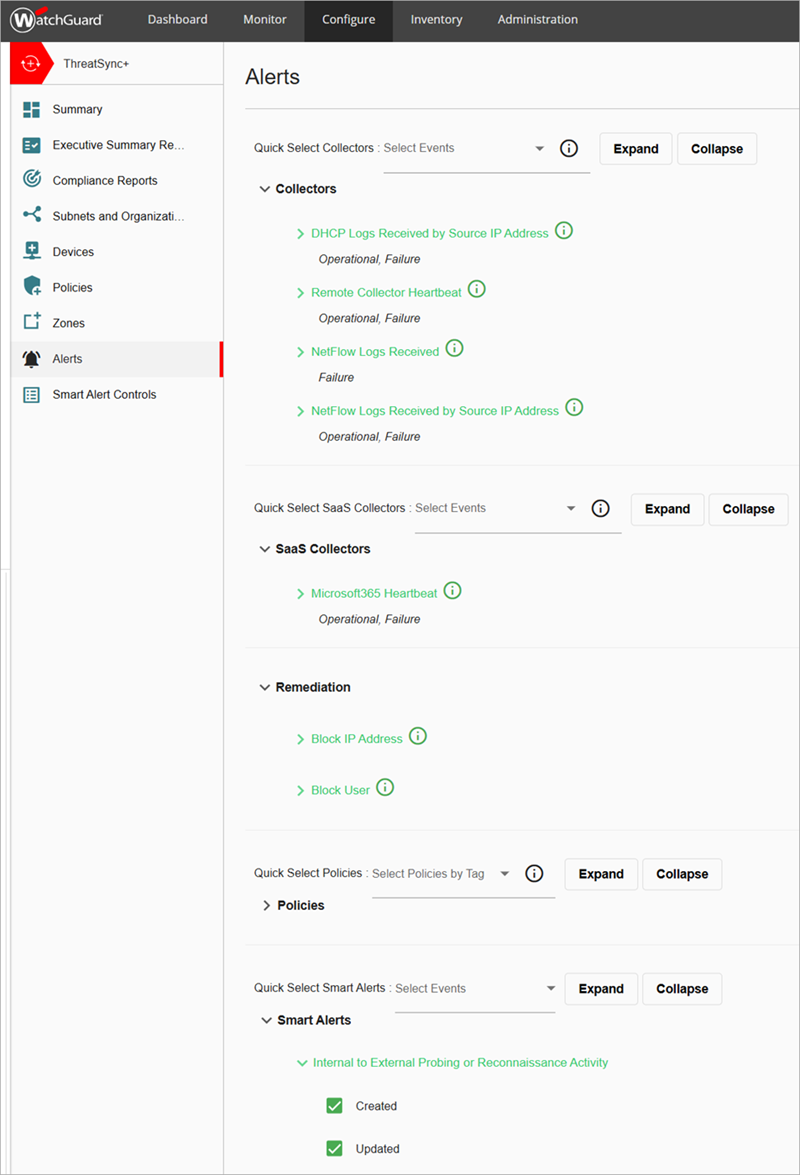

Benachrichtigungsrichtlinien konfigurieren

In WatchGuard Cloud können Sie Benachrichtigungsrichtlinien konfigurieren, um Warnmeldungen zu generieren und E-Mail-Benachrichtigungen für ThreatSync+ Aktivitäten zu senden. Benachrichtigungsrichtlinien erleichtern es Ihnen, auf aufkommende Bedrohungen in Ihrem Netzwerk zu reagieren.

Delivery Methods (Zustellmethoden)

Für jede Benachrichtigungsrichtlinie können Sie eine der folgenden Zustellmethoden auswählen:

- Keine — Die Richtlinie erzeugt eine Warnmeldung, die auf der Seite Warnmeldungen in WatchGuard Cloud aufgeführt wird.

- E-Mail — Die Richtlinie erzeugt eine Warnmeldung, die auf der Seite Warnmeldungen in WatchGuard Cloud aufgeführt wird, und sendet eine E-Mail-Benachrichtigung an die vorgegebenen Empfänger.

ThreatSync+ NDR-Benachrichtigungsrichtlinie hinzufügen

So fügen Sie eine neue ThreatSync+ NDR-Benachrichtigungsrichtlinie hinzu:

- Wählen Sie Administration > Benachrichtigungen.

- Wählen Sie die Registerkarte Richtlinien.

- Klicken Sie auf Richtlinie hinzufügen.

Die Seite Richtlinie hinzufügen wird geöffnet.

- Geben Sie auf der Seite Richtlinie hinzufügen im Textfeld Name einen Namen für Ihre Richtlinie ein.

- Wählen Sie in der Dropdown-Liste Benachrichtigungsquelle die Option ThreatSync+ NDR aus.

- Wählen Sie aus der Dropdown-Liste Benachrichtigungstyp einen der folgenden ThreatSync+ NDR-Benachrichtigungstypen aus:

- Regel-Warnmeldung — Generiert eine Warnmeldung, wenn eine neue Regel-Warnmeldung für Ihr Konto erstellt wird.

- Smart Alert erstellt — Generiert eine Warnmeldung, wenn ein Smart Alert erstellt wird.

- Smart Alert aktualisiert — Generiert eine Warnmeldung, wenn ein Smart Alert aktualisiert wird.

- Keine DHCP-Protokolle von einer Quelle empfangen — Generiert eine Warnmeldung, wenn 120 Minuten lang keine DHCP-Protokolle von einer Quelle empfangen wurden.

- DHCP-Protokolle von einer Quelle empfangen — Generiert eine Warnmeldung, wenn DHCP-Protokolle von einer Quelle empfangen werden.

- Kein NDR-Kollektor-Heartbeat erkannt — Generiert eine Warnmeldung, wenn 20 Minuten lang keine Heartbeat-Nachricht von einem ThreatSync+ NDR-Kollektor empfangen wurde.

- NDR-Kollektor-Heartbeat erkannt — Generiert eine Warnmeldung, wenn nach einem Kollektorfehler eine Heartbeat-Nachricht von einem ThreatSync+ NDR-Kollektor empfangen wurde.

- Keine NetFlow-Protokolle empfangen — Generiert eine Warnmeldung, wenn 20 Minuten lang keine NetFlow-Protokolle von ThreatSync+ NDR-Netzwerkgeräten empfangen wurden.

- NetFlow-Protokolle empfangen — Generiert eine Warnmeldung, wenn NetFlow-Protokolle empfangen wurden.

- Keine NetFlow-Protokolle von einer Quelle empfangen — Generiert eine Warnmeldung, wenn 20 Minuten lang keine NetFlow-Protokolle von einer Quelle empfangen wurden.

- NetFlow-Protokolle von einer Quelle empfangen — Generiert eine Warnmeldung, wenn NetFlow-Protokolle von einer Quelle empfangen werden.

- IP-Adressen automatisch blockiert — Generiert eine Warnmeldung, wenn IP-Adressen automatisch von einer ThreatSync+ NDR-Regel blockiert werden.

- IP-Adressen manuell blockiert — Generiert eine Warnmeldung, wenn IP-Adressen manuell blockiert werden.

- Blockierung der IP-Adressen manuell aufgehoben — Generiert eine Warnmeldung, wenn eine Blockierung von IP-Adressen manuell aufgehoben wird.

- (Optional) Geben Sie eine Beschreibung Ihrer Richtlinie ein.

- So senden Sie eine E-Mail-Nachricht, wenn die Richtlinie eine Warnmeldung erzeugt:

- Wählen Sie in der Dropdown-Liste Zustellmethode die Option E-Mail.

- Konfigurieren Sie in der Dropdown-Liste Häufigkeit, wie viele E-Mails die Richtlinie pro Tag senden kann:

- Wählen Sie Alle Warnmeldungen senden, damit die Richtlinie für jede erzeugte Warnmeldung eine E-Mail-Nachricht sendet.

- Wählen Sie Sende höchstens, um zu beschränken, wie viele E-Mail-Nachrichten die Richtlinie pro Tag sendet. Geben Sie in das Textfeld Warnmeldungen pro Tag die maximale Anzahl der E-Mail-Nachrichten ein, die diese Richtlinie pro Tag senden kann. Sie können einen Wert von bis zu 20.000 Warnmeldungen pro Tag vorgeben.

- Geben Sie in das Textfeld Betreff die Betreffzeile für die E-Mail-Nachricht ein, die von dieser Richtlinie bei Erzeugung einer Warnmeldung gesendet wird.

- Geben Sie im Abschnitt Empfänger eine oder mehrere E-Mail-Adressen ein. Drücken Sie nach jeder E-Mail-Adresse die Enter-Taste oder trennen Sie die E-Mail-Adressen durch ein Leerzeichen, ein Komma oder ein Semikolon.

- Wählen Sie in der Dropdown-Liste Zustellmethode die Option E-Mail.

- Klicken Sie auf Richtlinie hinzufügen.

Geplante Berichte konfigurieren

Sie können verschiedene ThreatSync+ Berichte für die Ausführung in WatchGuard Cloud planen. Jeder geplante Bericht kann mehrere Berichte umfassen. WatchGuard Cloud sendet geplante Berichte als gezippte .PDF-E-Mail-Anhänge an die von Ihnen angegebenen Empfänger. Kürzlich erstellte Berichte sind auch in WatchGuard Cloud zum Download verfügbar.

Geplante Berichte hinzufügen

Sie können die tägliche, wöchentliche, monatliche oder sofortige Ausführung von Berichten planen. Bei täglichen, wöchentlichen und monatlichen Berichten bestimmt die Häufigkeit des Berichts auch den Datumsbereich für die im Bericht enthaltenen Daten. Beispielsweise beinhaltet ein wöchentlicher Bericht Daten, die von 00:00 UTC bis 23:59 UTC des angegebenen Zeitraums erfasst wurden.

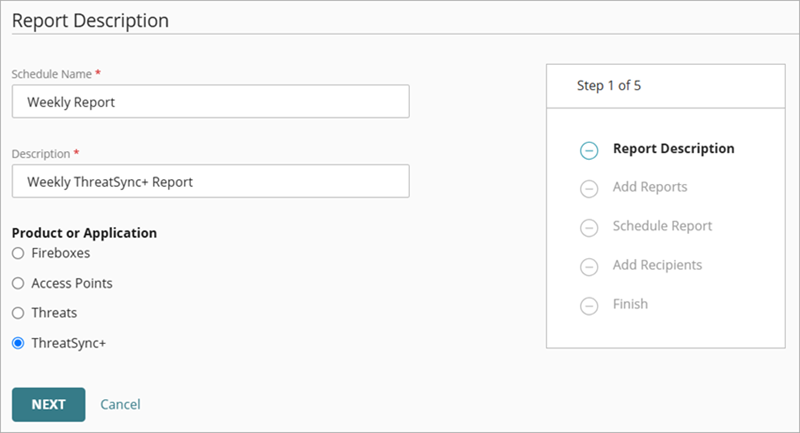

So fügen Sie einen geplanten Bericht hinzu:

- Klicken Sie auf Geplanten Bericht hinzufügen.

Der Create Schedule Wizard wird geöffnet und der Schritt für die Berichtsbeschreibung ist bereits ausgewählt.

- Geben Sie in das Textfeld Zeitplan Name einen Namen für den Bericht ein.

- Geben Sie in das Textfeld Beschreibung eine Beschreibung für den Bericht ein.

- Wählen Sie im Abschnitt Produkt oder Anwendung die Option ThreatSync+.

- Klicken Sie auf Weiter.

Die Seite Berichte hinzufügen wird geöffnet.

Die verfügbaren ThreatSync+ NDR-Berichte hängen vom Typ Ihrer Lizenz ab. Die Berichte Executive-Summary und Ransomware-Prävention sind bei ThreatSync+ NDR standardmäßig enthalten. Um weitere Berichte hinzuzufügen und benutzerdefinierte Berichte generieren zu können, empfehlen wir Ihnen eine WatchGuard Compliance Reporting-Lizenz hinzuzufügen. Weitere Informationen finden Sie unter Über WatchGuard Compliance Reporting.

- Markieren Sie im Abschnitt Berichte das Kontrollkästchen für jeden Bericht, der in Ihrem geplanten Bericht enthalten sein soll. Um alle verfügbaren Berichte einzubeziehen, klicken Sie oben auf Alle auswählen.

- Klicken Sie auf Weiter.

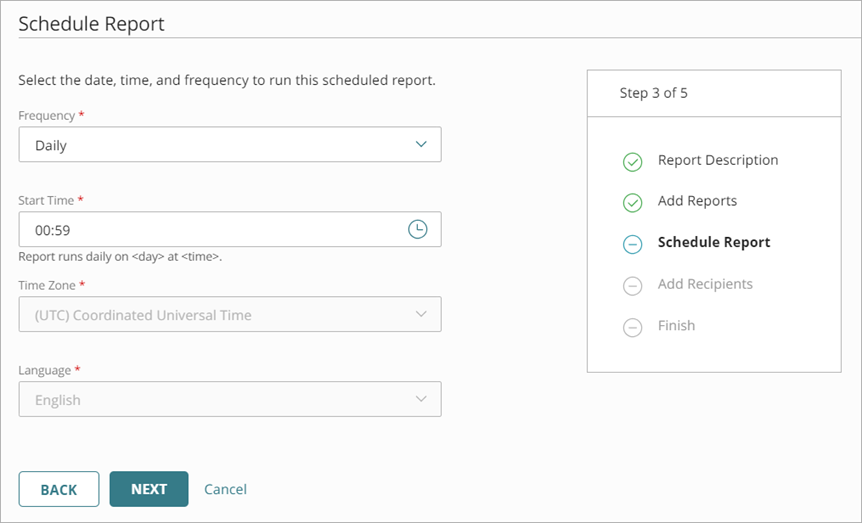

Die Seite Berichte planen wird geöffnet.

- Wählen Sie in der Dropdown-Liste Häufigkeit eine der folgenden Optionen aus, um festzulegen, wie oft der Bericht ausgeführt werden soll:

- Täglich — Der Bericht wird täglich ausgeführt und enthält Daten für die letzten 24 Stunden (von 00:00 bis 23:59 Uhr, angepasst an die jeweilige Zeitzone)

- Wöchentlich — Der Bericht wird wöchentlich ausgeführt und enthält Daten für die vergangene Woche (von Sonntag 00:00 bis Samstag 23:59 Uhr)

- Monatlich — Der Bericht wird monatlich ausgeführt und enthält Daten für den vergangenen Monat (von 00:00 Uhr des ersten Tags bis 23:59 Uhr des letzten Tags)

- Jetzt ausführen — Stellt den Bericht in die Warteschlange für den von Ihnen angegebenen Datumsbereich.

Die für das Erstellen und Versenden des Berichts benötigte Zeit hängt von den Arten der ausgewählten Berichte und der Position der Anfrage in der Verarbeitungswarteschlange ab.

- Um die Zeit auszuwählen, zu der der Bericht ausgeführt werden soll, klicken Sie im Textfeld Startzeit auf

.

.

Alternativ können Sie die Stunde und Minute des Tages, an dem der Bericht gestartet werden soll, auch im 24-Stunden-Format (HH:MM) im Textfeld Startzeit eingeben. - Für einen Wöchentlichen Bericht geben Sie den Wochentag an, an dem der Bericht ausgeführt werden soll.

- Für einen Monatlichen Bericht geben Sie den Tag des Monats an, an dem der Bericht ausgeführt werden soll.

- Geben Sie die Zeitzone für den geplanten Bericht an.

- Wählen Sie die Sprache für den Bericht aus.

- Klicken Sie auf Weiter.

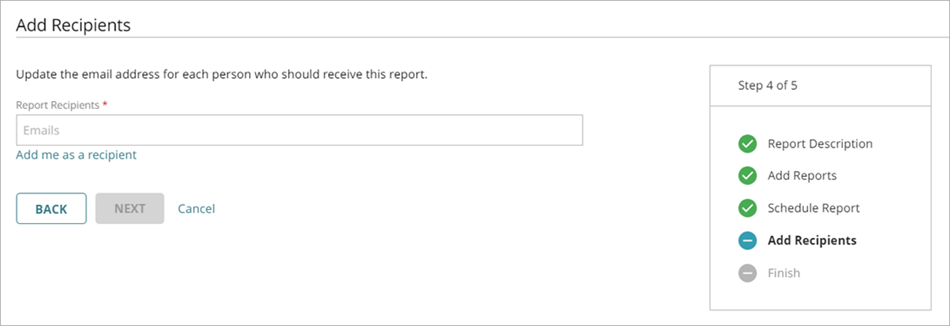

Der Schritt Empfänger hinzufügen wird geöffnet.

- Geben Sie im Textfeld Berichtsempfänger die E-Mail-Adressen der einzelnen Berichtsempfänger ein. Wenn Sie mehrere Adressen trennen müssen, können Sie ein Leerzeichen, ein Komma oder ein Semikolon verwenden. Drücken Sie auf Eingabe, um die angegebenen Adressen zur Empfängerliste hinzuzufügen.

Für den Versand per E-Mail müssen die Berichte kleiner als 10 MB sein. - Um sich selbst als Empfänger hinzuzufügen, klicken Sie auf Mich als Empfänger hinzufügen.

Die mit Ihrem WatchGuard Cloud-Konto verbundene E-Mail-Adresse wird in der Liste angezeigt. - Klicken Sie auf Weiter.

Nun wird die Seite Fertigstellen mit einer Zusammenfassung der Einstellungen für den geplanten Bericht angezeigt. - Klicken Sie auf Bericht speichern.

Der Bericht wird zur Liste der geplanten Berichte hinzugefügt.

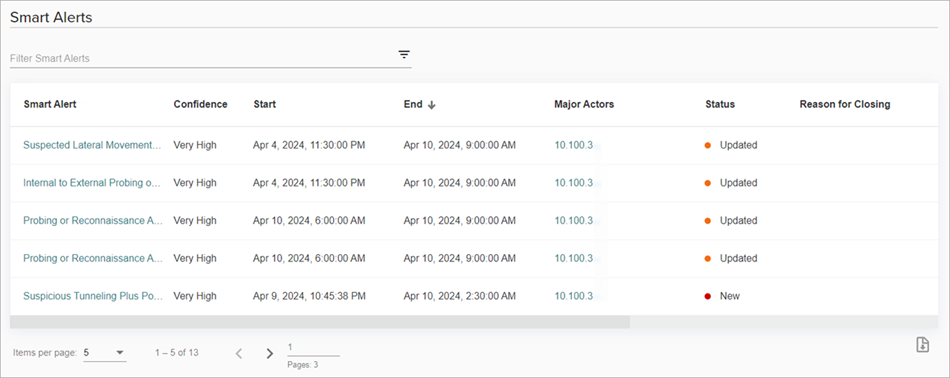

Auf Smart Alerts reagieren

ThreatSync+ NDR nutzt künstliche Intelligenz (KI), um Daten in Bezug auf ein hohes Volumen an Netzwerk-Datenverkehr in Smart Alerts zu konsolidieren. Ein Smart Alert zeigt an, dass derzeit auf Ihrem Netzwerk ein potenzieller Angriff stattfindet, und leitet Sie an, sich auf aufkommende Bedrohungen zu konzentrieren, die das größte Risiko und die höchste Auswirkung auf die Organisation darstellen.

So zeigen Sie Smart Alerts für Ihr Konto in WatchGuard Cloud an:

- Wählen Sie Überwachen > ThreatSync+ > Smart Alerts.

Die Seite Smart Alerts wird geöffnet und zeigt eine Liste der offenen Smart Alerts.

- Klicken Sie auf den Smart Alert, den Sie überprüfen möchten.

Die Seite Smart Alert-Details wird geöffnet. - Überprüfen Sie den Abschnitt Worauf zu achten ist auf Empfehlungen für die Problembehebung.

- Wenn Sie bereit sind, klicken Sie auf Diesen Smart Alert schließen und wählen Sie einen Grund aus. Dies gibt Feedback, das der ThreatSync+ KI hilft, Ihr Netzwerk besser zu verstehen und zukünftige Smart Alerts zu generieren.

Regel-Warnmeldungen überprüfen

Regel-Warnmeldungen informieren Sie über nicht autorisierte oder unerwartete Aktivitäten in Ihrem Netzwerk. Wenn Sie ThreatSync+ Regeln konfigurieren, um die Netzwerk-Zugriffsregeln Ihrer Organisation widerzuspiegeln, weist jede Regel-Warnmeldung, die Sie erhalten, auf einen Regelverstoß hin, der eine Bedrohung für Ihre Organisation darstellen könnte.

Wenn Sie ThreatSync+ NDR erstmalig einrichten, wird eine Untergruppe von Regeln standardmäßig aktiviert. Diese sind durch das Tag Ebene 1 gekennzeichnet und generieren automatisch Regel-Warnmeldungen. Ungefähr 30 der über 75 verfügbaren Regeln sind in Ebene 1 enthalten. Diese Standard-Regel-Warnmeldungen spiegeln die Bedrohungen und Schwachstellen wider, die am häufigsten auftreten und am leichtesten zu beheben sind. Weitere Informationen finden Sie unter ThreatSync+ NDR Regeln der Ebene 1.

Wir empfehlen Ihnen, mindestens zwei Tage nach Aktivieren von ThreatSync+ NDR zu warten, um Ihre Regel-Warnmeldungen zu überprüfen.

So überprüfen Sie Regel-Warnmeldungen:

- Wählen Sie Überwachen > ThreatSync+ > Regel-Warnmeldungen.

- Um nur die Warnmeldungen von aktiven Regeln anzuzeigen, deaktivieren Sie in der Dropdown-Liste Status-Typen das Kontrollkästchen Nicht aktiv.

- Um detaillierte Informationen zu jeder Regel-Warnmeldung anzuzeigen, klicken Sie auf einen Regelnamen, um zur Seite Regel-Warnmeldungsdetails zu gelangen.

Die Seite Regel-Warnmeldungsdetails zeigt eine Zusammenfassung der Zoneninformationen, der Wichtigkeit, der Bedrohungsbewertung und der mit der Regel verknüpften Tags.

Sie können die Regel-Konfigurationsdetails in der Dropdown-Liste Regeloptionen verfeinern ändern:

- Aktivitätsauslöser verfeinern

- Quellzonen verfeinern

- Zielzonen verfeinern

Weitere Informationen finden Sie unter ThreatSync+ Regeln konfigurieren.

Berichte auf Compliance überprüfen

Der Executive-Summary-Bericht und der Verteidigungszielbericht Ransomware-Prävention sind beide bei ThreatSync+ NDR standardmäßig enthalten. Um weitere Berichte für die Compliance-Berichterstattung zu sehen und benutzerdefinierte Berichte zu generieren, können Sie eine Compliance Reporting-Lizenz hinzufügen. Weitere Informationen finden Sie unter Über WatchGuard Compliance Reporting.

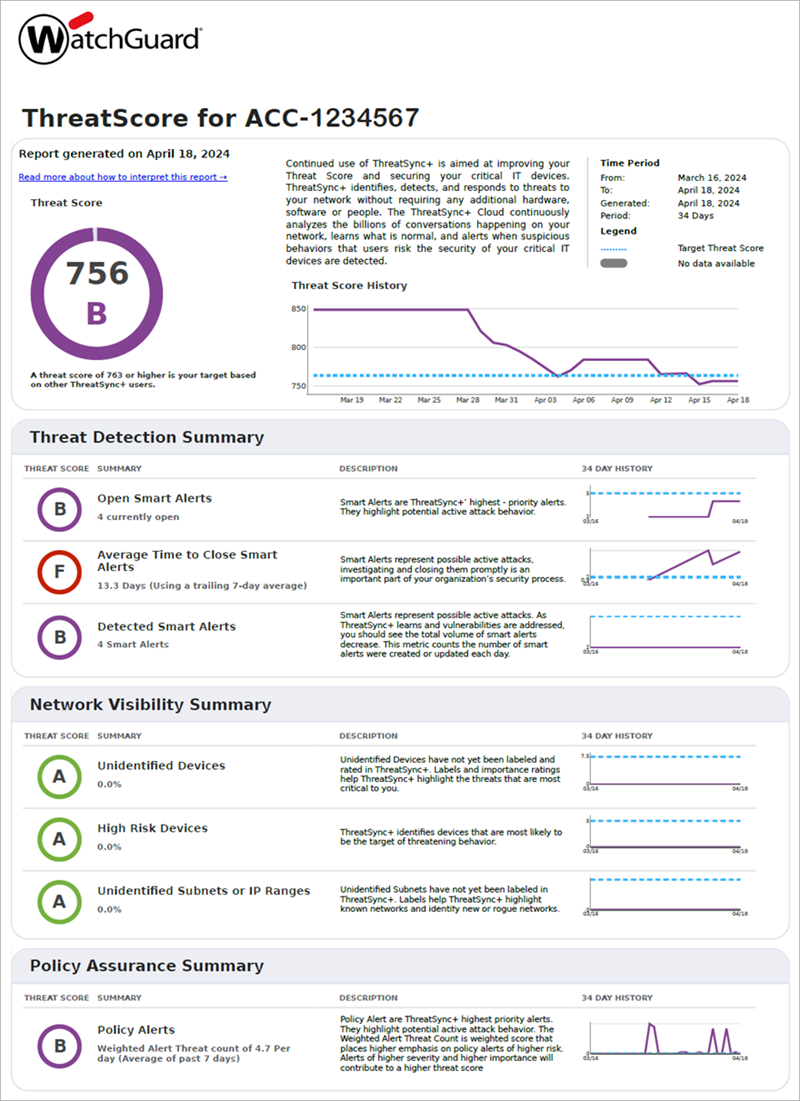

Executive-Summary-Berichte überprüfen

Nachdem ThreatSync+ NDR einige Tage lang Daten gesammelt hat, können Sie den Executive-Summary-Bericht generieren, um eine Übersicht der von ThreatSync+ NDR erkannten Bedrohungen und Schwachstellen auf hoher Ebene zu sehen. Der Bericht beinhaltet eine Gesamtbedrohungsbewertung im Netzwerk und zeigt Ihnen Veränderungen im Trend der Bedrohungsbewertung im Zeitverlauf. Niedrigere Bewertungen weisen darauf hin, dass Ihr Netzwerk eventuell nicht vollständig geschützt ist.

Die im Bericht enthaltenen Metriken spiegeln die Bandbreite der Erkennungs- und Reaktionsfunktionen von ThreatSync+ NDR wider. Die Gesamtbedrohungsbewertung gewichtet die folgenden Metriken über alle drei Hauptbereiche des Schutzes hinweg gleich:

Bedrohungserkennung

Bedrohungserkennungsmetriken ermutigen Sie, ThreatSync+ NDR-Smart Alerts zu überprüfen und darauf zu reagieren. Die Metriken überwachen, wie viele Smart Alerts offen sind, wie umgehend Sie sie angehen und wie viel Zeit ThreatSync+ NDR spart, indem es potenzielle Bedrohungen überwacht, damit Sie dies nicht tun müssen.

Sichtbarkeit im Netzwerk

Die Metriken zur Sichtbarkeit im Netzwerk helfen Ihnen, den Überblick über die Identifikation der wichtigen Subnetze und Geräte in Ihrem Netzwerk zu behalten. Wenn Sie ThreatSync+ NDR sagen, welche Assets und Subnetze Ihnen am wichtigsten sind, dann kann ThreatSync+ NDR effektivere Bedrohungsinformationen liefern. Wenn Sie die Assets kennzeichnen und ihre Rollen angeben, dann kann ThreatSync+ NDR Regelverstöße für diese Arten von Systemen automatisch erkennen. ThreatSync+ NDR nutzt Subnetzkennungen auch, um Rogue-Geräte und unbekannte Bedrohungen effektiver zu identifizieren.

Regeln-Versicherung

Die Kennzahl Regelverstoß verfolgt nach, wie viele Verstöße ThreatSync+ NDR in Ihrem Netzwerk erkennt. Die von Ihnen aktivierten Regeln helfen, Datenverkehr zu identifizieren, der nicht autorisierte Aktivität darstellt. Aktivieren Sie Regeln, die Ihnen helfen, Fehler und Fehlkonfigurationen in Ihren anderen Sicherheitstools, wie Firewalls, zu identifizieren. EDR und Asset-Management-Systeme. Dies hilft Ihnen, schnell zu erkennen, wenn diese Tools nicht autorisierten Datenverkehr nicht blockieren.

Um den Executive-Summary-Bericht benutzerdefiniert anzupassen, können Sie die folgenden Berichtseinstellungen konfigurieren:

Gewichtung zur Berechnung der Bedrohungsbewertung festlegen

Um zu steuern, wie ThreatSync+ NDR die Gesamtbedrohungsbewertung berechnet, können Sie Gewichtungsfaktoren für jeden der Hauptbereiche des Schutzes festlegen. Sie können einen Bereich auch ganz ausschließen, falls Sie Ihren Fortschritt in diesem Bereich nicht messen möchten.

Einzubeziehende Metriken auswählen

Um zu steuern, welche Metriken im Bericht angezeigt werden, können Sie spezifische Metriken aus beliebigen der drei Hauptschutzbereiche ausschließen. Von Ihnen ausgeschlossene Metriken werden im Bericht nicht angezeigt und sind nicht Teil der Gesamtbedrohungsbewertung.

Gewichtung zur Berechnung der Bedrohungsbewertung festlegen

So legen Sie die Gewichtung für die Berechnung der Bedrohungsbewertung in WatchGuard Cloud fest:

- Wählen Sie Konfigurieren > ThreatSync+ > Einstellungen Executive-Summary-Bericht.

Die Seite Executive-Summary-Bericht-Einstellungen wird geöffnet.

- Geben Sie im Abschnitt Gewichtung zur Berechnung der Bedrohungsbewertung festlegen Ihre gewünschten Werte für Bedrohungserkennung, Sichtbarkeit im Netzwerk und Regeln-Versicherung ein.

- Klicken Sie auf Speichern.

Einzubeziehende Metriken auswählen

Einige Metriken sind eventuell für Ihre Netzwerksicherheitsregeln nicht wichtig oder anwendbar. Sie können benutzerdefiniert anpassen, welche Metriken in Ihren Executive-Summary-Bericht und Ihre Berechnung der Gesamtbedrohungsbewertung einbezogen werden.

So wählen Sie die einzubeziehenden Metriken in WatchGuard Cloud aus:

- Wählen Sie Konfigurieren > ThreatSync+ > Einstellungen Executive-Summary-Bericht.

Die Seite Executive-Summary-Bericht-Einstellungen wird geöffnet. - Aktivieren bzw. deaktivieren Sie im Abschnitt Einzubeziehende Metriken auswählen das Kontrollkästchen neben den einzubeziehenden bzw. auszuschließenden Metriken.

- Klicken Sie auf Speichern

Halten Sie die Empfehlungen im Bericht ein, um Ihre Bedrohungsbewertung zu verbessern und Ihr Netzwerk zu schützen. Weitere Informationen finden Sie unter ThreatSync+ NDR Executive-Summary-Bericht.

Um einen Executive-Summary-Bericht zu erstellen, gehen Sie zu Geplante Berichte konfigurieren.

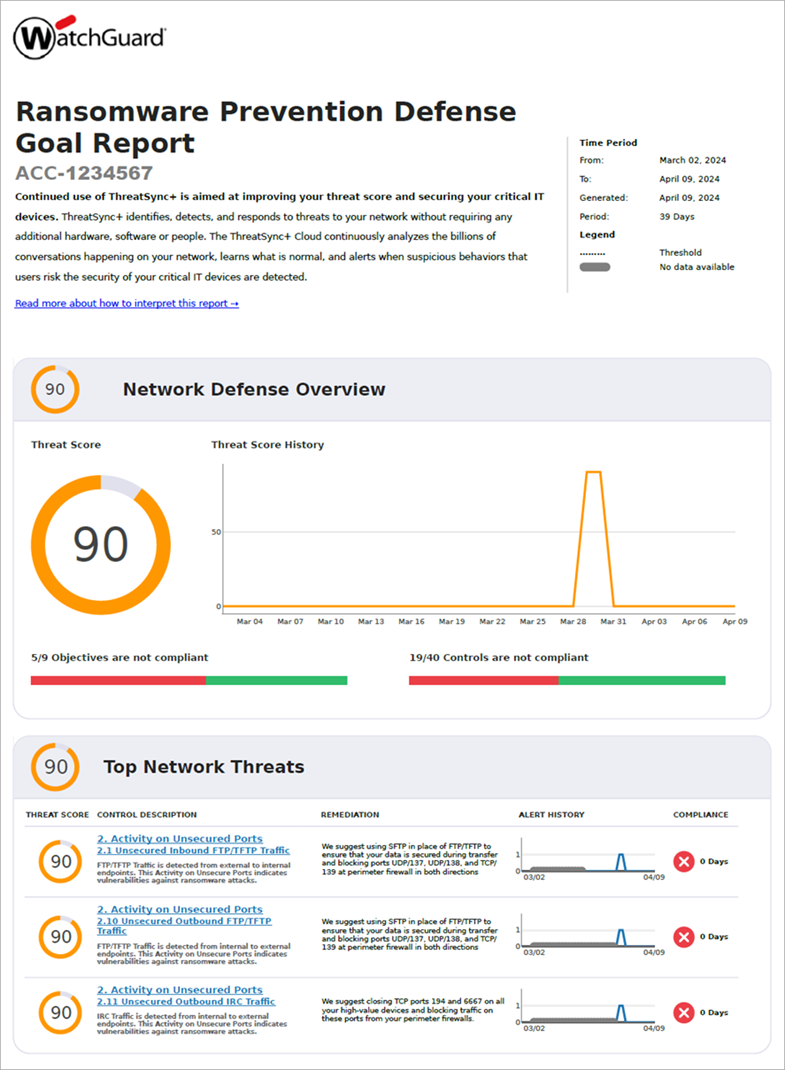

Verteidigungszielbericht Ransomware-Prävention überprüfen

Der Verteidigungszielbericht Ransomware-Prävention überwacht Ihr Netzwerk auf Schwachstellen, die Sie für Ransomware anfälliger machen können. Dieser Bericht zeigt eine Zusammenfassung der Kontrollen, die ThreatSync+ NDR überwacht, um die Ausbreitung von Ransomware zu verhindern. Jede im Bericht enthaltene Kontrolle basiert auf einer ThreatSync+ NDR-Regel.

Der Verteidigungszielbericht Ransomware-Prävention bietet Ihnen eine Übersicht über die Netzwerkverteidigung und zeigt, ob Sie in einem vorgegebenen Zeitraum in Compliance mit den Zielen und Kontrollen sind. Zusätzlich zur ständigen Überwachung Ihrer Regel-Warnmeldungen und dem Schließen Ihrer Smart Alerts kann dieser Bericht die Compliance für Audit- oder Cyberversicherungszwecke belegen.

Um einen Verteidigungszielbericht Ransomware-Prävention zu generieren, gehen Sie zu Geplante Berichte konfigurieren.

Weitere Informationen finden Sie unter Verteidigungszielbericht Ransomware-Prävention.

Über ThreatSync+ Regeln und Zonen

ThreatSync+ Warnmeldungs- und Benachrichtigungsrichtlinien konfigurieren