Gilt für: ThreatSync+ NDR

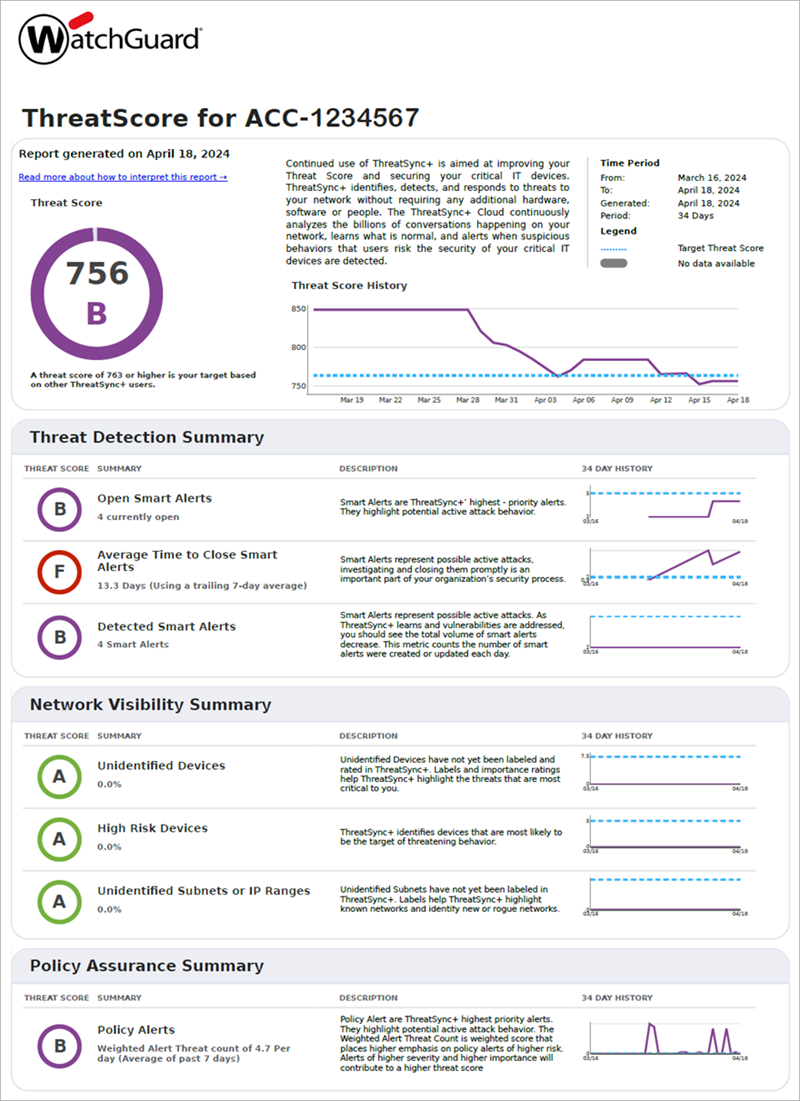

Der ThreatSync+ NDR Executive-Summary-Bericht bietet eine Übersicht der von ThreatSync+ NDR erkannten Bedrohungen und Schwachstellen auf hoher Ebene. Der Bericht beinhaltet eine Gesamtnetzwerkbedrohungsbewertung und zeigt Ihnen Veränderungen im Trend dieser Bewertung im Zeitverlauf. Niedrigere Bewertungen weisen darauf hin, dass Sie Ihr Netzwerk eventuell nicht vollständig schützen. Eine Verbesserung Ihrer Bedrohungsbewertung im Zeitverlauf zeigt, dass Sie die Funktionen von ThreatSync+ NDR nutzen, um Bedrohungen zu überwachen und zu erkennen.

Der erste Abschnitt des Berichts bietet eine Bedrohungsbewertungsübersicht:

Berichtszeitraum

Der am Anfang des Berichts gezeigte Berichtszeitraum repräsentiert die Daten, die zum Generieren des Berichts verwendet werden. Häufige Berichtszeiträume sind eine Woche und ein Monat.

Bedrohungsbewertung

ThreatSync+ berechnet Bedrohungsbewertungen auf einer Skala von 300 bis 850. Die Bewertung ist ein Durchschnitt der Metriken, die für Ihr Netzwerk gelten. Sie können Ihre Bewertung auch als Note von A bis F anzeigen.

Ihre Bedrohungsbewertung spiegelt wider, wie gut Sie Ihr Netzwerk schützen. Höhere Bewertungen weisen darauf hin, dass ThreatSync+ wenig Bedrohungen und Schwachstellen erkannt hat und dass Ihre Sichtbarkeit im Netzwerk stark ist.

Ziel-Bedrohungsbewertung

Die Ziel-Bedrohungsbewertung stellt ein Ziel dar, dessen Erreichen oder Übertreffen Sie anstreben sollten. Das Ziel basiert auf unseren Erfahrungen mit vielen Kundennetzwerken und stellt die Note B dar (Sehr gut).

Nutzung dieses Berichts

Eine anhaltende Nutzung von ThreatSync+ NDR hat das Ziel, Ihre Bedrohungsbewertung zu verbessern und Ihre kritischen IT-Geräte zu sichern. Dieser Bericht liefert Ihnen eine Übersicht Ihres Netzwerks, die es Ihnen ermöglicht, Bedrohungen und Schwachstellen zu finden.

Bedrohungsbewertungen

Ihre Bedrohungsbewertung bietet Ihnen ein Gesamtmaß der Integrität Ihres Netzwerks gemessen an den Bedrohungen und Schwachstellen, die ThreatSync+ NDR erkennt.Anhand der Bewertung können Sie Ihren Fortschritt im Zeitverlauf nachverfolgen und Ihr Netzwerk mit dem anderer ThreatSync+ NDR-Benutzer vergleichen. Die Bewertung wird auf einer Skala von 300 bis 850 berechnet. Ihre Integritätsnote spiegelt Ihre Leistung im Vergleich zu anderen wider. Die meisten erhalten Note B, aber wir sollten alle Note A anstreben.

Kennzahlziele

Die Ziele, die Sie für diese Metriken erreichen oder übertreffen möchten, variieren je nach Netzwerkgröße und Organisationstyp. ThreatSync+ NDR weist diese Ziele auf Basis dessen zu, was wir über Ihre Organisation und Sites, die Ihrer ähneln, wissen.

Das Trenddiagramm für die einzelnen Kennzahlen zeigt den Zielwert in einer separaten Reihe des Diagramms. Überprüfen Sie Ihren Bericht, um zu sehen, welches Ziel ThreatSync+ NDR Ihnen anzustreben empfiehlt. Wenn Sie das Ziel erreichen, erhalten Sie die Note B. Wenn Sie das Ziel übertreffen, erhalten Sie die Note A.

Der ThreatSync+ NDR-Executive-Summary-Bericht beinhaltet die folgenden Abschnitte:

- Zusammenfassung Bedrohungserkennung

- Zusammenfassung Sichtbarkeit im Netzwerk

- Zusammenfassung Regeln-Versicherung

- ThreatSync+ NDR Executive-Summary-Bericht

- Details zu Sichtbarkeit im Netzwerk

- Regeln-Versicherungsdetails

Um zu konfigurieren, wie ThreatSync+ NDR die im Bericht angezeigte Bedrohungsbewertung berechnet, und anzugeben, welche Kennzahlen der Bericht beinhaltet, folgen Sie den Schritten in Einstellungen für Executive-Summary-Berichte konfigurieren.

Sie können planen, dass WatchGuard Cloud ThreatSync+ NDR-Berichte automatisch erstellt und diese per E-Mail an vorher festgelegte Empfänger sendet. Sie können auch geplante Berichte von WatchGuard Cloud herunterladen. Weitere Informationen finden Sie unter ThreatSync+ Berichte planen.

Zusammenfassung Bedrohungserkennung

Der Abschnitt Zusammenfassung Bedrohungserkennung bietet eine klare Übersicht der Bedrohungen für Ihr Netzwerk.

Bedrohungserkennungsmetriken ermutigen Sie, ThreatSync+ NDR-Smart Alerts zu überprüfen und darauf zu reagieren. Die Metriken überwachen, wie viele Smart Alerts offen sind, wie umgehend Sie sie angehen und wie viel Zeit ThreatSync+ NDR spart, indem es potenzielle Bedrohungen überwacht, damit Sie dies nicht tun müssen.

Zusammenfassung Sichtbarkeit im Netzwerk

Der Abschnitt Sichtbarkeit im Netzwerk des Berichts bietet Informationen über Ihr Netzwerk und Ihre Assets:

Die Metriken zur Sichtbarkeit im Netzwerk helfen Ihnen, den Überblick über die Identifikation der wichtigen Subnetze und Geräte in Ihrem Netzwerk zu behalten. Wenn Sie ThreatSync+ NDR sagen, welche Assets und Subnetze Ihnen am wichtigsten sind, dann kann ThreatSync+ NDR effektivere Bedrohungsinformationen liefern. Wenn Sie die Assets kennzeichnen und ihre Rollen angeben, dann kann ThreatSync+ NDR Regelverstöße für diese Arten von Systemen automatisch erkennen. ThreatSync+ NDR nutzt Subnetzkennungen auch, um Rogue-Geräte und unbekannte Bedrohungen effektiver zu identifizieren.

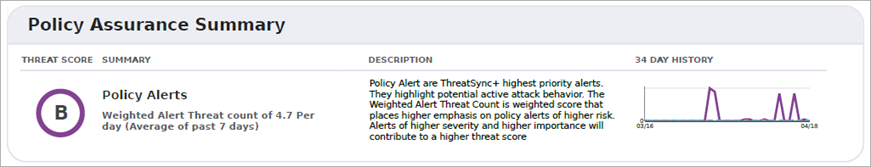

Zusammenfassung Regeln-Versicherung

Die Kennzahl Regelverstoß verfolgt nach, wie viele Verstöße ThreatSync+ NDR in Ihrem Netzwerk erkennt. Die von Ihnen aktivierten Regeln helfen, Datenverkehr zu identifizieren, der nicht autorisierte Aktivität darstellt. Aktivieren Sie Regeln, die Ihnen helfen, Fehler und Fehlkonfigurationen in Ihren anderen Sicherheitstools, wie Firewalls, zu identifizieren. EDR und Asset-Management-Systeme. Dies hilft Ihnen, schnell zu erkennen, wenn diese Tools nicht autorisierten Datenverkehr nicht blockieren.

Die gewichtete Regel-Warnmeldungs-Bedrohungsbewertung ist eine gewichtete Bewertung, die Regel-Warnmeldungen mit höherem Risiko stärker gewichtet: Regel-Warnmeldungen mit höherem Schweregrad und mehr Wichtigkeit tragen zu einer höheren Gesamtbedrohungsbewertung bei.

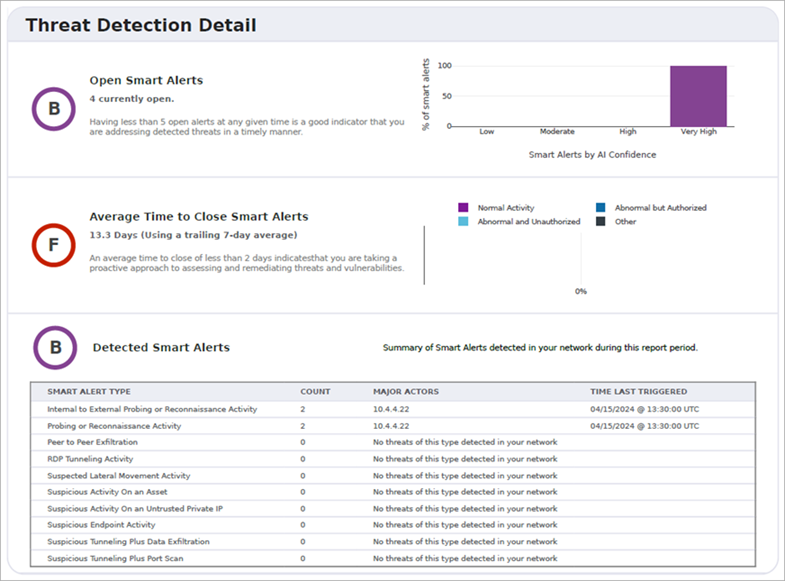

Details zu Bedrohungserkennung

Der Abschnitt Details zu Bedrohungserkennung liefert Details zu Bedrohungserkennungsmetriken.

Dieser Abschnitt beinhaltet die folgenden Informationen:

Kennzahl Offene Smart Alerts

Die Kennzahl Offene Smart Alerts bewertet, wie viele Smart Alerts Sie derzeit überprüfen und handhaben müssen. Smart Alerts deuten auf potenzielle Bedrohungen für Ihr Netzwerk hin. Um Ihre Bewertung zu erhöhen, sollten Sie Smart Alerts überprüfen, beheben und schließen. Das Trenddiagramm zeigt Ihnen, wie sich die Anzahl der offenen Alerts in den letzten 14 Tagen verändert hat.

Durchschnittliche Zeit für das Schließen von Smart Alerts

Die Kennzahl Durchschnittliche Zeit für das Schließen von Smart Alerts verfolgt nach, wie lange Smart Alerts offen bleiben. Um Ihre Bewertung zu verbessern, reagieren Sie schnell auf Smart Alerts und schließen Sie sie. Das Ziel für die Note B ist zwei offene Smart Alerts zu jedem beliebigen Zeitpunkt.

Das Diagramm zeigt die Gründe, die Sie beim Schließen der Smart Alerts angegeben haben. Es gibt vier mögliche Gründe:

- Abnormal und nicht autorisiert — Dies ist eine echte Bedrohung, die untersucht werden muss. ThreatSync+ NDR hat eine abnormale Aktivität richtig identifiziert und diese Aktivität ist in Ihrem Netzwerk nicht autorisiert. Sie erkennen die Aktivität nicht als Teil Ihrer autorisierten Geschäftstätigkeit.

- Abnormal, aber autorisiert — ThreatSync+ NDR hat eine abnormale Aktivität richtig identifiziert, aber Sie kennen die Quelle der Aktivität und wissen, dass sie im Netzwerk autorisiert ist. Beispielsweise haben Sie eventuell einen Netzwerk-Scan als Teil Ihrer eigenen Tests durchgeführt.

- Normale Aktivität — Diese Aktivität ist im Netzwerk zu erwarten. Wenn Sie diese Smart Alerts schließen, können Sie ThreatSync+ NDR dazu konfigurieren, zukünftige Warnmeldungen zu unterdrücken.

- Andere — Sie wissen nicht, worum es sich bei dem Smart Alert handelt. Es könnte sich um eine Bedrohung handeln, aber Sie können die Ursache nicht ermitteln. Wenn Sie diese Smart Alerts schließen, können Sie weitere Details bereitstellen, damit ThreatSync+ NDR besser ermitteln kann, ob es sich hierbei um eine Bedrohung handelt.

Gesparter manueller Aufwand

Die Kennzahl Gesparter manueller Aufwand gibt die Zeit an, die ThreatSync+ durch die automatische Überprüfung von potenziellen Bedrohungen und Schwachstellen spart. Diese Berechnung verwendet die Anzahl der Smart Alerts und von ThreatSync+ erkannten Verhaltensweisen und geht davon aus, dass jede Erkennung Ihnen mehrere Minuten der manuellen Überprüfung von Flow-Protokollen zur Erkennung ungewöhnlicher Aktivität und potenzieller Bedrohungen spart. Diese Kennzahl beinhaltet nur Aktivität, die Sie nicht ansehen müssen. Wir schätzen, dass Sie für jeden von ThreatSync+ erkannten nicht bestätigten Smart Alert eine Stunde und für jedes aufgegebene Verhalten 15 Minuten einsparen. Der maximale Wert ist auf 10 Personentage pro Woche beschränkt. Damit Ihre Bewertung hoch bleibt, achten Sie darauf, dass Sie Ihr Netzwerk aktiv überwachen und dass Ihre Kollektoren ständig Daten an ThreatSync+ leiten.

Smart Alert-Zusammenfassung

Die Smart Alert-Zusammenfassung bietet eine kurze Ansicht der während des Berichtszeitraums erkannten Arten von Smart Alerts. Jede Zeile fasst die Smart Alerts zusammen, die für diesen Bedrohungstyp aufgetreten sind, und zeigt die folgenden Informationen:

- Status — Zeigt an, ob es viele, einige oder keine Fälle des Auftretens gab.

- Hauptakteure — Zeigt an, wie viele Ihrer internen Assets oder Systeme an den potenziellen Bedrohungen beteiligt waren.

- Zeit der ersten Sichtung — Zeigt an, wann Smart Alerts dieses Typs erstmals gesichtet wurden. Der Zeitpunkt kann vor dem Berichtszeitraum liegen, wenn die Smart Alert-Zeitspanne den Berichtszeitraum teilweise überschneidet.

- Zeit der letzten Sichtung — Zeigt an, wann Smart Alerts dieses Typs zuletzt gesichtet wurden.

Details zu Sichtbarkeit im Netzwerk

Der Abschnitt Detail zu Sichtbarkeit im Netzwerk bietet Details über Ihr Netzwerk.

Dieser Abschnitt beinhaltet die folgenden Informationen:

Ihr Netzwerk

Ihr Netzwerk bietet grundlegende Statistiken über die Geräte, die ThreatSync+ NDR identifizieren kann. Interne IP-Adressen sind jene, die Teil Ihrer Organisation sind. ThreatSync+ NDR identifiziert interne IP-Adressen als jene mit privaten IP-Adressen oder jene, die ausdrücklich in den Subnetzeinstellungen als intern gekennzeichnet sind. Vertrauenswürdige interne IP-Adressen sind jene, die entweder automatisch durch ThreatSync+ NDR-Asset-Erkennung oder manuell durch Subnetzeinstellungen gekennzeichnet wurden.

Externe IP-Adressen sind alle IP-Adressen, die nicht intern sind. Dies sind die öffentlichen IP-Adressen, mit denen Ihre Beschäftigten oder Benutzer kommunizieren.

Dieser Abschnitt beinhaltet auch einige grundlegende Statistiken über die Menge an Daten, die ThreatSync+ NDR identifiziert, während sie durch Ihr Netzwerk fließen. Der Gesamtdatenverkehr ist die Byte-Anzahl der überwachten Daten. Die Flow-Zahl spiegelt die Gesamtzahl der Konversationen zwischen Paaren aus IP-Adressen und Ports während des Berichtszeitraums wider.

Nicht identifizierte Assets

Die Kennzahl Nicht identifizierte Assets zeigt den Prozentanteil der von ThreatSync+ NDR erkannten Assets an, die Sie nicht identifiziert haben. Ein wichtiger Teil der Sichtbarkeit im Netzwerk ist die Rolle, die ein Gerät in Ihrem Netzwerk ausübt. Wenn Sie die Ihnen bekannten Assets identifizieren, kann sich ThreatSync+ NDR besser auf kritische und unbekannte Assets konzentrieren und benachrichtigt Sie nicht über unwichtige Geräte. Halten Sie den Anteil der nicht identifizierten Assets niedrig, sodass Sie ein Rogue-Asset leicht erkennen können, wenn es auftritt. Um den Anteil niedrig zu halten, überprüfen Sie die Gerätevorschläge auf der Seite Erkennen in der ThreatSync+ Benutzeroberfläche und akzeptieren Sie jene, die in Ihrem Netzwerk wichtig sind.

Assets mit hohem Risiko

Die Kennzahl Assets mit hohem Risiko identifiziert Assets, die einen hohen Risikograd haben, und gibt an, welcher Prozentanteil aller definierten aktuellen Assets ein hohes Risiko hat.

Die folgenden Faktoren tragen zu einer Erhöhung des Risikogrades eines Assets bei:

- Das Asset ist ein Haupt- oder Nebenakteur bei offenen Smart Alerts und Verhaltensweisen.

- Eine große Zahl ungewöhnlicher Ereignisse betreffen die IP-Adressen des Assets

- Das Asset ist als wichtig gekennzeichnet

Das zugehörige Diagramm zeigt Ihnen die Ihren Assets mit hohem bzw. niedrigem Risiko häufig zugewiesenen Rollen.

Um diese Kennzahl niedrig zu halten, schließen Sie Smart Alerts zeitnah, beheben Bedrohungen, sodass keine zukünftigen Smart Alerts auftreten, und stellen Ihre Asset-Wichtigkeitsebenen korrekt ein, sodass unwichtige Assets kein falsches Risikogefühl schaffen.

Nicht identifizierte Subnetze oder IP-Bereiche

Die Kennzahl Nicht identifizierte Subnetze oder IP-Bereiche gibt den Prozentanteil der Subnetze oder IP-Adressbereiche an, die ThreatSync+ NDR erkennt, aber die von Ihnen noch nicht identifiziert wurden. Die Kenntnis der aktiven Subnetze in Ihrem Netzwerk ist eine wichtige Grundlage, damit ThreatSync+ NDR die Geräte in Ihrem Netzwerk verstehen kann. Ein Rogue-Subnetz kann auf einen nicht autorisierten Router in Ihrem Netzwerk oder auf eine nicht autorisierte Konfigurationsänderung hinweisen. Halten Sie den Prozentsatz dieser Kennzahl niedrig, damit Sie schnell reagieren können, falls unerwartete Änderungen eintreten. Um die Kennzahl niedrig zu halten, überprüfen Sie die Subnetzvorschläge auf der Seite Erkennen in der ThreatSync+ Benutzeroberfläche und akzeptieren Sie jene, die in Ihrem Netzwerk wichtig sind.

Regeln-Versicherungsdetails

Der Abschnitt Regeln-Versicherungsdetails bietet Details über Regel-Warnmeldungen und häufige Regelverstöße.

Die Kennzahl Regelverstoß überwacht den Durchschnitt der letzten sieben Tage für die pro Tag auftretende Anzahl an Verstößen. ThreatSync+ NDR bewertet jede Regel regelmäßig, höchstens alle 30 Minuten. Jeder Misserfolg der Richtlinienregel gilt als ein Verstoß.

Wenn beispielsweise ein internes Gerät mit einem verbotenen Land kommuniziert, kann es die Richtlinie Aktivität an blockierte Länder einmal in jeder Bewertungsperiode verletzen. Wenn zwei interne Geräte mit demselben verbotenen Land kommunizieren, generiert ThreatSync+ NDR zwei Verstöße.

Der Trend zeigt den Verlauf für einen Zeitraum von 14 Tagen und beinhaltet Regeln mit und ohne Verstöße. Nicht aktivierte Regeln werden im Trend nicht angezeigt.

Anfangs werden Sie eventuell ein hohes Volumen an Verstößen haben, während Sie experimentieren, um herauszufinden, welche Regeln für den Schutz Ihres Netzwerks am hilfreichsten sind. Verstöße sollten nur ausgelöst werden, wenn die Aktivität gegen eine wichtige Regel verstößt. Aktivieren Sie jene Regeln, die Sie über bösartige Aktivität informieren und zum Handeln bewegen. Passen Sie die Regeln und Zonen individuell an, sodass Sie sie nur bei wichtigen Sachverhalten informieren. Um Ihre Bewertung bei dieser Kennzahl zu verbessern, verringern Sie für ein kleines Netzwerk Ihre tägliche Regelzahl auf zwei oder weniger.

Das Diagramm 5 häufigste Verstöße identifiziert, welche Regeln während des Berichtszeitraums die meisten Verstöße ausgelöst haben. Nur die Top-5-Regeln werden einbezogen. Die x-Achse zeigt die Zahl der Verstöße.

Das Diagramm Verstöße nach Kategorie identifiziert, welche Arten von Regeln die meisten Verstöße während des Berichtszeitraums ausgelöst haben. Wenn Sie Kategorien zuweisen, um den Typen der von Ihnen erzwungenen Regeln widerzuspiegeln, dann können Sie ein klares Bild der Art von Problemen erhalten, die in Ihrem Netzwerk am häufigsten sind.

Weil die Zahl der aktiven Regeln im Laufe der Zeit recht groß werden kann, sollten Sie die Regeln nach Kategorie gruppieren, um einfach verstehen zu können, wo die Schwachstellen Ihres Netzwerks sein könnten.

Das Diagramm Assets oder IPs mit den meisten Verstößen identifiziert, welche Systeme in Ihrem Netzwerk die meisten Verstöße während des Berichtszeitraums ausgelöst haben. Nur die Top-5-Systeme werden einbezogen. Die x-Achse zeigt die Zahl der Verstöße.

Empfehlungen zur Verbesserung der Bedrohungsbewertung Ihres Executive-Summary-Berichts

Wenn Sie eine regelmäßige, einfache Pflege durchführen und schnell auf Smart Alerts und Regel-Warnmeldungen reagieren, können Sie Ihre Bewertung hoch halten. Bei einer hohen Bewertung ist ThreatSync+ NDR am effektivsten und dies dient auch als Kennzahl für die Compliance.

Überprüfen Sie die folgenden Empfehlungen, um die Bedrohungsbewertung Ihres Executive-Summary-Berichts zu maximieren:

Smart Alerts schließen

Reagieren Sie schnell auf Smart Alerts, um Ihre Bewertung zu verbessern. Wenn Sie potenzielle Bedrohungen schnell überprüfen, darauf reagieren und sie beheben, schützen Sie Ihr Netzwerk. Eine lange Liste offener Smart Alerts deutet darauf hin, dass Sie auf Bedrohungen für Ihr Netzwerk nicht reagiert haben.

Wenn Sie schnell auf Warnmeldungen reagieren, verbessert sich Ihre Zeit für das Schließen. Wenn Sie schnell reagieren, die Bedrohung bewerten und Problembehebungsaktionen durchführen, können Sie Smart Alerts zeitnah schließen.

Nicht identifizierte Asset-Vorschläge überprüfen

Damit ThreatSync+ NDR bessere Entscheidungen über die Ernsthaftigkeit von Bedrohungen treffen kann, identifizieren Sie Ihre wichtigen Assets. Die Reaktion bei einem Angriff auf ein kritisches Asset unterscheidet sich von jener bei einem nicht kritischen Asset. Wenn Sie Assets definieren und ihnen Wichtigkeitsebenen zuweisen, kann ThreatSync+ NDR Assets besser priorisieren.

Im Laufe der Zeit kommen neue Assets zu Ihrem Netzwerk hinzu und bestehende Assets wechseln die Rollen. Die Seite Erkennen in der ThreatSync+ Benutzeroberfläche zeigt Ihnen, wenn dies eintritt, sodass Sie ein neues Asset erstellen oder ein bestehendes aktualisieren können.

Asset-Vorschläge empfehlen eine der folgenden Aktionen:

- Neues, noch nicht konfiguriertes Asset hinzufügen

- Einem bestehenden Asset eine weitere Rolle hinzufügen.

- Eine Rolle von einem bestehenden Asset entfernen.

Wenn Sie ein vorgeschlagenes Asset nicht erkennen, könnte es nicht autorisiert sein. Sie können es kennzeichnen und sofort Korrekturmaßnahmen ergreifen.

Nicht identifizierte Subnetz-Vorschläge überprüfen

Wenn Sie Subnetze kennzeichnen, macht dies es leichter, verschiedene Teile Ihres Netzwerks zu erkennen. So ist es beispielsweise schwierig, den Überblick über IP-Adressen zu behalten, weil sie sich ähneln. Wenn Sie Ihren internen Subnetzen Organisationsnamen und Tags hinzufügen, können Sie sie kennzeichnen, damit die potenziellen Bedrohungen, die ThreatSync+ NDR in Smart Alerts, Verhaltensweisen und Regel-Warnmeldungen zeigt, leichter verstehen zu können. Subnetzvorschläge werden wie Assets auf der Seite Erkennen angezeigt.

Nur Regeln definieren, die für Ihr Netzwerk sinnvoll sind

Regel-Warnmeldungen können Ihnen sagen, wenn Aktivität in Ihrem Netzwerk gegen eine von Ihnen eingerichtete Informationssicherheitsregel verstößt. Es ist wichtig, Regeln zu erstellen, die die akzeptierten Vorgehensweisen in Ihrem Netzwerk widerspiegeln. Andernfalls müssen Sie ständig Regel-Warnmeldungen überprüfen, die für Sie nicht wichtig sind. Wenn Ihre Organisation beispielsweise die klare Regel hat, dass der Zugriff auf eine spezifische Social Media-Website verboten ist, dann aktivieren Sie diese Regel. Wenn es kein solches Verbot gibt, deaktivieren Sie diese Regel.

Ihre Regeln sollten Ihre Firewall-Richtlinien und die anderen von Ihnen verwendeten Sicherheitserzwingungstools widerspiegeln. Verwenden Sie die ThreatSync+ NDR-Regeln als Weg, Sie zu alarmieren, wenn Ihre Sicherheitssysteme verletzt werden. Wenn sie richtig konfiguriert sind, können Ihre ThreatSync+ NDR-Regeln die Compliance mit den Informationssicherheitsregeln Ihres Unternehmens erzwingen.

Verwenden Sie Zonen, um die Anzahl der IP-Adressen, Organisationen, Domänen usw., die von einer Regel abgedeckt werden, zu verringern, sodass Sie Richtlinien nur für jene Systeme erzwingen, die diese erfordern. Beispiel: Sie können anstelle der Zone Alle internen IP-Adressen eine andere Zone erstellen, die nur die Subnetze beinhaltet, für die Sie Warnmeldungen erhalten möchten.

Sie können auch Domänenlisten verwenden, um eine klare Reihe öffentlicher Sites festzulegen, für die Sie Warnmeldungen erhalten. Sie könnten auch Ausschlusslisten verwenden, um keine Warnmeldungen für spezifische Quellen oder Ziele zu erhalten, bei denen Sie den Verstoß gegen die Regel zulassen.

Einstellungen für Executive-Summary-Berichte konfigurieren

Verteidigungszielbericht Ransomware-Prävention

Zusammenfassungsbericht Managed Security Service Provider (MSSP)