Gilt für: Cloud-verwaltete Fireboxen

Ihre mobilen Benutzer können sich über ein sicheres WatchGuard VPN mit Ihrem Firmennetzwerk verbinden.

Auf einer Cloud-verwalteten Firebox können Sie Mobile VPN with SSL konfigurieren und so für mehr Performance und Sicherheit sorgen. Dieser VPN-Typ nutzt Transport Layer Security (TLS) für die Sicherheit der VPN-Verbindung und einen Standard-Port (TCP 443), der auf den meisten Netzwerken normalerweise geöffnet ist.

Für die Verbindung mit dem VPN brauchen Ihre Benutzer einen VPN-Client. Benutzer können den WatchGuard SSL-VPN-Client von software.watchguard.com oder von der Firebox herunterladen. Als Administrator können Sie den Client auch von WatchGuard Cloud herunterladen. Der WatchGuard VPN-Client läuft auf Windows- und macOS-Computern. Für die Verbindung von einem Android- oder iOS-Gerät aus können Benutzer einen OpenVPN-Client von einem App-Store herunterladen.

In diesem Thema wird Folgendes erläutert:

- Mobile VPN with SSL aktivieren

- Firebox-Adressen hinzufügen

- Authentifizierungsdomänen hinzufügen

- Benutzer und Gruppen hinzufügen

- Virtuellen IP-Adressenpools bearbeiten

- Erweiterte Einstellungen konfigurieren

- Konfigurationen bereitstellen

- VPN-Client herunterladen

Bevor Sie beginnen

Bevor Sie Mobile VPN with SSL in WatchGuard Cloud aktivieren, müssen Sie eine Methode konfigurieren, wie Benutzer sich für das VPN authentifizieren. Mobile VPN with SSL unterstützt die folgenden Authentifizierungsmethoden:

- Firebox-Authentifizierungsdatenbank (Firebox-DB)

- RADIUS

- AuthPoint

- SAML

Informationen zum Konfigurieren der Authentifizierung finden Sie unter Authentifizierungsmethoden für Mobile VPN.

Mobile VPN with SSL aktivieren

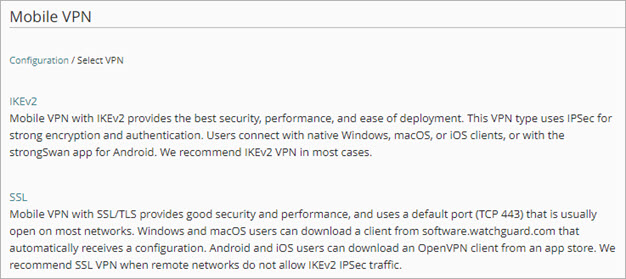

So aktivieren Sie Mobile VPN with SSL in WatchGuard Cloud:

- Wählen Sie Konfigurieren > Geräte.

- Wählen Sie Ihre Cloud-verwaltete Firebox.

- Klicken Sie auf Gerätekonfiguration.

- Klicken Sie im Abschnitt VPN auf die Kachel Mobile VPN.

Die Seite VPN auswählen wird geöffnet.

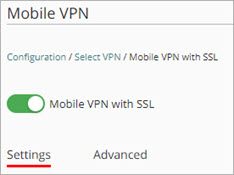

- Klicken Sie auf SSL.

Die Seite Mobile VPN with SSL wird geöffnet. - Aktivieren Sie Mobile VPN with SSL.

Firebox-Adressen hinzufügen

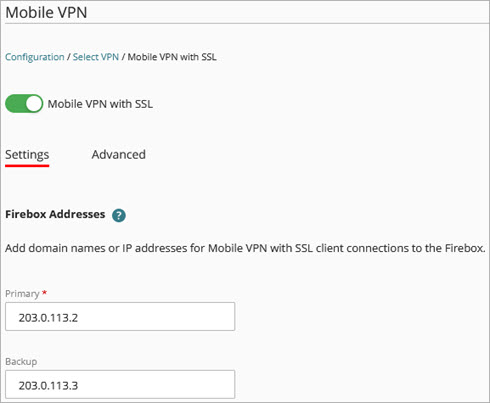

Fügen Sie im Abschnitt Firebox-Adressen eine IP-Adresse oder einen Domänennamen für Verbindungen von SSL VPN-Clients zur Firebox hinzu.

Falls Sie eine IP-Adresse eingeben, achten Sie darauf, dass es eine der Folgenden ist:

Wenn sich Ihre Firebox hinter einem NAT-Gerät befindet, geben Sie die öffentliche IP-Adresse oder den Domänennamen des NAT-Geräts ein. Informationen zu NAT finden Sie unter Über Netzwerk-Adressübersetzung (NAT).

- Navigieren Sie in der Mobile VPN with SSL-Konfiguration zum Abschnitt Firebox-Adressen.

- Geben Sie im Textfeld Primär die IP-Adresse oder den Domänennamen ein.

- (Optional) Falls Ihre Firebox mehrere externe Adressen hat, geben Sie eine Backup-IP-Adresse oder -Domänennamen ein.

Falls Sie eine Backup-IP-Adresse oder Domänennamen eingeben, versucht der VPN-Client nach einem fehlgeschlagenen Verbindungsversuch automatisch, eine Verbindung zu dieser IP-Adresse bzw. dieser Domäne herzustellen. Um diese Backup-Verbindungseinstellungen nutzen zu können, müssen Sie auch Nach Verbindungsabbruch erneut verbinden auf der Registerkarte Erweitert markieren.

Authentifizierungsdomänen hinzufügen

Standardmäßig nutzt Mobile VPN with SSL die Firebox-Datenbank (Firebox-DB) für die Benutzerauthentifizierung. Sie können auch Active Directory, RADIUS, SAML oder AuthPoint verwenden.

Bevor Sie eine Authentifizierungsdomäne zur Mobile VPN with SSL-Konfiguration hinzufügen können, müssen Sie zuerst eine oder mehrere Benutzerauthentifizierungsmethoden konfigurieren. Weitere Informationen zur Mobile VPN-Authentifizierung finden Sie unter Authentifizierungsmethoden für Mobile VPN.

Um AuthPoint für die Mobile VPN-Benutzerauthentifizierung auf einer Cloud-verwalteten Firebox zu nutzen, müssen Sie zuerst die Firebox als AuthPoint-Ressource hinzufügen. Dies erfordert Fireware v12.7 oder höher.

- Navigieren Sie in der Mobile VPN with SSL-Konfiguration zum Abschnitt Authentifizierungsdomänen.

- Klicken Sie auf Authentifizierungsdomäne hinzufügen.

Die Seite Authentifizierungsdomäne hinzufügen wird geöffnet.

- Wählen Sie die Authentifizierungsdomänen für die Benutzerauthentifizierung.

Die von Ihnen ausgewählten Authentifizierungsdomänen werden am Ende der Liste Authentifizierungsdomänen angezeigt. - Der erste Server in der Liste ist die Standard-Authentifizierungsdomäne. Um die Reihenfolge zu ändern, klicken Sie auf den Verschieben-Griff und ziehen Sie die Domäne hoch oder runter.

- Klicken Sie auf Hinzufügen.

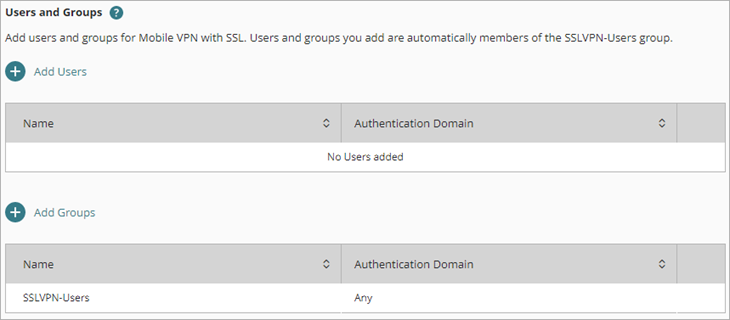

Benutzer und Gruppen hinzufügen

Nachdem Sie die Authentifizierungsdomänen ausgewählt haben, wählen Sie Benutzer und Gruppen aus, die über das VPN eine Verbindung zu den von der Firebox geschützten Netzwerkressourcen herstellen können. Sie können folgende Typen von Benutzer und Gruppen wählen:

- Benutzer und Gruppen einer Firebox-Datenbank (Firebox-DB)

- Benutzer und Gruppen einer RADIUS-Authentifizierungsdomäne

- Benutzer und Gruppen einer SAML-Authentifizierungsdomäne

- Benutzer und Gruppen einer Active Directory-Authentifizierungsdomäne

- AuthPoint-Benutzer und -Gruppen

Wenn Sie Mobile VPN with SSL aktivieren, erstellt die Firebox automatisch eine Standardbenutzergruppe mit dem Namen SSLVPN-Users. Bei der Mobile VPN with SSL-Konfiguration wählen Sie aus einer Liste von Benutzern oder Gruppen auf den von Ihnen zuvor hinzugefügten Authentifizierungsservern. Die von Ihnen ausgewählten Benutzer und Gruppen werden automatisch der Gruppe SSLVPN-Users hinzugefügt.

Wenn Sie die Mobile VPN with SSL-Konfiguration speichern, erstellt oder aktualisiert die Firebox die Regel Allow SSLVPN-Users, die auf die von Ihnen für die Authentifizierung konfigurierten Gruppen und Benutzer angewendet wird. Die von Ihnen hinzugefügten Gruppe und Benutzernamen werden nicht in der Von-Liste der Allow SSLVPN-Users-Regel angezeigt. Stattdessen wird einzig der Gruppenname SSLVPN-Users angezeigt. Diese Regel gilt jedoch für alle Benutzer und Gruppen, die Sie in der Mobile VPN with SSL-Konfiguration hinzugefügt haben.

- Navigieren Sie in der Mobile VPN with SSL-Konfiguration zum Abschnitt Benutzer und Gruppen.

- So fügen Sie einen Firebox-Datenbank-Benutzer hinzu:

- Klicken Sie auf Benutzer hinzufügen > Firebox-Datenbank-Benutzer Hinzufügen.

Die Seite Benutzer hinzufügen wird geöffnet. - Geben Sie den Namen des Benutzers ein.

- (Optional) Geben Sie eine Beschreibung für den Benutzer ein.

- Geben Sie ein Passwort für den Benutzer ein. Das Passwort muss aus 8 bis 32 Zeichen bestehen.

- Geben Sie den Timeout-Wert in Sekunden ein. Der Standardwert ist 28.880 Sekunden (8 Stunden). Dies ist die maximale Zeitspanne, über die ein Benutzer mit dem VPN verbunden bleiben kann.

- Geben Sie den Wert für Timeout Inaktivität in Sekunden ein. Der Standardwert ist 1.800 Sekunden (30 Minuten). Dies ist die Zeitspanne, über die ein Benutzer bei Inaktivität mit dem VPN verbunden bleiben kann.

- Klicken Sie auf Benutzer hinzufügen > Firebox-Datenbank-Benutzer Hinzufügen.

- So fügen Sie Authentifizierungsdomänenbenutzer im Abschnitt Benutzer und Gruppen hinzu:

- Klicken Sie auf Benutzer hinzufügen.

- Aktivieren Sie das Kontrollkästchen für jeden Benutzer, der zu Mobile VPN with SSL hinzugefügt werden soll.

- Klicken Sie auf Hinzufügen.

Die von Ihnen ausgewählten Benutzer werden in der Benutzerliste angezeigt.

- So fügen Sie im Abschnitt Benutzer und Gruppen eine Authentifizierungsdomänengruppe hinzu:

- Klicken Sie auf Gruppen hinzufügen.

- Aktivieren Sie das Kontrollkästchen für jede hinzuzufügende Gruppe.

- So entfernen Sie einen Benutzer oder eine Gruppe aus der Mobile VPN-Konfiguration: Klicken Sie in der Zeile für diesen Benutzer oder diese Gruppe auf

.

.

- Klicken Sie auf Hinzufügen.

Die von Ihnen ausgewählten Gruppen werden in der Gruppenliste angezeigt.

Virtuellen IP-Adressenpools bearbeiten

Der virtuelle IP-Adressenpool ist die Gruppe der privaten IP-Adressen, die die Firebox den Mobile VPN with SSL-Benutzern zuweist. Der standardmäßige virtuelle IP-Adressenpool ist 192.168.113.0/24. Um einen anderen Pool hinzufügen zu können, müssen Sie zuerst den Standard-Pool entfernen. Sie können nicht mehr als einen Pool für Mobile VPN with SSL konfigurieren.

Folgen Sie diesen bewährten Verfahren:

- Achten Sie darauf, dass der virtuelle IP-Adressenpool sich nicht mit anderen IP-Adressen in der Firebox-Konfiguration überschneidet.

- Achten Sie darauf, dass der virtuelle IP-Adressenpool sich nicht mit von der Firebox geschützten Netzwerken, über eine Route oder BOVPN zugänglichen Netzwerken oder IP-Adressen, die von DHCP einem Gerät hinter der Firebox zugewiesen wurden, überschneidet.

- Falls Ihr Unternehmen mehrere Standorte mit Mobile VPN-Konfigurationen hat, achten Sie darauf, dass jeder Standort einen virtuellen IP-Adressenpool für mobile VPN-Clients hat, der sich nicht mit Pools anderer Standorte überschneidet.

- Verwenden Sie für die virtuellen IP-Adressenpools von Mobile VPN nicht die privaten Netzwerkbereiche 192.168.0.0/24 oder 192.168.1.0/24. Diese Bereiche werden oft in Heimnetzen genutzt. Wenn ein Mobile VPN-Benutzer einen Heimnetzwerkbereich hat, der sich mit Ihrem Firmennetzwerkbereich überschneidet, geht der Datenverkehr von dem Benutzer nicht durch den VPN-Tunnel. Um dieses Problem zu lösen, empfehlen wir Ihnen, zu einem neuen lokalen Netzwerkbereich zu wechseln.

- Ein virtueller IP-Adressenpool darf sich nicht im selben Subnetz wie eine primäre FireCluster-IP-Adresse befinden.

- Navigieren Sie in der Mobile VPN with SSL-Konfiguration zum Abschnitt Virtueller IP-Adressenpool.

- Klicken Sie im Abschnitt Virtueller IP-Adressenpool auf

.

. - Um IP-Adressen zum Pool hinzuzufügen, klicken Sie auf Virtuellen IP-Adressenpool hinzufügen.

Das Dialogfeld Virtuellen IP-Adressenpool hinzufügen wird geöffnet. - Geben Sie eine IP-Adresse und eine Netzmaske ein.

- Klicken Sie auf Hinzufügen.

Erweiterte Einstellungen konfigurieren

Auf der Registerkarte Erweitert können Sie folgende Einstellungen konfigurieren:

-

Wählen Sie im Abschnitt Netzwerk die Methode, mit der die Firebox den Datenverkehr durch den VPN-Tunnel senden soll.

Gesamten Client-Datenverkehr durch den Tunnel erzwingen

Wählen Sie diese Option, um den gesamten Datenverkehr vom VPN-Client zu Ihrem Netzwerk und zum Internet durch den Tunnel zu leiten. Diese Option sendet den gesamten externen Datenverkehr über die von Ihnen erstellten Firebox-Regeln und bietet konsistente Sicherheit für Mobilgeräte-Benutzer. Diese Option erfordert mehr Rechenleistung der Firebox, was die Performance beeinträchtigen kann. Dies ist die Standardeinstellung. Diese Option wird auch Full Tunneling oder Standardroute genannt.

Zugriff auf alle internen Netzwerke und Gastnetzwerke zulassen

Diese Option leitet nur den Datenverkehr zu privaten Netzwerkressourcen durch die Firebox. Der sonstige Datenverkehr zum Internet geht nicht durch den Tunnel und ist nicht durch die Regeln auf Ihrer Firebox beschränkt. Diese Option wird auch als Split-Tunneling bezeichnet.

Client-Tunnelrouten für Ressourcen angeben

Wählen Sie diese Option, um den Zugriff von Mobile VPN with SSL-Clients auf ein angegebenes Firebox-Netzwerk oder eine von Ihnen angegebene Client-Tunnelroute einzuschränken. Diese Option wird auch als Split-Tunneling bezeichnet.

Sie können eine Client-Tunnelroute als Netzwerkressource hinzufügen. Mit dieser Option können Sie eine Split-Tunnelkonfiguration für Datenverkehr erstellen, der für ein anderes privates Netzwerk als die internen Netzwerke der Firebox bestimmt ist. Beispielsweise können Sie eine Client-Tunnelroute hinzufügen, um ein geroutetes Netzwerk über eine statische Route, eine dynamische Route oder BOVPN zu unterstützen.

Wenn Sie eine Client-Tunnelroute hinzufügen, teilen sich die Mobile VPN with SSL- und Mobile VPN with IKEv2-Konfigurationen die verfügbare zulässige Ressource.

- Wählen Sie die Option Client-Tunnelrouten für Ressourcen angeben.

Der Abschnitt Netzwerk hinzufügen wird geöffnet. - Klicken Sie auf Netzwerk hinzufügen.

Die Seite Netzwerk hinzufügen wird geöffnet.

- (Optional) Um eine Client-Tunnelroute hinzuzufügen, klicken Sie auf Client-Tunnelroute hinzufügen.

Das Dialogfeld Client-Tunnelroute hinzufügen wird geöffnet. - Geben Sie einen Namen, eine Netzwerk-IP-Adresse und eine optionale Beschreibung ein.

- Klicken Sie auf Hinzufügen.

Die Client-Tunnelroute wird zu einer verfügbaren zulässigen Firebox-Ressource.

Die Client-Tunnelroute ist eine verfügbare Firebox-Ressource auf der Seite Netzwerk hinzufügen für Mobile VPN with SSL- und Mobile VPN with IKEv2-Konfigurationen.

- Wählen Sie eines oder mehrere der auf Ihrer Firebox konfigurierten Netzwerke oder Client-Tunnelrouten und klicken auf Hinzufügen.

Die zulässigen Ressourcen werden auf der Seite Mobile VPN with SSL angezeigt.

Löschen einer Client-Tunnelroute

Bevor Sie eine Client-Tunnelroute löschen können, stellen Sie sicher, dass die Route nicht von Mobile VPN with IKEv2 als Netzwerkressource verwendet wird, und speichern Sie alle Änderungen an Mobile VPN with IKEv2-Client-Tunnelrouten. Weitere Informationen finden Sie unter Mobile VPN with IKEv2 für eine Cloud-verwaltete Firebox konfigurieren.

So löschen Sie eine Client-Tunnelroute, aus WatchGuard Cloud:

- Wählen Sie im Abschnitt Netzwerk die Option Client-Tunnelrouten für Ressourcen angeben.

Der Abschnitt Netzwerk hinzufügen wird geöffnet. - Klicken Sie auf Netzwerk hinzufügen.

Die Seite Netzwerk hinzufügen wird geöffnet.

Eine Client-Tunnelroute hat den Typ Andere.

- Wählen Sie eine Client-Tunnelroute und klicken Sie auf

.

.

Das Dialogfeld Netzwerk Löschen wird geöffnet. - Klicken Sie auf Löschen.

- Wählen Sie die Option Client-Tunnelrouten für Ressourcen angeben.

-

Wählen Sie im Abschnitt Erneut verbinden eine oder mehrere Optionen.

Nach Verbindungsabbruch erneut verbinden

Falls Sie diese Option auswählen, können Benutzer ein Kontrollkästchen auf dem Mobile VPN with SSL-Client markieren, um zu steuern, ob sich der Client automatisch erneut verbindet. Diese Option ist standardmäßig aktiviert.

Erzwingen der Authentifizierung von Benutzern nach einem Verbindungsabbruch

Wir empfehlen Ihnen diese Option, wenn Sie eine Multi-Faktor-Authentifizierungsmethode mit einem Einmalpasswort verwenden. Nach einem Verbindungsabbruch kann die automatische Wiederherstellung der Verbindung fehlschlagen, wenn Benutzer kein neues Einmalpasswort eingeben.

Speichern des Passwortes durch Mobile VPN with SSL-Client zulassen

Falls Sie diese Option auswählen, können Benutzer ein Kontrollkästchen auf dem Mobile VPN with SSL-Client markieren, um zu steuern, ob sich der Client das Passwort merkt. Diese Option ist standardmäßig aktiviert.

-

Konfigurieren Sie die Kanaleinstellungen im Abschnitt Datenkanal.

Datenkanal

Mobile VPN with SSL verwendet den Datenkanal nach dem Aufbau der VPN-Verbindung zum Senden von Daten. Das Standardprotokoll und der Standardport ist TCP 443. Falls Sie einen anderen Port eingeben, müssen Benutzer den Port manuell in das Dialogfeld Mobile VPN with SSL-Verbindung eingeben (z. B.: 203.0.113.2:444).

Falls Sie TCP wählen, nutzt der Konfigurationskanal automatisch denselben Port und dasselbe Protokoll. Falls Sie UDP wählen, können Sie das Protokoll für den Konfigurationskanal auf TCP oder UDP setzen und einen anderen Port als der Datenkanal nutzen.

Konfigurationskanal

Der Konfigurationskanal bestimmt, wie Benutzer die Mobile VPN with SSL-Client-Software von der Firebox herunterladen.

Der Standard-Konfigurationskanal ist TCP 443. Falls Sie die Standardeinstellungen beibehalten, erfolgt der Download der Mobile VPN with SSL-Client-Software von der Adresse

https://[Firebox-IP-Adresse oder FQDN]/sslvpn.html.Falls Sie den Standard-Konfigurationskanal ändern, müssen Benutzer die Portnummer in der URL angeben (https://[Firebox-IP-Adresse oder FQDN]:<444>/sslvpn.html).

-

(Optional) Wählen Sie im Abschnitt Tunnel-Sicherheit die Option Benutzerdefinierte Einstellungen verwenden. Sie können diese Optionen konfigurieren:

Authentifizierungsmethode

Wählen Sie die Authentifizierungsmethode für die Verbindung. Die Authentifizierungseinstellungen bestimmen den Authentifizierungsalgorithmus und die Hash-Größe. Sie können SHA2-256 oder SHA2-512 wählen. Die Standardeinstellung ist SHA2-256.

Verschlüsselungsmethode

Wählen Sie eine Verschlüsselungsmethode zum Verschlüsseln des Datenverkehrs. Die Verschlüsselungseinstellungen bestimmen den Verschlüsselungsalgorithmus sowie die Schlüssellänge. Sie können AES-CBS oder AES-GCM Algorithmen mit einer Schlüssellänge von 128, 192 oder 256 Bit wählen.

Wir empfehlen AES-GCM-Algorithmen, die in der Regel die beste Performance für die meisten Firebox-Modelle bieten. GCM enthält eine integrierte Authentifizierung, sodass kein separater Authentifizierungsalgorithmus berechnet werden muss. Die Standardeinstellung ist AES-CBC (256 Bit).

Keep-Alive-Intervall

Geben Sie einen Wert für das Keep-Alive-Intervall (in Sekunden) ein. Diese Einstellung steuert, wie oft die Firebox Datenverkehr durch den Tunnel sendet, um den Tunnel aktiv zu halten, wenn kein anderer Tunnelverkehr vorhanden ist. Der Standardwert beträgt 10 Sekunden.

Keep-Alive-Timeout eingeben

Geben Sie einen Wert für das Keep-Alive-Timeout (in Sekunden) ein. Diese Einstellung steuert, wie lange die Firebox auf eine Antwort wartet. Wenn keine Antwort vor dem Timeout-Wert eintrifft, schließt die Firebox den Tunnel, und der VPN-Client muss die Verbindung erneut herstellen. Der Standardwert beträgt 60 Sekunden.

Datenkanal erneut aushandeln

Geben Sie einen Wert für Datenkanal erneut aushandeln (in Minuten) ein. Wenn eine Mobile VPN with SSL-Verbindung für die Zeitspanne aktiv gewesen ist, die im Textfeld Datenkanal erneut aushandeln eingegeben wurde, muss der Mobile VPN with SSL-Client einen neuen Tunnel aufbauen. Der Standardwert ist 480 Minuten (8 Stunden). Der Mindestwert ist 60 Minuten.

Netzwerk-DNS-Einstellungen verwenden

Falls Sie diese Option wählen, nutzen mobile Clients den öffentlichen DNS-Server, den Sie auf Ihrer Cloud-verwalteten Firebox konfiguriert haben. Informationen zu öffentlichen DNS-Servern finden Sie unter DNS-Einstellungen der Firebox konfigurieren.

Netzwerk-DNS-Einstellungen zuweisen

Falls Sie diese Option wählen, nutzen mobile Clients das Domänennamensuffix und die DNS-Server und WINS-Server, die Sie in diesen Abschnitt eingeben. Wenn Sie beispielsweise example.com als Domänennamen und 10.0.1.53 als DNS-Server angeben, nutzen mobile Clients example.com als nicht qualifizierte Domänennamen und 10.0.1.53 als DNS-Server.

Konfigurationen bereitstellen

Nachdem Sie die Änderungen an der Mobile VPN with SSL-Konfiguration gespeichert haben, stellen Sie die Konfiguration bereit. Weitere Informationen finden Sie unter Bereitstellung von Gerätekonfigurationen verwalten.

VPN-Client herunterladen

Nachdem Sie die Konfiguration bereitgestellt haben, laden Sie den WatchGuard Mobile VPN with SSL-Client herunter. Weitere Informationen finden Sie unter Herunterladen, Installieren und Verbinden des Mobile VPN with SSL-Client.

Mobile VPN- und Firewall-Regeln