Gilt für: Cloud-verwaltete Fireboxen

In diesem Thema wird Folgendes erläutert:

- Mobile VPN with IKEv2 aktivieren

- Zertifikate auswählen

- Domänenname oder IP-Adresse hinzufügen

- Zugelassene Ressourcen hinzufügen

- Authentifizierungsdomänen hinzufügen

- Benutzer und Gruppen hinzufügen

- Virtuellen IP-Adressenpools bearbeiten

- Interne DNS-Server verwenden

Bevor Sie beginnen

Sie müssen die Authentifizierungseinstellungen konfigurieren, bevor Sie Mobile VPN with IKEv2 aktivieren:

- Hinzufügen einer Authentifizierungsdomäne zu WatchGuard Cloud.

- Gruppen und Benutzer hinzufügen.

- Fügen Sie die Authentifizierungsdomäne zur Firebox hinzu.

Mobile VPN with IKEv2 unterstützt die Authentifizierung über die lokale Firebox-Authentifizierungsdatenbank (Firebox-DB) sowie über RADIUS und AuthPoint.

Informationen zum Konfigurieren der Authentifizierungseinstellungen finden Sie unter Authentifizierungsmethoden für Mobile VPN.

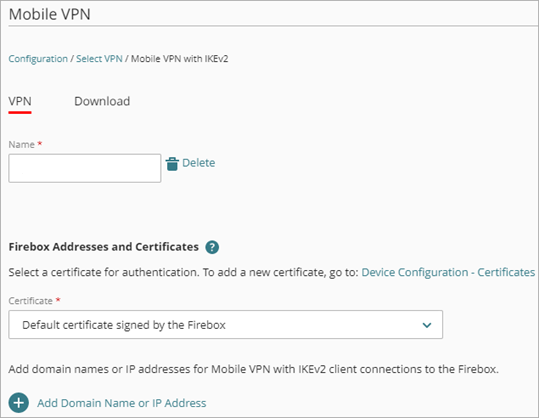

Mobile VPN with IKEv2 aktivieren

So aktivieren Sie Mobile VPN with IKEv2 in WatchGuard Cloud:

- Wählen Sie Konfigurieren > Geräte.

- Wählen Sie die Cloud-verwaltete Firebox aus.

- Klicken Sie auf Gerätekonfiguration.

- Klicken Sie im Abschnitt VPN auf die Kachel Mobile VPN.

Die Seite VPN auswählen wird geöffnet.

-

Klicken Sie auf IKEv2.

Die Konfigurationsseite für Mobile VPN with IKEv2 wird geöffnet.

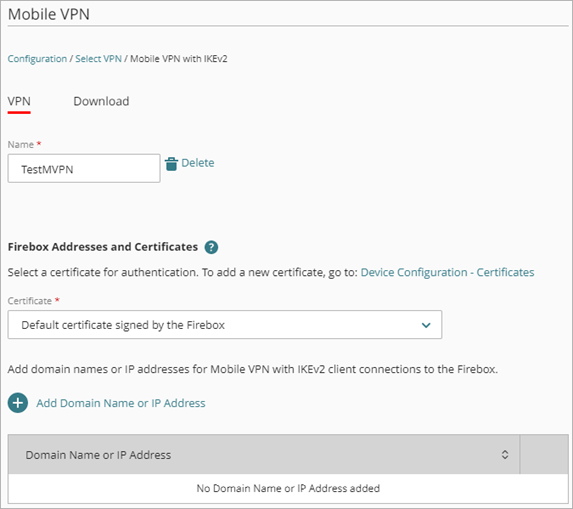

- Geben Sie im Textfeld Name den Namen der VPN-Verbindung ein.

Dieser Name erscheint als VPN-Verbindungsname auf dem Client.

Zertifikate auswählen

Wählen Sie im Abschnitt Firebox-Adressen und Zertifikate ein Zertifikat aus. VPN-Clients nutzen das Zertifikat für die Authentifizierung des VPN-Servers, bei dem es sich um die Firebox handelt. Sie können das von der Firebox signierte Standard-Zertifikat oder ein Drittanbieter-Zertifikat auswählen. Um ein Drittanbieter-Zertifikat verwenden zu können, müssen Sie es zuerst zum Gerät oder zu Ihrem WatchGuard-Konto hinzufügen.

Weitere Informationen über Mobile VPN-Zertifikate finden Sie unter Mobile VPN und Zertifikate und Zertifikate verwalten.

So wählen Sie ein Zertifikat in WatchGuard Cloud aus:

- Öffnen Sie die Mobile VPN with IKEv2-Einstellungen für die Firebox.

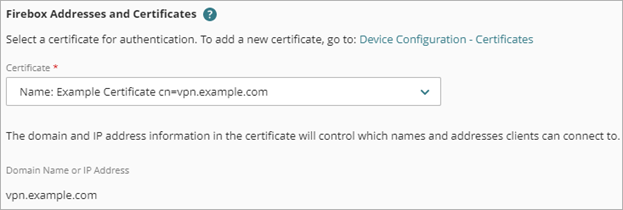

- Wählen Sie im Abschnitt Firebox-Adressen und -Zertifikate ein Zertifikat aus der Dropdown-Liste aus.

Beispiel für ein Drittanbieter-Zertifikat

Standard-Firebox-Zertifikat

Bei Wahl eines Drittanbieter-Zertifikats wird über die Domäne und die Informationen zur IP-Adresse im Zertifikat gesteuert, mit welchen Namen und Adressen sich Clients verbinden können. Wenn Sie das von der Firebox signierte Standardzertifikat auswählen, müssen Sie die IP-Adresse oder den vollqualifizierten Domänennamen (FQDN) für Verbindungen von IKEv2-VPN-Clients zur Firebox eingeben.

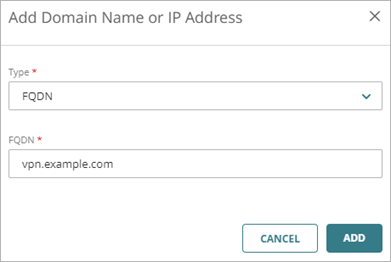

Domänenname oder IP-Adresse hinzufügen

So konfigurieren Sie einen Domänenname oder eine IP-Adresse in WatchGuard Cloud:

- Öffnen Sie die Mobile VPN with IKEv2-Einstellungen für die Firebox.

- Wenn Sie Von der Firebox signiertes Standardzertifikat gewählt haben, klicken Sie auf Domänenname oder IP-Adresse hinzufügen.

Das Dialogfeld Domänenname oder IP-Adresse hinzufügen wird geöffnet.

- Wählen Sie in der Dropdown-Liste Typ den Typ der IP-Adresse aus.

- Host IPv4 — Geben Sie eine IP-Adresse für Verbindungen von IKEv2-VPN-Clients mit der Firebox an.

- FQDN — Geben Sie einen voll qualifizierten Domänennamen für Verbindungen von IKEv2-VPN-Clients mit der Firebox an.

- Geben Sie die Host IPv4-Adresse oder den Domänennamen ein.

Wenn sich Ihre Firebox hinter einem NAT-Gerät befindet, geben Sie die öffentliche IP-Adresse oder den Domänennamen des NAT-Geräts an.

- Klicken Sie auf Hinzufügen.

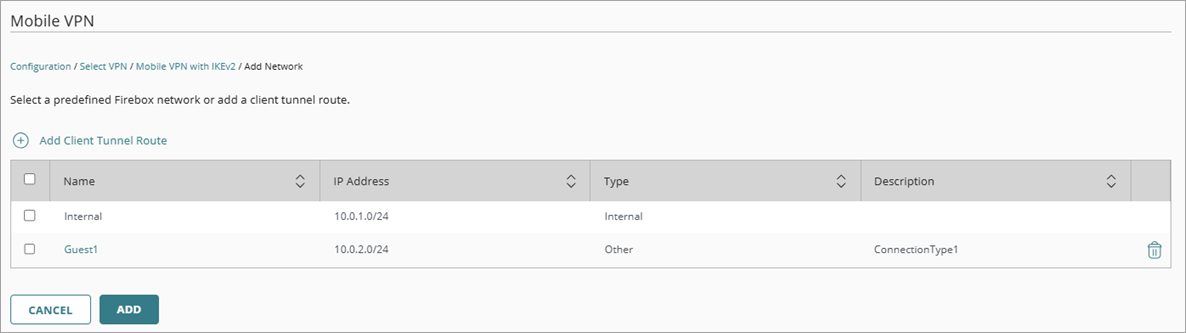

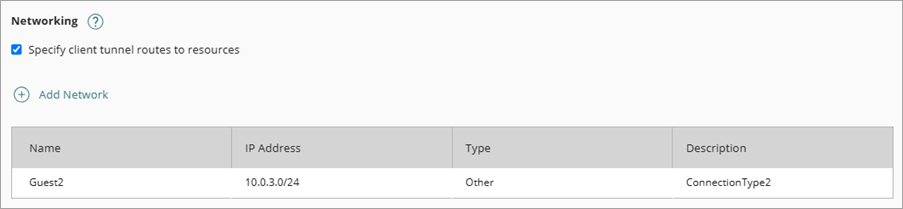

Zugelassene Ressourcen hinzufügen

Standardmäßig passiert der gesamte Datenverkehr von den IKEv2-VPN-Clients, der für das Internet und Ihr lokales Netzwerk bestimmt ist, den VPN-Tunnel und Ihre Firebox-Regeln. Dies bietet durchgängige Sicherheit, aber verringert die Performance. Dies wird auch Full Tunneling oder Standardroute genannt. Dies ist die Standardeinstellung.

Auf Fireboxen mit Fireware v12.9 oder höher können Sie auswählen, den gesamten Datenverkehr vom VPN-Client zum Internet und zu Ihrem lokalen Netzwerk über eine Split-Tunneling genannte Option zu leiten. Ein Split Tunnel bietet bessere Performance als ein Full-Tunnel, da die Firebox weniger Datenverkehr verarbeitet. Ein Split-Tunnel kann jedoch die Sicherheit beeinträchtigen, da die Firebox den von VPN-Clients an das Internet gesendeten Datenverkehr oder den an das Remote-VPN-Client-Netzwerk gesendeten Datenverkehr nicht überprüft.

Sie können eine Client-Tunnelroute als Netzwerkressource hinzufügen. Mit dieser Option können Sie eine Split-Tunnelkonfiguration für Datenverkehr erstellen, der für ein anderes privates Netzwerk als die internen Netzwerke der Firebox bestimmt ist. Beispielsweise können Sie eine Client-Tunnelroute hinzufügen, um ein geroutetes Netzwerk über eine statische Route, eine dynamische Route oder BOVPN zu unterstützen.

Wenn Sie eine Client-Tunnelroute hinzufügen, teilen sich die Konfigurationen Mobile VPN with SSL und Mobile VPN with IKEv2 die verfügbaren zulässigen Ressourcen.

So fügen Sie eine zugelassene Ressource für Split-Tunneling aus WatchGuard Cloud hinzu:

- Wählen Sie im Abschnitt Netzwerk Client-Tunnelrouten für Ressourcen angeben.

Der Abschnitt Netzwerk hinzufügen wird geöffnet. - Klicken Sie auf Netzwerk hinzufügen.

Die Seite Netzwerk hinzufügen wird geöffnet.

- (Optional) Um eine Client-Tunnelroute hinzuzufügen, klicken Sie auf Client-Tunnelroute hinzufügen.

Das Dialogfeld Client-Tunnelroute hinzufügen wird geöffnet. - Geben Sie einen Namen, eine Netzwerk-IP-Adresse und eine optionale Beschreibung ein.

- Klicken Sie auf Hinzufügen.

Die Client-Tunnelroute wird zu einer verfügbaren zulässigen Firebox-Ressource.

Die Client-Tunnelroute ist eine verfügbare zugelassene Firebox-Ressource auf der Seite Netzwerk hinzufügen für die Mobile VPN with SSL- und Mobile VPN with IKEv2-Konfigurationen.

- Wählen Sie eines oder mehrere der auf Ihrer Firebox konfigurierten Netzwerke oder Client-Tunnelrouten.

- Klicken Sie auf Hinzufügen.

Die zugelassenen Ressourcen werden auf der Seite Mobile VPN with IKEv2 angezeigt.

Löschen einer Client-Tunnelroute

Bevor Sie eine Client-Tunnelroute löschen können, stellen Sie sicher, dass die Route nicht von Mobile VPN with SSL als Netzwerkressource verwendet wird, und speichern Sie alle Änderungen an Mobile VPN with SSL-Client-Tunnelrouten. Weitere Informationen finden Sie unter Mobile VPN with SSL für eine Cloud-verwaltete Firebox konfigurieren.

So löschen Sie eine Client-Tunnelroute, aus WatchGuard Cloud:

- Wählen Sie im Abschnitt Netzwerk die Option Client-Tunnelrouten für Ressourcen angeben.

Der Abschnitt Netzwerk hinzufügen wird geöffnet. - Klicken Sie auf Netzwerk hinzufügen.

Die Seite Netzwerk hinzufügen wird geöffnet.

Eine Client-Tunnelroute hat den Typ Andere.

- Wählen Sie eine Client-Tunnelroute und klicken Sie auf

.

.

Das Dialogfeld Netzwerk Löschen wird geöffnet. - Klicken Sie auf Löschen.

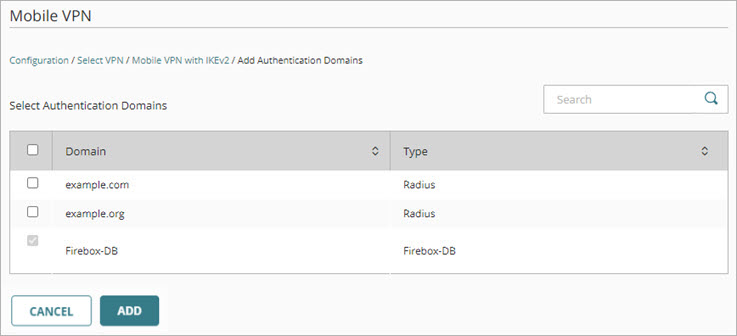

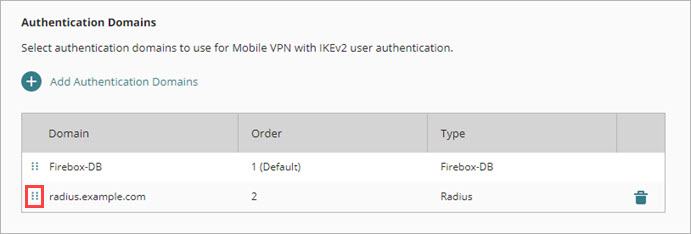

Authentifizierungsdomänen hinzufügen

Standardmäßig nutzt Mobile VPN with IKEv2 die Firebox-Datenbank für die Benutzerauthentifizierung. Sie können auch einen RADIUS-Server oder AuthPoint zur Authentifizierung verwenden.

Bevor Sie Mobile VPN with IKEv2 für die Verwendung einer Authentifizierungsdomäne konfigurieren können, müssen Sie die Authentifizierungsdomäne zu WatchGuard Cloud hinzufügen, Gruppen und Benutzer hinzufügen und die Authentifizierungsdomäne zur Firebox hinzufügen. Weitere Informationen finden Sie unter Authentifizierungsmethoden für Mobile VPN.

Um AuthPoint für die Mobile VPN-Benutzerauthentifizierung auf einer Cloud-verwalteten Firebox zu nutzen, müssen Sie zuerst die Firebox als AuthPoint-Ressource hinzufügen. Dies erfordert Fireware v12.7 oder höher.

Hinzufügen einer Authentifizierungsdomäne:

- Öffnen Sie die Mobile VPN with IKEv2-Einstellungen für die Firebox.

- Klicken Sie auf Authentifizierungsdomäne hinzufügen.

Die Seite Authentifizierungsdomäne hinzufügen wird geöffnet.

- Wählen Sie die Authentifizierungsdomänen aus, die Sie für die Authentifizierung von Mobile VPN with IKEv2-Benutzern verwenden möchten.

- Der erste Server in der Liste ist der Standard-Authentifizierungsserver. Um die Reihenfolge der Server zu ändern, klicken Sie auf den Ziehpunkt für einen Authentifizierungsserver und ziehen ihn in der Liste nach oben oder unten.

- Klicken Sie auf Hinzufügen.

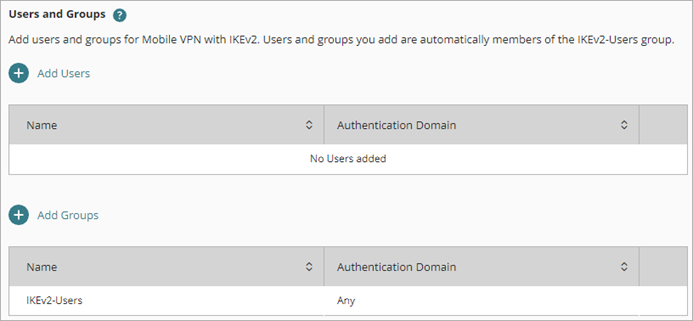

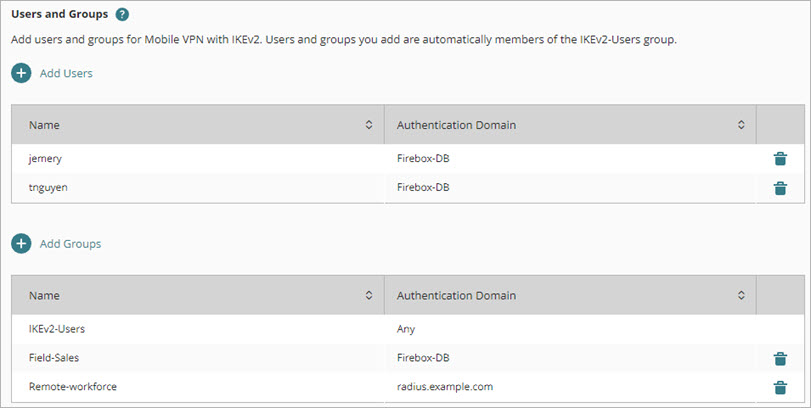

Benutzer und Gruppen hinzufügen

Nachdem Sie die Authentifizierungsdomänen festgelegt haben, wählen Sie Benutzer und Gruppen aus, die einen IKEv2-VPN-Client verwenden können, um eine Verbindung zu den von der Firebox geschützten Netzwerkressourcen herzustellen.

Wenn Sie Benutzer und Gruppen hinzufügen, wählen Sie aus einer Liste von Benutzern oder Gruppen auf den Authentifizierungsservern, die Sie im vorherigen Schritt hinzugefügt haben. Die von Ihnen ausgewählten Benutzer und Gruppen werden automatisch der Gruppe IKEv2-Users hinzugefügt.

Hinzufügen von Benutzern und Gruppen zur Mobile VPN with IKEv2-Konfiguration:

- Öffnen Sie die Mobile VPN with IKEv2-Einstellungen für die Firebox.

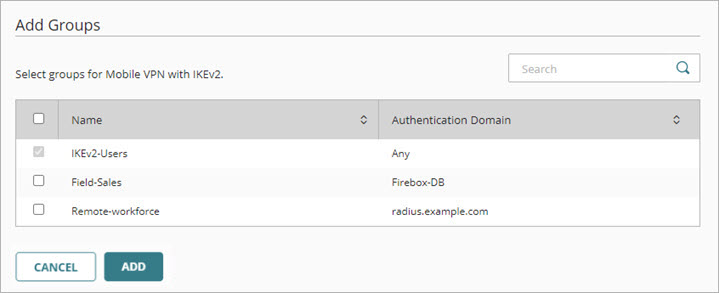

- So fügen Sie Gruppen zur Mobile VPN with IKEv2-Konfiguration hinzu:

- Klicken Sie auf Gruppen hinzufügen.

- Aktivieren Sie das Kontrollkästchen für jede hinzuzufügende Gruppe.

- Klicken Sie auf Hinzufügen.

Die ausgewählten Gruppen werden der Gruppenliste hinzugefügt.

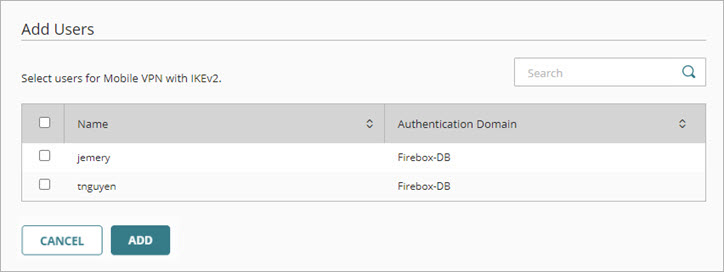

- So fügen Sie Benutzer zur Mobile VPN with IKEv2-Konfiguration hinzu:

- Klicken Sie auf Benutzer hinzufügen.

- Aktivieren Sie das Kontrollkästchen für jeden Benutzer, der zu Mobile VPN with IKEv2 hinzugefügt werden soll.

- Klicken Sie auf Hinzufügen.

Die ausgewählten Benutzer werden zur Benutzerliste hinzugefügt.

- So entfernen Sie einen Benutzer oder eine Gruppe aus der Mobile VPN with IKEv2-Konfiguration: Klicken Sie in der Zeile für diesen Benutzer oder diese Gruppe auf

.

.

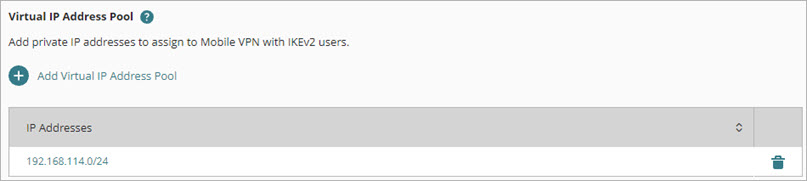

Virtuellen IP-Adressenpools bearbeiten

Der virtuelle IP-Adressenpool ist die Gruppe der privaten IP-Adressen, die die Firebox den Mobile VPN with IKEv2-Benutzern zuweist. Der Standardwert lautet 192.168.114.0/24. Sie können zum Pool weitere Adressen hinzufügen und die Standardadresse entfernen.

Stellen Sie sicher, dass die Netzwerk-IP-Adressen im Virtuellen IP-Adressenpool nicht mit den IP-Adressen kollidieren, die einem Firebox-Netzwerk zugewiesen sind.

Virtuellen IP-Adressenpool aktualisieren:

- Öffnen Sie die Mobile VPN with IKEv2-Einstellungen für die Firebox.

- So fügen Sie IP-Adressen zum Pool hinzu:

- Klicken Sie auf Virtuellen IP-Adressenpool hinzufügen.

Das Dialogfeld Virtuellen IP-Adressenpool hinzufügen wird geöffnet.

- Geben Sie eine IP-Adresse und eine Netzmaske ein.

- Klicken Sie auf Hinzufügen.

- Klicken Sie auf Virtuellen IP-Adressenpool hinzufügen.

- Um eine IP-Adresse aus dem Pool zu entfernen, klicken Sie auf

.

.

Interne DNS-Server verwenden

Standardmäßig verwenden Mobile VPN with IKEv2-Clients den auf dem Client angegebenen DNS-Server. Wenn Sie einen internen DNS-Server für Ihre Firebox unter Gerätekonfiguration > DNS > Interner DNS konfigurieren, können Sie diesen für die mobile VPN DNS-Auflösung verwenden.

Bei Fireboxen mit Fireware v12.9.2 oder höher beinhaltet das WatchGuard Mobile VPN with IKEv2-Client-Profil das Domänennamen-Suffix, das Sie bei der internen DNS-Konfiguration eingegeben haben. Clients nutzen das Domänennamen-Suffix, um lokale Hostnamen auf Ihrem Netzwerk über das VPN aufzulösen.

Die Einstellung Internes DNS verwenden erscheint nur, wenn Ihre Firebox-Konfiguration einen internen DNS-Server enthält. Informationen zum Hinzufügen eines internen DNS-Servers zur Firebox-Konfiguration finden Sie unter DNS-Einstellungen der Firebox konfigurieren.

So konfigurieren Sie mobile VPN-Verbindungen für die Verwendung eines internen DNS-Servers:

- Aktivieren Sie das Kontrollkästchen Internes DNS verwenden.

- Wählen Sie aus der Dropdown-Liste Interner DNS-Server die IP-Adresse eines internen DNS-Servers aus.

Nächste Schritte

Wenn Sie die Mobile VPN with IKEv2-Konfiguration abgeschlossen haben, klicken Sie auf die Registerkarte Download und laden das Mobile VPN with IKEv2-Client-Profil mit Informationen und Einrichtungsdateien für IKEv2-VPN-Clients herunter. Weitere Informationen finden Sie unter Herunterladen des Mobile VPN with IKEv2-Client-Profil.