適用対象: AuthPoint 多要素認証、AuthPoint Total Identity Security

このヘルプのトピックでは、AuthPoint、WatchGuard の多要素認証ソリューションを設定し、完全に配備する方法をご紹介します。この配備ガイドの一部の手順は、AuthPoint Total Identity Security ライセンスを持つアカウントにのみ適用されます。

AuthPoint の使用を開始し、テストする方法の概要については、次を参照してください:クイック スタート — AuthPoint をセットアップする。

AuthPoint は、WatchGuard Cloud から管理することができます。WatchGuard Cloud の詳細については、次を参照してください:WatchGuard Cloud について。

AuthPoint を設定する際には、最初に AuthPoint をファイアウォールと LDAP データベースに接続することをお勧めします。これを行うには、AuthPoint に接続するための AuthPoint Gateway をダウンロードしてインストールし、ファイアウォール用に RADIUS クライアントまたは Firebox リソース を追加し、LDAP データベース用に 外部アイデンティティ を追加する必要があります。

それを行うと、ユーザーが接続する先のアプリケーションの SAML リソースを追加し、それらのリソースの認証ポリシーを割り当てることができるようになります。

最後に、すべての設定が完了し、使用の準備が整ったら、LDAP データベースから AuthPoint にユーザーを同期します。

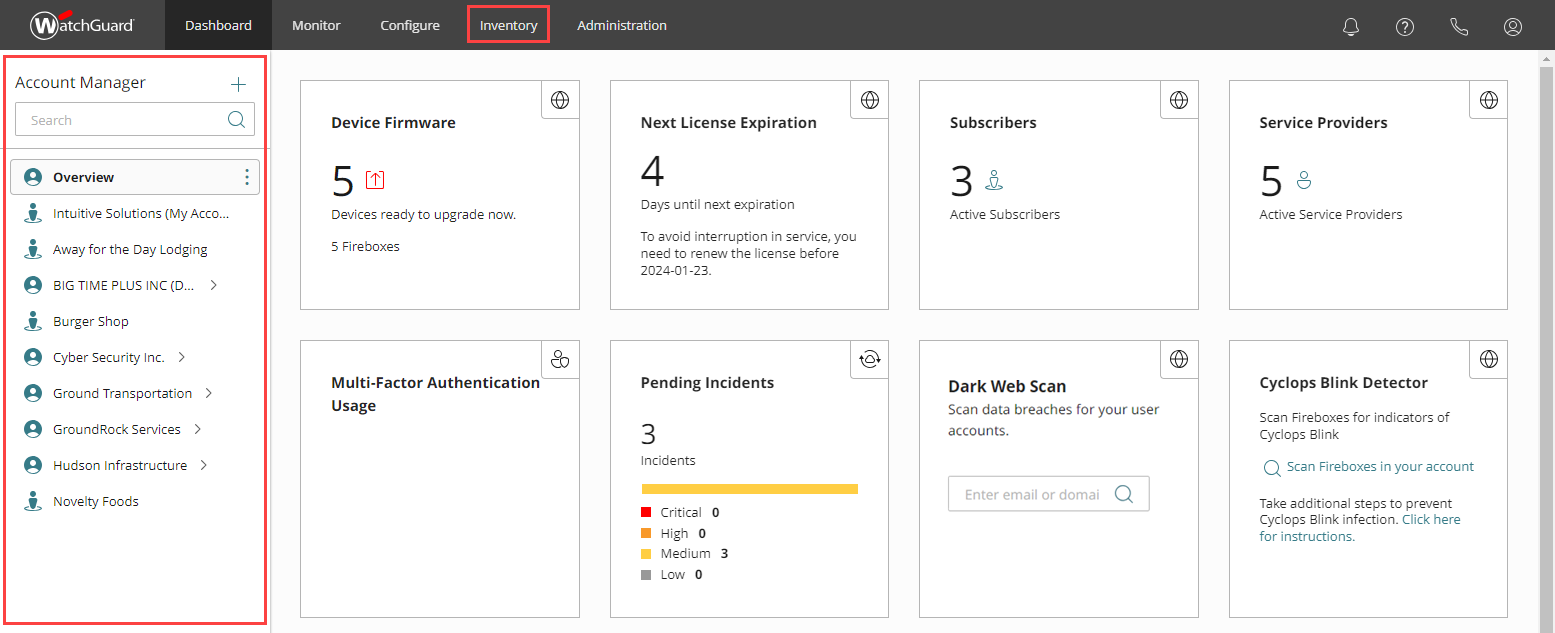

AuthPoint は、WatchGuard Cloud から管理することができます。WatchGuard Cloud アカウントには Service Provider と Subscriber の 2 種類があり、それぞれでは WatchGuard Cloud の表示が異なっています。

Service Provider アカウントを持っているか、Subscriber アカウントを持っているかは、WatchGuard Cloud UI とナビゲーション メニューの外観に基づいて判断することができます。

アカウント マネージャー メニューが表示され、ナビゲーション メニューにインベントリ メニューのオプションが含まれている場合は、Service Provider アカウントです。

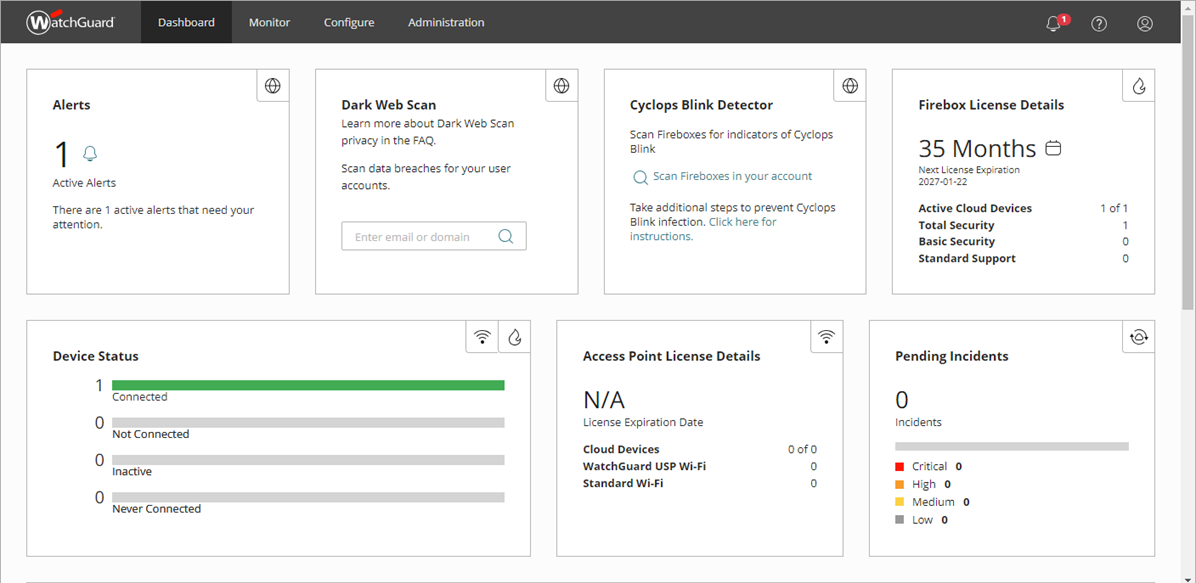

以下に類似したダッシュボードが表示されており、アカウント マネージャー メニューがない場合、Subscriber アカウントです。

Service Provider アカウントを使用している場合は、AuthPoint を設定する前に、インベントリ ページに移動して AuthPoint ユーザー ライセンスをアカウントに割り当てる必要があります。詳細については、次を参照してください:アカウントにユーザーを割り当てる。

WatchGuard Cloud の サービスを構成する セクションでAuthPoint を構成します。

WatchGuard Cloud で AuthPoint management UI に移動するには、次の手順を実行します。

- http://cloud.watchguard.com/ で WatchGuard Cloud にログインします。

WatchGuard Cloud ダッシュボード ページが表示されます。 - ナビゲーション メニューから、構成 > AuthPoint を選択します。Service Provider アカウントをお持ちの場合は、アカウント マネージャーからそのアカウントを選択する必要があります。

AuthPoint 概要ページが開きます。

AuthPoint Gateway は、LDAP または Active Directory サーバーと AuthPoint 間でユーザー アカウント情報を同期するための、ネットワーク上にインストールされるアプリケーションです。

Gateway は RADIUS サーバーとして機能し、RADIUS 認証のほか、LDAP によって同期されたユーザーが SAML リソースで認証を受けるのに必要です。AuthPoint が RADIUS クライアントおよび LDAP データベースと通信できるように Gateway をインストールする必要があります。

ネットワーク上では 1 つ以上の Gateway を構成することができます。構成する 1 つの プライマリ Gateway ごとに 5 つまでの セカンダリ Gateway を構成することができます。

プライマリ Gateway

プライマリ Gateway は LDAP ユーザーを同期し、RADIUS 認証と LDAP ユーザー認証を有効にします。この Gateway は AuthPoint と RADIUS クライアント、AuthPoint Agent for ADFS、および Active Directory または LDAP データベースとの主要な通信ポイントです。

セカンダリ Gateway

セカンダリ Gateway は LDAP ユーザー認証のフェール オーバーとして構成することができます。プライマリ Gateway が使用できない場合、AuthPoint は、プライマリ Gateway が再び使用可能になるまでセカンダリ Gateway を通じて自動的に LDAP ユーザー認証を送信します。

セカンダリ Gateway をバックアップ RADIUS サーバーとして使用することもできます。唯一の制限は、Gateway への認証要求を送信するサードパーティ ソフトウェアまたはデバイスは、追加の RADIUS サーバーの使用に対応していなければならないことです。

負荷分散または LDAP ユーザー同期のためにセカンダリ Gateway を使用することはできません。

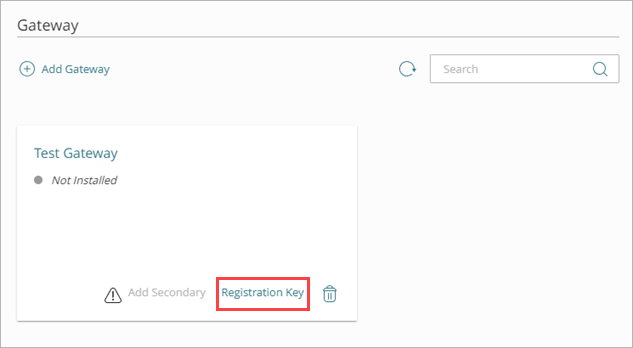

Gateway をインストールする前に、AuthPoint management UI でその構成を行う必要があります。

AuthPoint Gateway を構成してインストールするには、以下の手順を実行してください。

- AuthPoint ナビゲーション メニューから Gateway を選択します。

- Gateway の追加 をクリックします。

- 名前 テキスト ボックスに、Gateway の記述的な名前を入力します。

- 保存 をクリックします。

- Gateway のタイルの下で 登録キー をクリックします。

- Gateway 登録キー ダイアログ ボックスで登録キーをコピーします。Gateway をインストールするにはこの値が必要です。

Gateway 登録キーは 1 回しか使用できません。Gateway のインストールが失敗した場合は、インストールに使用する新たなキーを生成する必要があります。

- ナビゲーション メニューから ダウンロード を選択します。

- Gateway インストーラ セクションで インストーラをダウンロードする をクリックします。

- ダウンロードした Gateway インストーラをインターネット アクセスがあり、RADIUS クライアントおよび LDAP サーバーに接続可能なネットワーク上の任意の場所で実行します。

WatchGuard AuthPoint Gateway セットアップ ダイアログ ボックスが開きます。 - Gateway 登録キー テキスト ボックスに AuthPoint からコピーした Gateway 登録キーを入力するか貼り付けます。

- インストール をクリックします。

- 完了 をクリックします。

- Gateway ページの AuthPoint management UI で、Gateway 名の横にある円形のアイコンにチェックを入れます。緑色のアイコンは、Gateway が正常にインストールされており、AuthPoint と通信できることを示します。

Gateway のインストールが失敗した場合は、インストールに使用する新たな登録キーを生成する必要があります。詳細については、次を参照してください:Gateway 登録キー。

1 つ以上のセカンダリ Gateway を構成する手順の詳細については、次を参照してください:セカンダリ Gateway を構成しインストールする。

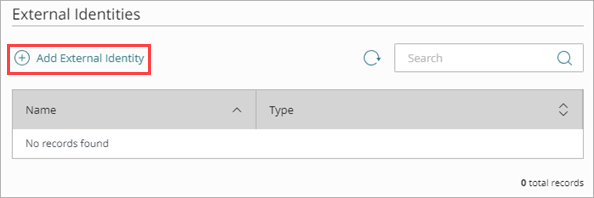

外部アイデンティティ は、ユーザー データベースに接続することで、ユーザー アカウント情報を取得し、パスワードを検証します。外部のユーザー データベースからユーザーを同期するには、外部アイデンティティを追加する必要があります。

この例では、Active Directory または Lightweight Directory Access Protocol (LDAP) データベースからユーザーを同期する手順を示します。外部アイデンティティを作成して Azure Active Directory からユーザーを同期する方法の詳細については、次を参照してください:Azure Active Directory からユーザーを同期する。

外部アイデンティティを追加するには、AuthPoint Management UI で以下の手順を実行します。

- 外部アイデンティティ を選択します。

- 外部アイデンティティを追加する をクリックします。

外部アイデンティティを追加する ページが開きます。

- 種類 ドロップダウン リストから、LDAP 構成 を選択します。

追加のフィールドが表示されます。 - 名前 テキスト ボックスに、外部アイデンティティの記述的な名前を入力します。

- LDAP 検索ベース テキスト ボックスに LDAP データベースを入力します。この例ではドメインが example.com なので、dc=example,dc=com と入力します。ヒント!

LDAP 構文の詳細についてと、外部アイデンティティがユーザーの検索をできる認証サーバー上のディレクトリーを制限するための検索ベースの使用方法については、次を参照してください:Active Directory 検索ベースを探す。

- システム アカウント と パスフレーズ テキスト ボックスに、LDAP 検索とバインドを実行する権限があるユーザーの認証情報を入力します。このユーザーが既定のユーザー フォルダにない場合は、トグルを選択してユーザーの完全な識別名を入力します。最大 255 文字までのパスフレーズを指定することができます。ヒント!

この例では、AuthPoint と呼ばれる OU に administrator という名前のユーザーがいます (既定のユーザー フォルダではない)。そのため、トグルを選択してユーザーの識別名を CN=administrator,OU=AuthPoint,DC=example,DC=com と入力します。このユーザーが既定のユーザー フォルダに含まれている場合は、ユーザー名 管理者 を入力するだけです。

ユーザーがユーザー フォルダーに含まれており、ユーザー名がアカウント名 (sAMAccountName) と異なる場合は、システム アカウント テキスト ボックスにアカウント名を入力する必要があります。

- 同期間隔 ドロップダウン リストから、LDAP データベースを同期する頻度を指定します。24 時間毎 を選択した場合は、毎日何時に同期を開始するかも指定する必要があります。

24 時間おきに同期するように構成された LDAP 外部アイデンティティでは、同期間隔の時間に LDAP サーバーのタイム ゾーンが使用されます。

- 種類 では、これが Active Directory サーバーであるか、異なるタイプの LDAP データベースであるかを選択します。他のデータベースでは、各属性値を指定する必要があります。Active Directory では属性値が既知であるため、これを行う必要はありません。

- ドメイン テキスト ボックスに LDAP ドメイン名を入力します。

- これが Active Directory サーバーではない場合は、各属性の値を入力します。

Active Directory のユーザーが ADFS を使用している場合は、ユーザーのログインに関連する属性の sAMAccountName の値を既定のまま維持する必要があります。

-

サーバー アドレス テキスト ボックスに、LDAP サーバーの IP アドレスを入力します。

Active Directory インスタンスが LDAPSを使用していない場合、外部アイデンティティの LDAPS トグルを無効化する必要があります。これを行うと、既定のポートが 636 から 389 に変わります。

- サーバー ポート テキスト ボックスにサーバーのポートを入力します。

- (任意) 外部アイデンティティ用の冗長アドレスを追加するには、冗長アドレスの追加 をクリックして、同じ LDAP データベースの別のアドレスとポートを入力します。

- 保存 をクリックします。

次に、外部アイデンティティを AuthPoint Gateway の構成に追加する必要があります。その後、LDAP データベースへの接続をテストすることができます。

- ナビゲーション メニューから Gateway を選択します。

- Gateway の 名前 をクリックします。

- LDAP セクションの LDAP 外部アイデンティティの選択 リストで LDAP か Active Directory サーバー を選択します。

- 保存 をクリックします。

- ナビゲーション メニューで 外部アイデンティティ を選択します。

- LDAP データベース用に追加した外部アイデンティティの横で

をクリックし、接続の確認 を選択します。

をクリックし、接続の確認 を選択します。

AuthPoint がこれで LDAP データベースに接続されました。クエリを作成してユーザーを同期することは可能ですが、それを行う前に認証を要求するすべてのアプリケーションとサービスに対してリソースを追加することをお勧めします。

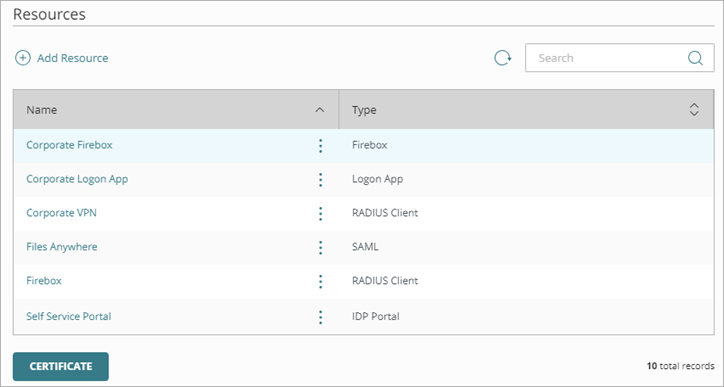

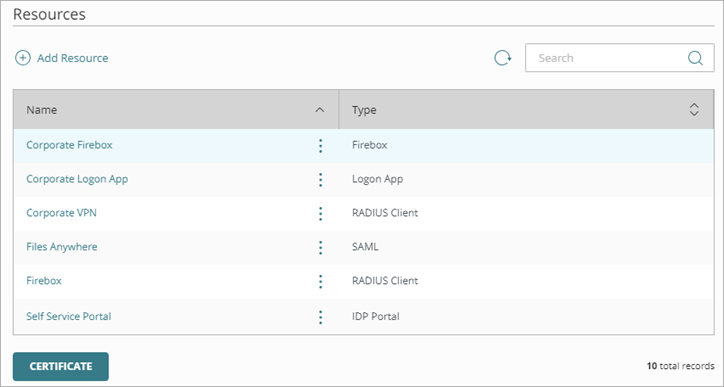

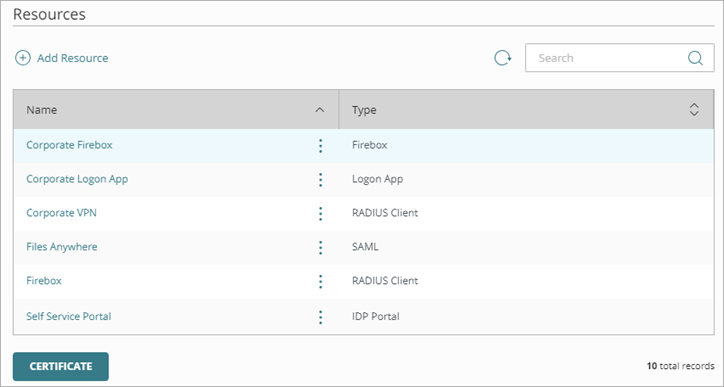

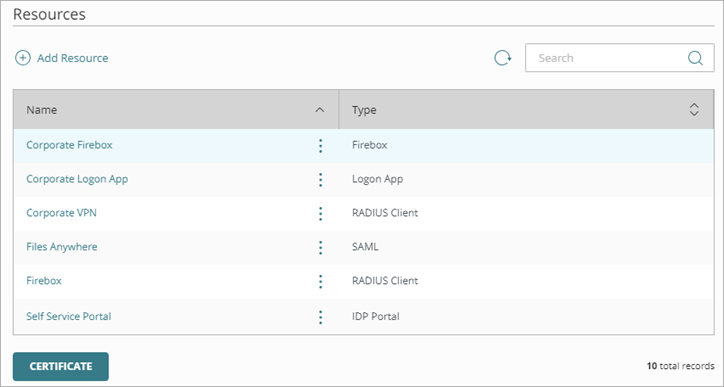

AuthPoint では、リソースは AuthPoint で保護するアプリケーションを指します。リソースを追加する際に、AuthPoint がそのリソースに接続するのに必要な情報を提供します。

AuthPoint でリソースの追加と構成をする際には、そのリソースにログインするのに認証が必要になります。各リソースについて、ユーザーが認証してログインするには、そのリソースを含む認証ポリシーを持つグループのメンバーである必要があります。

特定のリソースに対して認証ポリシーが設定されているグループのメンバーでないユーザーは、そのリソースにログインするために認証することができません。

特定のサードパーティ サービスやアプリケーションで認証を設定する方法の詳細については、AuthPoint 統合ガイド を参照してください。

Fireware v12.7 以降を実行する Firebox で AuthPoint を認証サーバーとして有効化するには、AuthPoint で Firebox リソースを構成します。こうすることで、以下において AuthPoint MFA の構成が容易になります。

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Firebox 認証ポータル

Firebox に MFA を追加するために Firebox リソースを構成すると、AuthPoint はエンド ユーザーの IP アドレスを受け取るので、ユーザーが VPN クライアントで認証するとネットワーク ロケーションのポリシー オブジェクトが適用されます。

Firebox リソースで MS-CHAPv2 が有効になっている場合でも、Gateway 構成に Firebox リソースを追加する必要はありません。このシナリオでは、Firebox は NPS でユーザーのパスワードを検証し、AuthPoint は MFA でユーザーを認証します。

Firebox リソースを構成する前に、デバイスをローカル管理の Firebox として WatchGuard Cloud に登録済みで、接続されていることを確認します。クラウド管理された Firebox や Fireware v12.6.x 以下を実行している Firebox では、Firebox に RADIUS クライアント リソースを構成することをお勧めします。

Firebox を WatchGuard Cloud に登録して接続する手順の詳細については、次を参照してください:ローカル管理の Firebox を WatchGuard Cloud に追加する。

Firebox リソースを追加するには、以下の手順を実行します。

- ナビゲーション メニューから リソース を選択します。

リソース ページが開きます。

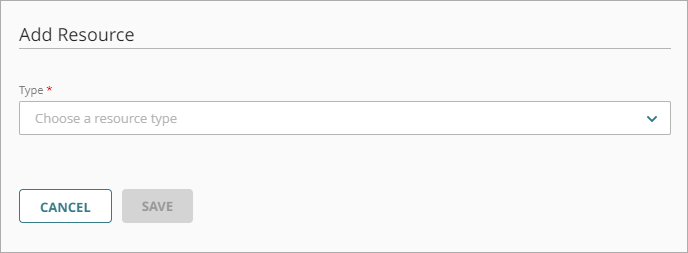

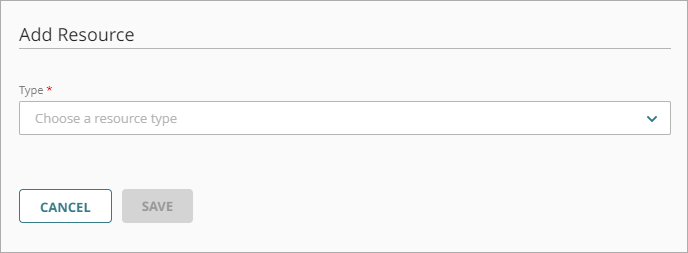

- リソースを追加する をクリックします。

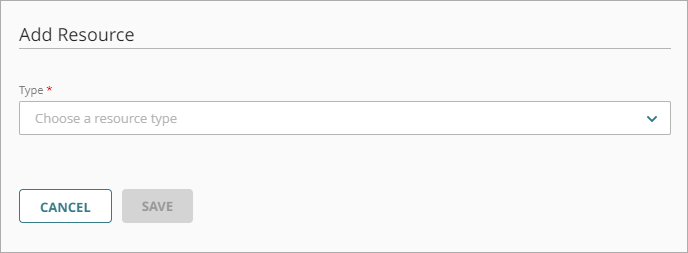

リソースを追加する ページが開きます。

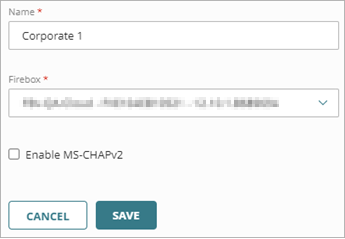

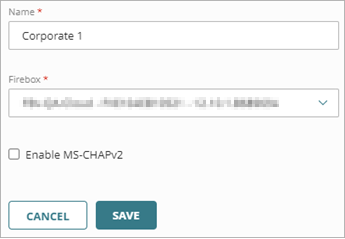

- 種類 ドロップダウン リストから、Firebox を選択します。

- 名前 テキスト ボックスに、リソースの記述的な名前を入力します。

- Firebox ドロップダウン リストから、AuthPoint に接続する Firebox または FireCluster を選択します。このリストには、WatchGuard Cloud に追加したローカル管理の Firebox および FireCluster のみが表示されています。

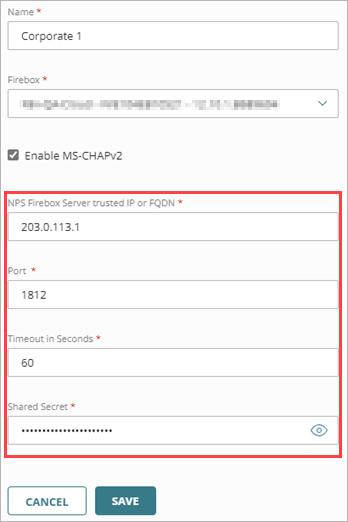

- MS-CHAPv2 認証要求を許可するよう Firebox リソースを構成するには、MS-CHAPv2 の有効化 トグルをクリックします。

追加のテキスト ボックスが表示されます。IKEv2 VPN クライアントを使用しているのがローカルの AuthPoint ユーザーのみの場合は、MS-CHAPv2 を有効にする必要はありません。

- NPS RADIUS サーバーの信頼済み IP または FQDN テキスト ボックスに、NPS RADIUS サーバーの IP アドレスまたは完全修飾ドメイン名 (FQDN) を入力します。

- ポート テキスト ボックスに、NPS が通信に使用するポートを入力します。既定のポートは 1812 です。

- タイムアウトまでの残り時間 (秒) テキスト ボックスに、秒単位で値を入力します。タイムアウト値は、プッシュ認証の有効期限が切れるまでの時間です。

- 共有シークレット テキスト ボックスに、NPS および Firebox が通信に使用する共有シークレット キーを入力します。

- 保存 をクリックします。

AuthPoint に Firebox リソースを追加すると、Firebox の AuthPoint 認証サーバーが有効になります。MFA を追加するには、必要な機能の AuthPoint 認証サーバーを使用するように Firebox を構成する必要があります。

- Mobile VPN with SSL — Fireware で、AuthPoint を Mobile VPN with SSL 構成のプライマリ認証サーバーとして構成します。詳細な手順については、Firebox Mobile VPN with SSL と AuthPoint の統合 を参照してください。

AuthPoint 認証サーバーを Mobile VPN with SSL の構成に追加した場合、ユーザーは WatchGuard Mobile VPN with SSL クライアント v12.7 以降または OpenVPN SSL クライアントをダウンロードして使用する必要があります。

- Mobile VPN with IKEv2 — Fireware で、AuthPoint を Mobile VPN with IKEv2 構成のプライマリ認証サーバーとして構成します。詳細な手順については、Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合 または Azure Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合 を参照してください。

- Firebox 認証ポータル — Fireware で、AuthPoint をユーザーとグループの認証サーバーとして指定します。詳細な手順については、AuthPoint による Firebox 認証 を参照してください。

- Fireware Web UI — Fireware で、システム > ユーザーとロール の順に選択し、AuthPoint を認証サーバーとして、Fireware にデバイス管理ユーザーを追加します。詳細については、次を参照してください:Firebox のユーザーおよびロールを管理する

RADIUS クライアント リソースは、RADIUS パケットを AuthPoint Gateway に送信するデバイスまたはアプリケーションを表します。これらは通常、ファイアウォールや VPN のユーザーを認証するのに使用されます。

Fireware v12.7 以降を実行し、ローカルに管理される Firebox として WatchGuard Cloud に追加された Firebox で MFA を構成するには、Firebox リソースを追加することをお勧めします。

RADIUS クライアント リソースは AuthPoint Gateway にリンクされていなければなりません。また、RADIUS サーバー (AuthPoint Gateway) と RADIUS クライアントが通信できるように共有シークレット キーを選択する必要があります。

RADIUS クライアント リソースを追加するには、以下の手順を実行します。

- ナビゲーション メニューから リソース を選択します。

- リソースを追加する をクリックします。

リソースを追加する ページが開きます。 - 種類 ドロップダウン リストから、RADIUS クライアント を選択します。

- 名前 テキスト ボックスに、リソースの記述的な名前を入力します。

- RADIUS クライアントの信頼済み IP または FQDN テキスト ボックスに、RADIUS クライアントが RADIUS パケットを AuthPoint Gateway に送信するのに使用する IP アドレスを入力します。これはプライベート IP アドレスでなければなりません。Firebox の場合、これは通常、Firebox の信頼済み IP アドレスです。

- RADIUS 属性 11 の送信された値 ドロップダウン リストから、RADIUS 応答で送信された属性 11 (フィルタ ID) 値を指定します。ユーザーの AuthPoint グループまたはユーザーの Active Directory グループを送信する選択が可能です。

フィルタ ID の値を指定するには、バージョン 5 以降の AuthPoint Gateway をインストールする必要があります。

- 共有シークレット テキスト ボックスに、RADIUS サーバー (AuthPoint Gateway) および RADIUS クライアントが通信するのに使用するパスワードを入力します。

- MS-CHAPv2 認証要求を許可するよう RADIUS クライアント リソースを構成するには、MS-CHAPv2 の有効化 トグルを有効にします。これは、IKEv2 で AuthPoint MFA を構成する場合に行います。

追加のフィールドが表示されます。MS-CHAPv2 を有効にするには、バージョン 5.3.1 以降の AuthPoint Gateway をインストールする必要があります。

- NPS RADIUS サーバーの信頼済み IP または FQDN テキスト ボックスに、NPS RADIUS サーバーの IP アドレスまたは FQDN を入力します。

- ポート テキスト ボックスに、NPS と通信するのに使用する Gateway (RADIUS サーバー) のポート番号を入力します。既定のポートは 1812 です。

NPS と Gateway が同じサーバーにインストールされている場合、Gateway が NPS と通信する際に使用するポートは、Gateway が RADIUS クライアントと通信する際に使用するポートとは別である必要があります。

- タイムアウトまでの残り時間 (秒) テキスト ボックスに、秒単位で値を入力します。タイムアウト値は、プッシュ認証の有効期限が切れるまでの時間です。

- 保存 をクリックします。

次に、RADIUS クライアント リソースを AuthPoint Gateway の構成に追加する必要があります。これは、RADIUS クライアントが RADIUS サーバー (Gateway) および AuthPoint と通信するのに必要です。

RADIUS クライアント リソースを Gateway に追加するには、以下の手順を実行します。

- ナビゲーション メニューから Gateway を選択します。

- Gateway の 名前 をクリックします。

- RADIUS セクションの ポート テキスト ボックスに、Gateway (RADIUS サーバー) と通信するのに使用する RADIUS クライアントのポート番号を入力します。既定の Gateway ポートは 1812 と 1645 です。

既にポート 1812 か 1645 を使用する RADIUS サーバーをインストール済みの場合は、AuthPoint Gateway に異なるポートを使用する必要があります。

- RADIUS リソースの選択 リストから RADIUS クライアント リソースを選択します。

- 保存 をクリックします。

これで RADIUS クライアント リソースを追加し、Gateway と接続することに成功しました。最後の手順は RADIUS クライアントを認証のために構成することです。特定の RADIUS クライアント リソースを構成する手順については、AuthPoint 統合ガイド を参照してください。

SAML リソースは、Microsoft や Salesforce など、ユーザーの接続先であるサードパーティ サービスのプロバイダ (サードパーティ サービス プロバイダ) と AuthPoint を接続します。SAML リソースを追加して、ユーザーがそれらのサービスやアプリケーションに接続できるようになる前にユーザー認証を要求するアクセス ポリシーを定義します。

AuthPoint で SAML リソースを追加する前に、サードパーティのサービス プロバイダの SAML 認証を構成する必要があります。これを行うには、AuthPoint のメタデータを AuthPoint management UI の リソース ページからダウンロードして、メタデータ ファイルをサードパーティのサービス プロバイダにインポートします。

AuthPoint メタデータは、AuthPoint を特定し、サードパーティのサービス プロバイダとアイデンティティ プロバイダ (AuthPoint) の間の信用関係を確立するのに必要な情報を提供します。

サードパーティのサービス プロバイダの SAML 認証を構成するには、以下の手順を実行します。

- リソース を選択します。

- 証明書 をクリックします。

- リソースのサービス プロバイダが必要とする内容に基づいて、証明書管理 ページのリソースと関連付ける AuthPoint 証明書の横で

をクリックし、メタデータをダウンロードするオプションを選ぶか、メタデータ URL をコピーするか、証明書をダウンロードするか、指紋をコピーします。

をクリックし、メタデータをダウンロードするオプションを選ぶか、メタデータ URL をコピーするか、証明書をダウンロードするか、指紋をコピーします。AuthPoint メタデータは、信頼できるアイデンティティ プロバイダとして AuthPoint を識別するのに必要な情報をリソースに提供します。これは SAML 認証に必要です。

- AuthPoint メタデータ ファイルをサードパーティのサービス プロバイダにインポートし、サービス プロバイダから Service Provider エンティティ ID および アサーション コンシューマー サービス の値を取得します。これらの値は AuthPoint で SAML リソースを構成するのに必要です。

特定の SAML リソースを構成する手順については、AuthPoint 統合ガイド を参照してください。

AuthPoint management UI で SAML リソースを追加するには、以下の手順を実行します。

- リソース を選択します。

- リソースを追加する をクリックします。

リソースを追加する ページが開きます。

- 種類 ドロップダウン リストから、SAML を選択します。

- 名前 テキスト ボックスにリソースの名前を入力します。これにはアプリケーションの名前を使用することをお勧めします。

- アプリケーション タイプ ドロップダウン リストから関連するアプリケーションを選択するか、アプリケーションがリストにない場合は その他 を選択します。「その他」の種類のアプリケーションでは、IdP ポータルでこのアプリケーションのリレー状態、カスタム属性、カスタム画像が表示されるよう指定することができます。

統合ガイド リンクをクリックし、アプリケーションを設定するための手順を説明したヘルプ トピックを開くことができます。このリンクは特定の状況に依存します。

- (任意) 「その他」の種類のアプリケーションを選択した場合は、この SAML リソースのリレー状態パラメータを指定することができます。

- Service Provider エンティティ ID および アサーション コンシューマー サービス テキストボックスに、アプリケーションのサービス プロバイダからの値を入力します。

- ユーザー ID ドロップダウン リストから、どのユーザー ID 属性をサービス プロバイダに送信するかを選択します。サービス プロバイダは AuthPoint ユーザーのユーザー ID 属性をアプリケーションのユーザー名と比較します。これらの値は必ず一致する必要があります。

たとえば、Salesforce では、ドメイン名を含む電子メール形式のユーザー名が必要です。AuthPoint のユーザー名にはドメインが含まれないため、ユーザー ID は Salesforce のユーザー名と一致するように電子メール アドレスでなければなりません。

- (任意) サービス プロバイダから証明書をアップロードするには ファイルの選択 をクリックします。証明書をアップロードすると 暗号化が有効 トグルを選択し、SAML 通信の暗号化を有効または無効にすることができます。

- AuthPoint 証明書 ドロップダウン リストからリソースと関連付ける AuthPoint 証明書を選択します。これは、メタデータをダウンロードしたのと同じ証明書でなければなりません。AuthPoint 証明書は、信頼できるアイデンティティ プロバイダとして AuthPoint を識別するのに必要な情報をリソース (サービス プロバイダ) に提供します。アカウントの既定の AuthPoint 証明書を置き換えていない場合は、既定値のままでかまいません。詳細については、次を参照してください:証明書管理。

- アプリケーションのタイプによっては追加の情報が必要な場合があります。該当する場合は、アプリケーションに必要な必須の追加のフィールドに記入します。

- (任意) 「その他」の種類のアプリケーションを選択した場合は、この SAML リソースに 1 つ以上のカスタム属性を指定することができます。これは一部のアプリケーションで必要です。カスタム属性を追加するには、以下の手順を実行します。

- 属性を追加する をクリックします。

属性を追加する ウィンドウが開きます。 - 属性名 を入力します。この値では大文字と小文字が区別されます。

- 以下から価値を得る ドロップダウン リストで、このカスタム属性に使用する値を選択します。静的な値の場合は 固定値 を選択して使用する固定値を指定します。

- 保存 をクリックします。

- 属性を追加する をクリックします。

- (任意) 「その他」の種類のアプリケーションを選択した場合は、IdP ポータルでこのアプリケーションについて表示させるカスタム画像をアップロードすることができます。画像をアップロードするには、コンピュータからインポートするファイルの選択か、画像ファイルを選択します。

- 保存 をクリックします。

WARNING: Windows 7 以前の Windows、または Windows 2008 R2 かそれ以下のサーバーを実行しているコンピュータに Logon App をインストールしないでください。

Logon App を使用すると、ユーザーがコンピュータやサーバーにログインする際に認証を要求することができます。これには RDP と RD Gateway の保護が含まれます。

Logon App には次の 2 つの部分があります。

- AuthPoint で構成するリソース

- コンピュータまたはサーバー上にインストールするアプリケーション

Logon App をインストールすると、ログインに認証が必要になります。ログイン画面で、ユーザーはパスワードを入力し、許可されたいずれかの認証方法 (プッシュ通知、ワンタイム パスワードまたは QR Code) を選択する必要があります。

AuthPoint ライセンスの有効期限が切れた場合、または Logon App リソースを削除した場合、ユーザーはパスワードだけを使ってコンピュータにログインできます。

開始するには、その Logon App のリソースを追加する必要があります。

- AuthPoint ナビゲーション メニューから リソース を選択します。

- リソースを追加する をクリックします。

リソースを追加する ページが開きます。

- 種類 ドロップダウン リストから、Logon App を選択します。

追加のフィールドが表示されます。

- 名前 テキスト ボックスに、このリソースの名前を入力します。

- (任意) サポート メッセージ テキスト ボックスに、ログオン画面に表示するメッセージを入力します。

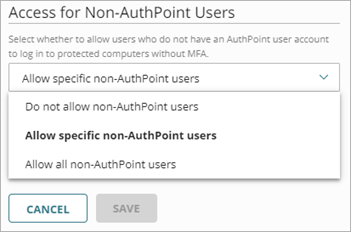

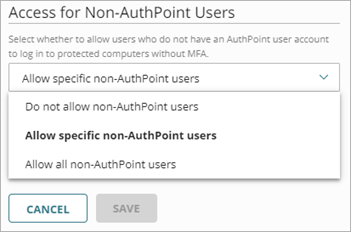

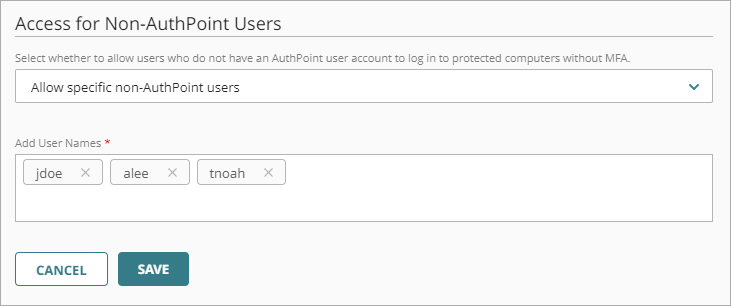

- 非 AuthPoint ユーザーのアクセス ドロップダウン リストから、AuthPoint ユーザー アカウントを持っていないユーザーが MFA なしで保護対象コンピュータにログインできるようにするかどうかを選択します。以下の 3 つのオプションのいずれかを選択することができます。

- 非 AuthPoint ユーザーを許可しない

- 特定の非 AuthPoint ユーザーが MFA なしでログインできるようにする

- すべての非 AuthPoint ユーザーが MFA なしでログインできるようにする

非 AuthPoint ユーザーに MFA なしでのログインを許可できるのは、ユーザー名が同じ AuthPoint ユーザー アカウントが存在しない場合に限られます。

- 特定の非 AuthPoint ユーザーが MFA を使わずにログインできるように許可するように選択した場合は、ユーザー名の追加 テキスト ボックスに、MFA を使わずにログインできるそれぞれの非 AuthPoint ユーザーのユーザー名を入力します。MFA を使わずにログインできる非 AuthPoint ユーザーは、最大 50 人まで指定できます。

- 保存 をクリックします。

OS に関係なく、Logon App がインストールされている各コンピュータに追加の Logon App リソースを追加する必要はありません。複数のドメインがある場合に複数の Logon App リソースが必要となるだけです。

Logon App リソースを追加したら、認証を要求するコンピュータやサーバーに Logon App をインストールする必要があります。次の手順では、Logon App を手動でインストールする方法を説明します。また、Windows のコマンド プロンプトから Logon App をインストールしたり、Active Directory GPO を使用して複数のコンピュータにリモートで Logon App をインストールしたりすることもできます。詳細な手順については、次を参照してください:Windows コマンド プロンプトから Logon App をインストールする および Active Directory GPO を使用して Logon App をインストールする。

Logon App をインストールするには、以下の手順を実行します。

- ダウンロード を選択します。

- Logon App セクションのオペレーティング システムの横で インストーラをダウンロードする をクリックします。

- 構成をダウンロード をクリックして Logon App の構成ファイルをダウンロードします。

OS に関係なく、同一のドメインにインストールされた各 Logon App には、同一の構成ファイルを使用することができます。

- コンピュータ上で、ダウンロードした構成ファイルを Logon App のインストーラ (.MSI または .PKG ファイル) と同じディレクトリに移動します。

- Logon App のインストーラを実行して Logon App をインストールします。

Logon App をインストールする際には、ユーザーが初めてログオンをする前に Logon App をインストールするコンピュータがインターネットに接続されている必要があります。これは、Logon App が AuthPoint と通信して認証ポリシーを確認するために必要です。

アイデンティティ プロバイダ (IdP) ポータル リソースは、ユーザーが使用できる SAML リソースのリストを表示するポータル ページです。これにより、ユーザーがリソースにアクセスしやすくなります。ユーザーは IdP ポータルにログインし、アクセスできるリソースを確認します。

この機能を有効にすると、ユーザーは IdP ポータルにログインしてハードウェア トークンとソフトウェア トークンを有効にすることもできます。

IdP ポータル リソースを認証ポリシーに追加すると、SSO のログイン ページでは、その認証ポリシーに追加されたグループのユーザーがポータル ページにリダイレクトされます。

IdP ポータルを使って AuthPoint を設定するには、以下の手順を実行します。

- リソース を選択します。

- リソースを追加する をクリックします。

リソースを追加する ページが開きます。

- 種類 ドロップダウン リストから、IdP ポータル を選択します。

- 名前 テキスト ボックスに、リソースの記述的な名前を入力します。

- アカウント エイリアス テキスト ボックスに IdP ポータルの URL に追加する一意の値を入力します。IdP ポータルの URL は、常に https://authpoint.watchguard.com/<account_alias> になります。この例では、アカウントのエイリアスは washington であるため、IdP ポータルの URL は https://authpoint.watchguard.com/washington となります。

- ユーザーが IdP ポータルでハードウェア トークンやソフトウェア トークンのアクティブ化をできるようにするには、ユーザーが IdP ポータルでトークンを管理できるようにする トグルを有効にします。

- 保存 をクリックします。

複数の認証ポリシーで同じ IdP ポータル リソースを使用することが可能です。AuthPoint で追加の IdP リソースを追加する必要はありません。

認証 API は、AuthPoint MFA の保護をカスタム アプリケーションに追加するのに使用できる RESTful API です。認証 API を使用するには、AuthPoint management UI で RESTful API Client リソースを構成する必要があります。このリソースは API クライアントを表し、ユーザーが認証できる方法を決定する認証ポリシーを構成するのに使用されます。

リソースを構成する手順の詳細については、次を参照してください:RESTful API Client の MFA を構成する。

Remote Desktop Web Access は、サーバーから公開されたアプリケーションのリストを表示する ページです。このページから、アプリケーションのアイコンをクリックして、そのアプリケーションを起動することができます。

AuthPoint Agent for RD Web は、RD Web アクセスに多要素認証の保護を追加します。Agent for RD Web を構成する際には、ユーザーは RD Web ページに接続するのに AuthPoint MFA を使って認証する必要があります。

RD Web の MFA の構成には 2 つの部分があります。

- AuthPoint で構成するリソース

- RD Web サーバーにインストールするエージェント

RD Web の MFA を構成する手順の詳細については、次を参照してください:AuthPoint Agent for RD Web について。

Active Directory Federation Services (ADFS) は、ユーザーが自分の Active Directory 認証情報を使って外部システムやアプリケーションにログインするための Active Directory のシングル サインオン ソリューションです。ユーザーが自分の組織の Web ベースのアプリケーションにログインする際に、シングル サインオンを利用できるようにします。

AuthPoint ADFS エージェントを使用すると、多要素認証 (MFA) を ADFS に追加してセキュリティを強化することができます。これを行うには、AuthPoint management UI で ADFS リソースを追加し、ADFS サーバーに ADFS エージェントをインストールする必要があります。

ADFS の MFA を構成する手順の詳細については、次を参照してください:ADFS の MFA を構成する。

AuthPoint にリソースを追加して構成したら、ユーザーのグループを作成する必要があります。AuthPoint では、ユーザーがどのリソースにアクセスできるかをグループで定義します。AuthPoint でユーザーをグループに追加した後、そのグループを、ユーザーが認証できるリソースを指定する 認証ポリシー に追加します。

認証ポリシーを追加したり、ユーザーを AuthPoint に追加する前に、少なくとも 1 つのグループを追加する必要があります。

AuthPoint グループを追加する方法は 2 つあります。

- WatchGuard Cloud でホストされているグループを WatchGuard Cloud Directory に追加する

- 外部ユーザー データベースからグループを同期する

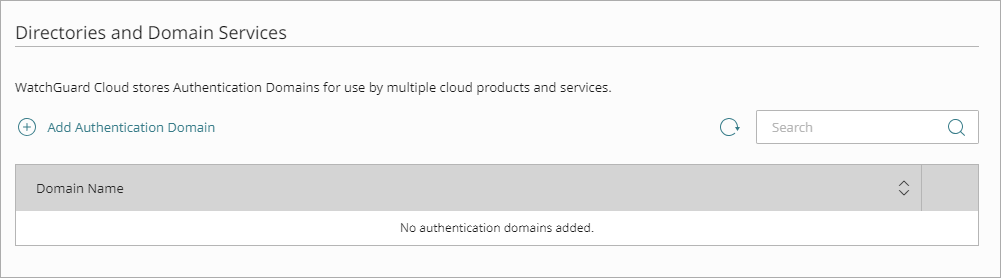

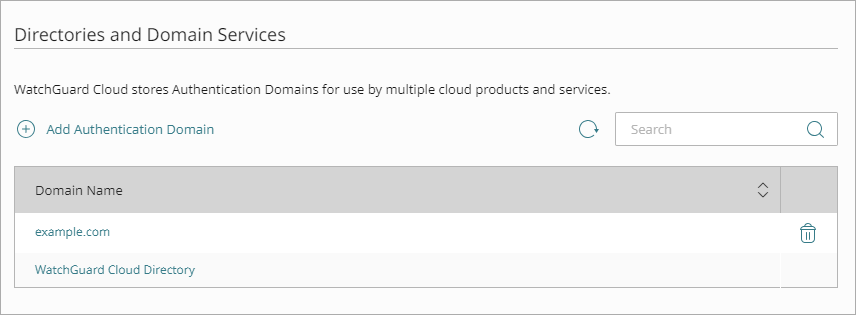

WatchGuard Cloud でホストされているユーザーとグループを、WatchGuard Cloud ディレクトリとドメイン サービスで WatchGuard Cloud Directory に追加することができます。WatchGuard Cloud Directory に追加するグループは、AuthPoint にも自動的に追加されます。WatchGuard Cloud Directory の詳細については、次を参照してください:WatchGuard Cloud Directory について。

Active Directory や Azure Active Directory から外部のグループを同期するには、外部アイデンティティを追加して、新しい同期グループを作成する オプション が有効なグループ同期を作成する必要があります。これは、以下で詳しく説明されています:ステップ 9 — LDAP データベースからユーザーを同期する。

WatchGuard Cloud でホストされているグループを WatchGuard Cloud Directory に追加するには、以下の手順を実行します:

- 構成 > ディレクトリとドメイン サービス の順に選択します。

ディレクトリとドメイン サービス ページが開きます。

- 認証ドメインを追加する をクリックします。

認証ドメインを追加する ページが開きます。

- WatchGuard Cloud Directory を作成するかどうかを選択します。

- 次へ をクリックします。

- WatchGuard Cloud Directory を作成することを確認します。

ディレクトリとドメイン サービス ページが開き、WatchGuard Cloud Directory が WatchGuard Cloud アカウントに追加されます。

- ディレクトリとドメイン ページで、WatchGuard Cloud Directory のドメイン名をクリックします。

- グループ タブを選択します。

- グループを追加する をクリックします。

- 新規のグループページで、名前 とグループの 記述 を入力します。この記述は任意ですが、グループの目的を指定することをお勧めします。この例では、このグループの名前は Group A です。

- 保存 をクリックします。

グループは WatchGuard Cloud Directory のグループ リストにリストされます。このグループは、AuthPoint のグループ ページにも追加されます。

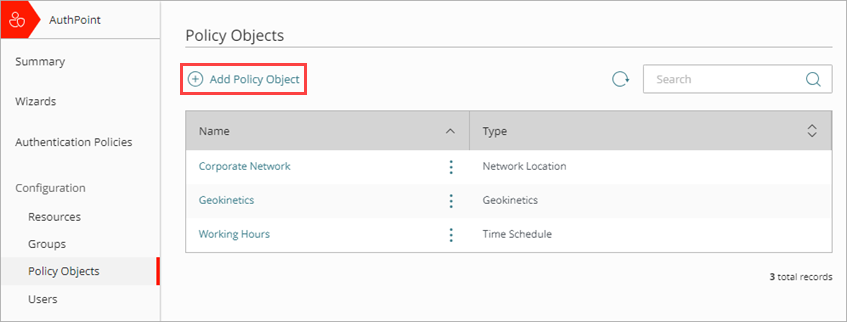

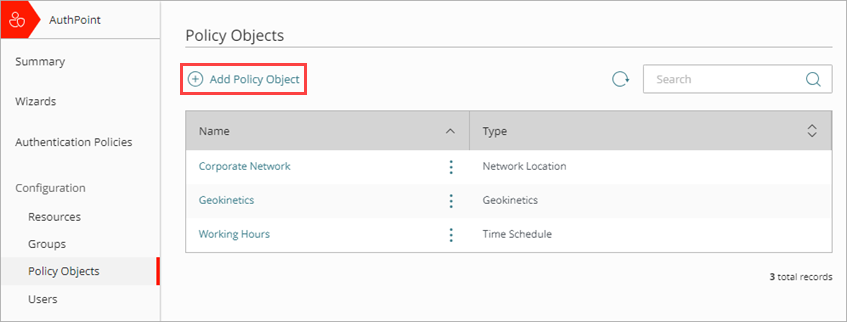

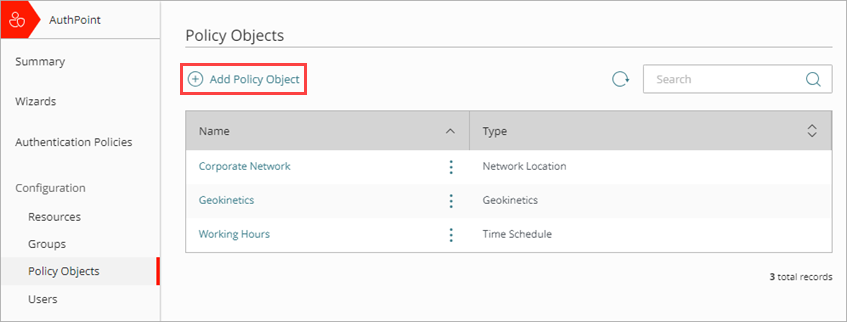

ポリシー オブジェクトとは、ネットワーク ロケーションなど、個別に構成可能なポリシーの構成要素です。ポリシー オブジェクトを構成してから、認証ポリシーに追加します。

以下の種類のポリシー オブジェクトを構成することができます。

ネットワーク ロケーション

ネットワーク ロケーションのポリシー オブジェクトを使用すると、IP アドレスのリストを指定することができます。これにより、指定したネットワーク ロケーションの IP アドレスから認証を受けた場合にのみ適用される、認証ポリシーを構成することができます。

タイム スケジュール

タイム スケジュール ポリシー オブジェクトを使用すると、認証ポリシーをユーザー認証に適用する日時を指定することができます。認証ポリシーにタイムスケジュールを追加すると、指定したタイム スケジュールの間にユーザーが認証を行った場合にのみ、ポリシーが適用されます。

ジオフェンス

ジオフェンス ポリシー オブジェクトを使用すると国のリストを指定することができます。これにより、ユーザーは、それらの国から認証を受けた場合にのみ適用される認証ポリシーを構成することができます。場所ごとに異なる MFA 要件を適用する場合、または特定の国における認証をブロックする場合に、このポリシーを用います。

ジオキネティクス

ジオキネティクス ポリシー オブジェクトにより、ユーザーの現在地と最後に認証が正常に行われた場所を比較するポリシー オブジェクトを作成することができます。AuthPoint では、認証発生の距離と時間に基づいて、前回の認証の地点からユーザーがその時間内で移動できないと考えられる場所での認証が自動的に拒否されます。

認証ポリシーにポリシー オブジェクトを追加すると、そのポリシーは、認証とポリシー オブジェクトの条件に合致するユーザー認証にのみ適用されます。たとえば、ポリシーに特定のネットワーク ロケーションを追加すると、そのポリシーは、そのネットワーク ロケーションから行われるユーザー認証にのみ適用されます。

ポリシー オブジェクトが含まれていない、同じグループやリソースを対象とした 2 つ目のポリシーも作成することをお勧めします。ポリシー オブジェクトを含むポリシーのみを持つユーザーは、ポリシー オブジェクトの条件が認証に適用されない場合、そのリソースへアクセスすることはできません (認証が拒否されたためではなく、適用するポリシーを持っていないため)。

- ネットワーク ロケーションを含むポリシーのみを持つユーザーが、そのネットワーク ロケーションではない場所で認証されると、そのリソースへアクセスすることはできません。

- タイム スケジュールを含むポリシーのみを持つユーザーが、そのタイム スケジュールの時間外に認証されると、アクセスすることはできません。

- ジオフェンスが含まれているアクセスを許可するポリシーのみが設定されているユーザーの場合は、指定国以外では認証を受けてもリソースにアクセスすることができません。

2 つのポリシー (ポリシー オブジェクトを含むポリシーと含まないポリシー) がある場合、ポリシー オブジェクトを含むポリシーに、より高い優先度を割り当てます。詳細については、次を参照してください:ポリシーの優先順位について。

ジオキネティクス ポリシー オブジェクトは、認証が完了した後に適用されるため、他のポリシー オブジェクトとはしくみが異なります。ジオキネティクスにより認証条件に影響が及ぶことはありません。そのため、ジオキネティクス ポリシー オブジェクトを認証ポリシーに追加する場合も、ジオキネティクス ポリシー オブジェクトなしで 2 つ目のポリシーを作成する必要はありません。

ジオフェンスおよびジオキネティクス ポリシー オブジェクトによる認証をサポートするには、以下のバージョンの AuthPoint エージェントをインストールする必要があります。

- AuthPoint Agent for Windows v2.7.1 以降

- AuthPoint Agent for RD Web v1.4.2 以降

- AuthPoint Agent for ADFS v1.2.0 以降

RD Web と ADFS には、位置データを使った認証をサポートするという追加要件があります。詳細については、次を参照してください:RD Web 用ジオフェンス および ADFS 用ジオフェンス。

以下のリソースでは、ジオキネティクスまたはジオフェンスはサポートされていません。

- AuthPoint Agent for macOS

- RADIUS

RADIUS 認証の場合は、ジオキネティクスまたはジオキネティクス ポリシー オブジェクトが含まれているポリシーは適用されません。これは、AuthPoint で、エンド ユーザーの IP アドレスまたは発信元 IP アドレスを特定することができないためです。

ネットワーク ロケーションにはインターネット接続が必要です。

RADIUS 認証と基本認証 (ECP) の場合、AuthPoint はユーザーの IP アドレスや発信元の IP アドレスを特定できないため、ネットワーク ロケーションを含むポリシーは適用されません。

- AuthPoint のナビゲーション メニューから ポリシー オブジェクト を選択します。

- ポリシー オブジェクトを追加する をクリックします。

ポリシー オブジェクトを追加する ページが表示されます。

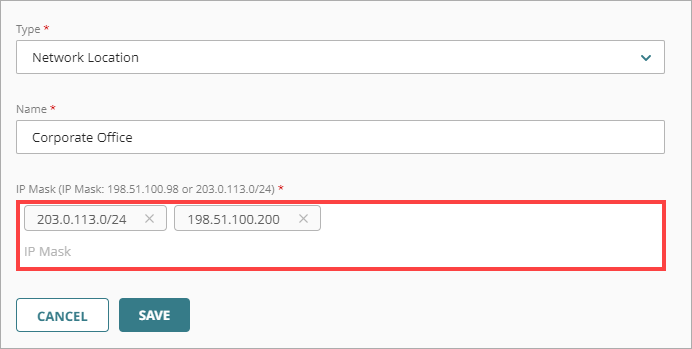

- 種類 ドロップダウン リストから、ネットワーク ロケーション を選択します。

追加のフィールドが表示されます。 - 名前 テキスト ボックスに、このネットワーク ロケーションのポリシー オブジェクトを識別するための名前を入力します。これは、ネットワーク ロケーションを認証ポリシーに追加する際に、このネットワーク ロケーションを識別するのに役立ちます。

- IP マスク テキスト ボックスに、このネットワーク ロケーションのパブリック IP アドレス、またはパブリック IP アドレスの範囲を定義するネットマスクを入力し、Enter キーまたは Return キーを押します。1 つのネットワーク ロケーションに対して、複数の IP アドレスと範囲を指定することができます。

AuthPoint では、ネットワーク ロケーションとして指定できるのは IPv4 アドレスのみです。

ネットワーク ロケーションに 0.0.0.0 や 255.255.255.255 のような IP アドレスを追加することはできません。

- 保存 をクリックします。

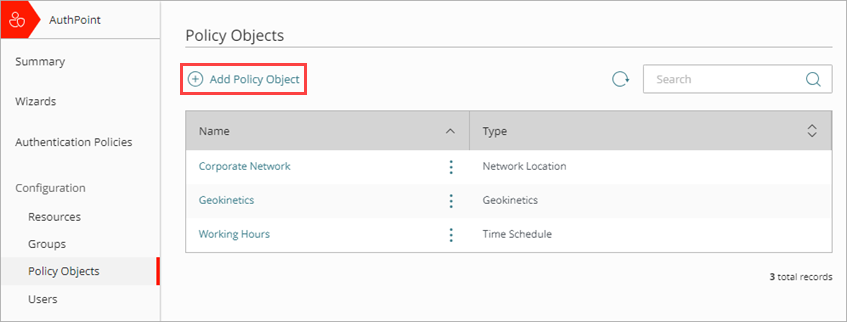

- AuthPoint のナビゲーション メニューから ポリシー オブジェクト を選択します。

- ポリシー オブジェクトを追加する をクリックします。

ポリシー オブジェクトを追加する ページが表示されます。

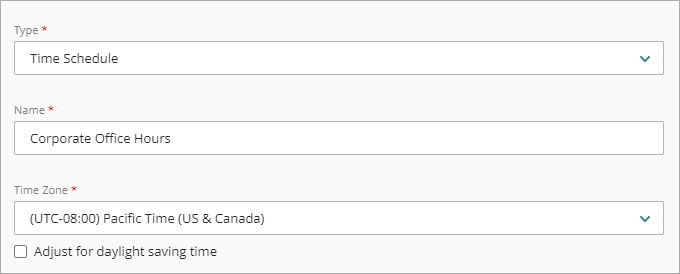

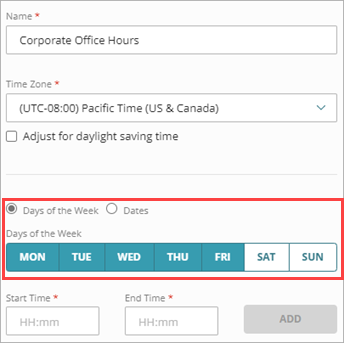

- 種類 ドロップダウン リストから、タイム スケジュール を選択します。

追加のフィールドが表示されます。 - 名前 テキスト ボックスに、このタイム スケジュール ポリシー オブジェクトの名前を入力します。これは、タイム スケジュールを認証ポリシーに追加する際に、このタイム スケジュールを識別するのに役立ちます。

- タイム ゾーン ドロップダウン リストから、このタイム スケジュールに使用するタイム ゾーンを選択します。

- 選択したタイム ゾーンを夏時間に合わせて調整する場合は、夏時間に合わせて調整する チェックボックスを選択します。このオプションを選択すると、タイム ポリシーによって選択したタイム ゾーンに 1 時間が追加され、直ちに調整されます。たとえば、タイム ゾーンを太平洋標準時 (UTC -8 時間) に設定したタイム スケジュールは、直ちに UTC -7 時間 (-8 時間 + 1 時間) に調整されます。

AuthPoint では、夏時間は動的に調整されません。夏時間を適用する場合は夏時間に合わせて調整する チェックボックスを選択し、夏時間が適用されない場合はチェックボックスの選択を解除する必要があります。

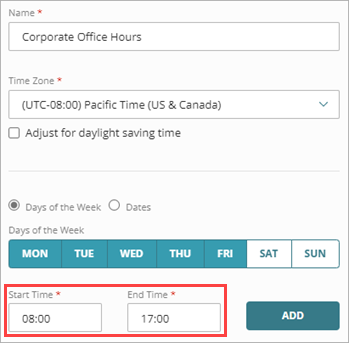

- オプションを選択して、このタイム スケジュールに特定の曜日や特定の日付を追加するかどうかを指定します。

- 曜日 — 特定の曜日をタイム スケジュールに追加するには、このオプションを選択し、追加する曜日を選択します。

- 日付 — 特定の日付をタイム スケジュールに追加するには、このオプションを選択し、日付 フィールドを使用して日付を選択します。1 度に追加できる日付は 1 つだけです。

1 度に追加できるオプションは 1 つだけです。平日の曜日のセットを複数追加し、さらに 1 つまたは複数の日付を同じタイム スケジュールに追加する場合は、別々に追加する必要があります。

- 選択した曜日や日付にタイム スケジュールを適用する 開始時刻 と 終了時刻 を入力します。これらの値は 00:00 と 23:59 の間で指定する必要があり、終了時間は開始時間より後の時間である必要があります。

ステップ 5 で指定したタイム ゾーンは、ポリシー オブジェクトに追加したすべてのスケジュールの開始時間および終了時間に適用されます。

- タイム スケジュールに日付や時間を追加するには、追加 をクリックします。曜日や日付をさらに追加したり、同じ曜日や日付に対して時間帯をさらに指定するには、ステップ 7 ~ 9 を繰り返してください。

- 保存 をクリックします。

- AuthPoint のナビゲーション メニューから ポリシー オブジェクト を選択します。

- ポリシー オブジェクトを追加する をクリックします。

ポリシー オブジェクトを追加する ページが表示されます。

- 種類 ドロップダウン リストから、ジオフェンス を選択します。

追加のフィールドが表示されます。 - 名前 テキスト ボックスに、このジオフェンス ポリシー オブジェクトを特定する名前を入力します。これは、ジオフェンスを認証ポリシーに追加する際に、このジオフェンスを識別するのに役立ちます。

- 国 リストから、このジオフェンスに追加する 1 つ以上の国を選択します。テキストを入力すれば選択可能なオプションを絞り込むことができます。

- このジオフェンスを精度の低い位置データを用いたユーザー認証に適用したい場合は、精度の低い位置データを許可する チェックボックスを選択します。このオプションは、AuthPoint が位置データの検証に使用するエラーの許容範囲を拡げます。たとえば、カナダからのユーザー認証にのみ適用されるジオフェンスを構成するものの、許可する位置データの精度が低い場合、AuthPoint は米国の国境を若干越えたユーザーからの認証を受け入れる可能性があります。

RDP 接続、Firebox リソース、Windows 仮想マシン (VM)、および IP アドレスに基づく位置データによる認証には、精度の低い位置データが必要です。

- 保存 をクリックします。

- AuthPoint のナビゲーション メニューから ポリシー オブジェクト を選択します。

- ポリシー オブジェクトを追加する をクリックします。

ポリシー オブジェクトを追加する ページが表示されます。

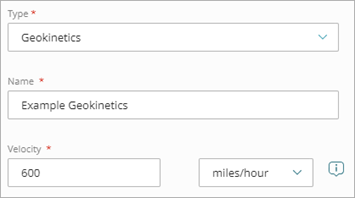

- 種類 ドロップダウン リストから、ジオキネティクス を選択します。

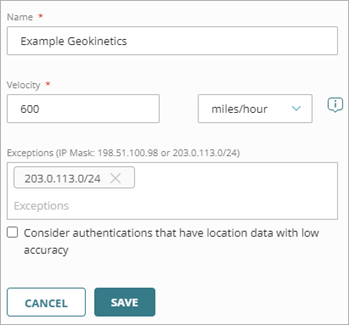

追加のフィールドが表示されます。 - 名前 テキスト ボックスに、このジオキネティクス ポリシー オブジェクトを特定する名前を入力します。これは、認証ポリシーに追加する際に、このジオキネティクスを識別するのに役立ちます。

- 速度 テキスト ボックスとその隣のドロップダウン リストで、このジオキネティクス ポリシー オブジェクトに使用する AuthPoint の数値と単位を指定します。AuthPoint は、現在の認証と以前の認証の間の距離をこの速度で移動できない場合は、認証を拒否します。

既定の速度は時速 600 マイル (商用飛行機の平均速度) です。

- (任意) 例外 テキスト ボックスに、AuthPoint がこのジオキネティクス ポリシー オブジェクトに対して無視すべき、パブリック IP アドレスまたはパブリック IP アドレスの範囲を定義するネットマスクを入力し、Enter または Return を押します。複数の例外を指定することができます。これは、ユーザーが VPN に接続する際にジオキネティクス ポリシー オブジェクトが認証を拒否しないようにするためです。

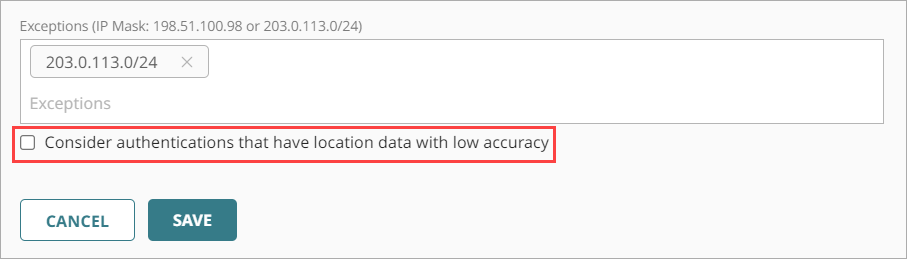

- このジオキネティクス ポリシー オブジェクトが考慮されている際に AuthPoint が精度の低い位置データを持つ認証を考慮するようにするには、精度の低い位置データを用いた認証を考慮する チェックボックスを選択します。

このチェックボックスを選択しないと、低い精度の位置データを持つ認証がジオキネティクス ポリシー オブジェクトニタイシ評価されません。

- 保存 をクリックします。

- このジオキネティクス ポリシー オブジェクトを適用先の認証ポリシーに追加します。詳細については、次を参照してください:AuthPoint 認証ポリシーについて。

他のポリシー オブジェクト (ジオフェンス、タイム スケジュール、ネットワーク ロケーション) とは異なり、ジオキネティクス ポリシー オブジェクトを認証ポリシーに追加する際に、ジオキネティクス ポリシー オブジェクトなしで 2 つ目のポリシーを作成する必要はありません。

AuthPoint にすべてのリソースとグループを追加したら、認証ポリシーを構成する必要があります。認証ポリシーは、AuthPoint ユーザーが認証できるリソースおよびそれらのユーザーが使用できる認証方法 (プッシュ、QR Code、OTP) を指定します。

認証ポリシーの作成時には、以下を指定します。

- ポリシーにより認証が許可されるか拒否されるかどうか。

- 必要な認証方法。

- ポリシーが適用されるリソース。

- ポリシーが適用されるユーザー グループ。

- 認証に適用されるポリシー オブジェクト。

特定のリソースに対して認証ポリシーが設定されているグループのメンバーでないユーザーは、そのリソースにログインするために認証されることができません。

ポリシーを構成する際は、次の要件および推奨事項に必ず従うようにしてください。

- 認証ポリシーを構成する前に、グループを 1 つ以上構成する必要があります。

- RADIUS 認証と基本認証 (ECP) の場合、AuthPoint はユーザーの IP アドレスや発信元の IP アドレスを知らないため、ネットワーク ロケーションを含むポリシーは適用されません。

- ポリシー オブジェクトを含むポリシーは、すべてのポリシー オブジェクトの条件に合致したユーザー認証にのみ適用されます。ポリシー オブジェクトを含むポリシーのみを持つユーザーは、ポリシー オブジェクトの条件が認証に適用されない場合、そのリソースへアクセスすることはできません。これは、認証が拒否されたためではなく、適用するポリシーを持っていないためです。

- ネットワーク ロケーション を指定したポリシーは、そのネットワーク ロケーションから発信されたユーザー認証にのみ適用されます。ネットワーク ロケーションを含むポリシーのみを持つユーザーは、そのネットワーク ロケーションではない場所で認証されると、そのリソースへアクセスすることはできません。

- ジオフェンス ジオフェンスが含まれているポリシーは、ジオフェンス ポリシー オブジェクトで指定された国からのユーザー認証にのみ適用されます。ジオフェンスが含まれているポリシーのみが設定されているユーザーの場合は、指定国以外では認証を受けてもリソースにアクセスすることができません。

- タイム スケジュール が設定されたポリシーは、指定したタイム スケジュールの間に行われたユーザー認証にのみ適用されます。タイム スケジュールを含むポリシーのみを持つユーザーが、そのタイム スケジュールの時間外に認証を行っても、リソースにアクセスすることはできません。

- ジオキネティクス ジオキネティクスが設定されたポリシーは、認証の条件には影響しません。

- ポリシー オブジェクトを構成する場合、ポリシー オブジェクトが含まれていない、同じグループやリソースを対象とした 2 つ目のポリシーも作成することをお勧めします。ポリシー オブジェクトを含むポリシーに、より高い優先度を割り当てます。

ジオキネティクス ポリシー オブジェクトは、認証が完了した後に適用されるため、他のポリシー オブジェクトとはしくみが異なります。ジオキネティクスにより認証条件に影響が及ぶことはありません。そのため、ジオキネティクス ポリシー オブジェクトを認証ポリシーに追加する場合も、ジオキネティクス ポリシー オブジェクトなしで 2 つ目のポリシーを作成する必要はありません。

- 認証ポリシーでパスワードのみが必要とされる (MFA が必要とされない) 場合、ジオキネティクス ポリシー オブジェクトは Logon App、RD Web、および ADFS リソースには適用されません。これは、AuthPoint が認証後にジオキネティクスを検証するためです。AuthPoint がパスワードを検証しないシナリオでは、認証要求が AuthPoint に送信されません。

- ポリシーでプッシュ認証と OTP 認証を有効にすると、そのポリシーに関連付けられている RADIUS リソースでは、プッシュ通知を使用してユーザーを認証します。

- MS-CHAPv2 RADIUS リソースを使用するポリシーでは、プッシュ認証を有効にする必要があります。

- RADIUS リソースでは、QR Code 認証はサポートされていません。

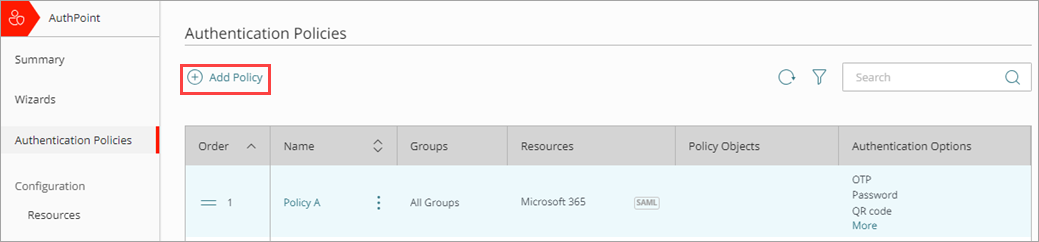

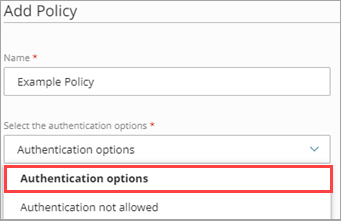

認証ポリシーを構成するには、以下の手順を実行します。

- 認証ポリシー を選択します。

- ポリシーを追加する をクリックします。

- ポリシーの名前を入力します。

- 認証オプションを選択する ドロップダウン リストでオプションを選択して、このポリシーで MFA を要求するか、認証を拒否するかを指定します。

- 認証オプション — このポリシーに関連付けられているグループのユーザーが、このポリシーに関連付けられているリソースに対して認証を行う際に、MFA を要求します。

- 認証を許可しない — このポリシーに関連付けられているグループのユーザーが、このポリシーに関連付けられているリソースに対して認証を試みた際に、認証を拒否します

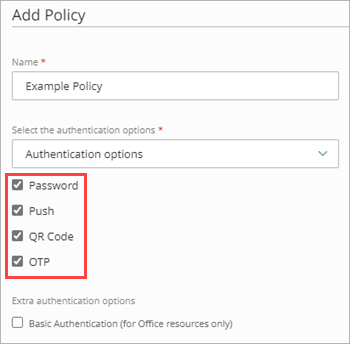

-

このポリシーに対して MFA を要求するには、ユーザーが認証時に選択できる各認証オプションのチェックボックスを選択します。認証方法の詳細については、次を参照してください:認証について。

ポリシーでプッシュ認証と OTP 認証を有効にすると、そのポリシーに関連付けられている RADIUS リソースでは、プッシュ通知を使用してユーザーを認証します。

QR Code 認証は RADIUS リソースではサポートされていません。

- Microsoft 365 リソースを含むポリシーについては、Microsoft 365 ドメインに含まれていても、MFA を使用できないデバイスやリソース (プリンターなど) の認証を必要とする場合、基本認証 チェックボックスを選択します。基本認証は、強化クライアントまたはプロキシ (ECP) とも呼ばれます。

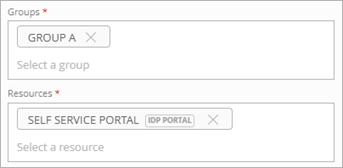

- グループ ドロップダウン リストから、このポリシーを適用するグループを選択します。グループは、複数選択することができます。このポリシーをすべてのグループに適用するように構成するには、すべてのグループ を選択します。

- リソース ドロップダウン リストから、このポリシーを適用するリソースを選択します。このポリシーをすべてのリソースに適用させるように構成するには、すべてのリソース を選択します。

- ポリシー オブジェクト ドロップダウン リストから、このポリシーに適用するポリシー オブジェクトを選択します。このポリシー オブジェクトの詳細については、次を参照してください:ポリシー オブジェクトについて。

- 保存 をクリックします。

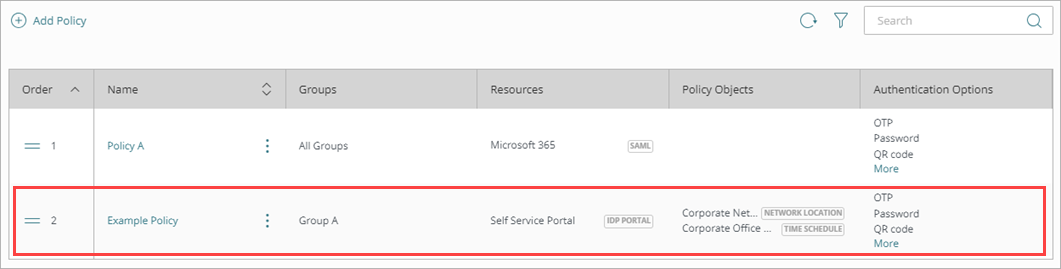

ポリシーが作成され、ポリシー リストの最後に追加されます。新しいポリシーを作成したら、ポリシーの順序を確認することをお勧めします。AuthPoint では、新しく追加されたポリシーは常にポリシー リストの最後に追加されます。

LDAP データベースからユーザーを同期するには、追加した外部アイデンティティのクエリを作成する必要があります。外部アイデンティティに追加するクエリは、Active Directory または LDAP データベースからどのユーザーを同期するかを指定します。このクエリはデータベースからユーザー情報を取得し、クエリにマッチしたユーザーに対して AuthPoint ユーザーを作成します。

ユーザーのクエリを実行する方法は 2 つあります。

- グループ同期 — ユーザーの同期元の LDAP グループを選択し、AuthPoint がクエリを作成する。

- 高度なクエリ — 独自の LDAP クエリを作成してどのグループやユーザーを同期するかを指定する。

この例では、グループ同期機能を使用する手順を示します。

続行する前に、各ユーザー アカウントに有効な電子メール アドレスがあることを確認してください。ユーザー アカウントの電子メール アドレスが正しくないと、そのユーザーはパスワードを設定しトークンをアクティブ化するための電子メール メッセージを受信できません。

続行する前に、以下の要件にご注意ください:

- 選択した LDAP グループに、使用可能な AuthPoint ライセンスよりも多いユーザーがいる場合、同期はライセンスによってサポートされる数のユーザーしか作成しません

- 名 (名前) やユーザー名、電子メール アドレスを持っていない LDAP ユーザーは同期に含まれません。

- ユーザー アカウントの電子メール アドレスが正しくないと、そのユーザーはパスワードを設定しトークンをアクティブ化するための電子メール メッセージを受信できません

- 同じ LDAP グループを複数のグループ同期に追加したり、同じ LDAP ユーザーを含む複数のグループ同期を作成したりしないことをお勧めします。

LDAP ユーザーを同期するには、以下の手順を実行します。

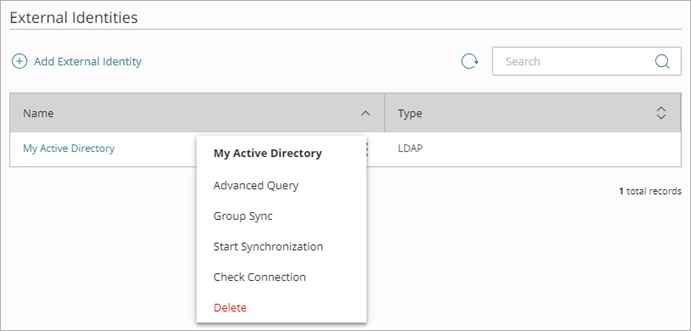

- 外部アイデンティティ を選択します。

- 外部アイデンティティの横で

をクリックし、グループ同期 を選択します。

をクリックし、グループ同期 を選択します。

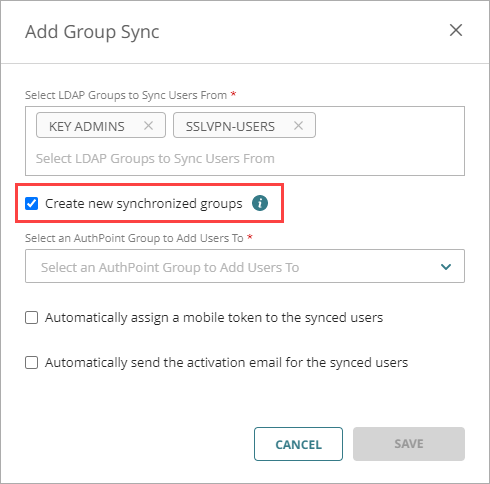

- グループ同期 ページで 同期する新規グループの追加 をクリックします。

- グループ同期を追加する ウィンドウで、ユーザーを同期する LDAP グループを選択する ドロップダウン リストから、ユーザーを同期する LDAP グループを選択します。複数のグループを選択できます。

- ユーザーを同期する Active Directory グループに基づいて、AuthPoint に新しいグループを作成したい場合は、新しい同期グループを作成する トグルを有効にします。このオプションを有効化すると、選択した AuthPoint グループに加えて、LDAP データベースのグループ メンバーシップに基づいて、ユーザーが新しいグループに同期されます。同じ LDAP グループを複数のグループ同期に追加したり、同じ LDAP ユーザーを含む複数のグループ同期を作成したりしないでください。

このオプションは、Active Directory および Azure Active Directory LDAP データベースでのみ使用可能です。この機能を利用するには、バージョン 6.1 以降の AuthPoint Gateway をインストールする必要があります。

AuthPoint で新しい同期グループを作成するオプションには、グループ同期で指定されていない Active Directory グループは含まれません。同期されたユーザーが、グループ同期で指定されていない Active Directory グループのメンバーである場合、その Active Directory グループは AuthPoint で作成されません。

- ユーザーを追加する AuthPoint グループを選択する ドロップダウン リストから、ユーザーを追加する AuthPoint グループを選択します。

各グループ同期では、すべてのユーザーが同一の AuthPoint グループに追加されます。LDAP ユーザーを複数のグループに追加するには、新しい同期グループを作成するトグルを有効化し、Active Directory グループの構造を使用してユーザーを管理することをお勧めします。

-

AuthPoint にそれらのユーザー アカウントのモバイル トークンを作成させたくない場合、またはユーザーにモバイル トークンをアクティブ化するための電子メールを送信したくない場合は、モバイル トークンを同期されたユーザーに自動的に割り当てる および アクティベーション電子メールを同期されたユーザーに自動的に送信する チェックボックスの選択を解除します。

ユーザー アカウントを同期した後にこの設定を変更することはできません。これらのオプションが選択されていないユーザーにトークンを割り当てるには、トークン アクティベーション用電子メールを再送信する必要があります。詳細については、次を参照してください:アクティベーション メールを再送信する。

- 保存 をクリックします。

グループ同期を追加するウィンドウが閉じます。

ユーザーを検索するためのクエリを (手動またはグループ同期で) 追加した後、AuthPoint は、同期間隔 で Active Directory または LDAP データベースと同期され、クエリで特定されたユーザーごとに AuthPoint ユーザー アカウントを作成します。

すぐに同期を開始するには、外部アイデンティティページの外部アイデンティティの横で ![]() をクリックし、同期の開始 を選択します。

をクリックし、同期の開始 を選択します。

作成されたユーザー アカウントは ユーザー ページに、ユーザー名の横のアクティブ化されていることを示す緑のステータス アイコンとともに表示されます。アクティブ化されていることを示すステータス アイコンは、そのユーザーが作成済みで、現在アクティブである (ブロックされていない) ことを示します。外部アイデンティティから同期したユーザーは、ユーザー リストにある 種類 列の LDAP タグによって識別できます。

各ユーザーは、AuthPoint モバイル アプリでトークンをアクティブ化するのに使用する電子メールを受信します。ユーザーがトークンをアクティブ化すると、トークン情報が トークン 列に、そのトークンの横にある緑のアクティブ化ステータス アイコンとともに表示されます。

外部アイデンティティから同期されたユーザーは既存のパスワードを認証に使用します。AuthPoint パスワードの設定を促す電子メールは送信されません。

新しい同期グループを作成する トグルを有効にすると、同期されたグループが AuthPoint に作成されます。新しく作成されたグループは、グループ ページに表示されます。Active Directory から同期されたグループは、グループ リストにある 種類 列の LDAP タグによって識別できます。

同期されているグループの名前を Active Directory で変更すると、AuthPoint に同期されているグループの名前もそれに合わせて自動的に更新されます。同期グループを AuthPoint で編集することはできません。

Active Directory でグループを削除したり、グループ同期を削除しても、AuthPoint に同期されたグループは削除されません。AuthPoint に同期したグループは、手動で削除する必要があります。

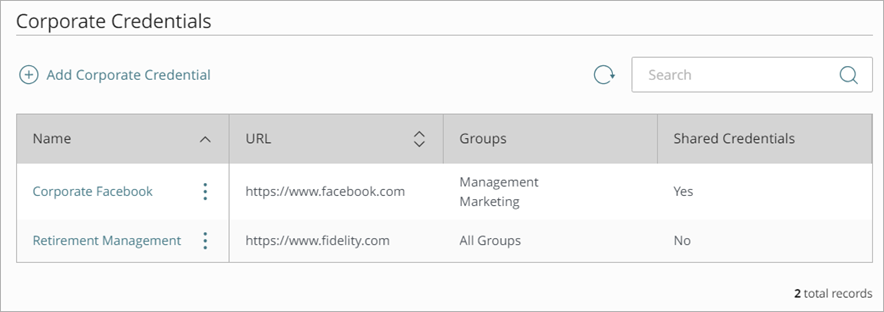

企業認証情報を作成すると、特定の Web サイトへの直接リンクを特定のユーザー グループと共有することができます。これは、SAML をサポートしていない、または自社で管理されていない Web サイトやアプリケーションに対して行うことができます。たとえば、企業認証情報を作成し、ユーザーが 401k アカウントを管理するのに使用する Web サイトへのリンクを IdP ポータルでユーザーに提供することができます。

企業認証情報を作成する際に、その Web サイトやアカウントのログイン認証情報を共有することを選択できます。たとえば、企業のソーシャルメディア アカウントの認証情報をマーケティング チームと共有することができます。

企業認証情報は、それが共有されているグループのメンバーであるユーザーなら IdP ポータルで利用することができます。ログイン認証情報を共有することを選択した場合、企業認証情報もパスワード ボールトで利用できるようになります。パスワード管理の詳細については、次を参照してください:パスワード管理。

ログイン認証情報を共有する場合、各ユーザーは、パスワード マネージャーで共有された企業認証情報を受諾する必要があります。

AuthPoint パスワード マネージャーは、2024 年 10 月 1 日以前に Total Identity Security を購入したアカウントのみが利用できるレガシー機能です。その日付以降に AuthPoint Total Identity Security を購入したアカウントにはパスワード マネージャーは含まれません。詳細については、AuthPoint パスワード マネージャーの提供終了 を参照してください。

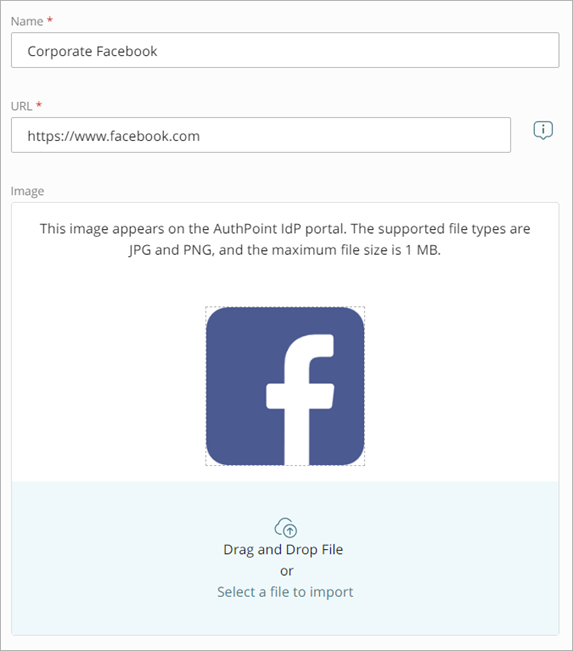

企業認証情報を追加するには、以下の手順を実行します。

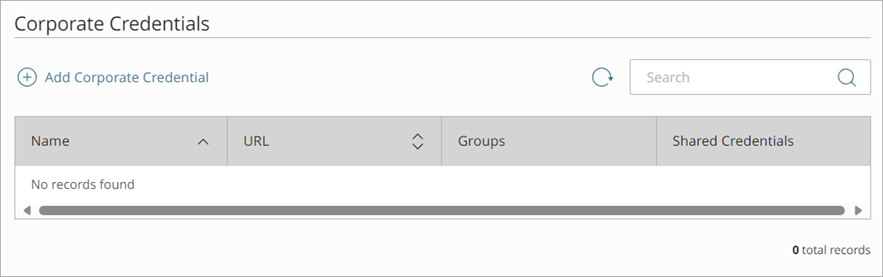

- 企業認証情報 を選択します。

企業認証情報 ページが開きます。

- 企業認証情報を追加する をクリックします。

企業認証情報を追加する ページが開きます。

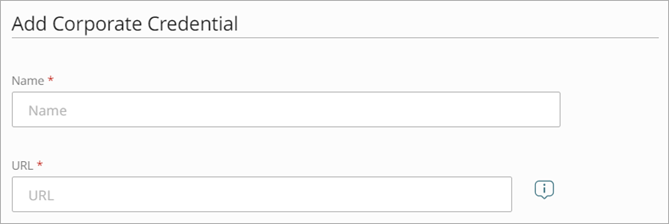

- 名前 テキスト ボックスに、IdP ポータルとパスワード ボールト内のユーザーがこの企業認証情報を識別するための名前を入力します。

- URL テキスト ボックスに、アプリケーションまたはサービスの URL を入力します。URL でプロトコルを指定しないと、AuthPoint では既定で HTTPS が使用されます。

- IdP ポータルで企業認証情報を識別するための画像をアップロードするには、コンピュータからの画像ファイルを 画像 ボックスにドラッグするか、インポートするファイルを選択する をクリックして画像ファイルを選択します。

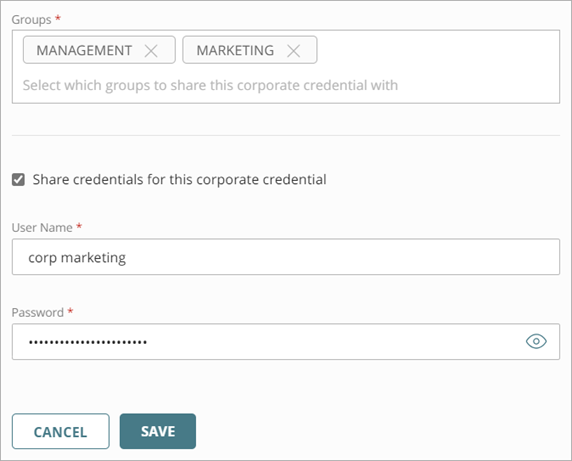

- グループ リストから、この企業認証情報を利用できるグループを選択します。

グループは、複数選択することができます。この企業認証情報をすべてのグループが利用できるようにするには、すべてのグループ を選択します。 - ユーザーが特定のアカウントにログインできるようにログイン認証情報を共有するには、この企業認証情報の認証を共有する チェックボックスを選択します。このオプションを選択すると、企業認証情報は、IdP ポータルに加えて、指定されたユーザーのパスワード ボールトで利用できるようになります。このオプションを選択した場合、ユーザーが IdP ポータル内のリンクをクリックすると、そのユーザーは指定されたログイン認証情報を使って指定された Web サイトに自動的にログインします。

企業認証情報を保存後に認証情報を共有するかどうかを変更することはできません。

- 認証情報を共有することを選択した場合は、そのアカウントの ユーザー名 と パスワード を入力します。

- 保存 をクリックします。

企業認証情報 ページが開きます。

企業認証情報を保存すると、それが共有されているグループのメンバーであるユーザーに対し IdP ポータルで新しいタイトルが表示されます。ユーザーはこのタイルをクリックして指定した URL に移動することができます。

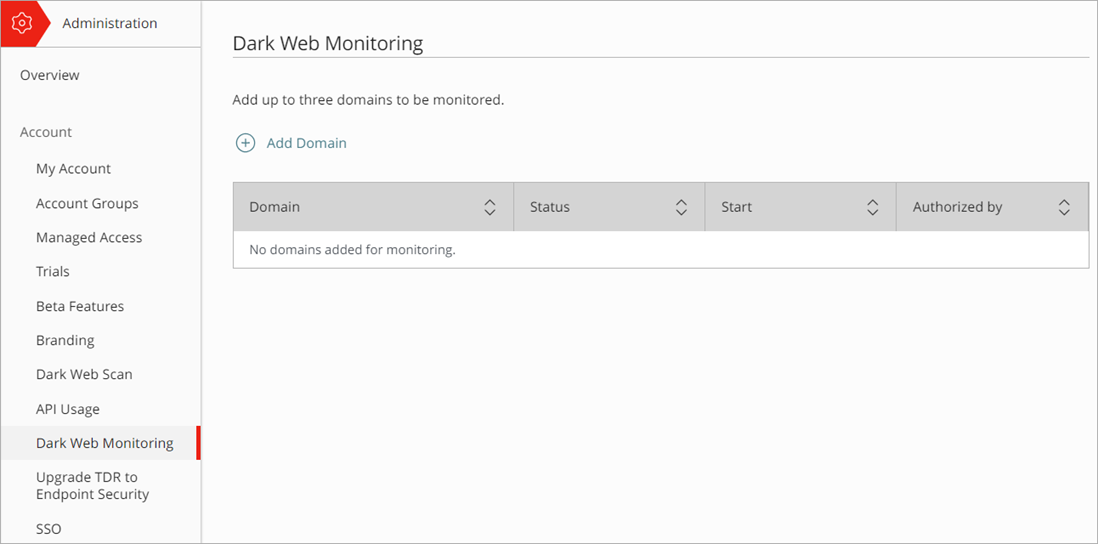

AuthPoint Total Identity Security には、ドメインを監視し保護するのに役立つダーク Web の監視サービスが含まれています。ダーク Web の監視サービスを利用すると、WatchGuard は最大 3 つのドメインでのデータ侵害をアクティブに監視します。ユーザーの電子メール アドレスやドメインを含むデータ侵害が検出された場合、ユーザーに通知されます。

ドメインを追加する際、承認リクエスト用に以下のいずれかの電子メール アドレスを選択する必要があります。

- security@<yourdomain>

- webmaster@<yourdomain>

- postmaster@<yourdomain>

- hostmaster@<yourdomain>

ドメインを所有していることを確認するため、WatchGuard は選択した電子メール アドレスに承認リクエストを送信します。承認リクエスト用にカスタム電子メール アドレスを指定することはできません。ドメインに上記のいずれの電子メール アドレスもない場合は、作成する必要があります。

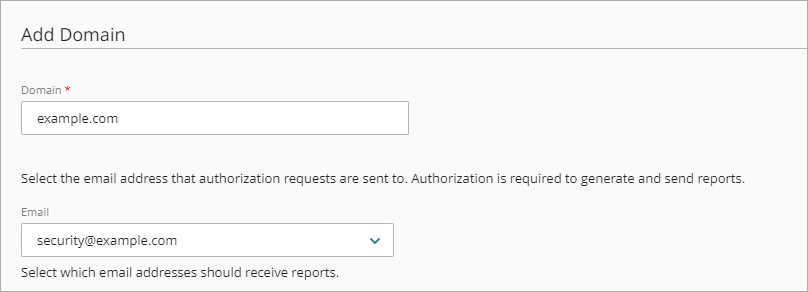

ドメインのダーク Web の監視を構成するには、WatchGuard Cloud で以下の手順を実行します。

- 管理 > ダーク Web の監視 の順に選択します。

ダーク Web の監視 ページが開きます。

- ドメインを追加 をクリックします。

ドメインを追加する ページが開きます。

- ドメイン テキスト ボックスに、example.com のようにドメイン名を入力します。

- 電子メール ドロップダウン リストから、承認要求を送信する電子メール アドレスを選択します。ドメインのデータ侵害を監視し、WatchGuard Cloud でダーク Web の監視のドメイン設定を更新するには、承認が必要です。

承認リクエスト用にカスタム電子メール アドレスを指定することはできません。リストされた電子メール アドレスのいずれも存在しない場合は、作成する必要があります。

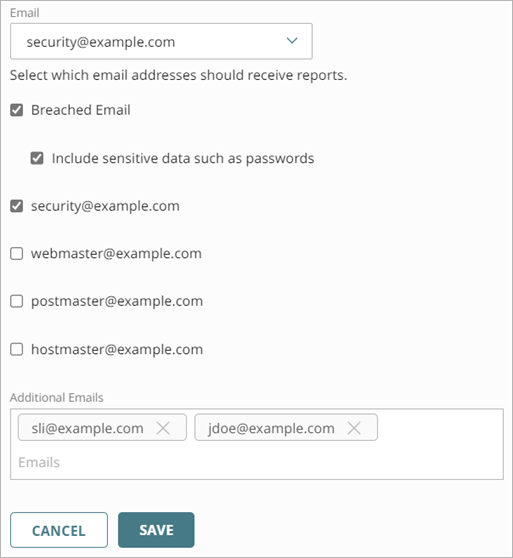

- ダーク Web の監視が、ドメインからの電子メール アドレスを含むデータ侵害を検出した場合に通知を受信するための電子メール アドレスを選択します。電子メール アドレスを少なくとも 1 つ選択する必要があります。

侵害された電子メール アドレスを選択すると、UI は、侵害された電子メール アドレスに送信される電子メール メッセージに、漏洩したパスワード (およびその他の機密データ) を含めるオプションを表示します。漏洩したパスワードを含めることを選択した場合、この情報は選択された他の電子メール アドレスには送信されません。承認電子メール アドレスに通知を送信するには、その電子メール アドレスの横にあるチェック ボックスを選択する必要があります。

- (任意) 他の電子メール アドレスに通知を送信するには、追加の電子メール テキスト ボックスに電子メール アドレスを入力し、Enter キーを押します。通知を送信する電子メール アドレスは最大 10 まで指定できます。

- 保存 をクリックします。

これでリソースが AuthPoint に追加され、それらのリソースの認証ポリシーが定義され、ユーザーの同期が済みました。ユーザーが AuthPoint で認証を受ける前に、トークンをアクティブ化する必要があります。

トークンには、デジタル署名や指紋のように、身元を証明するのに使用される情報が含まれます。ユーザーは、トークン (認証コードとも呼ばれます) を、認証に使用されるデバイスでアクティブ化するかインストールします。その後、MFA を必要とする保護されたリソースにアクセスするにはこのデバイスを使用します。認証時に身元を確認するには、自分が割り当て先となっている認証コードかトークンを所有していることを証明する必要があります。

AuthPoint は 2 種類のトークンを使用できます。

ソフトウェア トークン

ソフトウェア トークンは、モバイル デバイスの AuthPoint アプリを使ってアクティブ化しインストールできるトークンです。

AuthPoint でユーザーを作成すると、ソフトウェア トークンがそのユーザー用に自動的に作成されます。ユーザーは、AuthPoint モバイル アプリをダウンロードしてモバイル デバイス上でトークンをアクティブ化するための説明が記載されたメールを受信します。詳細については、トークンをアクティブ化する および 新しいソフトウェア トークンを追加する を参照してください。

ハードウェア トークン

ハードウェア トークンは、トークンが内蔵された物理デバイスです。ハードウェア トークンは、WatchGuard や、サポートされているハードウェア トークンを販売しているサードパーティのベンダーから購入することができます。詳細については、次を参照してください:ハードウェア トークン。

ユーザーとして AuthPoint の使用を開始する方法については、次を参照してください:エンドユーザー向けの AuthPoint。