このトピックには、WatchGuard ソリューションの仕組みについての詳細な説明が含まれています。単一の Active Directory ドメインに SSO を設定する方法の概要については、次を参照してください:

- クイック起動 — Active Directory シングル サインオン (SSO) を設定する

- SSO の使用にあたって ビデオ チュートリアル (9 分)

WatchGuard SSO ソリューション

Active Directory の WatchGuard SSO ソリューションには、以下のコンポーネントが含まれています。

- SSO Agent — 必須

- SSO Client — 任意

- Event Log Monitor — 任意

- Exchange Monitor — 任意

SSO Agent により、SSO Client、Event Log Monitor、および Exchange Monitor からユーザーのログイン情報が収集されます。

複数の SSO 方式を構成することができます。たとえば、SSO Client をプライマリ SSO 方式として構成し、Event Log Monitor または Exchange Monitor をバックアップ SSO 方式として構成することができます。

シングル サインオン オプションは、Terminal Services Agent でも使用可能ですが、WatchGuard SSO ソリューション コンポーネントとは関連しておらず、別に構成されます。Terminal Services Agent の詳細については、次を参照してください:Terminal Services Agent をインストールおよび構成する。

WatchGuard SSO ソリューションの詳細については、以下のセクションを参照してください。

- SSO の動作

- SSO Agent について

- SSO Client について

- Event Log Monitor について

- Exchange Monitor について

- 開始する前に

- SSO を設定する

SSO の動作

SSO を正常に動作させるには、SSO Agent ソフトウェアをドメイン メンバー サーバーにインストールする必要があります。SSO Agent と通信する 1 つ以上の SSO コンポーネントも選択することをお勧めします。

- 最も信頼性の高い SSO 配備を行うために、ネットワーク上の Windows および macOS クライアントにも SSO Client をインストールすることをお勧めします。

- Linux ユーザーまたはモバイル ユーザーの場合は、SSO に Exchange Monitor をインストールすることができます。

- (任意) Event Log Monitor は、Windows ユーザー用のバックアップ SSO 方式としてインストールすることができます。

- (任意) macOS ユーザー向けのバックアップ SSO 方法として Exchange Monitor をインストールすることができます。

SSO Client、Event Log Monitor、または Exchange Monitor がインストールされている場合は、SSO Agent からこれらのコンポーネントにユーザー認証が要求されます。コンポーネントから、正しいユーザー認証とセキュリティ グループ メンバーシップ情報が SSO Agent に送信されます。

SSO Agent 設定を構成する際に、SSO Agent により最初に照会される SSO コンポーネントを指定します。SSO が正しく機能するためには、すべてのクライアント コンピュータに SSO Client をインストールするか、または Event Log Monitor か Exchange Monitor を使って正しいユーザー情報を取得する必要があります。

SSO Agent のみをインストールする場合は、SSO Agent で SSO に Active Directory (AD) モード が使用されます。プライマリ SSO 方式として AD モードを使用することはお勧めしません。AD モードの詳細ついては、AD モード セクションを参照してください。

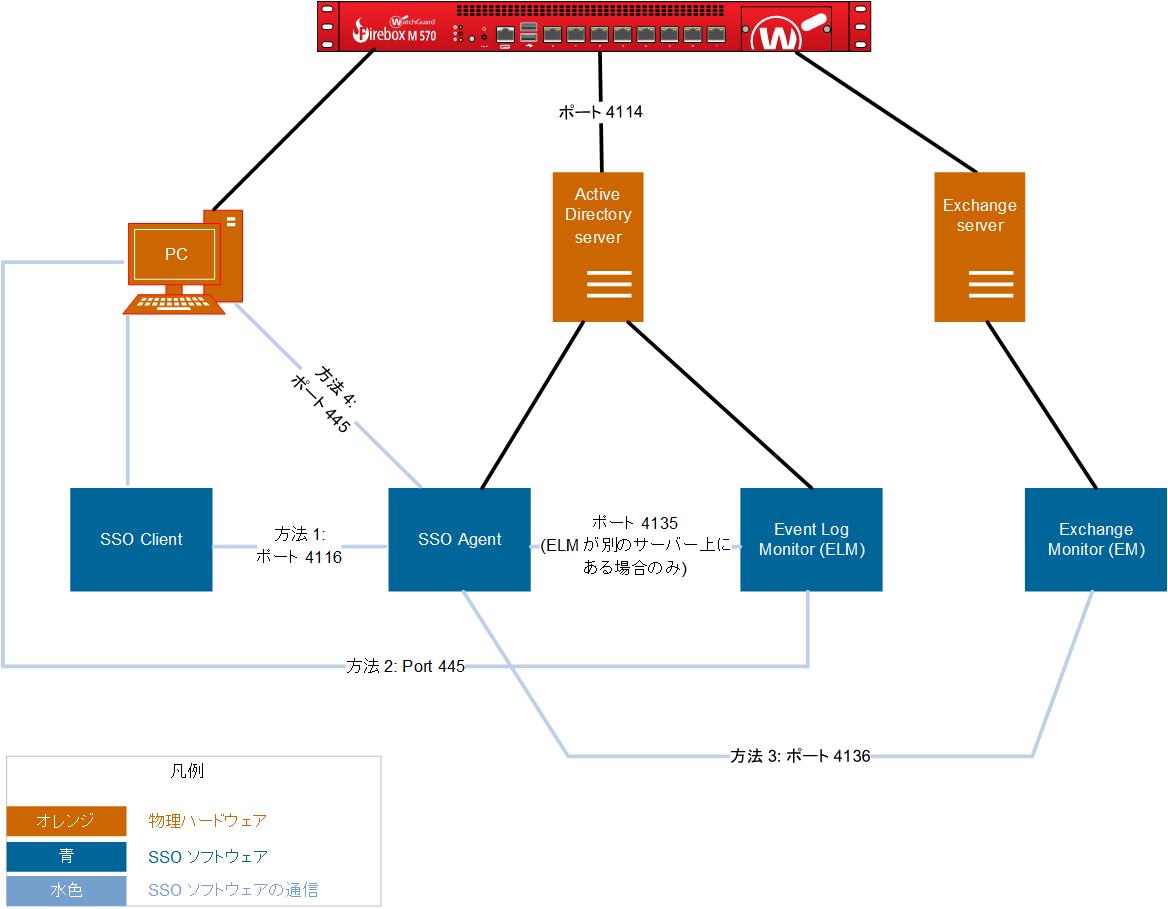

ネットワーク トポロジ

この図は Active Directory SSO に使用可能な方法を示しています。配備には以下の方法のいずれか 1 つまたは複数が含まれる場合があります。

- 方式 1 — SSO Client および SSO Agent

- 方式 2 — Event Log Monitor (ELM) および SSO Agent

- 方式 3 — Exchange Monitor (EM) および SSO Agent

方式 4 は、SSO Agent のみを使用する Active Directory (AD) モードを示しています。プライマリ SSO 方式としての AD モードはお勧めしません。

SSO Agent について

ネットワークのドメイン サーバーに SSO Agent をインストールする必要があります。これは、ドメイン コントローラでも、別のドメイン メンバー サーバーでも問題ありません。

SSO Agent をインストールする際、Domain Users セキュリティ グループのメンバーであるユーザー アカウントとして実行することを確認します。選択した Domain Users アカウントは、Active Directory Server でサービスを実行する、ディレクトリを検索する、または他のすべてのユーザーの監査情報を検索することができなければなりません。これらの権限により、ユーザーがドメインから認証を受けようとしたときに、SSO Agent がクライアント コンピュータ上の SSO Client、Event Log Monitor、Exchange Monitor に正しいユーザー認証情報をクエリし、Firebox にこれらのユーザー認証情報を提供することができます。

正しい許可と設定を構成するには、次を参照してください:WatchGuard シングル サインオン (SSO) エージェントおよび Event Log Monitor をインストールする。

セキュリティ上の理由により、Domain Admins セキュリティ グループのメンバーであるユーザー アカウントを選択しないことをお勧めします。

インストールに関する情報については、次を参照してください:WatchGuard シングル サインオン (SSO) エージェントおよび Event Log Monitor をインストールする。

構成に関する情報については、SSO Agent の構成 を参照してください。

構成例については、次を参照してください: Active Directory SSO のネットワーク構成例。

SSO Agent フェールオーバー

Fireware v12.2 以降では、Firebox で最大 4 つまでの SSO Agent のリダンダンシーの構成をすることができます。たとえば、SSO Agent をプライマリ ドメイン コントローラにインストールし、別の SSO Agent をセカンダリ ドメイン コントローラにインストールすることができます。プライマリ ドメイン コントローラを再起動しなければならない場合は、SSO はセカンダリ ドメイン コントローラの SSO Agent へフェールオーバーします。

同時に複数の SSO Agent を有効にすることはできません。有効な SSO Agent が使用不可能になった場合、Firebox は自動的に構成にある次の SSO Agent へとフェールオーバーします。フェールオーバーは順に発生します。たとえば、リストにある最初の SSO Agent が使用不可能になると、リスト内の 2 番目の SSO Agent でフェールオーバーが発生します。リストにある最後の SSO Agent が有効で、それが使用不可能になると、フェールオーバーはリスト内の最初の SSO Agent で発生します。

異なる SSO Agent へフェールオーバーするよう手動で選択することも可能です。この手順については、次を参照してください:Firebox で Active Directory SSO を有効化する。

フェールバックは起きません。たとえば、リストにある最初の SSO Agent が使用不可能になると、リスト内の 2 番目の SSO Agent でフェールオーバーが発生します。最初の SSO Agent が再び使用可能になった場合でも、2 番目の SSO Agent が引き続き有効なエージェントとなります。最初の SSO Agent へのフェールバックは起きません。

フェールオーバーに対応するには、SSO Agent は v12.2 以降のバージョンでなければなりません。

SSO Client について

SSO Client ソフトウェアを Windows または macOS クライアント コンピュータにインストールすると、SSO Client が SSO Agent からの呼び出しを受け取り、ユーザー名、セキュリティ グループ メンバーシップ情報、および現在コンピュータにログインしているユーザーのドメイン名が返されます。

SSO Client は、各ユーザー コンピュータでローカル システム サービスとして実行されます。ユーザーの操作は必要ありません。

RDP (リモート デスクトップ) ユーザーが SSO Client で認証されるようにするには、ユーザーは v11.9.3 以降の SSO Client を実行する必要があります。

インストールに関する情報については、WatchGuard シングル サインオン (SSO) クライアントのインストール を参照してください。

Event Log Monitor について

Event Log Monitor はオプションの SSO コンポーネントで、これにより Windows ユーザーは WatchGuard SSO Client なしで SSO で認証できるようになります。この処理は クライアントレス SSO として知られています。Event Log Monitor によるクライアントレス SSO は、バックアップの SSO 方式としてのみ使用することをお勧めします。

Event Log Monitor で RDP ユーザーの認証を有効化するには、Event Log Monitor v11.10 以降をインストールする必要があります。

Event Log Monitor をインストールする

クライアントレス SSO の場合は、ネットワーク内の各ドメインのサーバーに Event Log Monitor をインストールします。これは、ドメイン コントローラまたは別のドメイン メンバー サーバーのいずれかです。Event Log Monitor は、Domain Users セキュリティ グループのメンバーであるユーザー アカウントとして実行する必要があります。

セキュリティ上の理由により、Domain Admins セキュリティ グループのメンバーであるユーザー アカウントを選択しないことをお勧めします。

1 つのドメイン

SSO で使用する 1 つのドメインがある場合、SSO Agent をインストールするのと同じサーバーまたはドメイン コントローラ上に Event Log Monitor をインストールできます。

複数のドメイン

複数のドメインがある場合、各ドメインに 1 つのインスタンスの Event Log Monitor をインストールする必要があります。Fireware v12.1.1 以前の場合は、すべてのネットワークで SSO Agent のインスタンスを 1 つだけインストールします。Fireware v12.2 以降の場合は、リダンダンシーを確保するために SSO Agent の 4 つのインスタンスまでをインストールできます。複数の SSO Agent を有効にすることはできません。

Event Log Monitor をドメインコントローラのコンピュータにインストールする必要はありません。ドメイン内の任意のドメイン メンバー サーバー上にインストールすることができます。

インストールに関する情報については、WatchGuard シングル サインオン (SSO) エージェントおよび Event Log Monitor のインストール を参照してください。

Event Log Monitor を構成する

Event Log Monitor をインストールした後、Event Log Monitor からユーザー ログイン情報が取得されるように SSO Agent を構成します。SSO Agent のドメインと Event Log Monitors の詳細については、SSO Event Log Monitor を構成する を参照してください。

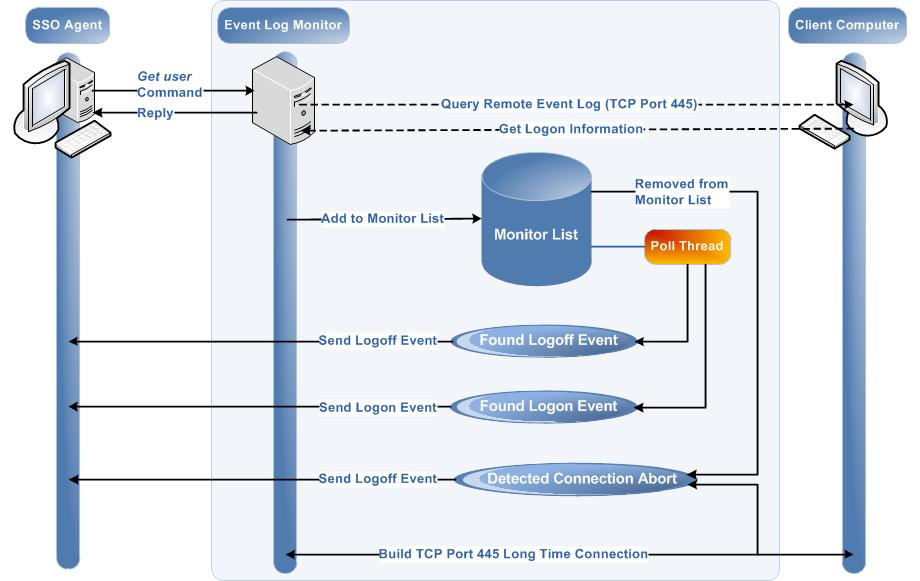

Event Log Monitor の仕組み

Event Log Monitor でユーザー認証が正常に取得されて、ユーザーが認証されると、Event Log Monitor では 5 秒ごとにクライアント コンピュータへのポーリングが実行され、ログオン イベントとログオフ イベント、および接続中断の問題が監視されます。接続エラーはすべて Event Log Monitor がインストールされているコンピュータの WatchGuard > Authentication Gateway ディレクトリの eventlogmonitor.log ファイルに記録されます。Event Log Monitor でユーザーのログオン認証情報が取得されないと、それが SSO Agent に通知されるため、ユーザーは認証されません。

ユーザーが Windows コンピュータにログインすると、以下が発生します。

- ログオン イベントがコンピュータの Windows イベント ログに書き込まれます。

- Firebox でユーザーからのトラフィックが受信されますが、コンピュータの IP アドレスのセッションは検出されません。

- Firebox から SSO Agent にユーザー名、ドメイン、およびグループ情報が要求されます。

- SSO Agent により、この要求が Event Log Monitor にリダイレクトされます。

- TCP ポート 445 を介して、Event Log Monitor がコンピュータに接続されます。

- Event Log Monitor により、コンピュータの Windows イベント ログからユーザー名とドメインが取得されます。

- Event Log Monitor が Active Directory ドメイン コントローラに接続され、ユーザーのグループ情報が取得されます。

- Event Log Monitor で、監視対象のコンピュータのリストにコンピュータが追加されます。

- Event Log Monitor からユーザー名、ドメイン、およびグループ情報が SSO Agent に送信されます。

- SSO Agent から Firebox にユーザー名、ドメイン、およびグループ情報が送信されます。

- Firebox でコンピュータの IP アドレスのセッションが作成されます。

- 新しいログオフ イベントを検出するために、TCP 445 を介して Event Log Monitor において 5 秒ごとに監視リストにあるすべてのコンピュータがポーリングされます。

ユーザーが Windows コンピュータからログオフすると、以下のことが起こります。

- ログオフ イベントがコンピュータの Windows イベント ログに書き込まれます。

- TCP ポート 445 を介して、Event Log Monitor がコンピュータに接続され、ログオフ イベントが検出されます。

- Event Log Monitor からログオフ イベントに関する通知が SSO Agent に送信されます。

- SSO Agent から Firebox にセッションを削除する通知が送信されます。

- Event Log Monitor ではコンピュータが監視リストに保持され、コンピュータのポーリングが継続されます。

- コンピュータがシャットダウンされている場合、またはネットワークに接続されていない場合:

- Event Log Monitor により、コンピュータが監視リストから削除されます。

- Event Log Monitor からユーザーがログオフしたという通知が SSO Agent に送信されます。

- SSO Agent から Firebox にセッションを削除する通知が送信されます。

Event Log Monitor がシャットダウンされると、監視リストもクリアされます。

ユーザー認証情報を取得するため、SSO Agent から逆 DNS 参照が DNS サーバーに送信され、ユーザーの IP アドレスに関連付けられているホスト名が検索されます。ホスト名が確認されたら、SSO Agent ではホスト名からのドメイン情報 (完全修飾ドメイン名 (FQDN)) が使用され、ドメインに対して構成された Event Log Monitor に接続されて、認証に使用するユーザー認証情報が取得されます。SSO Agent で正常にドメイン情報が取得されるようにするために、DNS サーバーに PTR レコードが含まれていることを確認します。これは、すべてのドメイン クライアント コンピュータの FQDN に対する IP アドレスの DNS レコードです。

この図は Event Log Monitor の仕組みを示すものです。

Event Log Monitor の負荷バランシングとフェールオーバー

ネットワークにあるドメインが 1 つでも多数でも、各ドメインに複数のインスタンスの Event Log Monitor をインストールして、負荷分散とフェールオーバーに使用することができます。これにより、より高速で信頼性の高い SSO をユーザーに提供することができます。

1 つのドメイン

ドメインに複数の Event Log Monitor をインストールすると、すべての Event Log Monitor のインスタンスが平行に作動してそのドメインのユーザー ログイン情報を収集します。これにより、認証時間が短縮されます。複数の Event Log Monitor を使うことで、フェールオーバーの成功率も高まります。Event Log Monitor のいずれかで認証要求が完了されなくても、別の Event Log Monitor から SSO Agent にユーザー認証情報が送信されます。

1 つのドメインに複数の Event Log Monitor がインストールされており、SSO Agent 構成に各 Event Log Monitor が追加されている場合は、SSO Agent でリストの Event Log Monitor がランダムに選択され、それにアクセスすることでユーザー認証情報とログイン情報が取得されます。選択した Event Log Monitor がユーザーを認証できない場合、SSO Agent はリスト上の次の Event Log Monitor にアクセスします。SSO Agent では、ユーザー認証情報が取得されるまで、またはリストのすべての Event Log Monitors において認証が失敗するまで、次の Event Log Monitors へのアクセスが継続されます。SSO Agent は次に構成された SSO Agent のアクセス先 (SSO Client または Exchange Monitor) にアクセスして、ユーザーを認証しようとします。

複数のドメイン

ネットワーク上に多数のドメインがあり、各ドメインに複数の Event Log Monitor がインストールされている場合、SSO Agent は、負荷分散とフェールオーバーにネットワーク内の他のドメインからの Event Log Monitor を使うことももできます。この SSO 構成では、SSO Agent により SSO Agent のローカル ドメインから Event Log Monitor が選択され、ユーザー認証情報を得るためにその Event Log Monitor に接続されます。その Event Log Monitor がユーザーを認証できない場合、別のドメインからの SSO Agent 構成に含まれている Event Log Monitor をランダムに選択し、それにアクセスしてユーザー認証情報を取得します。その Event Log Monitor もユーザーを認証できない場合、SSO Agent は次に構成された SSO Agent のアクセス先 (SSO Client または Exchange Monitor) にアクセスして、ユーザーを認証しようとします。

Exchange Monitor について

WatchGuard SSO Exchange Monitor は、Microsoft Exchange Server にインストールできる任意のコンポーネントです。これにより、Microsoft Exchange Server で認証を受けられるコンピュータまたはデバイスでクライアントレス SSO を有効化することができます。Linux コンピュータ、Android、iOS、Windows 搭載のモバイル デバイスでは、プライマリ SSO 方式として Exchange Monitor を使用することもできます。多くのユーザーと共有されていない Windows と macOS コンピュータでは、Exchange Monitor をバックアップ SSO 方式として使用することもできます。

Exchange Monitor のインストール

Exchange Monitor は、Microsoft Exchange Server がインストールされているサーバーにインストールする必要があります。Exchange Server で、W3C 拡張ログ ファイル形式の IIS ログと RPC クライアント アクセス ログ メッセージが生成される必要があります。

インストールに関する情報については、WatchGuard シングル サインオン (SSO) Exchange Monitor のインストール を参照してください。

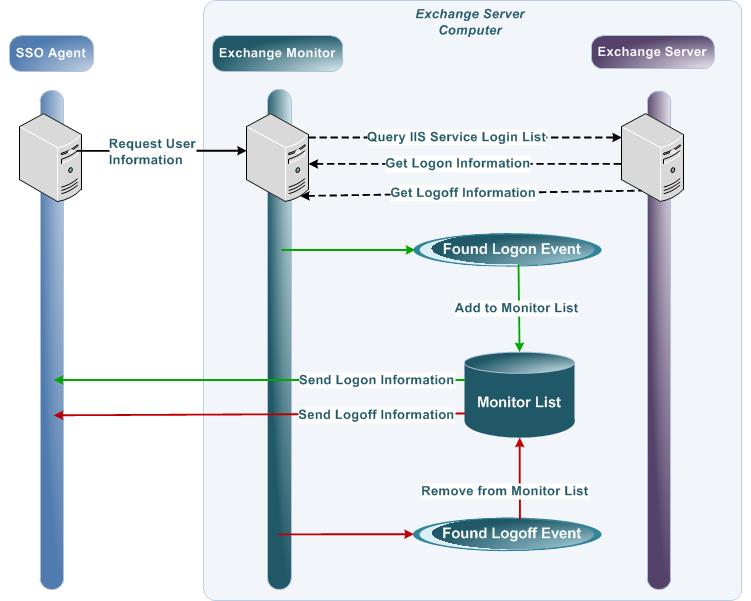

Exchange Monitor の仕組み

Exchange Monitor では、Microsoft Exchange Server の IIS ログからユーザーのログイン情報が取得されます。Microsoft Exchange は Active Directory Server と統合されているため、Exchange Server ではユーザー ストアの IIS および RPC クライアント アクセス ログ メッセージからユーザー認証情報が簡単に取得されます。

電子メールをダウンロードするために、ユーザーが Exchange Server に正常に接続すると、以下が発生します。

- Exchange Server 上の IIS サービスにより、ユーザー ログオン イベントのログ メッセージが生成されます。

- Exchange Monitor では、IIS サービスでログオン イベントが検証され、その時点でアクティブなユーザー全員のリストが保持されます。

- Exchange Monitor から 3 秒ごとに IIS ログ ファイルにクエリが送信され、情報が最新に維持されます。

- SSO Agent が Exchange Monitor にアクセスすると、Exchange Monitor が SSO Agent にユーザー情報を送信します。

- ユーザーが Exchange Server へのログイン済みリストに含まれている場合は、SSO Agent から Firebox に、ユーザーが現在ログインしており、認証済みであるという通知が送信されます。

- ユーザーがログイン済みユーザーのリストに含まれていない場合は、SSO Agent から Firebox に、ユーザーがアクティブ ユーザーのリストに入っておらず、認証されていないという通知が送信されます。

Event Log Monitor および Exchange Monitor を使用するために SSO Agent を設定する方法については、次を参照してください:Active Directory SSO Agent を構成する。

この図は Exchange Monitor の仕組みを示すものです。

Active Directory (AD) モード

最も信頼性の高い SSO 配備を行うために、SSO Client、Event Log Monitor、Exchange Monitor をインストールする必要があります。これらのコンポーネントのうち少なくとも 1 つがインストールされていない場合、または正しく設定されていない場合は、SSO において、SSO Agent で Active Directory (AD) モード が使用されます。

AD モードでは、ユーザー認証情報を取得するために、TCP ポート 445 を介して、SSO Agent からクライアント コンピュータに NetWkstaUserEnum 呼び出しが発信されます。そして、SSO Agent で取得された情報が使用され、SSO でユーザーが認証されます。SSO Agent はコンピュータから取得した最初の応答のみを使用します。SSO Agent から Fireboxに、ログオン済みのユーザーとしてそのユーザーに関する通知が送信されます。その後、Firebox で、そのユーザーとユーザー グループに対して定義されているすべてのポリシーとユーザー情報が照らし合わされて一度に検証されます。SSO Agent では、既定で約 10 分間このデータがキャッシュされるため、すべての接続に対してクエリを生成する必要性がなくなります。Firebox のキャッシュ値を構成することができます。

AD モードをプライマリ SSO 方式として使用することは意図されていません。アクセス制御の制限があり、SSO 試行の失敗やセキュリティ リスクにつながる可能性もあります。たとえば、SSO Client、Event Log Monitor、または Exchange Monitor なしで SSO を構成すると、ユーザーがドメイン アカウント認証情報でログオンできるように配備されたクライアント コンピュータ (一元管理されたウィルス対策クライアントなど) にインストールされているサービスでは、Firebox により、最初にログオンしたユーザー (およびそのユーザーが属するグループ) と同じアクセス権限がすべてのユーザーに与えられ、ログオンする個々のユーザーの正しい認証情報は使用されません。また、ユーザー アクティビティで生成された全ログ メッセージでは、個々のユーザー名ではなく、サービス アカウントのユーザー名が表示されます。

SSO Client、Event Log Monitor、または Exchange Monitor をインストールしない場合は、サービスまたは一括ログオンでコンピュータにログオンする環境で SSO を使用しないことをお勧めします。複数のユーザーが IP アドレスに関連付けられる場合、ネットワーク権限が正しく作動しないことがあります。これはセキュリティ リスクをもたらします。

開始する前に

SSO 配備を成功させるために、各 SSO コンポーネントの利点と制限、オペレーティング システムの互換性、およびネットワーク アーキテクチャを検討してください。

オペレーティング システムの互換性および SSO コンポーネントの比較については、SSO コンポーネントの選択 を参照してください。

ネットワーク構成の例については、SSO のネットワークの構成例 を参照してください。

ネットワーク要件を確認する

ネットワークに SSO を構成する前に、ネットワーク構成で必要なすべての要件がサポートされていることを確認します。

Active Directory

- ローカル ネットワークに Active Directory Server が構成されている必要があります。

- Active Directory Authentication を使用するように Firebox を構成する必要があります。

- 各ユーザーは、Active Directory Server にアカウントが設定されている必要があります。

- SSO が正常に機能するためには、各ユーザーがドメインのユーザー アカウントにログインする必要があります。ユーザーがローカル コンピュータにしか存在しないアカウントにログインした場合は、ユーザー認証情報が検証されず、そのユーザーがログインしたことが Firebox で認識されません。

- SSO Agent および Event Log Monitor は、Domain Users セキュリティ グループのユーザー アカウントとして実行されている必要があります。ヒント!

選択した Domain Users アカウントには、Active Directory Server でサービスを実行する権限、ディレクトリを検索する権限、および他のすべてのユーザーの監査情報を検索する権限が付与されていなければなりません。正しい許可と設定を構成するには、次を参照してください:WatchGuard シングル サインオン (SSO) エージェントおよび Event Log Monitor をインストールする。を参照してください。Domain Admins セキュリティ グループではアカウントを選択しないことをお勧めします。 - ユーザー が SSO を使用して認証を得るすべてのコンピュータが完全な信頼関係を持つ Active Directory ドメインのメンバーになっている必要があります。

- SSO Client をインストールできるようにするには、その前に macOS コンピュータを Active Directory ドメインに追加する必要があります。

- Exchange Monitor は、Domain Admins セキュリティ グループのユーザー アカウントとして実行されている必要があります。

設定する

- クライアント コンピュータの TCP ポート 445 (SMB のポート) が開いている必要があります。

- SSO Client をインストールするクライアント コンピュータの TCP ポート 4116 が開いている必要があります。

- SSO Agent をインストールするサーバーの TCP ポート 4114 が開いている必要があります。

- Event Log Monitor をインストールするサーバーの TCP ポート 4135 が開いている必要があります。

- Exchange Monitor のインストール先となるサーバーの TCP ポート 4136 が開いている必要があります。

SSO Port Tester ツールを使用して、これらのポートが開いているかどうかをテストすることができます。詳細については、SSO のトラブルシューティング を参照してください。

イベント ログ

- Event Log Monitor が正常に機能するためには、すべての Windows ドメイン コンピュータにおける 4624 と 4634 ログオン および アカウント ログオン イベントの監査ログ記録が有効化されている必要があります。

- お使いの Windows ネットワークが Fast User Switching 用に構成されている場合、以下を実行する必要があります:

- イベント 4647、4778、4779 のすべての Windows ドメイン コンピュータにおいて、監査ログ記録を有効化する必要があります。

これにより、Event Log Monitor が正常に機能するよう有効化されます。 - Event Log Monitor v11.10 以降をインストールします。

WatchGuard 認証ゲートウェイ インストーラには、Event Log Monitor をインストールするオプションが入っています。

- イベント 4647、4778、4779 のすべての Windows ドメイン コンピュータにおいて、監査ログ記録を有効化する必要があります。

- リモート デスクトップ プロトコル (RDP) ユーザーがクライアントレス SSO を使用できるようにするには、以下の手順を実行します:

- Event Log Monitor v11.10 以降がインストールされている必要があります。

- クライアント コンピュータで Microsoft イベント 4624 と 4634 が生成され、ログオン タイプ 属性が含まれている必要があります。これらの属性により、ログオン イベントまたはログオフ イベントがローカル ネットワークで発生するか、RDP 経由で発生するかが指定されます。属性 2 と 11 はローカル ログオンとログオフ イベントを、属性 10 は RDP ログオンまたはログオフ イベントを指定します。

Microsoft .NET 要件

- SSO Agent v12.3 以降の場合は、SSO Agent をインストールするサーバーに Microsoft .NET Framework v2.0 以降がインストールされている必要があります。

- SSO Agent v12.3 よりも前の場合は、SSO Agent をインストールするサーバーに Microsoft .NET Framework v2.0〜4.5 がインストールされている必要があります。

- Microsoft Exchange Server 2010 以前の場合は、Exchange Monitor をインストールするサーバーに Microsoft .NET Framework v2.0 以降がインストールされている必要があります。

- Microsoft Exchange Server 2012 以降および Microsoft Exchange Server 2013 以降の場合は、Exchange Monitor をインストールするサーバーに Microsoft .NET Framework v3.5 以降がインストールされている必要があります。

SSO を設定する

SSO を設定するには、以下の手順を実行します。

- WatchGuard シングル サインオン (SSO) エージェントと Event Log Monitorをインストールします (Event Log Monitor は任意です)。

- WatchGuard Active Directory SSO Client をインストールする (任意、ただし推奨)。

- WatchGuard Active Directory SSO Exchange Monitor をインストールする (任意)

- Firebox で Active Directory SSO を有効化する

SSO ソリューションにおける SSO コンポーネントのバージョンは同じである必要はなく、Firebox の Fireware バージョンと異なっていても問題ありません。Firebox で Fireware OS の旧バージョンが実行されている場合でも、SSO Agent の最新バージョンをインストールすることをお勧めします。

関連情報:

Active Directory シングル サインオン (SSO) について

Active Directory SSO のネットワーク構成例

クイック起動 — Active Directory シングル サインオン (SSO) を設定する

WatchGuard シングル サインオン (SSO) エージェントおよび Event Log Monitor をインストールする

WatchGuard Active Directory SSO Client をインストールする

WatchGuard Active Directory SSO Exchange Monitor をインストールする

Firebox で Active Directory SSO を有効化する