さまざまな方法でネットワーク上に SSO を構成することができます。このトピックでは、SSO 構成の例を 2 つ説明します。

- 1 つのドメインのネットワーク

- 2 つのドメインのネットワーク

構成手順については、クイック起動 — Active Directory シングル サインオン (SSO) を設定する を参照してください。シングル サインオン入門 ビデオ チュートリアル (9分) で、構成プロセスのビデオ デモをご覧ください。

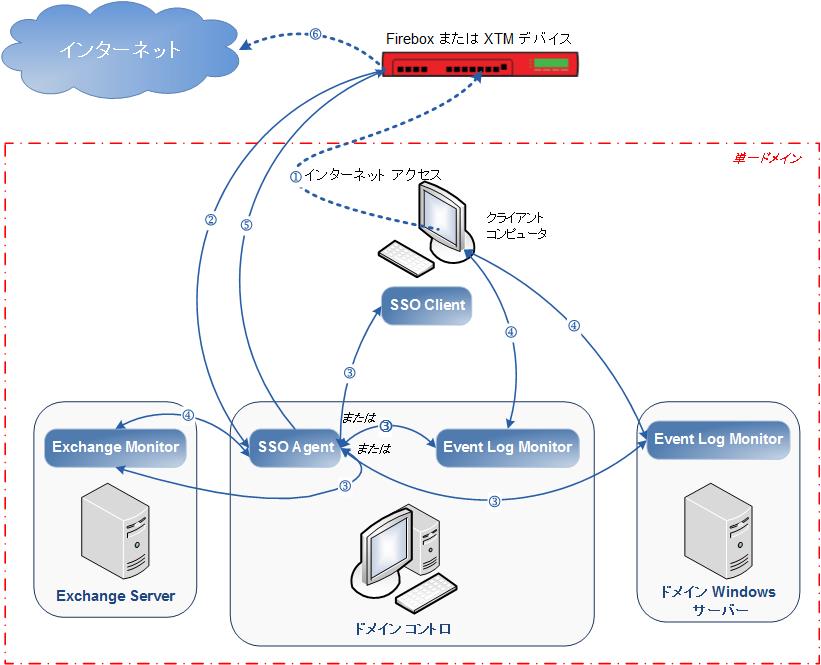

単一ドメイン

この例では、単一のドメインに SSO を構成して、この構成を使用します。

- SSO Agent と Event Log Monitor がドメイン コントローラにインストールされている

- Exchange Monitor が Microsoft Exchange Server にインストールされている

- SSO Client がネットワークのユーザー コンピュータにインストールされている

- プライマリとバックアップの SSO 方式が指定されている。

ネットワーク コンピュータのユーザーがインターネットへの接続を試みると、以下のようになります:

- Firebox から SSO Agent に要求が送信されます。

- SSO Agent が、プライマリ SSO 方式として指定されている SSO コンポーネントにアクセスします。

- SSO Agent が、バックアップ SSO 方式として指定されている SSO コンポーネントにアクセスします。

- SSO Agent から Firebox に応答が送信されます。

- SSO 認証が成功すると、ユーザーがインターネットに接続されます。

この図はこの SSO 構成例の仕組みを示すものです。

たとえば、ユーザー認証とグループ情報に関して、最初に SSO Client にアクセスするように SSO Agent を構成することができます。つまり、SSO Client がプライマリ SSO 方式になるということです。2 番目と 3 番目に Event Log Monitor と Exchange Monitor にアクセスするように SSO Agent を構成することができます。つまり、これらのコンポーネントはバックアップ SSO 方式となります。

この例では、SSO Client が使用できない場合は、SSO Agent は Event Log Monitor にアクセスします。クライアント コンピュータが Linux またはモバイル デバイスである場合、SSO Agent は Exchange Monitor にアクセスして、ユーザー ログインとログオフ情報を取得します。

SSO Agent と Event Log Monitor は、ドメイン コントローラにインストールする必要はありません。また、SSO Agent と Event Log Monitor の両方を同じドメインの別のコンピュータにインストールすることもできますが、この場合は両方とも Domain Users セキュリティ グループでユーザー アカウントとして実行されている必要があります。選択した Domain Users アカウントには、Active Directory Server でサービスを実行する権限、ディレクトリを検索する権限、および他のすべてのユーザーの監査情報を検索する権限が付与されていなければなりません。正しい許可と設定を構成するには、次を参照してください:WatchGuard シングル サインオン (SSO) エージェントおよび Event Log Monitor をインストールする。

Fireware v12.2 以降でリダンダンシーを追加するには、Firebox SSO 構成で SSO Agent を 4 つまで指定することができます。同時に複数の SSO Agent を有効にすることはできません。有効なエージェントが使用不可能になった場合、Firebox 構成内で指定された次の SSO Agent へとフェールオーバーされます。

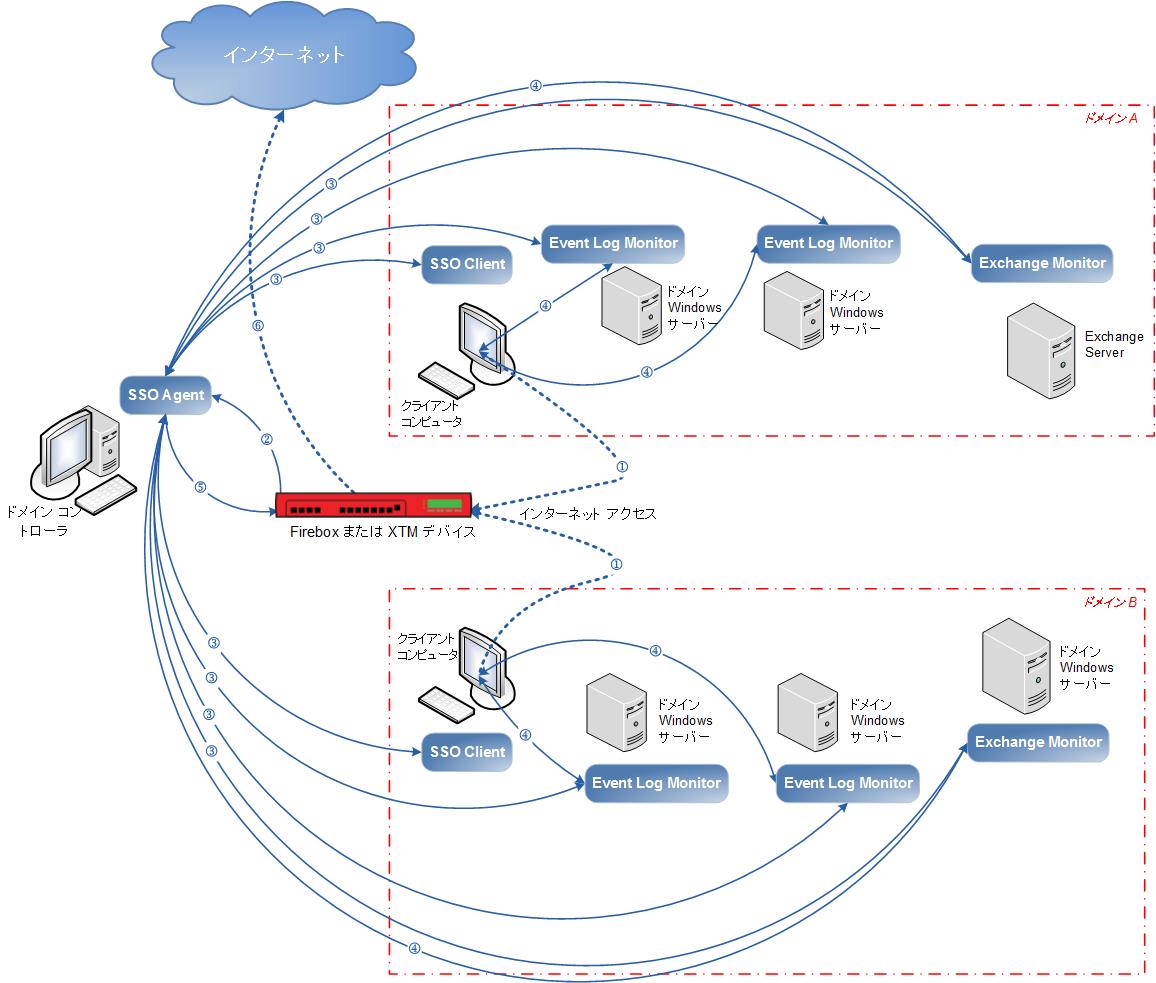

2 つのドメイン

この例では、2 つのドメインに SSO を構成して、この構成を使用します。

- SSO Agent がネットワークの 1 つのドメイン コントローラのみにインストールされている

- SSO Client が各クライアント コンピュータにインストールされている

- Event Log Monitor がネットワークの各ドメインの Windows メンバー サーバーにインストールされている

- Exchange Monitor が Microsoft Exchange Server にインストールされている

ドメイン A

- ドメイン A に参加しているネットワーク コンピュータのユーザーが、インターネットへの接続を試みます。

- Firebox から SSO Agent に要求が送信されます。

- SSO Agent が、プライマリ SSO 方式として指定されているドメイン A の SSO コンポーネントにアクセスします。

- ステップ 3 に失敗すると、SSO Agent はバックアップ SSO 方式として指定されているドメイン A の SSO コンポーネントにアクセスします。

- SSO Agent から Firebox に応答が送信されます。

- SSO 認証が成功すると、ユーザーがインターネットに接続できるようになります。

ドメイン B

- ドメイン B に参加しているネットワーク コンピュータのユーザーが、インターネットへの接続を試みます。

- Firebox から SSO Agent に要求が送信されます。

- SSO Agent が、プライマリ SSO 方式として指定されている ドメイン B の SSO コンポーネントにアクセスします。

- ステップ 3 に失敗すると、SSO Agent はバックアップ SSO 方式として指定されているドメイン B の SSO コンポーネントにアクセスします。

- SSO Agent から Firebox に応答が送信されます。

- SSO 認証が成功すると、ユーザーがインターネットに接続できるようになります。

この図はこの SSO 構成例の仕組みを示すものです。

たとえば、ユーザー認証とグループ情報に関して、最初に SSO Client にアクセスするように SSO Agent を構成することができます。つまり、SSO Client がプライマリ SSO 方式になるということです。2 番目と 3 番目に Event Log Monitor と Exchange Monitor にアクセスするように SSO Agent を構成することができます。つまり、これらのコンポーネントはバックアップ SSO 方式となります。

この例では、SSO Client が使用できない場合は、SSO Agent はクライアント コンピュータと同じドメインにある Event Log Monitor にアクセスします。クライアント コンピュータが Linux またはモバイル デバイスである場合、SSO Agent は Exchange Monitor にアクセスして、ユーザー ログインとログオフ情報を取得します。

Fireware v12.2 以降でリダンダンシーを追加するには、Firebox SSO 構成で SSO Agent を 4 つまで指定することができます。同時に複数の SSO Agent を有効にすることはできません。有効なエージェントが使用不可能になった場合、Firebox 構成内で指定された次の SSO Agent へとフェールオーバーされます。

関連情報:

Active Directory シングル サインオン (SSO) について