Firebox のグローバル認証設定を構成する際に、タイムアウト値、ユーザー ログイン セッション制限、認証ページ リダイレクト設定などのファイアウォール認証のグローバル値を構成することができます。シングルサインオン (SSO) を有効にし、Terminal Services の設定も構成することができます。SSO と Terminal Services の詳細については、Firebox で Active Directory SSO を有効化する と Terminal Services 設定を構成する を参照してください。

個々のユーザーまたはグループのユーザーのログイン セッションの制限が設定されている場合は、グループおよびユーザーの制限設定はグローバル設定よりも優先されます。

また、デバイス管理ユーザー アカウントに適用されるグローバル設定を構成することもできます。

ファイアウォール認証設定を指定する

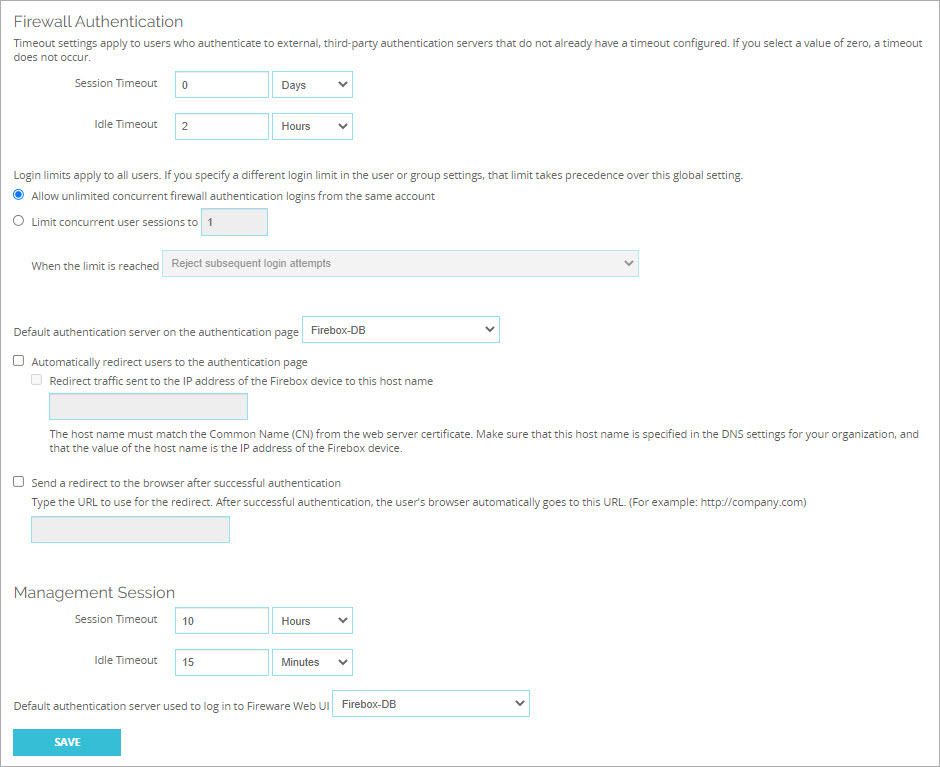

ファイアウォール認証設定を構成するには、Fireware Web UI から以下の手順を実行します:

- Fireware Web UI に接続する.

- 認証 > 設定 を選択します。

設定ページが表示されます。 - 次のセクションの説明に従って、認証設定を構成します。

- 保存 をクリックします。

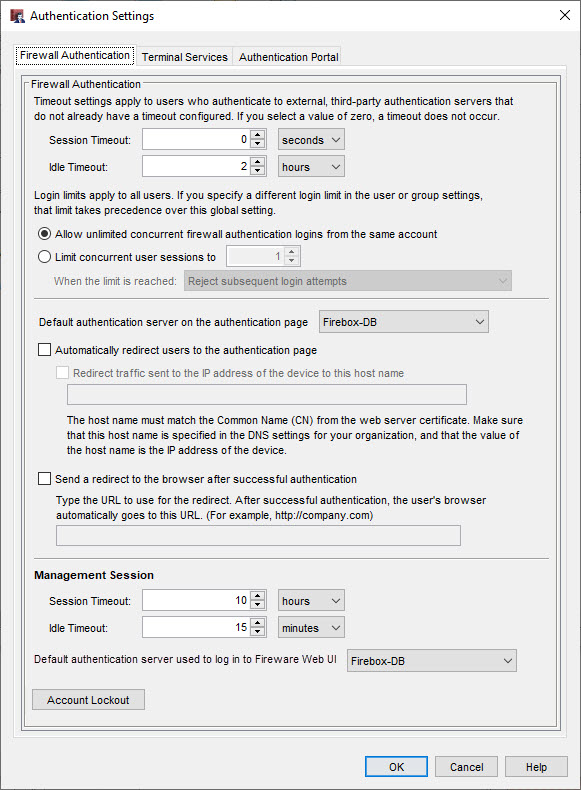

ファイアウォール認証の設定を構成するには、Policy Manager から以下の手順を実行します:

- Policy Manager を開く.

- 設定 > 認証 > 認証設定 の順に選択します。

ファイアウォール認証タブが規定で選択された状態で、認証設定ダイアログ ボックスが表示されます。 - 次のセクションの説明に従って、認証設定を構成します。

- OK をクリックします。

グローバル認証タイムアウトの設定

最後に認証された接続をユーザーが閉じた後、そのユーザーが認証された状態に残る期間を設定できます。サードパーティ サーバーで認証されたユーザーについては、それらのサーバーに設定されたタイムアウトがグローバル認証タイムアウトより優先されます。

ファイアウォール認証のグローバル認証のタイムアウト値は、Mobile VPN with L2TP または Mobile VPN with IKEv2 ユーザーの個々のユーザー認証タイムアウト設定を上書きしません。

セッション タイムアウト

ユーザーが外部ネットワークにトラフィックを送信できる最長の時間。このフィールドを 0 秒、0 分、0 時間、または 0 日に設定した場合、セッションは期限切れせず、ユーザーはいつまでも接続状態のままでいられます。

アイドル タイムアウト

アイドル状態 (一切のトラフィックを外部ネットワークに送信しない) のときにユーザーが認証された状態でいられる最長の時間。このフィールドを 0 秒、0 分、0 時間、または 0 日に設定した場合、アイドル状態のときにセッション タイムアウトは発生せず、ユーザーはいつまでもアイドル状態のままでいられます。

フロント パネルや Traffic Monitor など、Firebox から積極的にデータを取得するページが開いている場合、その接続はアイドル状態であるとは見なされません。

セッション タイムアウトまたはアイドル タイムアウトを 0 に設定すると、Firebox が再起動されるまで、認証ユーザーを認証された状態に保つことがでいます。ネットワークで DHCP を使用している場合は、認証ユーザーの IP アドレスを完全に別のユーザーに再割り当てすることができます。再割り当てした場合は、新しいユーザーが認証なしでネットワークに接続することができるようになります。

ユーザー認証設定の詳細については、次を参照してください:Firebox の認証に新規ユーザーを定義する。

無制限同時ログイン セッションを許可する

既定では、同一アカウントが複数のファイアウォール認証ログインを同時に行うことを許可する オプションが選択されています。このオプションを選択すると、ユーザーは認証サーバーで同時に 2 回以上認証を受けることができなくなります。これは、ゲスト アカウントや実験環境で役立ちます。

同時ユーザー セッションのグローバル認証設定は、Mobile VPN セッションには適用されません。

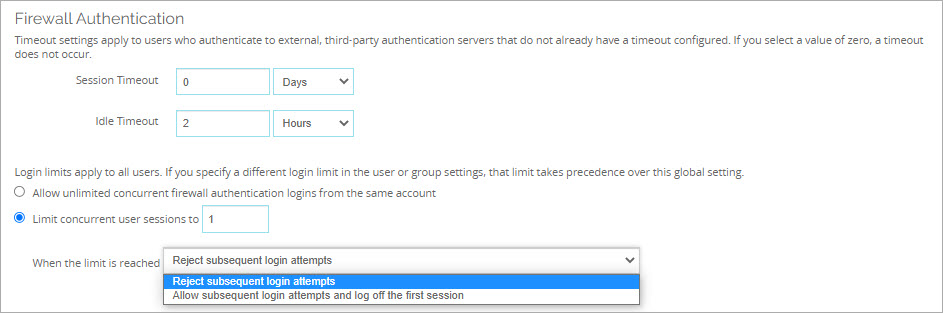

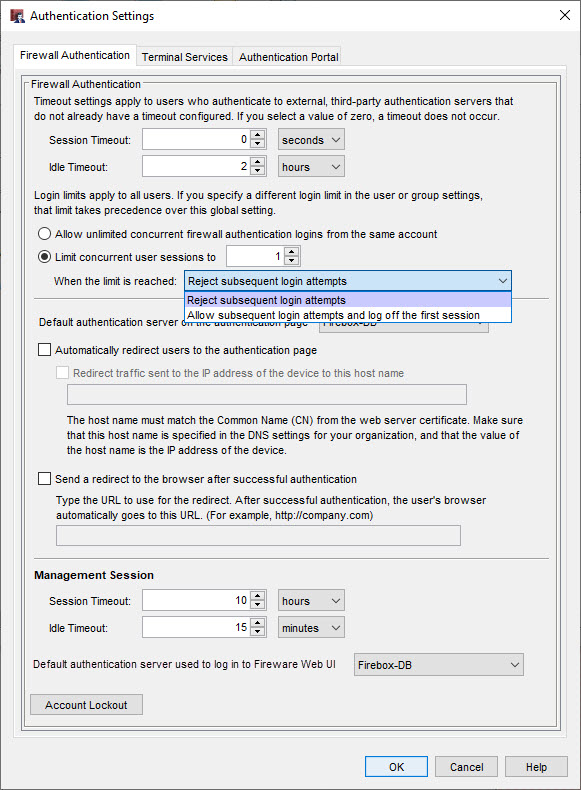

ログイン セッションの制限

ユーザーを特定の数の認証済みセッションに制限するには、同時ユーザー セッションを制限する を選択します。このオプションを選択すると、異なった IP アドレスから 1 つの認証サーバーにログインするのに同じユーザー認証情報をユーザーが使う回数を指定できます。すでに認証されているユーザーが再度認証しようとした場合に、追加のセッションが認証された際に 1 人目のセッションを終了するか、または追加のセッションを拒否するかを選択します。

ログイン セッションの制限は、グローバル、グループおよびユーザー レベルで構成できます。

- ユーザー設定はグループやグローバル設定よりも優先されます。

- ユーザーのログイン セッション制限が構成されておらず、グループ設定が構成されている場合は、後者が優先されます。

- ユーザーが複数のグループに属している場合、そのユーザーのグループ リストにおける最初のグループの設定が優先されます。

- ユーザーまたはグループ ログイン セッション制限が構成されていない場合、グローバル設定が使用されます。

- 認証 > 設定 を選択します。

認証設定 ページが表示されます。 - 同時ユーザー セッションを以下に制限 を選択します。

- テキスト ボックスで、許可する同時ユーザー セッションの数を入力または選択します。

- ドロップダウン リストからオプションを選択します。

- 後続のログイン試行を拒否

- 後続のログイン試行を許可し、初回セッションをログオフ。

Fireware Web UI のファイアウォール認証設定

Policy Manager のファイアウォール認証設定

認証ポータルで既定の認証サーバーの指定

ユーザーが認証ポータルまたは Fireware Web UI にログインするとき、認証に使用する認証サーバーを選択する必要があります。有効にした任意の認証サーバーから選択できます。既定では、リストの最初のサーバーは Firebox-DB です。この設定を変更して、有効状態の別の認証サーバーをリストの最初に表示させることができます。Firebox-DB 以外のサーバーで認証する場合、便利です。

認証ポータルの既定の認証サーバーを選択するには、

認証ページの既定の認証サーバー ドロップダウン リストから、認証サーバーを選択します。

たとえば、ユーザーが Home AD Active Directory Server で認証を受けるようにする場合は、ドロップダウン リストから Home AD を選択します。

ここで指定した既定の認証サーバーは、モバイル セキュリティが有効になっている場合は、FireClient アプリからの接続のための既定の認証サーバーとして使用することもできます。詳細については、FireClient について を参照してください。

Fireware Web UI の既定の認証サーバーを選択するには、

Fireware Web UI にログインするために使用される既定の認証サーバー ドロップダウン リストから、認証サーバーを選択します。

たとえば、ユーザーが AuthPoint MFA で認証を受けるようにする場合は、ドロップダウン リストから AuthPoint 認証サーバーを選択します。

ユーザーを認証ポータルへ自動的にリダイレクトする

ユーザーがインターネットにアクセスするために認証を行う必要がある場合、認証ポータルで既に認証されていないユーザーまたは手動でポータルに移動されたユーザーが自動的に送信できます。これは、HTTP 接続および HTTPS 接続だけに適用されます。

ユーザーを認証ページへ自動的にリダイレクトする

このチェックボックスをオンにすると、まだ認証されていないユーザーがインターネットにアクセスしようとするたびに認証ログイン ポータルに自動リダイレクトします。このチェックボックスをオフにすると、認証されていないユーザーは、手動で認証ログイン ポータルに移動する必要があります。

このオプションが選択されている状態では、ユーザー IP アドレスから HTTP または HTTPS トラフィックを許可するポリシーがデバイス構成に含まれていない場合のみリダイレクトされます。ユーザーが自動的に認証ページにリダイレクトされるようにするため、認証されたユーザーまたはグループ以外の HTTP または HTTPS ポリシーの許可 を削除することができます。

ユーザー認証の詳細については、次を参照してください: ユーザー認証の手順。

Firebox の IP アドレスに送信されたトラフィックをこのホスト名にリダイレクトする

ユーザーを認証ポータルへ自動的にリダイレクトするように選択した場合、このチェックボックスを選択すると、ユーザーがリダイレクトされるページのホスト名を指定できます。ホスト名をテキスト ボックスに入力します。

ホスト名が Web サーバー証明書の一般名 (CN) に一致することを確認してください。このホスト名を組織の DNS 設定に指定する必要があります。ホスト名の値は Firebox の IP アドレスになっている必要があります。

認証ポータルへ手動で認証しなければならないユーザーがあり、また SSO を使用している場合、このようなユーザーには SSO 例外を追加して認証にかかる時間を短縮することができます。SSO 例外についての詳細は、次を参照してください:Firebox で Active Directory SSO を有効化する。

HTTP または HTTPS 要求が Firebox のポリシーに一致しない場合のみ、ユーザーが認証ポータルにリダイレクトされます。ユーザーが必ず認証ポータルにリダイレクトされるよう、送信元リストにユーザー名またはユーザー グループが含まれないユーザー接続を許可する HTTP または HTTPS ポリシーがデバイス構成に含まれていないことを確認します。既定の送信ポリシーにはすべての TCP および UDP ポートが含まれるため、送信ポリシーを無効化するか、または送信ポリシーを編集して、送信元 リストにユーザー名またはユーザー グループを含める必要があります。

必要な構成変更を行った後、ユーザーが必ず認証ポータルにアクセスできるよう、ユーザーがローカルまたは外部 DNS サーバーに接続できることを確認します。ユーザーのために HTTP または HTTPS 要求を完了するには、ユーザーがネットワークの外部にある Web サイトの DNS 名を解決できなくてはなりません。

認証リダイレクトが有効になっており、ユーザーが HTTPS ウェブサイトを閲覧した場合、証明書の警告メッセージがブラウザーで表示されます。これが発生するのは、リダイレクト ページ要求がブラウザーのアドレス バー内のアドレスと一致しないためです。

カスタムの既定スタート ページの使用

ユーザーがインターネットにアクセスする前に認証を行うよう要求するために ユーザーを認証ページに自動リダイレクト チェックボックスを選択する場合、ユーザーがブラウザを開くと認証ポータルが表示されます。ユーザーが正常にログインした後にブラウザの別のページを表示させる場合、リダイレクトを定義できます。

リダイレクトを指定するには以下の手順を実行します:

- 認証に成功したらブラウザにリダイレクト情報を送信 チェックボックスを選択してください。

- テキスト ボックスに、ユーザーがリダイレクトする Web サイトの URL を入力します。

管理セッションのタイムアウトを指定する

このオプションを使用して、読み取り/書き込みの権限でログインしたユーザーが、Firebox がセッションを終了するまで認証されている時間を設定します。

セッション タイムアウト

ユーザーが外部ネットワークにトラフィックを送信できる最長の時間。0 秒、0 分、0 時間、または 0 日に設定した場合、セッションの期限は終了せず、ユーザーはいつまでも接続状態を維持できます。

アイドル タイムアウト

アイドル状態 (一切のトラフィックを外部ネットワークに送信しない) のときにユーザーが認証された状態でいられる最長の時間。このフィールドを 0 秒、0 分、0 時間、または 0 日に設定した場合、ユーザーがアイドル状態の間セッションの期限は終了せず、いつまでもアイドル状態を維持できます。

デバイス管理アカウントのロックアウト設定を構成する

総当たり攻撃によりユーザー アカウントのパスワードが推測されるのを防ぐために、アカウント ロックアウトを有効化することができます。アカウント ロックアウトが有効化されていると、連続してログイン試行失敗が指定回数に達すると Firebox で一時的にユーザー アカウントがロックされ、一時的なアカウント ロックアウトが指定回数に達するとユーザー アカウントが永続的にロックされます。ユーザー アカウントが永続的にロックされた場合は、デバイス管理者 の認証を持つユーザーのみがそのロックを解除することができます。

既定のadmin ユーザー アカウントは、一時的にはロックできますが、永続的にロックすることはできません。

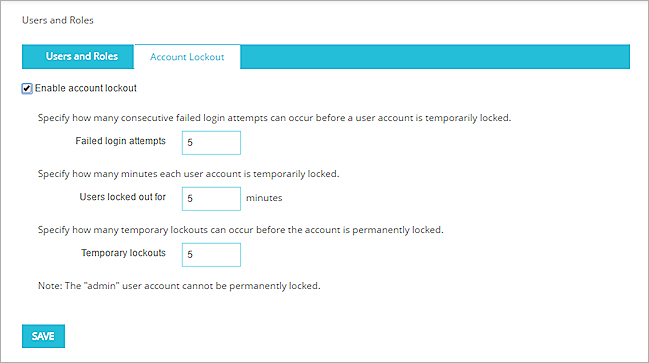

- システム > ユーザーとロール の順に選択します。

ユーザーとロール ページが開きます。 - アカウント ロックアウト タブを選択します。

- アカウントのロックアウトを有効化する チェックボックスを選択します。

- ログイン試行の失敗 テキスト ボックスに、試行失敗の指定回数を入力します。この指定回数だけ連続してログイン試行失敗が発生すると、一時的にユーザー アカウントがロックされます。

- ユーザーがロックアウトされる期間 テキスト ボックスに、アカウントが一時的にロックされた状態に維持される時間を分単位で入力します。

- 一時的なロックアウト テキスト ボックスに、一時的なアカウントロックアウトの指定回数を入力します。一時的なアカウントロックアウトがこの指定回数に達すると、ユーザー アカウントが永続的にロックされます。ヒント!

- 保存 をクリックします。

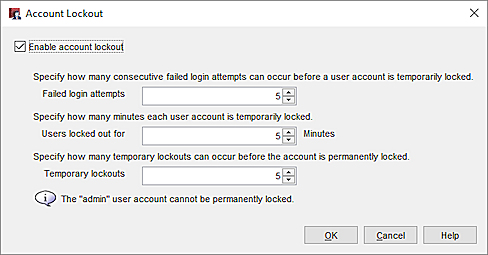

- 設定 > 認証 > 認証設定 の順に選択します。

- 管理セッション セクションで アカウント ロックアウト をクリックします。

アカウント ロックアウトのダイアログ ボックスが開きます。

- アカウントのロックアウトを有効化する チェックボックスを選択します。

- ログイン試行の失敗 テキスト ボックスに、試行失敗の指定回数を入力します。この指定回数だけ連続してログイン試行失敗が発生すると、一時的にユーザー アカウントがロックされます。

- ユーザーがロックアウトされる期間 テキスト ボックスに、アカウントが一時的にロックされた状態に維持される時間を分単位で入力します。

- 一時的なロックアウト テキスト ボックスに、一時的なアカウントロックアウトの指定回数を入力します。一時的なアカウントロックアウトがこの指定回数に達すると、ユーザー アカウントが永続的にロックされます。ヒント!

- OK をクリックします。

ロックされたデバイス管理ユーザー アカウントのロックを解除する方法については、次を参照してください:Firebox のユーザーおよびロールを管理する。

関連情報:

WatchGuard シングル サインオン (SSO) エージェントおよび Event Log Monitor をインストールする