S'applique À : Authentification Multifacteur AuthPoint, AuthPoint Total Identity Security

Cette rubrique comprend les recommandations et les meilleures pratiques vous permettant de configurer et déployer l'authentification multifacteur (MFA) AuthPoint. Chaque section décrit certaines les exigences et des étapes fréquemment oubliées de la configuration d'AuthPoint.

Il ne s'agit pas d'un guide exhaustif. Pour connaître les instructions complètes et détaillées de la configuration d'AuthPoint, consultez les rubriques d'aide de chaque intégration.

Stratégies et Objets de Stratégie

Lorsque vous configurez des stratégies, assurez-vous de respecter les exigences et les recommandations suivantes :

- Pour l'authentification RADIUS et l'authentification de base (ECP), les stratégies possédant un emplacement réseau ou une limite géographique ne s'appliquent pas, car AuthPoint ne dispose pas de l'adresse IP de l'utilisateur final ni de l'adresse IP d'origine.

- Vous devez activer la méthode d'authentification push pour les stratégies comprenant des ressources RADIUS MS-CHAPv2.

- Les ressources RADIUS ne prennent pas en charge l'authentification par QR code.

Lorsque vous ajoutez un objet de stratégie à une stratégie d'authentification, la stratégie s'applique uniquement aux authentifications d'utilisateur correspondant aux conditions de l'authentification et des objets de stratégie. À titre d'exemple, si vous ajoutez un emplacement réseau spécifique à une stratégie, celle-ci ne s'applique qu'aux authentifications des utilisateurs qui en proviennent.

Nous vous recommandons de créer une deuxième stratégie sans objet de stratégie pour ces groupes et ces ressources. Les utilisateurs disposant uniquement d'une stratégie comprenant un objet de stratégie n'ont pas accès à la ressource lorsque les conditions de l'objet de stratégie ne s'appliquent pas à l'authentification (car ils ne disposent d'aucune stratégie applicable et non car leur authentification est refusée).

- Les utilisateurs qui ont uniquement une stratégie qui inclut un emplacement réseau n'ont pas accès à la ressource lorsqu'ils s'authentifient en dehors de cet emplacement réseau.

- Les utilisateurs disposant uniquement d'une stratégie de planification horaire ne se voient pas octroyer l'accès lorsqu'ils s'authentifient hors des créneaux de la planification horaire.

- Les utilisateurs qui n'ont qu'une stratégie pour autoriser l'accès qui inclut une limite géographique n'ont pas accès à la ressource lorsqu'ils s'authentifient en dehors des pays spécifiés.

Identités Externes

N'ajoutez pas le même groupe LDAP à plusieurs synchronisations de groupes et ne créez pas plusieurs synchronisations de groupes qui incluent le même utilisateur LDAP. Un utilisateur synchronisé à partir d'une base de données LDAP ne peut pas appartenir à plusieurs groupes AuthPoint locaux. Si un utilisateur LDAP appartient à plusieurs synchronisations de groupes, chaque fois qu'AuthPoint se synchronise avec votre base de données LDAP, le groupe AuthPoint local auquel appartient l'utilisateur peut changer.

Par exemple, vous configurez deux synchronisations de groupes dans AuthPoint :

- Synchronisation de Groupe 1

- Groupes LDAP à Synchroniser : Sales

- Groupe AuthPoint Auquel Ajouter des Utilisateurs : Groupe A

- Synchronisation de Groupe 2

- Groupes LDAP à Synchroniser : Marketing

- Groupe AuthPoint Auquel Ajouter des Utilisateurs : Groupe B

Avec cette configuration, les utilisateurs appartenant aux groupes LDAP Sales et Marketing se déplaceront entre le groupe A et le groupe B chaque fois qu'AuthPoint se synchronise avec votre fournisseur d'identité externe. Le groupe AuthPoint auquel appartient l'utilisateur dépend de la synchronisation de groupes qui s'exécute en dernier.

Pour ajouter des utilisateurs LDAP à plusieurs groupes dans AuthPoint, activez l'option Créer de nouveaux groupes synchronisés dans votre synchronisation de groupes et utilisez votre structure de groupe Active Directory pour gérer vos utilisateurs.

Synchroniser des Utilisateurs à partir d'un Active Directory

Pour synchroniser des utilisateurs à partir d'un Active Directory, vous devez ajouter une identité externe dans AuthPoint et installer l'AuthPoint Gateway.

Lorsque vous configurez une identité externe :

-

Si votre instance Active Directory n'utilise pas LDAPS, vous devez désactiver l'option LDAPS pour l'identité externe. Lorsque vous procédez ainsi, le port par défaut 636 est remplacé par 389.

- Nous vous recommandons d'utiliser la fonctionnalité de synchronisation des groupes pour synchroniser vos utilisateurs, car elle est plus simple à configurer qu'une requête avancée et, avec Active Directory, vous pouvez opter pour créer de nouveaux groupes AuthPoint basés sur les groupes Active Directory à partir desquels vous synchronisez les utilisateurs.

- N'ajoutez pas le même groupe LDAP à plusieurs synchronisations de groupes et ne créez pas plusieurs synchronisations de groupes qui incluent le même utilisateur LDAP. Pour ajouter des utilisateurs LDAP à plusieurs groupes dans AuthPoint, nous vous recommandons d'activer l'option Créer de nouveaux groupes synchronisés dans votre synchronisation de groupes et d'utiliser votre structure de groupe Active Directory pour gérer vos utilisateurs.

- Si vous activez l'option Créer de nouveaux groupes synchronisés, nous vous recommandons de synchroniser tous les groupes Active Directory avec AuthPoint puis d'utiliser les groupes synchronisés au lieu des groupes AuthPoint lorsque vous configurez les stratégies d'authentification.

- Si vous créez un nouveau compte d'utilisateur Microsoft 365 et synchronisez immédiatement l'utilisateur à partir d'Active Directory, il est possible que la boîte aux lettres de ce compte d'utilisateur ne soit pas active au moment où AuthPoint transmet l'e-mail d'activation du jeton à l'utilisateur. Dans ce scénario, l'e-mail d'activation du jeton n'est pas transmis et l'adresse e-mail est ajoutée à la liste de blocage d'AuthPoint. Nous recommandons à l'utilisateur d'activer son jeton à partir du portail IdP (consultez Activer un Jeton).

- Ne configurez pas plusieurs identités externes pour un même domaine.

Pour de plus amples informations concernant les identités externes, consultez la section À Propos des Identités Externes. Pour obtenir des instructions détaillées concernant la configuration d'une identité externe et la synchronisation des utilisateurs à partir d'Active Directory ou d'une base de données LDAP, consultez Synchroniser des Utilisateurs à partir d'Active Directory ou de LDAP.

Synchroniser des Utilisateurs à partir d'Azure Active Directory

Lorsque vous synchronisez des utilisateurs à partir d'Azure AD, tenez compte des recommandations et des exigences suivantes :

- Lorsque vous créez une synchronisation de groupes, nous vous recommandons d'activer l'option Créer de nouveaux groupes synchronisés pour créer dans AuthPoint de nouveaux groupes basés sur les groupes Azure Active Directory à partir desquels vous synchronisez les utilisateurs puis d'utiliser les groupes synchronisés au lieu des groupes AuthPoint lorsque vous configurez les stratégies d'authentification.

- N'ajoutez pas le même groupe Azure AD à plusieurs synchronisations de groupes et ne créez pas plusieurs synchronisations de groupes qui incluent le même utilisateur Azure AD. Pour ajouter des utilisateurs Azure AD à plusieurs groupes dans AuthPoint, nous vous recommandons d'activer l'option Créer de nouveaux groupes synchronisés dans votre synchronisation de groupes et d'utiliser votre structure de groupe Azure Active Directory pour gérer vos utilisateurs.

- Les utilisateurs Azure AD doivent se connecter à une application Azure pour mettre à jour leur mot de passe avant de s'authentifier sur les ressources AuthPoint (les applications et services exigeant la MFA).

- Les utilisateurs Azure AD peuvent utiliser Logon app uniquement si l'ordinateur Windows appartient au domaine Azure.

- Il n'est pas nécessaire d'installer l'AuthPoint Gateway pour synchroniser les utilisateurs à partir d'Azure AD.

- En raison d'une limitation de Microsoft, Microsoft 365 ne prend en charge la MFA AuthPoint pour les utilisateurs Azure AD que s'ils sont synchronisés avec un serveur AD local. Microsoft 365 ne prend pas en charge la MFA pour les utilisateurs qui n'existent que dans Azure AD. Pour de plus amples informations, consultez cet article de la Base de Connaissances.

- Si les utilisateurs Azure AD reçoivent un message d'erreur indiquant « MFA n'a pas autorisé » lorsqu'ils s'authentifient auprès de ressources protégées, ce message provient généralement d'Azure Active Directory et indique qu'AuthPoint n'a pas pu valider les informations d'identification de l'utilisateur. Nous vous recommandons d'ajouter les adresses IP d'Intégration Azure AD AuthPoint en tant qu'adresses IP Approuvées Azure Active Directory (Microsoft Entra). La fonctionnalité IP Approuvées dans Azure est basée sur votre abonnement Azure et peut ne pas être disponible pour tous les comptes. Une configuration supplémentaire peut être nécessaire si vous avez apporté des modifications aux Stratégies d'Accès Microsoft Conditional par défaut.

Pour obtenir les instructions détaillées concernant la synchronisation des utilisateurs à partir d'Azure AD, consultez la section Synchroniser des Utilisateurs à partir d'Azure Active Directory.

AuthPoint Gateway

La Gateway utilise les ports de service TCP 9000—9003 pour la communication interne entre les différents services de Gateway. Si d'autres applications utilisent ces ports de service TCP, la Gateway peut ne pas démarrer ou apparaître hors ligne. Avant d'installer la Gateway, assurez-vous que les ports nécessaires sont ouverts et non utilisés.

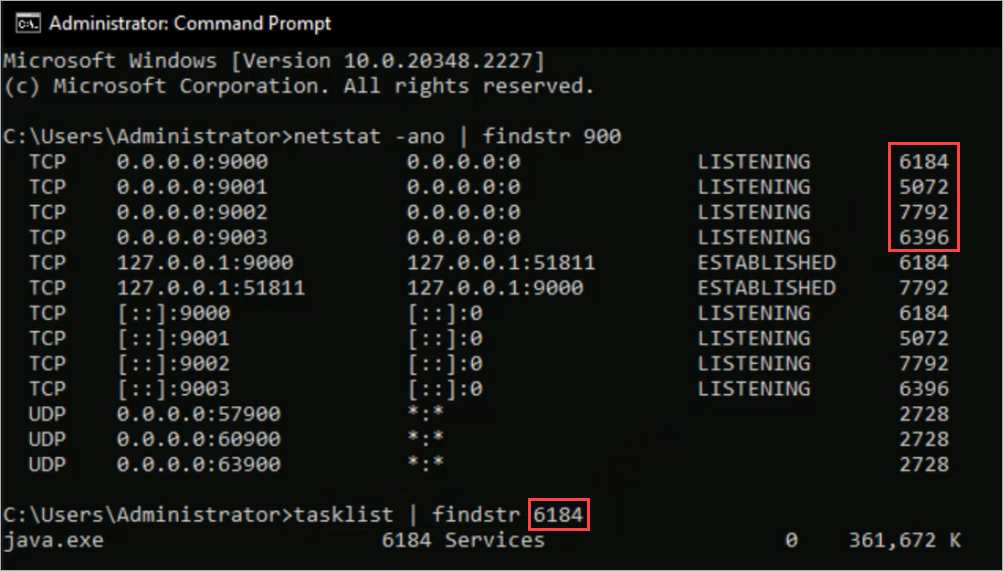

Pour vérifier que les ports ne sont pas utilisés, vous pouvez utiliser l'invite de commande pour exécuter la commande Netstat -ano |findstr 900. Cette commande trouve tout ce qui commence par 900.

Si l'un des ports nécessaires est utilisé, vous pouvez exécuter la commande Tasklist | findstr process ID pour identifier quel processus utilise ce port particulier.

Lorsque vous utilisez la commande tasklist, l'AuthPoint Gateway est java.exe. Vous pouvez vous attendre à voir cela si vous avez déjà une Gateway installée.

MFA pour Microsoft 365

Lorsque vous configurez la MFA AuthPoint pour Microsoft 365, tenez compte des recommandations et des exigences suivantes :

- Pour utiliser la MFA AuthPoint (SAML), votre domaine Microsoft 365 doit être fédéré. Lorsque votre domaine Microsoft 365 est fédéré, Microsoft 365 transmet les connexions des utilisateurs de ce domaine au fournisseur d'identité (AuthPoint) aux fins d'authentification.

- Pour utiliser Microsoft 365, chaque utilisateur doit posséder une licence AuthPoint et un compte d'utilisateur AuthPoint.

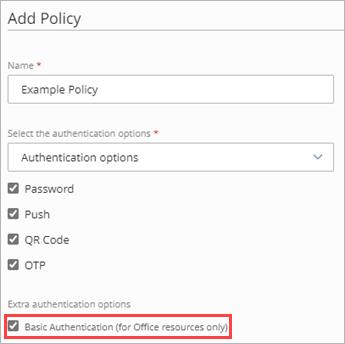

- Les comptes de service doivent avoir un compte d'utilisateur AuthPoint correspondant (cela nécessite une licence AuthPoint pour le compte de service). Si vous souhaitez que vos comptes de service contournent la MFA, vous devez configurer une stratégie d'authentification avec une authentification de base qui ne nécessite qu'une authentification par mot de passe.

AuthPoint génère automatiquement un jeton pour les utilisateurs du compte de service, mais vous n'avez pas besoin d'activer ou d'utiliser le jeton car le compte de service contournera la MFA avec l'authentification de base.

- Si vous possédez des applications client plus anciennes (par exemple des applications SMTP, POP ou IMAP) ou des périphériques appartenant au domaine Microsoft 365 sans interface utilisateur (telles des imprimantes), vous devez activer l'option Authentification de Base lorsque vous configurez la stratégie d'authentification de votre ressource Office 365.

- Pour échelonner le déploiement de la MFA AuthPoint pour Microsoft 365, vous pouvez ajouter les utilisateurs à différents groupes dans AuthPoint puis configurer des stratégies d'authentification de manière à exiger un mot de passe à un groupe et la MFA à un autre groupe. Lorsque vous déployez AuthPoint, déplacez les utilisateurs du premier groupe (mot de passe uniquement) dans le deuxième groupe (MFA avec push, OTP ou QR code).

Nous vous recommandons de créer un plan de communication complet visant à expliquer aux utilisateurs l'utilisation de la MFA ainsi que la marche à suivre. Pour présenter AuthPoint aux utilisateurs finaux, consultez la section AuthPoint pour les Utilisateurs Finaux

Pour consulter les étapes détaillées de la configuration de la MFA AuthPoint pour Microsoft 365, consultez la section Intégration d'Office 365 avec AuthPoint.

MFA pour ADFS

L'agent ADFS AuthPoint ajoute la MFA à ADFS afin d'assurer une protection supplémentaire.

- Si vous utilisez ADFS, nous vous recommandons d'installer l'agent ADFS AuthPoint pour ajouter la protection supplémentaire de la MFA.

- Si vous n'utilisez pas encore ADFS, il ne convient parfois pas de déployer ADFS uniquement pour l'utiliser avec la MFA AuthPoint. ADFS nécessite des serveurs, des licences et de la maintenance.

ADFS offre davantage de flexibilité pour ajouter la MFA aux applications sur site et configurer différentes règles destinées à différents groupes d'utilisateurs. À titre d'exemple, avec ADFS, vous pouvez ajouter la MFA à Microsoft 365 pour certains groupes Active Directory. Contrairement à l'intégration SAML, il n'est pas nécessaire d'acheter de licences pour les utilisateurs appartenant à d'autres groupes.

Pour obtenir des instructions détaillées concernant la configuration de la MFA AuthPoint pour ADFS, consultez la section Configurer la MFA pour ADFS.

Si vous souhaitez utiliser ADFS pour protéger Exchange et employer également la MFA AuthPoint pour protéger les connexions ADFS, vous devez configurer l'organisation Exchange de manière à utiliser l'authentification ADFS. Pour plus d'informations, consultez l'Étape 6 de la documentation Microsoft.

MFA pour les Ordinateurs et les Serveurs

Logon app vous permet d'exiger la MFA lorsque les utilisateurs se connectent à un ordinateur ou un serveur. Ceci inclut la protection de RDP et RD Gateway.

Avant d'installer Logon app, vérifiez les points suivants :

- Les utilisateurs peuvent se connecter à l'ordinateur ou au serveur sur lequel vous allez installer Logon app.

- Les utilisateurs disposent d'un compte d'utilisateur AuthPoint et d'un jeton AuthPoint actif.

Lorsque vous configurez et déployez Logon app :

- L'ordinateur sur lequel vous installez Logon app doit être connecté à Internet lorsque vous vous connectez pour la première fois.

- Vous pouvez utiliser une invite de commande Windows pour installer Logon app à distance sur plusieurs ordinateurs via un Objet de Stratégie de Groupe (GPO) Active Directory.

- Lorsque vous installez Logon app, la MFA est nécessaire pour l'accès local et distant.

- Si vous utilisez RD Gateway pour les connexions à distance, pour exiger la MFA, vous devez installer Logon app sur les ordinateurs auxquels les utilisateurs se connectent. Pour autoriser les utilisateurs à se connecter localement sans MFA, configurez votre réseau d'entreprise en tant qu'Emplacement Réseau et configurez une nouvelle stratégie pour la ressource Logon app en ajoutant l'objet de stratégie d'Emplacement Réseau.

Pour obtenir des instructions détaillées concernant la configuration et l'installation de Logon app, consultez la section Configurer la MFA pour un Ordinateur ou un Serveur.

MFA pour RD Web

AuthPoint agent for RD Web ajoute la protection de la MFA à RD Web Access. Lorsque vous configurez agent for RD Web, les utilisateurs doivent s'authentifier pour accéder à la page RD Web.

- Après avoir installé ou mis à niveau agent for RD Web, nous vous recommandons de redémarrer le serveur.

- Lorsque l'utilisateur sélectionne une application sur la page RD Web Access, le comportement varie en fonction du navigateur Web :

- Internet Explorer — Lorsque l'utilisateur sélectionne une application, celle-ci s'ouvre directement dans le navigateur.

- Autres navigateurs — Lorsque l'utilisateur sélectionne une application, un fichier .rdp est téléchargé. L'utilisateur doit exécuter le fichier .rdp et saisir ses informations d'identification de connexion pour accéder à l'application.

Les connexions à travers un fichier .rdp ne sont pas protégées par la MFA. Pour exiger une MFA pour l'accès direct à ces applications, nous vous recommandons d'installer Logon app sur les serveurs qui hébergent les applications.

Pour obtenir des instructions détaillées concernant la configuration et l'installation d'AuthPoint agent for RD Web, consultez la section À Propos d'AuthPoint Agent for RD Web.

Application des Règles d'Accès au Réseau

Si vous utilisez l'authentification multifacteur AuthPoint en même temps que l'Application des Règles d'Accès au Réseau, nous vous recommandons d'utiliser une autre forme d'authentification, telle qu'un OTP (mot de passe à usage unique) ou un QR code au lieu de la méthode Push. La méthode Push peut ne pas fonctionner correctement si le client n'a pas encore réussi la validation de l'Application des Règles d'Accès au Réseau pour se connecter au réseau. Une fois que le client a réussi la validation, les tentatives d'authentification suivantes peuvent utiliser la méthode Push.

Expiration du Certificat d'Access Portal avec la MFA AuthPoint

Lorsque vous configurez l'Access Portal, le Firebox génère un certificat Access Portal que vous téléchargez à partir de la page Instructions de Configuration. Vous chargez ce certificat sur AuthPoint lorsque vous créez une ressource SAML pour l'Access Portal.

Le certificat Access Portal que vous téléchargez est valable un an à compter de la date à laquelle vous cochez la case Activer SAML dans Fireware. Après avoir installé le certificat, vous pouvez afficher la date d'expiration du certificat dans Fireware Web UI.

Lorsqu'un certificat Access Portal expire, un nouveau certificat est généré automatiquement et le Firebox génère un message de journal des événements avec l'Identifiant de Message 7600-0000. Dans Fireware System Manager, vous pouvez activer les notifications pour les événements avec l'Identifiant de message 4001-0004 lorsqu'un certificat expire. Pour plus d'informations, accédez à Activer les Notifications pour des Messages Spécifiques.

Une fois que le Firebox a généré un nouveau certificat Access Portal, vous devez charger le nouveau certificat sur votre ressource SAML dans AuthPoint.